Se aplica A: Puntos de Acceso Administrados en WatchGuard Cloud (AP130, AP330, AP332CR, AP430CR, AP432)

Puede utilizar los puntos de acceso de Wi-Fi in WatchGuard Cloud para autenticar a los clientes Wi-Fi con sus credenciales de Active Directory. Si dispone de un servidor RADIUS, puede integrar el servidor con Active Directory para la autenticación y la administración de accesos, o utilizar Microsoft NPS (Servidor de Políticas de Red).

La integración de la autenticación de Active Directory y NPS requiere la autenticación del servidor RADIUS con 802.1X (ajustes de seguridad WPA2 o WPA3 Enterprise en sus SSID). En este ejemplo, utilizamos Microsoft NPS.

Requisitos de integración:

- Cada punto de acceso de WatchGuard que realice la autenticación 802.1X debe estar configurado como cliente en el servidor RADIUS.

- El punto de acceso debe configurarse con una dirección IP estática o utilizar direcciones reservadas DHCP.

- Todos los puntos de acceso que realicen la autenticación deben poder ponerse en contacto con la dirección IP y el puerto del servidor RADIUS.

- El servidor debe alojar un certificado de una Autoridad de Certificación (CA) en la que confíen los clientes de la red.

- Utilice WPA2 o WPA3 Enterprise con autenticación 802.1X para autenticar a los clientes inalámbricos. El cliente inalámbrico se autentica con el servidor RADIUS utilizando cualquier método EAP configurado en el servidor RADIUS.

Pasos de Configuración

- Agregar Puntos de Acceso WatchGuard como Clientes RADIUS en NPS

- Definir una Política de Red en NPS

- Agregar Servidores RADIUS en WatchGuard Cloud

- Configurar la Autenticación RADIUS para Clientes Inalámbricos en WatchGuard Cloud

- Resolución de Problemas de Autenticación RADIUS y NPS

Agregar Puntos de Acceso WatchGuard como Clientes RADIUS en NPS

Para agregar puntos de acceso Wi-Fi in WatchGuard Cloud como Clientes RADIUS en NPS:

- Abra la consola NPS.

- Vaya a la sección Clientes y Servidores RADIUS.

- Haga clic con el botón derecho en Clientes RADIUS y seleccione Nuevo.

- Marque la casilla de selección Habilitar este Cliente RADIUS.

- En el cuadro de texto Nombre Descriptivo, escriba un nombre descriptivo para el cliente RADIUS.

- En el cuadro de texto Dirección, escriba la dirección IP del punto de acceso que desea agregar como cliente RADIUS. (El punto de acceso debe tener una dirección IP estática o utilizar reservas DHCP).

- En el cuadro de texto Secreto Compartido, especifique un secreto compartido que actúe como contraseña entre el servidor RADIUS y el cliente. Utilizará este mismo secreto compartido cuando configure un servidor RADIUS en WatchGuard Cloud. Puede ingresar manualmente un secreto compartido o generarlo automáticamente.

- Repita este procedimiento para cada punto de acceso de WatchGuard que realice la autenticación 802.1 en su red inalámbrica.

Definir una Política de Red en NPS

Debe configurar una Política de Red en el servidor NPS para las conexiones inalámbricas:

- Abra la consola NPS.

- Vaya a la sección Políticas.

- Haga clic con el botón derecho en Políticas de Red, y seleccione Nueva.

- Configure estas opciones en la pestaña Descripción General:

- En el cuadro de texto Nombre de la Política, escriba un nombre para esta política.

- Marque la casilla de selección Política Habilitada.

- En la sección Permiso de Acceso, seleccione Otorgar Acceso.

- En la sección Método de conexión de red, establezca el Tipo de servidor de acceso a la red en No especificado.

- Configure estas opciones en la pestaña Condiciones:

- (Opcional) Agregue la condición Grupos de Windows y seleccione los grupos de usuarios de Active Directory que pueden utilizar esta política. Esto le permite limitar qué clientes pueden conectarse por su pertenencia a un grupo. También puede seleccionar el grupo Usuarios de Dominio para permitir el acceso a todos los usuarios de dominio autenticados.

- (Opcional) Agregue la condición Tipo de Puerto de NAS con el valor "Inalámbrico - IEEE 802.11" o "Inalámbrico - Otro" para restringir la política a las comunicaciones inalámbricas.

- Configure estas opciones en la pestaña Restricciones:

- En la sección Métodos de Autenticación, debe permitir la autenticación EAP para la autenticación 802.1X inalámbrica. Existen varios tipos diferentes de autenticación EAP disponibles con NPS (EAP-MSCHAPv2, PEAP, Microsoft Smart Card u Otro Certificado). No todos los tipos de EAP requieren certificados. Si elige un tipo que requiera un certificado, deberá crear un tipo de certificado de Controlador de Dominio en Windows Server para utilizarlo con la autenticación 802.1x.

La autenticación inalámbrica no funciona con otros tipos de autenticación que no sean EAP.

- Configure cualquier opción avanzada en la pestaña Ajustes si es necesario en su entorno.

Agregar Servidores RADIUS en WatchGuard Cloud

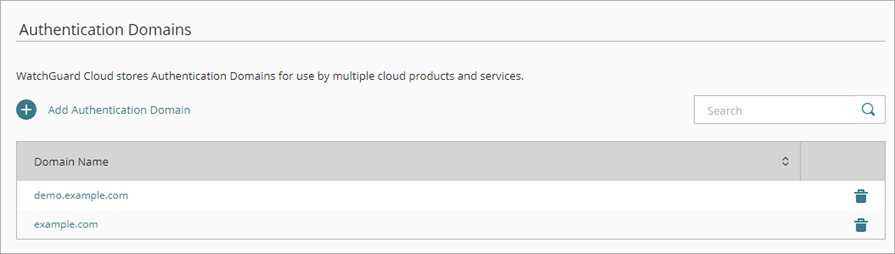

Un Dominio de Autenticación es un dominio asociado con uno o más servidores de autenticación externos. El dominio de autenticación es una configuración compartida que puede usar para múltiples dispositivos administrados en la nube.

Puede agregar su servidor RADIUS al Dominio de Autenticación y luego seleccionar este Dominio de Autenticación cuando configure la autenticación RADIUS inalámbrica.

Para agregar un dominio de autenticación, desde WatchGuard Cloud:

- Si usted es Service Provider, seleccione el nombre de la cuenta Subscriber administrada.

- Seleccione Configurar > Dominios de Autenticación.

Se abre la página Dominios de Autenticación.

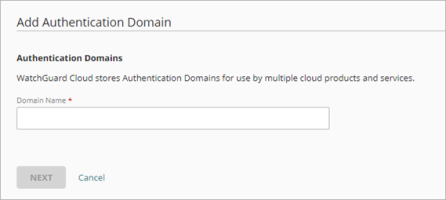

- Haga clic en Agregar Dominio de Autenticación.

Se abre la página Agregar Dominio de Autenticación.

- En el cuadro de texto Nombre de Dominio, ingrese el nombre de dominio que desea agregar.

El nombre de dominio debe incluir un sufijo de dominio. Por ejemplo, ingrese ejemplo.com, y no ejemplo. - Haga clic en Siguiente.

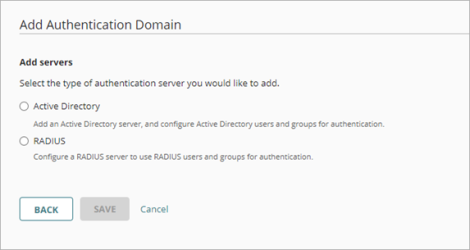

- Seleccione el tipo de servidor RADIUS.

Para configurar los ajustes de un servidor RADIUS:

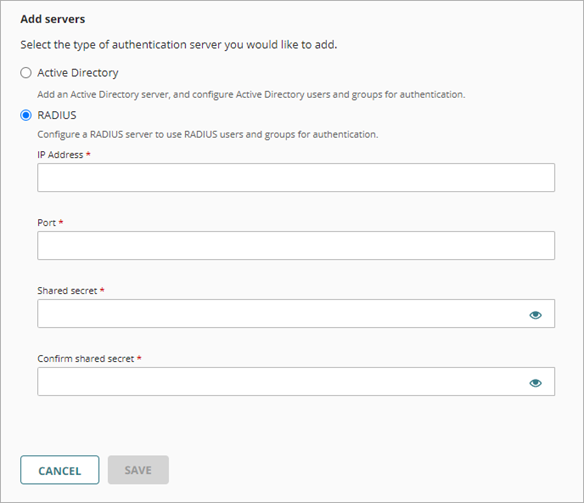

- En los ajustes Agregar Servidores, seleccione RADIUS.

- En la lista desplegable Tipo de Servidor RADIUS, seleccione Servidor de Autenticación RADIUS.

Para los puntos de acceso, también puede agregar un Servidor de Contabilidad RADIUS. Un servidor de contabilidad RADIUS monitoriza el tráfico RADIUS y recopila datos sobre las sesiones de los clientes, como cuándo las comienzan y terminan. Asegúrese de agregar un servidor de autenticación RADIUS al dominio de autenticación antes de agregar un servidor de contabilidad RADIUS. En muchas implementaciones, los servicios de Autenticación y Contabilidad están en el mismo servidor RADIUS y se ejecutan en puertos diferentes.

- En la lista desplegable Tipo, seleccione el tipo de dirección IP IPv4 de Host o IPv6 de Host.

- En el cuadro de texto Dirección IP, ingrese la dirección IP del servidor RADIUS.

- En el cuadro de texto Puerto, escriba el número de puerto que RADIUS utiliza para la autenticación. La mayoría de los servidores RADIUS utilizan el puerto 1812 de forma predeterminada (los servidores RADIUS más antiguos podrían utilizar el puerto 1645). La mayoría de los servidores de contabilidad RADIUS utilizan el puerto 1813.

- En el cuadro de texto Secreto compartido, escriba el secreto compartido para las conexiones al servidor RADIUS.

- En el cuadro de texto Confirmar secreto compartido, ingrese nuevamente el secreto compartido.

- Haga clic en Guardar.

Asegúrese de que su servidor RADIUS también esté configurado para aceptar conexiones desde cada Firebox o punto de acceso administrado en la nube como un cliente RADIUS.

Opciones Adicionales del Servidor RADIUS

Después de haber configurado y guardado los ajustes básicos de su servidor RADIUS, también puede configurar estas opciones adicionales:

- Tiempo de Espera (Segundos) — En el cuadro de texto Tiempo de Espera, ingrese un valor en segundos. El valor de tiempo de espera es el período de tiempo que el dispositivo espera la respuesta del servidor de autenticación antes de intentar establecer una nueva conexión. El valor predeterminado es de 10 segundos.

- Reintentos — En el cuadro de texto Reintentos, ingrese la cantidad de veces que el dispositivo intenta conectarse al servidor RADIUS antes de informar una conexión fallida para un intento de autenticación. El valor predeterminado es 3.

- Tiempo Muerto — En el cuadro de texto Tiempo Muerto, ingrese el período de tiempo a partir del cual un servidor inactivo se marca como activo nuevamente. El valor predeterminado es de 10 minutos.

- Atributo de Grupo — En el cuadro de texto Atributo de Grupo, ingrese un valor para el atributo de grupo para que el servidor RADIUS recupere la pertenencia a grupos de los usuarios. El grupo al que pertenece el usuario se devuelve en el atributo RADIUS FilterID. Este atributo de grupo RADIUS predeterminado es 11.

- Intervalo de Contabilidad Provisional (Segundos) - En el cuadro de texto Intervalo de Contabilidad Provisional, ingrese la cantidad de segundos entre las actualizaciones enviadas a un servidor de contabilidad RADIUS. La configuración predeterminada es de 600 segundos (10 minutos).

Para obtener más información, consulte:

- Configurar la Autenticación RADIUS para un Firebox

- Configurar Autenticación RADIUS para un Punto de Acceso

Agregar Dominios de Autenticación a un Punto de Acceso

Para agregar dominios de autenticación a un punto de acceso, en WatchGuard Cloud:

Puede utilizar Access Point Sites para crear ajustes de Dominio de Autenticación que se aplican a varios puntos de acceso que se suscriben al sitio.

- Seleccione Configurar > Dispositivos.

- Seleccione el punto de acceso.

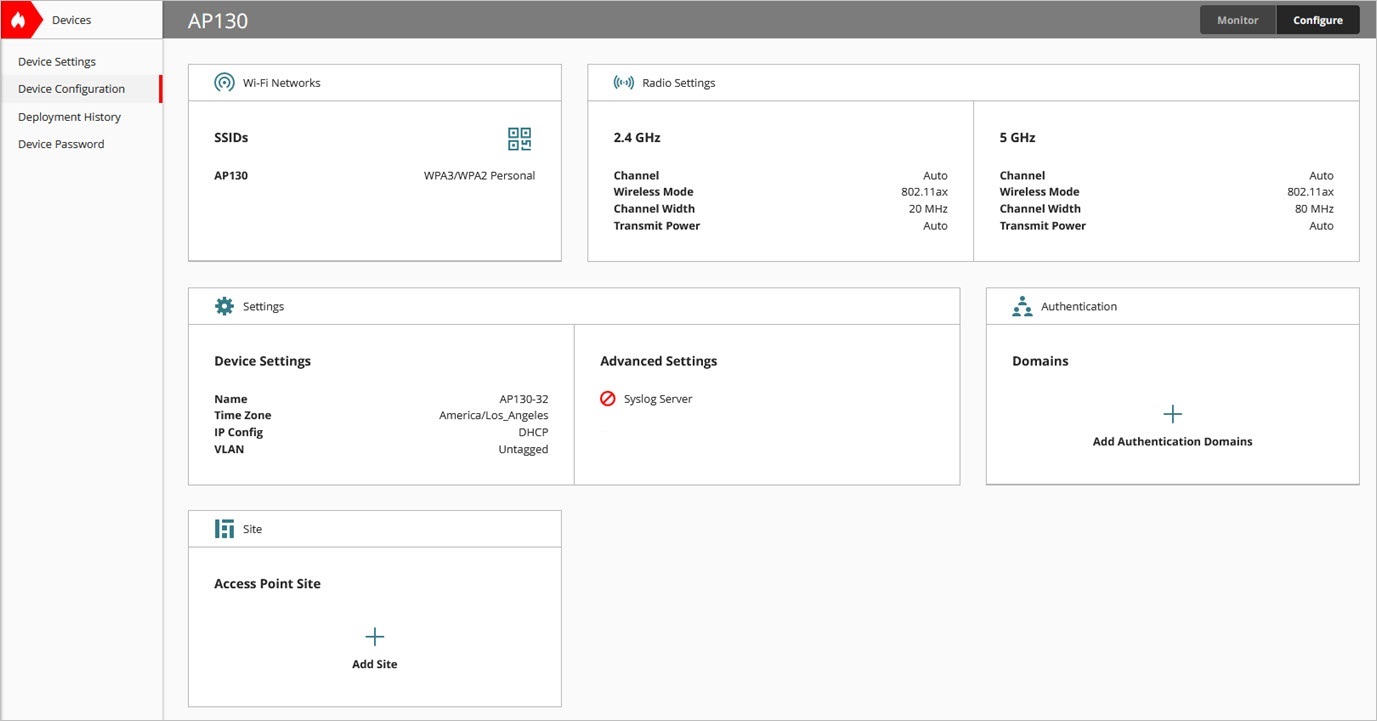

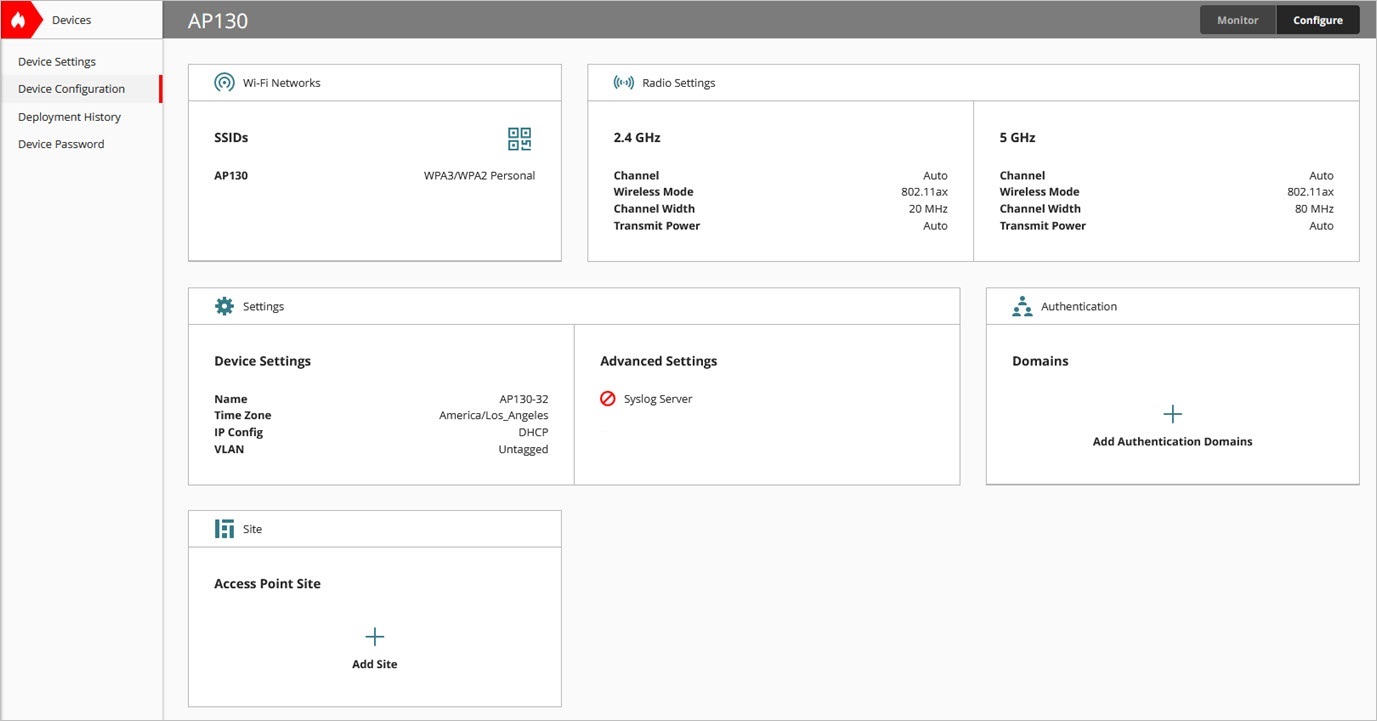

- Haga clic en Configuración del Dispositivo.

Se abre la página Configuración del Dispositivo.

- Haga clic en Dominios.

Se abre la página Dominios de Autenticación.

- Haga clic en Agregar Dominio de Autenticación.

Se abre la página Agregar Dominio de Autenticación.

- Seleccione un Dominio de Autenticación existente, el Servidor de Autenticación RADIUS y el servidor de Contabilidad RADIUS en la lista desplegable.

Si necesita crear un nuevo Dominio de Autenticación, debe ir a Configurar > Dominios de Autenticación. Para más información, consulte Agregar un Dominio de Autenticación a WatchGuard Cloud.

- Haga clic en Guardar.

Ahora puede seleccionar el dominio de autenticación y el servidor RADIUS que creó cuando configure un SSID con autenticación WPA2 y WPA3 Enterprise.

Configurar la Autenticación RADIUS para Clientes Inalámbricos en WatchGuard Cloud

Para configurar un SSID con autenticación RADIUS en WatchGuard Cloud:

Puede utilizar Access Point Sites para crear ajustes de configuración de SSID que se aplican a varios puntos de acceso que se suscriben al sitio.

- Seleccione Configurar > Dispositivos.

- Seleccione el punto de acceso que desea configurar.

- Seleccione Configuración del Dispositivo.

Se abre la página Configuración del Dispositivo.

- En el mosaico Redes Wi-Fi, haga clic en SSID.

- Haga clic en Agregar SSID.

- Escriba un Nombre SSID para la red inalámbrica.

- Seleccione la casilla de selección Difundir SSID para difundir el nombre SSID a los clientes inalámbricos. Si desea ocultar el nombre del SSID, desmarque esta casilla de selección.

- En la lista desplegable Tipo de SSID, seleccione un SSID Privado o Invitado.

- Seleccione las radios del punto de acceso (2.4 GHz, 5 GHz, o ambas, 2.4 GHz y 5 GHz) que difundirán este SSID.

- En la lista desplegable Seguridad, seleccione WPA2 Enterprise o WPA3 Enterprise. Seleccione un Dominio de Autenticación y servidores RADIUS de la lista desplegable.

Para utilizar WPA3 Enterprise, todos sus clientes inalámbricos deben admitir WPA3.

- Guarde la configuración del SSID.

- Implemente la configuración a sus puntos de acceso.

Resolución de Problemas de Autenticación RADIUS y NPS

Si tiene problemas con la autenticación de clientes inalámbricos con RADIUS, compruebe lo siguiente:

- Asegúrese de que sus puntos de acceso de WatchGuard puedan comunicarse con el servidor RADIUS y que los puertos UDP 1812 y 1813 están abiertos para la comunicación.

- Asegúrese de que el secreto compartido para el SSID coincida con la configuración del cliente RADIUS para el punto de acceso en el servidor RADIUS.

- Examine los intentos de autenticación exitosos y fallidos en los registros del servidor RADIUS para ayudarle a determinar el problema.

- Descargue los registros del punto de acceso para obtener información sobre la resolución de problemas en la conexión con el servidor RADIUS. Para más información, vaya a Herramientas de Diagnóstico del Punto de Acceso.

Errores Comunes de Configuración

Estos errores comunes de configuración pueden provocar intentos fallidos de autenticación RADIUS:

- No ha agregado los puntos de acceso como clientes RADIUS en el servidor RADIUS.

- Los puntos de acceso están configurados para direcciones IP dinámicas con DHCP.

- Se ha establecido un secreto compartido RADIUS incorrecto en la configuración del SSID o en la configuración del cliente RADIUS en el servidor RADIUS.

- La Política de Solicitud de Red o de Conexión en el servidor NPS no está configurada correctamente.

- Hay una discrepancia en los Ajustes de Autenticación.

- Credenciales incorrectas proporcionadas por el cliente inalámbrico.

- Si se requiere un certificado para la autenticación EAP, no hay ningún certificado instalado en el servidor RADIUS o el certificado ha vencido. No ha agregado un certificado raíz en el cliente inalámbrico.

Códigos de Error Comunes con Windows NPS

Los códigos de error que se detallan a continuación son específicos de Windows NPS:

ID de Evento 6273 con código de razón 23 (certificado incorrecto/faltante)

Los problemas de conexión pueden deberse a que no se ha instalado un certificado digital en el servidor RADIUS o a un certificado vencido. Debe instalar o renovar un certificado en su servidor NPS para establecer conexiones TLS.

Visor de Eventos: Se ha producido un error durante el uso del Protocolo de Autenticación Extensible (EAP) por parte del Servidor de Políticas de Redes.

Compruebe si hay errores en los archivos de registro EAP.

ID de Evento 13: Se ha recibido un mensaje RADIUS del cliente RADIUS no válido (puntos de acceso no agregados como clientes)

WPA2 con autenticación 802.1x requiere que los puntos de acceso estén agregados como clientes RADIUS en su Servidor NPS. Sus puntos de acceso deben tener una dirección IP estática o una dirección IP DHCP reservada.

ID de Evento 18: Se recibió un mensaje de Solicitud de Acceso del cliente RADIUS x.x.x.x con un atributo Mensaje-Autenticador que no es válido (secreto compartido incorrecto)

Cuando configure el servidor RADIUS en WatchGuard Cloud, debe escribir un secreto compartido. Este valor debe coincidir con el secreto compartido que configuró cuando agregó sus puntos de acceso como clientes RADIUS en NPS.

ID de Evento 6273: Código de Razón 48 (política de red incorrecta)

Una Política de Red está mal configurada en su servidor NPS. También es posible que el orden de la política de red no sea el correcto y al procesar al cliente a través de las políticas, no haya habido coincidencia de políticas.

ID de Evento 6273: Código de Razón 66 (Discrepancia de los ajustes de autenticación)

Ajustes de autenticación configurados incorrectamente en la Política de Red de su servidor NPS.

ID de Evento 6273: Código de Razón 8 (nombre de usuario o contraseña incorrectos)

Nombre de usuario o contraseña incorrectos, o puede que el nombre de usuario no exista en el grupo de Windows especificado en la Política de Red.

ID de Evento 6273 Código de Razón 265 (CA no de confianza)

Los dispositivos cliente Windows ofrecen la opción de validar el certificado del servidor enviado por éste cuando se utiliza WPA2 con 802.1x. Cuando se implemente, la Autoridad de Certificación debe agregarse a la lista de Autoridades de Certificación Raíz de Confianza en el cliente.

Ver También

configurar los Ajustes de SSID del Punto de Acceso