Este tema de inicio rápido revisa los pasos generales para configurar y probar la autenticación multifactor (MFA) con AuthPoint. Esta guía presenta AuthPoint, revisa los componentes básicos de AuthPoint y lo ayuda a comenzar para que pueda probar la MFA antes de implementar completamente AuthPoint.

Si ya comprende la configuración básica de AuthPoint y está listo para implementarla en su red, puede optar por comenzar con Guía de Implementación de AuthPoint.

Si aún no ha comprado una licencia de AuthPoint, puede iniciar una prueba gratuita de AuthPoint en el Support Center. Para iniciar una prueba, vaya a la página Administrar Productos y seleccione WatchGuard AuthPoint. Haga clic en el enlace de Free 30 day trial (Prueba gratuita de 30 días) para activar su prueba gratuita. También puede contactar a su WatchGuard Partner preferido para que le configure una prueba AuthPoint. Para obtener más información, consulte Activar una Licencia de Prueba de AuthPoint.

Antes de comenzar, le recomendamos que se familiarice con los componentes de AuthPoint y algunos de los términos clave relacionados con AuthPoint:

AuthPoint tiene varios componentes:

- AuthPoint Management UI — La AuthPoint management UI en WatchGuard Cloud es donde configura y administra sus usuarios, grupos, recursos, políticas de autenticación, identidades externas y la AuthPoint Gateway.

- Aplicación Móvil AuthPoint — La aplicación móvil AuthPoint es necesaria para la autenticación. Puede ver y administrar tokens, aprobar notificaciones push, obtener OTP y escanear códigos QR.

- AuthPoint Gateway — La AuthPoint Gateway es una aplicación de software liviana que instala en su red para que AuthPoint pueda comunicarse con sus clientes RADIUS y bases de datos LDAP. La Gateway funciona como un servidor RADIUS y se requiere para la autenticación RADIUS y para que los usuarios LDAP se autentiquen con recursos de SAML.

- Logon App — La Logon app se utiliza para requerir autenticación cuando los usuarios inician sesión en una computadora o servidor. La Logon app tiene dos partes — la aplicación que usted instala en una computadora o servidor y el recurso que configura en AuthPoint.

- Agente ADFS — Con el agente ADFS de AuthPoint, puede agregar la autenticación multifactor (MFA) a los Active Directory Federation Services (ADFS) para obtener más seguridad.

- RD Web Agent — Con el agente RD Web de AuthPoint, puede agregar MFA al Remote Desktop Web Access.

- Políticas de Autenticación — Las políticas de autenticación especifican en qué recursos se pueden autenticar los usuarios y qué métodos de autenticación pueden utilizar (Push, código QR y OTP).

- Objetos de Política — Los objetos de política son los componentes configurables individualmente de una política, como las Ubicaciones de Red. Los objetos de política se configuran y luego se agregan a las políticas de autenticación.

- Recursos — Los recursos son las aplicaciones y los servicios a los que se conectan los usuarios. En AuthPoint hay siete tipos de recursos:

- Cliente RADIUS — Una aplicación o servicio que utiliza la autenticación RADIUS (principalmente firewalls y VPN).

- SAML — Una aplicación o servicio que utiliza la autenticación Security Assertion Markup Language (SAML), como Office 365, Salesforce o Firebox Access Portal.

- Portal del IdP — Un portal que muestra a los usuarios los recursos de SAML disponibles para ellos.

- Logon app — El recurso de la Logon app se utiliza para configurar y definir políticas de autenticación para la Logon app.

- ADFS — El recurso ADFS se utiliza para agregar MFA a la autenticación ADFS.

- RD Web — El recurso RD Web se utiliza para agregar MFA al Remote Desktop Web Access.

- RESTful API Client — El recurso RESTful API Client se utiliza para configurar y definir políticas de autenticación para un RESTful API Client.

- Métodos de Autenticación

- Notificación Push — una notificación push es una notificación enviada a su dispositivo móvil cuando intenta iniciar sesión en un recurso. Debe aprobar la notificación push para iniciar sesión o denegarla para evitar un intento de acceso que no haya realizado.

- Código QR — Cuando se autentica con un código QR, escanea el código QR en la pantalla con la aplicación móvil AuthPoint y utiliza el código de verificación que recibe para autenticarse e iniciar sesión.

- Contraseña de Un Solo Uso (OTP) — Una OTP es una contraseña única y temporal disponible en la aplicación móvil AuthPoint. Para iniciar sesión en un recurso con OTP, debe escribir la OTP que se muestra en su aplicación móvil AuthPoint cuando se autentica.

- Identidades Externas — La información requerida para conectarse a su Active Directory o bases de datos LDAP para obtener información de la cuenta del usuario y validar las contraseñas.

Conectarse a AuthPoint Management UI

La AuthPoint management UI es donde configura y administra sus usuarios, grupos, recursos y políticas de autenticación de AuthPoint. Obtiene acceso a la AuthPoint management UI en WatchGuard Cloud.

Para conectarse a WatchGuard Cloud, vaya a cloud.watchguard.com. Después de iniciar sesión, seleccione Configurar > AuthPoint.

Los Service Providers tienen una vista diferente de WatchGuard Cloud. Si tiene una cuenta de Service Provider, debe seleccionar una cuenta en Administrador de Cuentas a fin de configurar AuthPoint para esa cuenta.

Agregar un Recurso para Proteger con la MFA

Para configurar la MFA para una aplicación, debe agregar un recurso para el cliente en AuthPoint y configurar los ajustes necesarios para la MFA en su aplicación de terceros.

En nuestro ejemplo, agregamos un recurso del portal del Identity Provider (IdP). El portal del IdP es una página de portal que muestra a los usuarios una lista de los Recursos de SAML disponibles para su grupo de AuthPoint. Dado que el portal del IdP es un recurso de AuthPoint, puede usarlo para probar la MFA sin necesidad de configuración de terceros.

Si desea probar la MFA con una aplicación específica, consulte las Guías de Integración de AuthPoint. Si no ve una guía de integración para la aplicación que desea probar con AuthPoint, consulte Configurar la MFA para una Aplicación o Servicio o Configurar la MFA para un Cliente RADIUS.

Para agregar un recurso del portal del IdP:

- En el menú de navegación, seleccione Recursos.

Aparece la página Recursos.

- En la lista desplegable Seleccionar un Tipo de Recurso, seleccione Portal del IDP.

- Haga clic en Agregar Recurso.

- En el cuadro de texto Nombre, ingrese un nombre descriptivo para el recurso. En nuestro ejemplo, nombramos este recurso Portal de Autoservicio.

- En el cuadro de texto Alias de la Cuenta, ingrese un valor único para agregarlo a la URL de su portal del IdP. En nuestro ejemplo, usamos Washington. Esto significa que la URL de nuestro portal del IdP es https://authpoint.watchguard.com/washington.

- Haga clic en Guardar.

El recurso del portal del IdP aparece en la página Recursos.

Agregar un Grupo

En AuthPoint, los grupos son cómo define a qué recursos tienen acceso sus usuarios. Se agregan usuarios a los grupos en AuthPoint y luego se agregan los grupos a las políticas de autenticación que especifican los recursos en los que los usuarios pueden autenticarse.

Debe agregar al menos un grupo antes de poder agregar o sincronizar usuarios o agregar políticas de autenticación.

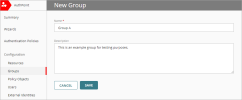

Para agregar un nuevo grupo:

- En el menú de navegación, seleccione Grupos.

- Haga clic en Agregar Grupo.

- En la página Nuevo Grupo, escriba un Nombre y una Descripción para su grupo. La descripción es opcional, pero le recomendamos que especifique el propósito del grupo. En nuestro ejemplo, el nombre de este grupo es Grupo A.

- Haga clic en Guardar.

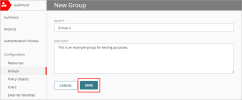

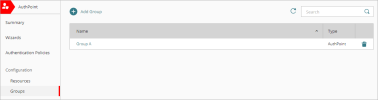

Su grupo aparece en la página Grupos.

Agregar una Política de Autenticación

Las políticas de autenticación especifican en qué recursos se pueden autenticar los usuarios y qué métodos de autenticación pueden utilizar (Push, código QR y OTP). Cuando configura una política de autenticación, especifica los siguientes ajustes:

- Si las autenticaciones están permitidas o denegadas

- Qué métodos de autenticación se requieren

- A qué recursos se aplica la política

- A qué grupos se aplica la política

- Qué objetos de política se aplican a las autenticaciones

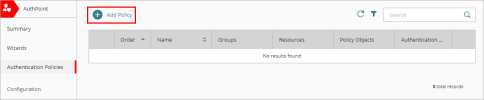

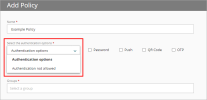

Para agregar una nueva política de autenticación:

- Seleccione Políticas de Autenticación.

- Haga clic en Agregar Política.

- Escriba un nombre para esta política de autenticación.

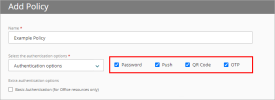

- En la lista desplegable Seleccionar las opciones de autenticación, deje el valor predeterminado Opciones de autenticación seleccionado.

- Junto a la lista desplegable de opciones de autenticación, marque las casillas de selección Contraseña, Push, Código QR y Contraseña de Un Solo Uso. Estos son los métodos de autenticación que los usuarios pueden elegir cuando inician sesión en este recurso. La casilla de selección Contraseña requiere que los usuarios escriban su contraseña antes de autenticarse para este recurso. Para obtener más información sobre los métodos de autenticación, consulte Acerca de la Autenticación.

No seleccione las opciones Autenticación extra. Estas opciones solo se aplican a las políticas de autenticación con un recurso de SAML de Office 365.

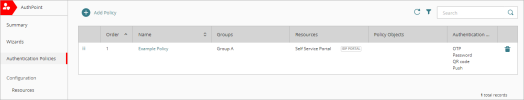

- En la lista Grupos, seleccione el grupo AuthPoint que creó. Esto especifica a qué grupos se aplica esta política de autenticación. En nuestro ejemplo, seleccionamos Grupo A.

- En la lista Recursos, seleccione el recurso del portal del IdP que creó. Esto determina en qué recursos se pueden autenticar los usuarios. En nuestro ejemplo, seleccionamos el recurso Portal de Autoservicio que creamos previamente.

- Omita la lista Objetos de Política.

- Haga clic en Guardar.

Su política se crea y se agrega al final de la lista de políticas.

Agregar un Usuario

Hay dos formas de agregar usuarios en AuthPoint: puede sincronizar usuarios desde Azure Active Directory, Active Directory o una base de datos de Lightweight Directory Access Protocol (LDAP), o bien puede agregar usuarios de AuthPoint locales.

En este tema de inicio rápido, proporcionamos los pasos para agregar un usuario de prueba local. Recomendamos que comience con un usuario de prueba antes de agregar o sincronizar todos sus usuarios finales.

Para aprender a sincronizar un usuario desde una base de datos de usuarios externa, consulte Sincronizar Usuarios desde Active Directory o LDAP y Sincronizar Usuarios desde Azure Active Directory.

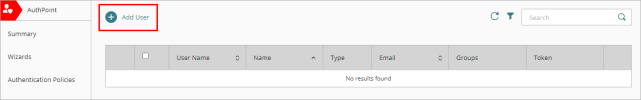

Para agregar un usuario:

- Seleccione Usuarios.

- Haga clic en Agregar Usuario.

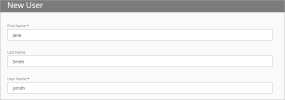

- En los cuadros de texto Nombre y Apellido, escriba el nombre de un usuario de prueba. En nuestro ejemplo, usamos Jane Smith.

- En el cuadro de texto Nombre de Usuario, escriba un nombre de usuario único para su usuario.

-

En el cuadro de texto Correo Electrónico, escriba una dirección de correo electrónico para el usuario de prueba. Para probar AuthPoint, puede usar su propia dirección de correo electrónico, pero si luego sincroniza con una base de datos de autenticación de la que forma parte, debe recordar eliminar primero a este usuario de prueba.

Debe especificar una dirección de correo electrónico válida a la que tenga acceso. Esta dirección de correo electrónico recibe el mensaje de correo electrónico para establecer su contraseña y activar su token.

-

En la lista desplegable Grupos, seleccione los grupos de AuthPoint en los que agregará a su usuario. El grupo determina qué políticas de autenticación se aplican a este usuario. En nuestro ejemplo, agregamos a Jane Smith al Grupo A, que creamos anteriormente.

- Haga clic en Guardar.

El usuario aparece con un icono verde al lado de su nombre de usuario.

El usuario recibe dos mensajes de correo electrónico. Uno se usa para establecer su contraseña de AuthPoint y el otro para activar un token en la aplicación móvil AuthPoint. Para reenviar los mensajes de correo electrónico Establecer Contraseña o Activación, consulte Reenviar el Correo Electrónico de Activación y Reenviar a un Usuario el Correo Electrónico de Establecer Contraseña.

Establecer Contraseña y Activar Token

Cuando agrega un usuario, AuthPoint envía dos mensajes de correo electrónico al usuario que este utiliza para establecer su contraseña de AuthPoint y activar un token en la aplicación móvil AuthPoint.

Los usuarios sincronizados desde Active Directory o una base de datos LDAP no reciben el correo electrónico para Establecer la Contraseña. Usan la contraseña definida para su cuenta de usuario en Active Directory como su contraseña AuthPoint.

Abra el correo electrónico Establecer Contraseña enviado a la cuenta de correo electrónico de prueba. Haga clic en el enlace del correo electrónico para establecer su contraseña. Cuando se lo solicite, escriba su contraseña y luego haga clic en Guardar.

Ahora su contraseña de AuthPoint está configurada. Utilizará esta contraseña cuando se autentique para iniciar sesión en servicios y aplicaciones protegidos.

A continuación, debe activar su token

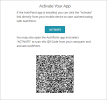

Abra el correo electrónico de activación y haga clic en el enlace del correo electrónico. Esto lo lleva a la página web Bienvenido a AuthPoint. Si no lo ha hecho, descargue e instale la aplicación móvil AuthPoint en su teléfono.

- Si abrió la página web en su teléfono, pulse el botón Activar. Esto abre la aplicación AuthPoint y activa su token.

- Si abrió la página web en su computadora, abra la aplicación AuthPoint en su teléfono y pulse Activar en la aplicación. Luego apunte la cámara en su teléfono al código QR en la pantalla de su computadora.

También puede activar tokens en el portal del IdP. Puede hacer esto si desea activar un nuevo token en otro dispositivo móvil.

Después de que un usuario activa un token correctamente, AuthPoint le envía un mensaje de correo electrónico para informarle que se activó un token para su cuenta de usuario. Puede ver el token en la página Usuarios.

Probar la MFA

En este punto, ya configuró la MFA para uno o más de sus recursos. Ahora puede probar que la MFA funciona.

Para probar la MFA:

-

En un navegador web, diríjase a la URL de inicio de sesión de su portal del IdP. Esta URL debe ser https://authpoint.watchguard.com/<su alias de cuenta>. En nuestro ejemplo, navegamos a https://authpoint.watchguard.com/washington.

Aparece la página de inicio de sesión único de AuthPoint.Si no conoce la URL de su portal del IdP, en la página Recursos, seleccione el recurso de su portal del IdP para encontrar la URL de ese recurso.

- Escriba su dirección de correo electrónico o nombre de usuario AuthPoint. Haga clic en Siguiente.

- En el cuadro de texto Contraseña, escriba su contraseña de AuthPoint. Debe hacer esto para poder seleccionar un método de autenticación. Esto se debe a que marcamos la casilla de selección Contraseña cuando configuramos la política de autenticación para este recurso.

- Haga clic en Enviar Push para probar la autenticación Push.

- Apruebe la solicitud de autenticación que recibe en su dispositivo móvil.

Inició sesión en el portal del IdP.

Después de iniciar sesión en el portal del IdP, ve una página en blanco sin aplicaciones en la lista. Esto se debe a que no configuró ningún recurso de SAML. Después de agregar recursos de SAML, el portal del IdP muestra una lista de todos los recursos de SAML disponibles para su grupo AuthPoint.

Ver También

Guías de Integración de AuthPoint