S'applique À : WatchGuard Advanced EPDR, WatchGuard EPDR, WatchGuard EPP

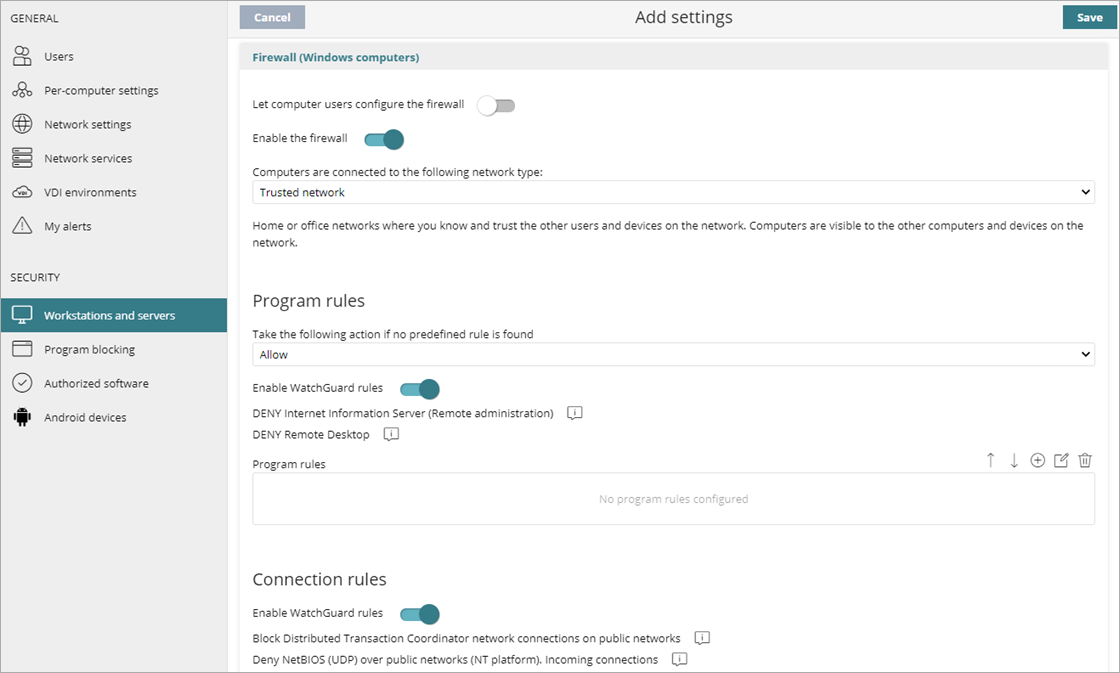

Dans les Paramètres de Firewall d'un profil de paramètres de stations de travail et de serveurs, vous pouvez configurer WatchGuard Endpoint Security de manière à activer un pare-feu sur les ordinateurs Windows.

Lorsque WatchGuard Endpoint Security détecte un malware ou qu'un fichier suspect est défini par le laboratoire anti-malware de WatchGuard, WatchGuard Endpoint Security exécute l'une des actions suivantes :

- Fichiers de Malware Connus Lorsque la Désinfection est Possible — Remplace le fichier infecté par une copie saine.

- Fichiers de Malware Connus Lorsque la Désinfection est Impossible — Effectue une copie du fichier infecté et supprime le fichier d'origine.

Pour configurer les Paramètres du pare-feu :

- Dans WatchGuard Cloud, sélectionnez Configurer > Endpoints.

- Sélectionnez Configuration.

- Dans le volet gauche, sélectionnez Stations de Travail et Serveurs.

- Sélectionnez le profil de paramètres de sécurité existant à modifier, copiez un profil existant ou, en haut à droite de la page, cliquez sur Ajouter pour créer un nouveau profil.

La page Ajouter des Paramètres ou Modifier la Configuration s'ouvre. - Saisissez si nécessaire le Nom et la Description du profil.

- Sélectionnez Firewall.

- Pour autoriser les utilisateurs finaux à gérer la protection du pare-feu dans l'interfaace de gestion d'Endpoint Security de leur ordinateur, activez l'option Laisser les utilisateurs de l'ordinateur configurer le firewall.

Si cette option est désactivée, l'administrateur configure la protection du pare-feu de tous les ordinateurs du réseau via les profils de paramètres de sécurité. - Sélectionnez Activer le Firewall.

- Dans la liste déroulante, sélectionnez le type de réseau auquel les ordinateurs se connectent.

Pour de plus amples informations, accédez à Paramètres du Firewall — Types de Réseaux. - Configurez ces paramètres si nécessaire.

- Cliquez sur Enregistrer.

- Sélectionnez le profil puis attribuez si nécessaire des destinataires.

Pour de plus amples informations, accédez à Assigner un Profil de Paramètres.

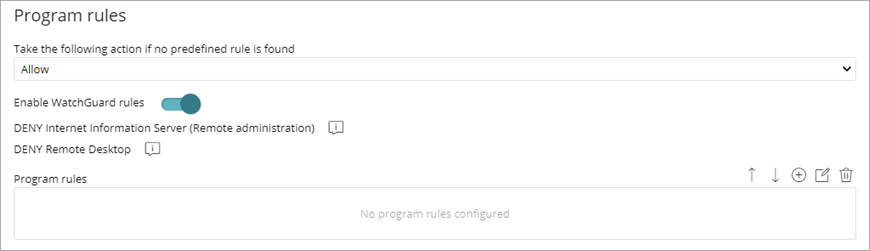

Configurer les Règles de Programme

Configurez des règles de programme de manière à autoriser ou bloquer les communications en provenance et à destination des programmes installés sur les ordinateurs des utilisateurs.

Pour configurer les règles de programme :

- Dans la liste déroulante Effectuer l'Action Suivante si aucune Règle Prédéfinie n'Est Trouvée, sélectionnez l'action par défaut à exécuter pour le trafic ne correspondant pas à une règle de pare-feu prédéfinie.

- Autoriser — Acceptez les connexions pour tous les programmes pour lesquels vous n'avez pas configuré de règle spécifique à l'étape 3. Il s’agit du mode de base par défaut.

- Refuser — Refusez les connexions pour tous les programmes pour lesquels vous n'avez pas configuré de règle spécifique à l'étape 3. Il s'agit d'un mode avancé. Cela nécessite que vous ajoutiez des règles pour les programmes fréquemment utilisés. Si aucune règle n'est créée, les programmes ne pourront pas communiquer.

- Pour activer les règles prédéfinies de manière à refuser l'administration distante d'IIS et Remote Desktop, sélectionnez l'option Activer les Règles de WatchGuard.

Les règles ne s'appliquent que si l'ordinateur est connecté à un réseau public. - Pour ajouter et configurer des règles de programme personnalisées, cliquez sur

.

.

Pour de plus amples informations, accédez à Configurer les Règles de Programme (Ordinateurs Windows).

Activer les Règles de Connexion

Activez des règles prédéfinies de manière à bloquer et refuser les communications en provenance et à destination des programmes installés sur les ordinateurs des utilisateurs.

Pour activer les règles de connexion :

- Activez l'option Activer les Règles de WatchGuard.

- Pour ajouter et configurer des règles de connexion personnalisées, cliquez sur

.

.

Pour de plus amples informations, accédez à Configurer les Règles de Connexion (Ordinateurs Windows).

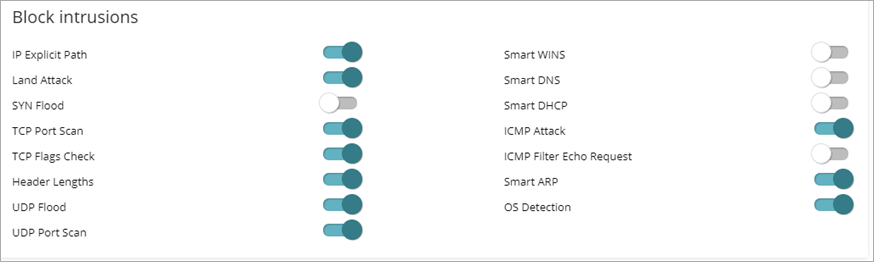

Configurer les Intrusions à Bloquer

Le système de détection des intrusions (IDS) permet aux administrateurs de détecter et refuser le trafic malformé spécifiquement élaborer pour nuire à la sécurité et aux performances des ordinateurs protégés. Ce trafic peut provoquer le dysfonctionnement des programmes de l'utilisateur, entraîner de graves problèmes de sécurité et permettre à des pirates d'exécuter à distance des applications, de dérober des données, etc.

Dans la section Bloquer les Intrusions, activez l'option correspondant aux intrusions que vous souhaitez bloquer.

IP Explicit Path

Refuse les paquets IP présentant un champ de route source explicite. Ces paquets ne sont pas routés en fonction de leur adresse IP cible. Les informations de routage sont définies en amont.

Land Attack

Arrête les attaques par déni de service employant les boucles de la pile TCP/IP. Détecte les paquets présentant des adresses source et cible identiques.

SYN Flood

Ce type d'attaque lance des tentatives de connexion TCP visant à forcer l'ordinateur ciblé à engager des ressources pour chaque connexion. La protection établit le nombre maximal de connexions TCP ouvertes par seconde afin d'éviter la saturation de l'ordinateur attaqué.

TCP Port Scan

Détecte si un hôte tente de se connecter à plusieurs ports de l'ordinateur protégé au cours d'une période donnée. La protection filtre les requêtes d'ouverture de ports comme les réponses transmises à l'ordinateur malveillant. L'ordinateur attaquant ne parvient pas à obtenir les informations relatives à l'état des ports.

TCP Flags Check

Détecte les paquets TCP présentant des combinaisons d'indicateurs invalides. Elle fait office de complément à la protection contre l'analyse des ports. Elle bloque les attaques telles que « SYN&FIN » et « NULL FLAGS ». Elle complète également la protection contre les attaques par empreinte d'OS, car la plupart de ces attaques s'appuient sur les réponses aux paquets TCP invalides.

Header Lengths

IP : Refuse les paquets entrants dont la longueur de l'en-tête IP dépasse une limite spécifique.

TCP : Refuse les paquets entrants dont la longueur de l'en-tête TCP dépasse une limite spécifique.

Fragmentation Overlap : Contrôle l'état des fragments de paquets à réassembler à destination afin de protéger le système contre les attaques par dépassement de mémoire dues à des fragments manquants, des redirections ICMP déguisées en UDP et aux analyses d'ordinateur.

UDP Flood

Refuse les flux UDP vers un port spécifique si le nombre de paquets UDP dépasse un seuil préconfiguré au cours d'une période donnée.

UDP Port Scan

Protège le système contre les attaques par analyse des ports UDP.

Smart WINS

Refuse les réponses WINS ne correspondant pas aux requêtes envoyées par l'ordinateur. Smart DNS refuse les réponses DNS ne correspondant pas aux requêtes envoyées par l'ordinateur.

Smart DHCP

Refuse les réponses DHCP ne correspondant pas aux requêtes envoyées par l'ordinateur.

ICMP Attack

Small PMTU : Détecte les valeurs de MTU invalides utilisées pour générer une attaque de refus de service ou ralentir le trafic sortant.

SMURF : Les attaques consistent à transmettre de grandes quantités de trafic ICMP (requête d'écho) à l'adresse de diffusion du réseau avec une adresse source usurpée correspondant à l'adresse de la victime. La plupart des ordinateurs du réseau répondent alors à la victime, ce qui multiplie les flux de trafic. WatchGuard Endpoint Security refuse les réponses ICMP non sollicitées si elles dépassent un certain seuil au cours d'une période donnée.

Drop Unsolicited ICMP Replies : Refuse toutes les réponses ICMP non sollicitées et expirées.

ICMP Filter Echo Request

Refuse les paquets de requête d'écho ICMP.

Smart ARP

Refuse les réponses ARP ne correspondant pas aux requêtes envoyées par l'ordinateur protégé afin d'éviter les scénarios d'empoisonnement du cache ARP.

OS Detection

Falsifie les données des réponses à l'expéditeur afin de tromper les outils de détection du système d'exploitation. Elle bloque les attaques ciblant les vulnérabilités liées au système d'exploitation. Cette protection complète le TCP Flag Checker.

Exclusions

Pour éviter les faux positifs, vous pouvez ajouter des exclusions à la liste des intrusions bloquées dans la zone de texte Ne pas bloquer les intrusions provenant des adresses IP suivantes. Dans la zone de texte, ajoutez des adresses IP, des adresses MAC ou une plage IP, séparées par des virgules.

Gérer les Profils de Paramètres