S'applique À : WatchGuard Advanced EPDR, WatchGuard EPDR, WatchGuard EDR

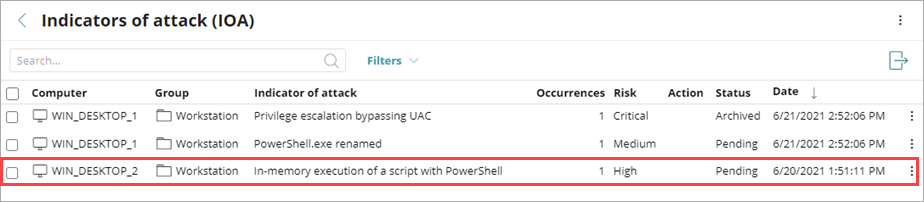

Pour ouvrir la page de détails d'un IOA, dans la liste des Indicateurs d'Attaque (IOA), cliquez sur la ligne d'un ordinateur.

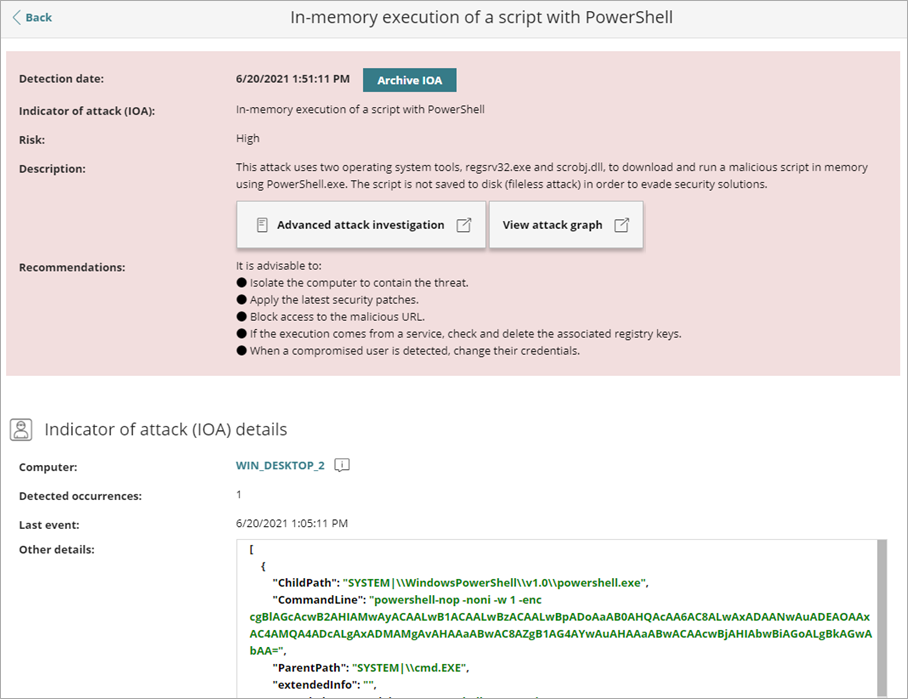

À partir de la page de détails, vous pouvez consulter une description de l'IOA et les actions recommandées. Vous pouvez également archiver l'IOA. Pour plus d'informations sur la façon d'archiver un IOA, accédez à Archiver un Indicateur d'Attaque.

Dans la section de notification de la page, vous pouvez consulter les informations suivantes :

- Date de Détection — Date et heure auxquelles WatchGuard Endpoint Security a détecté l'IOA sur le station de travail ou le serveur.

- Indicateur d'Attaque — Nom de l'indicateur d'attaque.

- Risque — Niveau de risque de l'indicateur d'attaque (Critique, Elevé, Moyen, Faible ou Inconnu)

- Description — Description de la chaîne d'événements détectée sur l'ordinateur et de ses potentielles répercussions si l'attaque avait atteint ses objectifs.

- Pour afficher la description des tactiques et techniques utilisées sur l'ordinateur concerné, cliquez sur Investigation Avancée de l'Attaque. Un nouvel onglet s'ouvre avec le rapport. Les rapports sont disponibles pendant un mois à compter de la génération de l'IOA. Le rapport indique également les événements liés à l'attaque durant les trente jours précédant la détection de l'IOA.

Si l'IOA est associé à un graphique, cliquez sur Voir le Graphique de l'Attaque pour afficher un diagramme interactif illustrant la séquence d'événements ayant débouché sur la génération de l'IOA. Pour de plus amples informations, accédez à À Propos des Graphiques d'Attaques.

- Action — Type d'action entreprise par Endpoint Security.

- Recommandations — Actions recommandées à l'administrateur par l'équipe de Sécurité WatchGuard.

Dans la section d'un IOA, vous pouvez afficher la description détaillée du moment et de l'emplacement où l'IOA est survenu ainsi que les détails du schéma des événements ayant débouché sur l'IOA.

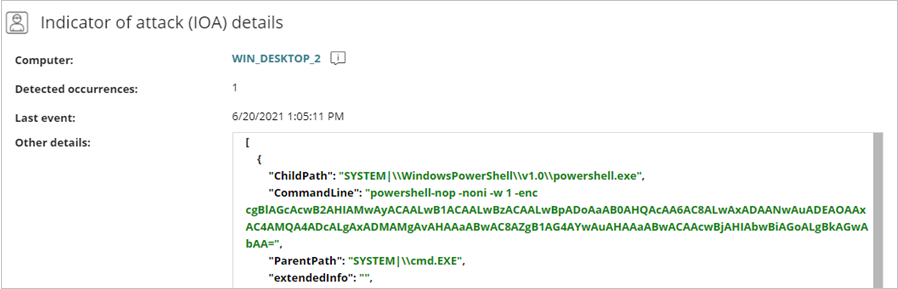

Section Détails de l'Indicateur d'Attaque

La section Détails d'Indicateur d'Attaque de la page indique l'ordinateur concerné, le nombre d'occurrences détectées ainsi que la date et l'heure du dernier événement. Pour ouvrir la page des détails de l'ordinateur, cliquez sur son nom.

La zone de texte Autres Détails fournit des données au format JSON comprenant les champs relatifs à l'événement ayant débouché sur la création de l'IOA.

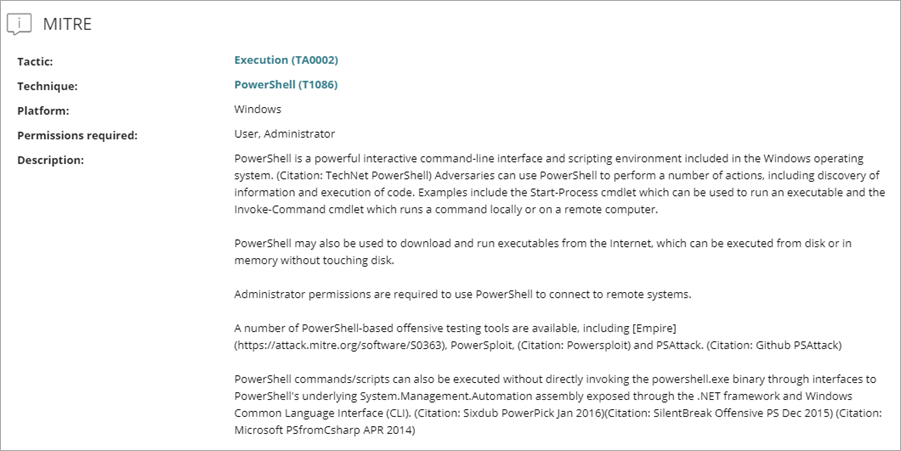

Section MITRE

La section MITRE de la page indique les détails de l'attaque mappés sur la matrice MITRE ATT&CK.

Pour chaque attaque, les détails suivants sont disponibles :

- Tactique — Catégorie de la tactique d'attaque ayant généré l'IOA, mappée sur la matrice MITRE ATT&CK. Cliquez sur la tactique pour ouvrir une nouvelle fenêtre contenant les informations détaillées de MITRE concernant cette tactique.

- Technique/Sous-Technique — Catégorie et sous-catégorie (si disponible) de la technique d'attaque qui a généré l'IOA, mappée à la matrice MITRE (par exemple, T1012 - Query Registry). Cliquez sur la technique pour ouvrir une nouvelle fenêtre contenant les informations détaillées de MITRE concernant cette technique.

- Plate-forme — Système d'exploitation et environnements où MITRE a déjà enregistré ce type d'attaque.

- Permissions Nécessaires — Permissions requises pour exécuter l'attaque.

- Description — Détails des tactiques et techniques utilisées par l'IOA détecté, selon la matrice MITRE.

Onglet Activité (Advanced EPDR uniquement)

Les indicateurs d'attaque avancés ne sont compatibles qu'avec les ordinateurs Windows.

La page de détails d'un IOA pour les endpoints avec WatchGuard Advanced EPDR comprend un onglet Détails et un onglet Activité. Les informations de l'onglet Détails sont décrites dans la section précédente.

Dans l'onglet Activité, vous pouvez afficher les actions détectées pour l'IOA, telles que le moment où l'activité a été détectée et la technique MITRE.

- Date — Lorsque Advanced EPDR a détecté l’action.

- Action — L'action que Advanced EPDR a détectée.

- Technique/Sous-Technique — La technique MITRE (et sous-technique, si disponible). L'identifiant et le nom MITRE s'affichent sur l'étiquette (par exemple, T1012 - Query Registry). Les sous-techniques font référence aux processus ou mécanismes utilisés par les adversaires pour atteindre l'objectif d'une tactique. Par exemple, la pulvérisation de mots de passe est un type d’attaque par force brute visant à atteindre l’objectif de la tactique d’Accès aux Informations d'Identification.

Cliquez sur une ligne du tableau pour afficher des informations détaillées (par exemple, le type d'événement, les informations principales et secondaires) dans la boîte de dialogue Détails de l'Événement. Dans l'onglet MITRE, vous pouvez consulter les informations détaillées sur MITRE (par exemple, tactique, technique, sous-technique et description).