S'applique À : WatchGuard Advanced EPDR, WatchGuard EPDR, WatchGuard EDR

Threat Hunting Services est un ensemble de technologies spécialisées et de ressources humaines permettant de détecter les mouvements latéraux et d'autres indicateurs précoces d'activité des malware avant que ces derniers n'exécutent des actions.

Les Services Threat Hunting permet aux administrateurs réseau de détecter rapidement les périphériques compromis, les attaques de stade précoce ainsi que les activités suspectes. Plus précisément, les Services Threat Hunting permettent de détecter :

- Les attaques sans malware et les attaques RDP (bureau à distance).

- Les ordinateurs déjà compromis.

- Les pirates informatiques et les employés malveillants.

Sur le tableau de bord Indicateurs d'Attaque (IOA) de WatchGuard Advanced EPDR, EPDR et EDR, les administrateurs réseau peuvent consulter les informations relatives aux détections effectuées par Threat Hunting Services telles que les Indicateurs d'Attaque, les enquêtes avancées, les vues graphiques des attaques ainsi que les tactiques et techniques MITRE.

Les Indicateurs d'Attaque (IOA) sont des événements confirmés présentant une forte probabilité de constituer une attaque. L'Équipe de Sécurité WatchGuard analyse les événements issus des endpoints afin de confirmer qu'ils correspondent à une hypothèse d'attaque spécifiée.

Nous vous recommandons vivement d'isoler l'IOA et de traiter les endpoints concernés dès que possible.

Détections Multiples

Pour éviter un trop grand nombre de détections dans l’interface de gestion, Endpoint Security regroupe au moins deux IOA identiques en une seule détection.

Pour regrouper deux ou plusieurs IOA identiques, ils doivent être :

- Le même type.

- Détectés sur le même ordinateur.

- Détectés dans un intervalle de temps proche l'un de l'autre.

Le nombre d'occurrences réelles s'affiche dans le champ Occurrences Détectées de la page de détails de l'IOA. Pour de plus amples informations, accédez à Détails d'un Indicateur d'Attaque.

La manière dont les IOA sont regroupés dépend du type d'IOA et du fait que l'ordinateur soit en mode Audit ou pas. Pour plus d'informations sur le mode Audit, accédez à Configurer le Mode Audit.

IOA Standard (mode Audit désactivé)

Endpoint Security enregistre le premier IOA et définit le champ Occurrences Détectées sur 1. Les IOA identiques détectés toutes les six heures après la journalisation du premier IOA sont regroupés. Endpoint Security envoie un IOA à la fin de chaque intervalle de six heures. (Le champ Occurrences Détectées indique le nombre total d’IOA détectés.)

Si Endpoint Security n’enregistre pas un IOA identique dans l’intervalle de six heures, il n’envoie pas de détection d'IOA pour l’intervalle. Après quatre intervalles (24 heures), le processus recommence.

IOA Avancé (mode Audit désactivé)

Endpoint Security enregistre le premier IOA et définit le champ Occurrences Détectées sur 1. Les IOA identiques détectés toutes les heures après la journalisation du premier IOA sont regroupés. Endpoint Security envoie un IOA à la fin de chaque intervalle d'une heure. (Le champ Occurrences Détectées indique le nombre total d’IOA détectés.)

Si aucun IOA identique n’est enregistré dans un intervalle d’une heure, aucune IOA n’est envoyé pour l’intervalle. Si Endpoint Security n’enregistre pas un IOA identique dans l’intervalle d’une heure, il n’envoie pas de détection d'IOA pour l’intervalle. Après 24 heures, le processus recommence.

IOA Avancé (mode Audit activé)

Les IOA avancés ne sont pas regroupés si l'ordinateur est en mode Audit. Endpoint Security envoie une détection pour chaque IOA détecté sur un ordinateur en mode Audit. (Le champ Occurrences Détectées est défini sur 1.)

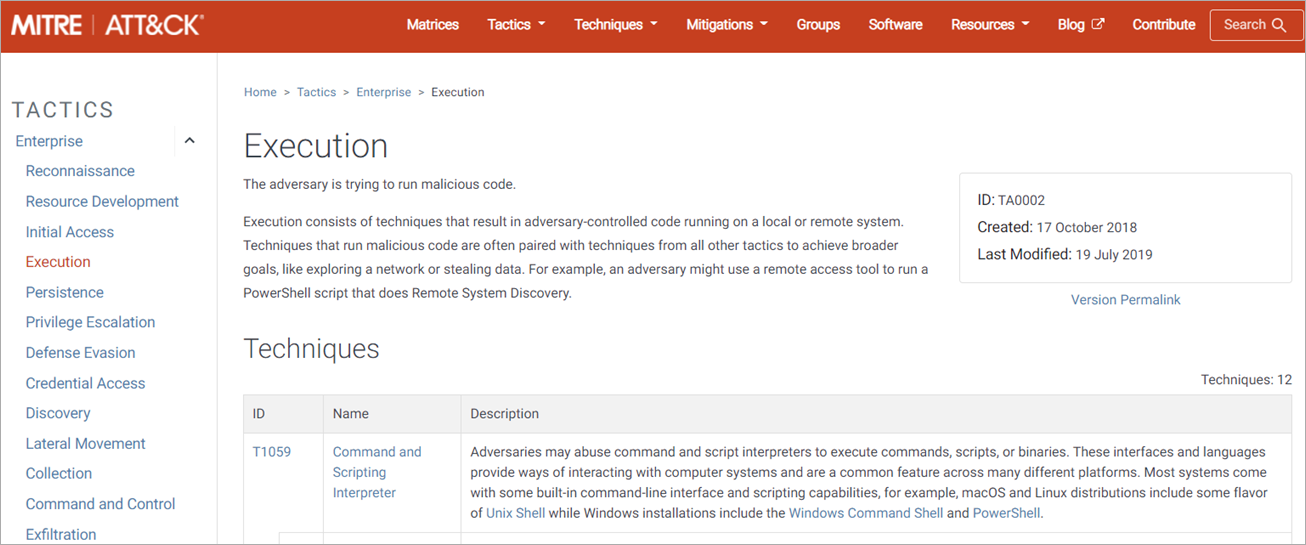

Matrice MITRE ATT&CK

MITRE Corporation est une société à but non lucratif gérant des centres de Recherche et Développement financés par le gouvernement fédéral chargés de répondre aux problèmes de sécurité. Elle propose des solutions pratiques dans différents domaines : défense et renseignement, aviation, systèmes civils, sécurité nationale, secteur judiciaire, santé et cybersécurité.

ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) est une série de ressources développées par MITRE Corporation pour décrire et classifier les activités cybercriminelles sur la base d'observations effectuées dans le monde entier. ATT&CK est la liste structurée des comportements d'attaque connus, classés selon différentes tactiques et techniques et présentés sous forme de matrice.

Technique (Comment)

Selon la terminologie ATT&CK, les techniques et sous-techniques représentent la méthode (ou la stratégie) qu'un adversaire emploie pour atteindre un objectif tactique. À titre d'exemple, pour accéder aux informations d'identification (tactique), un adversaire exécute un vidage de données (technique).

Tactique (Pourquoi)

Selon la terminologie ATT&CK, les tactiques représentent le motif ou le but ultime d'une technique. Il s'agit de l'objectif tactique de l'adversaire : le motif d'exécution d'une action.

La matrice MITRE ATT&CK constitue une ressource utile au développement de stratégies défensives, préventives et correctives destinées aux entreprises. Pour de plus amples informations concernant la matrice ATT&CK, consultez le site https://attack.mitre.org/.