S'applique À : WatchGuard Advanced EPDR, WatchGuard EPDR, WatchGuard EDR, WatchGuard EPP

WatchGuard Full Encryption chiffre et déchiffre les lecteurs d'ordinateur et les périphériques de stockage amovibles, sans aucun impact sur les utilisateurs. Full Encryption s'appuie sur des ressources matérielles telles qu'une puce TPM (Trusted Platform Module) et la technologie Microsoft BitLocker pour chiffrer et déchiffrer les lecteurs. Pour plus d'informations, consultez About Full Encryption.

Dépanner une Clé de Récupération de BitLocker

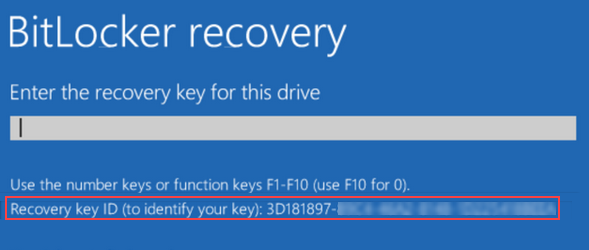

Microsoft BitLocker demande une clé de récupération lors du démarrage du système. Si vous entrez une clé de récupération mais que BitLocker indique que la clé est incorrecte, vous pouvez accéder aux clés de récupération précédentes stockées par Full Encryption. Pour plus d'informations, consultez About Recovery Keys.

Si BitLocker rejette la clé de récupération que vous soumettez, assurez-vous que la chaîne de caractères saisie est correcte et ne contient aucun espace. Dans certains cas, un logiciel autre que WatchGuard Endpoint Agent peut avoir modifié la configuration de BitLocker. Si tel est le cas, BitLocker peut nécessiter une clé de récupération qu'il associe à un ID de clé de récupération qui n'est pas stocké dans Full Encryption. Lorsque vous demandez une clé de récupération à Full Encryption, vérifiez la demande avec l'ID de clé de récupération affiché par BitLocker.

Si vous ne voyez pas d'ID de clé de récupération dans Ordinateurs > Détails > Obtenir la Clé de Récupération, il est probable qu'une modification du système du périphérique ait été effectuée en dehors de Full Encryption, et Full Encryption n'a pas de clé de récupération qui s'associe à l'ID de clé de récupération.

Dépanner les Erreurs de Puce TPM et de Stratégie

Full Encryption emploie la technologie TPM (Trusted Platform Module) pour gérer le chiffrement des ordinateurs protégés par WatchGuard Endpoint Security. La carte mère de certains ordinateurs est équipée d'une puce TPM. Pour ces ordinateurs, lorsque vous vous connectez, l'ordinateur utilise la puce TPM pour protéger les données sensibles et les mots de passe stockés. TPM détecte également les modifications apportées aux évènements de démarrage de l'ordinateur. Pour plus d'informations, consultez About Trusted Platform Module Technology.

Vous pourriez voir ces erreurs TPM sur votre périphérique :

Erreur -2144272203

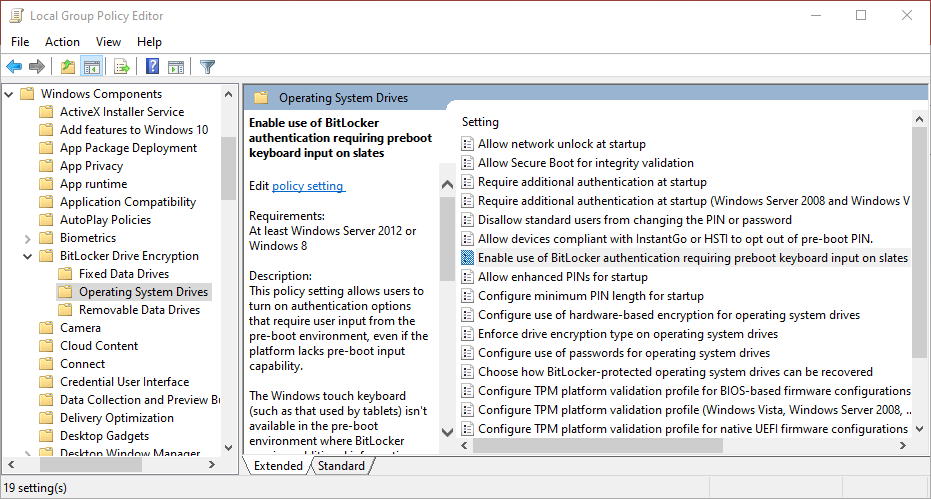

Cette erreur peut se produire sur les tablettes. Lorsque l'erreur se produit, cela indique que vous devez activer une stratégie locale pour utiliser le clavier virtuel du périphérique. Vous devez activer le clavier virtuel du périphérique afin de pouvoir saisir un mot de passe lors de la phase de pré-démarrage du démarrage du système.

Pour activer la stratégie locale :

- Sélectionnez Démarrer > Exécuter et exécutez la commande gpedit.msc.

L'Éditeur de Stratégie de Groupe Locale s'affiche. - Accédez à:

Computer Configuration\Administrative Templates\Windows Components\Bitlocker Drive Encryption\Operating System Drives (Configuration de l'Ordinateur\Modèles d'Administration\Composants Windows\Chiffrement du Lecteur Bitlocker\Lecteurs du Système d'Exploitation) - Dans Lecteurs du Système d'Exploitation, sélectionnez Activer l'Utilisation de l'Authentification BitLocker Nécessitant une Saisie Clavier avant le Démarrage sur les Tablettes, cliquez sur Paramètre de Stratégie et activez la stratégie locale.

- Redémarrez l'ordinateur.

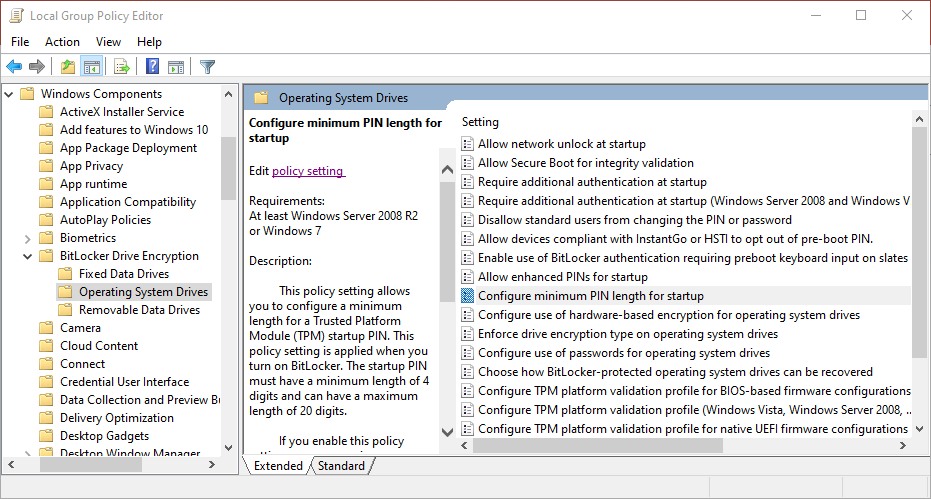

Erreur -2144272280

Cette erreur peut se produire lorsque vous essayez de chiffrer un ordinateur et après avoir saisi un mot de passe, mais avant le démarrage du processus de chiffrement. La cause de l'erreur est que le mot de passe ne contient pas le nombre minimum de caractères requis par le système. Utilisez un mot de passe qui respecte la longueur minimale spécifiée dans la stratégie Configure Minimum PIN Length for Startup (Configurer la Longueur Minimale du Code PIN pour le Démarrage).

Une erreur peut également se produire si certaines stratégies locales ne sont pas activées. Assurez-vous qu’il n’existe pas de stratégie globale empêchant la modification des stratégies locales.

Si aucun problème de stratégie globale n’existe, assurez-vous d’activer ces stratégies locales :

- Accédez à cet emplacement:

Computer Configuration\Administrative Templates\Windows Components\Bitlocker Drive Encryption\Operating System Drives (Configuration de l'Ordinateur\Modèles d'Administration\Composants Windows\Chiffrement du Lecteur Bitlocker\Lecteurs du Système d'Exploitation) - Activez ces stratégies :

- Require additional authentication at startup (Exiger une authentification supplémentaire au démarrage).

- Allow Enhanced PINs for Startup (Autoriser les Codes PIN Améliorés pour le Démarrage)

- Configure Minimum PIN Length for Startup (Configurer la Longueur Minimale du Code PIN pour le Démarrage)

- Configurer l'Utilisation des Mots de Passe pour les Lecteurs du Système d'Exploitation

- Choose How BitLocker-Protected Operating System Drives Can Be Recovered

- Redémarrez l'ordinateur.

- Essayez de chiffrer un lecteur.

Collecter des Données

Si vous rencontrez toujours des problèmes, collectez ces informations et envoyez-les à l'Assistance :

- Description du problème.

- Activez et collectez les journaux avancés.

- Utilisez Pserrortrace pour générer un fichier de diagnostic.

- Utilisez l'outil PSInfo pour collecter les journaux.