Le service RADIUS (Remote Authentication Dial-In User Service) permet d'authentifier les utilisateurs locaux et distants sur un réseau d'entreprise. Il s'agit d'un système client/serveur qui regroupe dans une base de données centrale les informations relatives à l'authentification des utilisateurs, des serveurs d'accès distants, des passerelles VPN et autres ressources.

Dans Fireware v12.5 et les Versions Ultérieures :

- SecurID fait partie de la configuration RADIUS.

- Vous pouvez configurer plus d'un serveur RADIUS principal.

- Vous devez spécifier manuellement un nom de domaine pour les nouveaux serveurs RADIUS.

- Pour l'authentification, les utilisateurs doivent saisir le nom de domaine que vous avez indiqué dans la configuration de RADIUS. Les utilisateurs Mobile VPN et Access Portal doivent saisir le nom de domaine pour s'authentifier sur un serveur autre que le serveur principal.

Si votre configuration comprend un serveur RADIUS, et que vous mettez à jour de Fireware v12.4.1 ou versions antérieures à Fireware v12.5 ou versions supérieures, le Firebox utilise automatiquement RADIUS comme nom de domaine. Pour s’authentifier, les utilisateurs doivent sélectionner RADIUS comme le serveur et entrer RADIUS comme nom de domaine. Si un utilisateur saisit un nom de domaine autre que RADIUS, l'authentification échoue. Cela s'applique à l'authentification par le biais du Web UI, WatchGuard System Manager v12.5 ou versions supérieures (pour un Firebox avec toute version de Fireware), clients Mobile VPN et Access Portal.

Pour de plus amples informations concernant le protocole RADIUS, consultez Comment Fonctionne l'Authentification sur le Serveur RADIUS.

Pour configurer l'Authentification SecurID, consultez Configurer l'Authentification SecurID.

Clé d'Authentification

Les messages d'authentification en provenance et à destination du serveur RADIUS utilisent toujours une clé d'authentification. Cette clé d'authentification ou secret partagé doit être identique sur le client et sur le serveur RADIUS. Sans cette clé, il n'y a aucune communication entre le client et le serveur.

Méthodes d'Authentification RADIUS

Le Firebox utilise uniquement ces protocoles d'authentification pour l'authentification des utilisateurs avec un serveur RADIUS :

- Authentification Web, authentification Mobile VPN with SSL, et authentification Mobile VPN with IPSec - Protocole PAP (Password Authentication Protocol)

- Authentification Mobile VPN with L2TP — MSCHAPv2 (Microsoft Challenge-Handshake Authentication Protocol version 2)

- Authentification Mobile VPN with IKEv2 — EAP-MSCHAPv2

- Authentification avec WPA Entreprise et WPA2 Entreprise — EAP (Extensible Authentication Protocol)

RADIUS et Authentification multi-facteurs

Vous pouvez utiliser l'authentification serveur RADIUS avec l'authentification multi-facteurs (MFA).

Si un Firebox ne reçoit pas de réponse à un défi MFA, il marque le serveur RADIUS en tant qu'inactif pendant une période correspondant au délai de Temps Mort. Le Firebox n'envoie pas de demandes d'authentification pour les autres utilisateurs au serveur RADIUS pendant ce temps. Pour éviter ce problème, nous vous recommandons de modifier la valeur par défaut Temps Mort dans les paramètres RADIUS Firebox :

- Si vous configurez uniquement un serveur RADIUS principal, spécifiez un Temps Mort de 0 minutes.

- Si vous configurez également un serveur RADIUS de sauvegarde, spécifiez un Temps Mort de 10 minutes.

Si un utilisateur ne répond pas à un défi MFA, la requête d'authentification est interrompue et AuthPoint transmet une réponse au Firebox.

Avant de Commencer

Vous devez être en possession de ces informations pour chaque serveur RADIUS avant de configurer un Firebox pour qu'il utilise votre serveur d'authentification RADIUS :

- Serveur RADIUS primaire — Adresse IP et port RADIUS

- Serveur RADIUS secondaire (facultatif) — Adresse IP et port RADIUS

- Secret partagé — Mot de passe qui respecte la casse, identique sur le périphérique et le serveur RADIUS

- Méthodes d'Authentification — Paramétrez votre serveur RADIUS pour qu'il autorise la méthode d'authentification que votre périphérique utilise : PAP, MS CHAP v2, WPA Enterprise, WPA2 Enterprise ou WPA/WPA2 Enterprise

Utiliser le Serveur d'authentification RADIUS avec votre Firebox

Pour utiliser le serveur d'authentification RADIUS avec le Firebox, il faut :

- Ajouter l'adresse IP du Firebox sur le serveur RADIUS pour configurer le Firebox comme client RADIUS.

- Activer et spécifier le serveur RADIUS dans la configuration du Firebox.

- Dans la configuration RADIUS Firebox, spécifier l'adresse IP du serveur et le secret partagé.

- Ajouter des utilisateurs ou groupes RADIUS dans la configuration Firebox.

- Ajouter les noms d'utilisateurs ou les noms de groupes RADIUS aux stratégies Firebox.

Configurer RADIUS

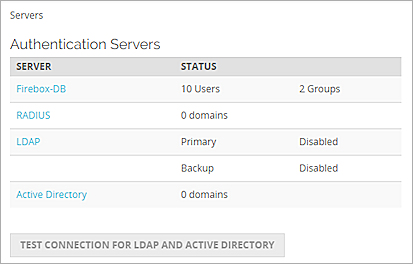

- Sélectionnez Authentification > Serveurs.

La page Serveurs d'Authentification s'affiche.

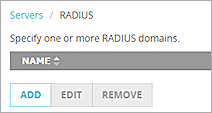

- Sélectionnez RADIUS à partir de la liste Serveur.

La page RADIUS s'affiche. - Cliquez sur Ajouter.

La page Ajouter apparaît.

- Dans la zone de texte Nom de domaine, entrez le nom de domaine à utiliser pour ce serveur RADIUS. Les utilisateurs doivent spécifier ce nom de domaine sur la page de connexion de l'utilisateur. Vous ne pouvez pas changer le nom de domaine après avoir enregistré les paramètres.

- Dans la zone de texte Adresse IP, entrez l'adresse IP du serveur RADIUS.

Fireware v12.4 ou ultérieure prend en charge les adresses IPv4 et IPv6. Fireware v12.3.x ou versions antérieures prend en charge uniquement les adresses IPv4. - Dans la zone de texte Port, entrez le numéro de port RADIUS à utiliser pour l'authentification. Le numéro du port par défaut est 1812. Les serveurs RADIUS plus anciens peuvent utiliser le port 1645.

- Dans la zone de texte Secret Partagé, entrez le secret partagé entre le Firebox et le serveur RADIUS. Le secret partagé est soumis au respect de la casse, et il doit être le même sur le Firebox et le serveur RADIUS. Le secret partagé ne peut pas comprendre que des espaces.

Fireware v12.7.1 et les versions ultérieures prennent en charge les secrets partagés de 256 caractères. Fireware v12.4 ou versions supérieures prend en charge les secrets partagés de 64 caractères. Fireware v12.3.x ou versions antérieures prend en charge les secrets partagés de 36 caractères. - Dans la zone de texte Confirmer le Secret, entrez à nouveau le secret partagé.

- Dans la zone de texte Délai d'Expiration, saisissez une valeur en secondes. La valeur de délai d'expiration correspond à la durée pendant laquelle le périphérique attend une réponse du serveur d'authentification avant de réessayer de se connecter. La valeur par défaut est 10 secondes.

- Dans la zone de texte Nouvelles tentatives, entrez le nombre de tentatives de connexion du périphérique auprès du serveur d'authentification avant qu'il ne signale un échec de tentative d'authentification. La valeur par défaut est 3.

Si vous utilisez AuthPoint MFA avec un Firebox, nous vous recommandons de configurer les paramètres de délai d'expiration total pour que l'authentification RADIUS sur le Firebox soit supérieure au délai d'expiration d'AuthPoint par défaut de 60 secondes. Avec les paramètres par défaut, si un utilisateur n'approuve pas la notification push AuthPoint qui lui est envoyée dans les 30 secondes, le Firebox bascule vers un autre serveur, même si le serveur actuel n'est pas en panne.

- Dans la zone de texte Temps Mort, entrez le délai au bout duquel un serveur inactif est défini comme de nouveau actif.

La valeur par défaut est 10 minutes. Dans Fireware v12.5.3 ou une version antérieure, la valeur par défaut est de 3 minutes. - Dans la liste déroulante Temps Mort, sélectionnez Minutes ou Heures pour définir la durée.

Lorsqu'un serveur d'authentification ne répond pas au bout d'un certain temps, il est marqué comme inactif. Les tentatives d'authentification ultérieures ne s'appliqueront pas à ce serveur tant qu'il n'est pas défini comme de nouveau actif.Si un utilisateur ne répond à un défi multi-facteurs, le Firebox marque le serveur RADIUS comme inactif pour le Temps Mort. Le Firebox n'envoie pas de demandes d'authentification pour les autres utilisateurs au serveur RADIUS pendant ce temps. Pour éviter ce problème, spécifiez un Temps Mort de 0 minutes si vous configurez uniquement un serveur RADIUS principal. Si vous configurez également un serveur RADIUS de sauvegarde, spécifiez un Temps Mort d'1 minute.

- Dans la zone de texte Attribut de groupe, entrez la valeur d'un attribut. L'attribut de groupe par défaut est FilterID, qui est l'attribut RADIUS numéro 11.

La valeur de l'attribut de groupe permet de définir quel attribut est associé aux informations relatives au groupe d'utilisateurs. Vous devez configurer le serveur RADIUS pour qu'il intègre la chaîne FilterID dans le message d'authentification des utilisateurs qu'il envoie au périphérique. Par exemple, GroupeIngénieurs ou GroupeFinances. Ces informations sont alors utilisées pour le contrôle d'accès. Le périphérique fait correspondre la chaîne FilterID au nom du groupe configuré dans les stratégies du périphérique.

- Pour ajouter un serveur RADIUS de sauvegarde, dans l'onglet Paramètres du serveur de sauvegarde, sélectionnez Activer un serveur RADIUS de sauvegarde.

- Répétez les étapes 4 à 13 pour configurer le serveur de sauvegarde. Vérifiez que le secret partagé est le même sur le serveur RADIUS de sauvegarde et sur le serveur principal.

Pour plus d'informations sur les Serveurs d'Authentification de Sauvegarde, consultez Utiliser un Serveur d'Authentification de sauvegarde. - Si le domaine RADIUS utilise SecurID, sélectionnez SecurID.

- Cliquez sur

.

.

Ou sélectionnez Configurer > Authentification > Serveurs d'Authentification.

La boîte de dialogue Serveurs d'Authentification s'affiche. - Sélectionnez l'onglet RADIUS.

- Cliquez sur Ajouter.

La boîte de dialogue Ajouter RADIUS s'affiche. - Dans la zone de texte Nom de domaine, saisissez le nom de domaine ou de serveur pour le serveur RADIUS. Les utilisateurs doivent spécifier ce nom de domaine sur la page de connexion de l'utilisateur. Vous ne pouvez pas changer le nom de domaine après avoir enregistré les paramètres.

- Dans la zone de texte Adresse IP, entrez l'adresse IP du serveur RADIUS.

Fireware v12.4 ou ultérieure prend en charge les adresses IPv4 et IPv6. Fireware v12.3.x ou versions antérieures prend en charge uniquement les adresses IPv4. - Dans la zone de texte Port, vérifiez que le numéro de port utilisé par RADIUS pour l'authentification apparaît.

Le numéro du port par défaut est 1812. Les serveurs RADIUS plus anciens peuvent utiliser le port 1645. - Dans la zone de texte Secret partagé, saisissez le secret partagé entre le périphérique et le serveur RADIUS. Le secret partagé respecte la casse et il doit être identique sur le périphérique et sur le serveur RADIUS. Le secret partagé ne peut pas comprendre que des espaces.

Fireware v12.7.1 et les versions ultérieures prennent en charge les secrets partagés de 256 caractères. Fireware v12.4 ou versions supérieures prend en charge les secrets partagés de 64 caractères. Fireware v12.3.x ou versions antérieures prend en charge les secrets partagés de 36 caractères. - Dans la zone de texte Confirmer le Secret, entrez à nouveau le secret partagé.

- Entrez ou sélectionnez la valeur de Délai d'attente. La valeur de délai d'expiration correspond à la durée pendant laquelle le périphérique attend une réponse du serveur d'authentification avant de réessayer de se connecter. La valeur par défaut est 10 secondes.

- Dans la zone de texte Nouvelles tentatives, entrez ou sélectionnez le nombre de tentatives de connexion du périphérique auprès du serveur d'authentification avant qu'il ne signale un échec de tentative d'authentification. La valeur par défaut est 3.

Si vous utilisez AuthPoint MFA avec un Firebox, nous vous recommandons de configurer les paramètres de délai d'expiration total pour que l'authentification RADIUS sur le Firebox soit supérieure au délai d'expiration d'AuthPoint par défaut de 60 secondes. Avec les paramètres par défaut, si un utilisateur n'approuve pas la notification push AuthPoint qui lui est envoyée dans les 30 secondes, le Firebox bascule vers un autre serveur, même si le serveur actuel n'est pas en panne.

- Dans la zone de texte Temps Mort, entrez ou sélectionnez le délai au bout duquel un serveur inactif est défini comme de nouveau actif.

La valeur par défaut est 10 minutes. Dans Fireware v12.5.3 ou une version antérieure, la valeur par défaut est de 3 minutes. - Dans la liste déroulante Temps Mort, sélectionnez Minutes ou Heures pour définir la durée.

Lorsqu'un serveur d'authentification ne répond pas au bout d'un certain temps, il est marqué comme inactif. Les tentatives d'authentification ultérieures ne s'appliqueront pas à ce serveur tant qu'il n'est pas défini comme de nouveau actif.Si un utilisateur ne répond à un défi multi-facteurs, le Firebox marque le serveur RADIUS comme inactif pour le Temps Mort. Le Firebox n'envoie pas de demandes d'authentification pour les autres utilisateurs au serveur RADIUS pendant ce temps. Pour éviter ce problème, spécifiez un Temps Mort de 0 minutes si vous configurez uniquement un serveur RADIUS principal. Si vous configurez également un serveur RADIUS de sauvegarde, spécifiez un Temps Mort d'1 minute.

- Dans la zone de texte Attribut de groupe, entrez ou sélectionnez la valeur d'un attribut. L'attribut de groupe par défaut est FilterID, qui est l'attribut RADIUS numéro 11.

La valeur de l'attribut de groupe permet de définir quel attribut est associé aux informations relatives au groupe d'utilisateurs. Vous devez configurer le serveur RADIUS pour qu'il intègre la chaîne FilterID dans le message d'authentification des utilisateurs qu'il envoie au périphérique. Par exemple, GroupeIngénieurs ou GroupeFinances. Ces informations sont alors utilisées pour le contrôle d'accès. Le périphérique fait correspondre la chaîne FilterID au nom du groupe configuré dans les stratégies du périphérique. - Pour ajouter un serveur RADIUS de sauvegarde, dans l'onglet Paramètres du serveur de sauvegarde, sélectionnez Activer un serveur RADIUS de sauvegarde.

- Répétez les Étapes 5 à 13 pour configurer le serveur de sauvegarde. Vérifiez que le secret partagé est le même sur le serveur RADIUS de sauvegarde et sur le serveur principal.

Pour plus d'informations sur les Serveurs d'Authentification de Sauvegarde, consultez Utiliser un Serveur d'Authentification de sauvegarde.

- Cliquez sur OK.

- Enregistrez le Fichier de Configuration..

Voir Également

À propos des Serveurs d'Authentification tierce

Utiliser les Utilisateurs et Groupes dans les Stratégies

Authentification WPA/WPA2 Enterprise avec RADIUS

Authentification RADIUS avec Active Directory pour les Utilisateurs Mobile VPN

À propos de Single Sign-On pour RADIUS

Configurer le Serveur Windows R2 2012 ou 2016 pour authentifier les utilisateurs mobile VPN avec RADIUS et Active Directory dans la Base de Connaissances WatchGuard.