Configurer le Transit IPSec Entrant avec SNAT

Le Firebox est configuré par défaut pour terminer tous les tunnels VPN IPSec entrants au niveau du Firebox. Vous pouvez configurer le Firebox pour qu'il envoie le trafic VPN IPSec entrant vers un autre endpoint VPN tel qu'un concentrateur VPN sur un réseau approuvé ou facultatif.

Pour configurer le Firebox de sorte qu'il envoie ce trafic VPN vers un autre endpoint, vous devez désactiver la stratégie IPSec qui envoie l'intégralité du trafic entrant vers le Firebox. Vous devez ensuite créer des stratégies IPSec spécifiques afin de gérer le trafic VPN entrant qui aboutit au Firebox ou à un autre périphérique de votre réseau. Vous pouvez vous servir d'une action NAT statique (SNAT) dans la stratégie pour faire correspondre une adresse IP externe à l'adresse IP privée du endpoint VPN de votre réseau.

Désactiver la Stratégie IPSec Intégrée

Étant donné que la stratégie IPSec intégrée est une stratégie masquée, vous ne pouvez pas la modifier directement. Vous devez la désactiver dans les paramètres globaux du réseau privé VPN (Virtual Private Network).

- Sélectionnez VPN >Paramètres Globaux.

- Décochez la case Activer la stratégie IPSec intégrée.

Pour désactiver la stratégie IPSec intégrée depuis Policy Manager :

- Sélectionnez VPN > Paramètres VPN.

- Décochez la case Activer la stratégie IPSec intégrée.

Ajouter des Stratégies IPSec

Après avoir désactivé la stratégie IPSec intégrée, vous devez ajouter une ou plusieurs stratégies de filtre de paquets IPSec afin de gérer le trafic VPN IPSec entrant.

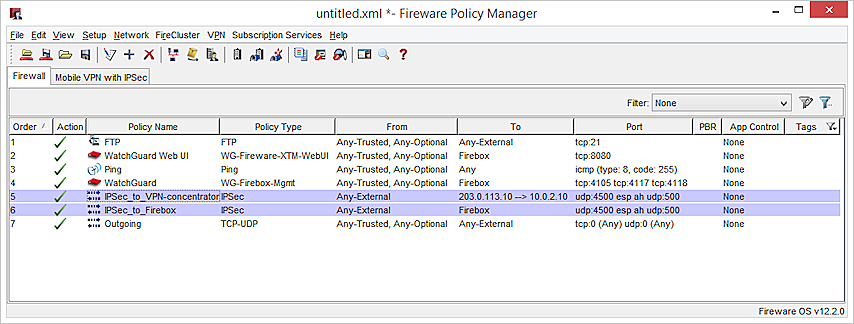

Par exemple, si votre Firebox a comme adresse IP externe principale 203.0.113.2 et 203.0.113.10 comme adresse IP externe secondaire, vous pouvez utiliser une action SNAT dans une stratégie IPSec afin de faire correspondre le trafic IPSec arrivant à l'adresse IP externe secondaire avec l'adresse IP privée du concentrateur VPN. Vous pouvez créer une autre stratégie pour envoyer tout le trafic IPSec entrant vers le Firebox.

Cela donnerait les stratégies suivantes :

Stratégie : IPSec_vers_concentrateur_VPN

Les connexions IPSec sont : Autorisées

Depuis : Tout-Externe

Vers : 203.0.113.10 --> 10.0.2.10 (ajouté comme action SNAT)

Stratégie : IPSec_vers_Firebox

Les connexions IPSec sont : Autorisées

Depuis : Tout-Externe

Vers : Firebox

Si le mode de classement automatique est activé, les stratégies sont automatiquement triées dans l'ordre de priorité correct et la stratégie IPSec qui contient l'action SNAT a priorité sur les autres stratégies IPSec de la liste. Cela signifie que tout le trafic IPSec entrant dont la destination ne correspond pas à la règle SNAT de la première stratégie IPSec sera géré par la deuxième stratégie IPSec.

Exemple d'une configuration avec deux stratégies IPSec dans Policy Manager.

Dans cet exemple, la NAT statique est utilisée pour diriger le trafic entrant vers le concentrateur VPN interne. Vous pouvez également utiliser 1-to-1 NAT pour cela.

Voir Également

À propos des Paramètres VPN globaux