À propos des Paramètres VPN globaux

Les paramètres VPN globaux s'appliquent aux tunnels BOVPN manuels, interfaces virtuelles BOVPN, tunnels BOVPN gérés et tunnels Mobile VPN with IPSec. Ces paramètres ne s'appliquent pas aux tunnels BOVPN sur TLS.

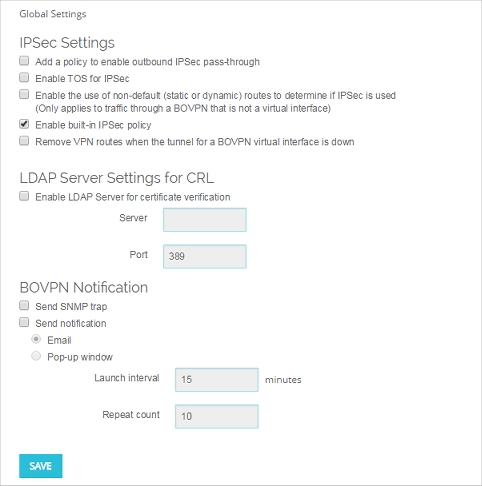

- Sélectionnez VPN > Paramètres Globaux.

La page Paramètres VPN Globaux s'affiche.

- Configurez les paramètres de vos tunnels VPN, comme indiqué dans les sections suivantes.

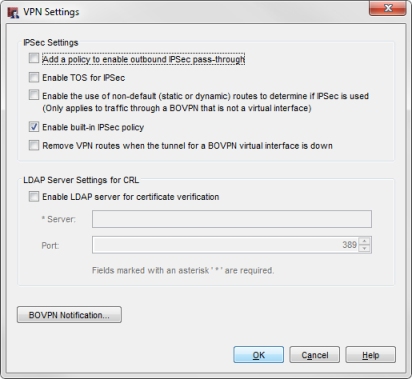

- Sélectionnez VPN > Paramètres VPN.

La boîte de dialogue Paramètres VPN apparaît.

- Configurez les paramètres de vos tunnels VPN comme indiqué dans les sections suivantes.

Activer le transit IPSec sortant

Pour qu'un utilisateur Mobile VPN with IPSec sur le réseau approuvé ou facultatif puisse créer des connexions IPSec sortantes vers un Firebox situé derrière un Firebox différent, vous devez cocher la case Ajouter une stratégie pour activer le transit IPSec sortant. Par exemple, des employés itinérants se trouvant chez un client équipé d'un Firebox peuvent utiliser l'IPSec pour établir une connexion VPN avec leur réseau. Pour que le Firebox du site du client permette la connexion IPSec sortante, vous devez ajouter une stratégie IPSec à la configuration.

Lorsque vous activez la fonction de transit IPSec, une stratégie intitulée WatchGuard IPSec est automatiquement ajoutée à la configuration. Cette stratégie autorise le trafic en provenance d'un réseau approuvé ou facultatif vers n'importe quelle destination. Lorsque vous désactivez la fonction de transit IPSec, la stratégie WatchGuard IPSec est automatiquement supprimée.

Pour autoriser le transit IPSec entrant, vous devez décocher la case Activer la stratégie IPsec intégrée, puis créer des stratégies IPSec permettant de gérer le trafic VPN entrant à destination du Firebox et des autres endpoints VPN. Pour plus d'informations, consultez Configurer le Transit IPSec Entrant avec SNAT.

Activer le type de service (TOS) pour IPSec

Le type de service (TOS) est un ensemble d'indicateurs à quatre bits dans l'en-tête IP qui permet d'indiquer aux périphériques de routage de fournir un datagramme IP plus ou moins prioritaire que d'autres datagrammes. Fireware vous permet d'autoriser les tunnels IPSec à effacer ou conserver les paramètres des paquets dotés de bits TOS. Certains fournisseurs de services Internet abandonnent tous les paquets comportant des indicateurs TOS.

Si vous n'activez pas la case à cocher Activer le type de service (TOS) pour IPSec, aucun paquet IPSec ne comporte de bits TOS. Les bits TOS définis auparavant sont supprimés lorsque le Fireware encapsule le paquet dans un en-tête IPSec.

Lorsque la case à cocher Activer le type de service (TOS) pour IPSec est activée et que le paquet d'origine comporte des bits TOS, Fireware conserve l'ensemble des bits TOS lorsqu'il encapsule le paquet dans l'en-tête IPSec. Si le paquet d'origine ne comporte pas de bits TOS, Fireware ne définit pas de marqueur TOS lorsqu'il encapsule le paquet dans l'en-tête IPSec.

Prenez le temps de réfléchir avant d'activer cette case à cocher pour appliquer un marquage QoS au trafic IPsec. Le marquage QoS peut modifier le paramètre d'indicateurs TOS. Pour plus d'informations sur le marquage QoS, consultez À propos du Marquage QoS.

Activez l'utilisation de routes personnalisées (statiques ou dynamiques) pour déterminer si IPSec est utilisé

Cette option ne concerne que le trafic passant par un BOVPN qui n'est pas une interface virtuelle BOVPN.

Lorsque cette option est désactivée, tous les paquets correspondant à la route de tunnel indiquée dans la passerelle IPSec sont envoyés via le VPN Branch Office IPSec. Si cette option est activée, le Firebox utilise la table de routage pour déterminer s'il faut envoyer le paquet via le tunnel VPN IPSec.

Si une route par défaut est utilisée pour acheminer un paquet

Le paquet est chiffré avant d'être envoyé dans le tunnel VPN, à destination de l'interface spécifiée lors de la configuration de la passerelle VPN.

Si une route personnalisée est utilisée pour acheminer un paquet

Le paquet est acheminé jusqu'à l'interface spécifiée par la route personnalisée dans la table de routage. Lorsqu'une route personnalisée est utilisée, la décision relative à l'envoi d'un paquet via un tunnel VPN IPSec dépend de l'interface indiquée dans la table de routage. Si l'interface de la route personnalisée correspond à l'interface de la passerelle BOVPN, le paquet passe par le tunnel BOVPN configuré pour cette interface. Ainsi, si l'interface de la passerelle BOVPN est définie sur Eth0 et si la route personnalisée associée utilise Eth1 comme interface, le paquet ne passe pas par un tunnel BOVPN. En revanche, si la route personnalisée associée utilise Eth0 comme interface, le paquet passe par le tunnel BOVPN.

Cette fonction est valable pour toutes les routes personnalisées (statiques ou dynamiques). Vous pouvez l'utiliser avec un routage dynamique pour permettre le basculement d'un réseau dynamique d'une route de réseau privé vers un tunnel VPN IPSec chiffré.

Imaginez, par exemple, une entreprise qui envoie du trafic entre deux réseaux, Site A et Site B. Elle fait appel à un protocole de routage dynamique pour envoyer le trafic entre les deux sites sur une connexion de réseau privé, sans aucun VPN nécessaire. Le réseau privé est relié à l'interface Eth1 de chaque périphérique. Un tunnel BOVPN est également configuré entre les deux sites pour échanger du trafic BOVPN sur la connexion Internet locale, par l'interface Eth0 de chaque périphérique. L'organisation veut envoyer les données par le tunnel BOVPN uniquement lorsque la connexion de réseau privé n'est pas disponible.

Si elle coche la case Activer l'utilisation de routes personnalisées (statiques ou dynamiques) pour déterminer si l'IPSec est utilisé dans les Paramètres VPN globaux, le Firebox envoie les données sur le réseau privé si une route dynamique vers ce réseau est présente sur l'interface Eth1. Sinon, il envoie les données par le tunnel BOVPN IPSec chiffré sur l'interface Eth0.

Pour plus d'informations sur l'utilisation de ce paramètre, consultez Configurer un Réseau Branch Office VPN pour procéder à un Basculement à partir d'une ligne privée.

Désactiver ou Activer la Stratégie IPSec Intégrée

Le Firebox comprend une stratégie IPSec intégrée qui autorise le trafic IPSec de Tout-externe vers Firebox. Cette stratégie masquée permet au Firebox de servir d'endpoint VPN IPSec pour les tunnels Branch Office VPN et Mobile VPN with IPSec. La stratégie IPSec intégrée prévaut sur les stratégies IPSec manuelles. Elle est activée par défaut. Pour désactiver cette stratégie, décochez la case Activer la stratégie IPSec intégrée. Ne désactivez pas la stratégie intégrée, sauf si vous souhaitez créer une autre stratégie IPSec afin de terminer un tunnel VPN par un périphérique autre que Firebox, par exemple un concentrateur VPN sur le réseau approuvé ou facultatif du Firebox.

Si vous décochez la case Activer la stratégie IPsec intégrée, vous devez créer des stratégies IPSec permettant de gérer le trafic VPN entrant à destination du Firebox et des autres endpoints VPN. Pour plus d'informations, consultez Configurer le Transit IPSec Entrant avec SNAT.

Supprimer des Routes VPN d'une Interface Virtuelle BOVPN

Si vous le souhaitez, Firebox peut supprimer automatiquement les routes VPN statiques configurées pour une interface virtuelle BOVPN de la table Routes:Main quand l'interface virtuelle BOVPN est inaccessible. Cela permet de déterminer si le Firebox peut utiliser la route par défaut pour les paquets qui correspondent à ces routes dans le cas où l'interface virtuelle BOVPN est inaccessible.

Cochez la case Supprimer les routes VPN lorsque le tunnel d'une interface virtuelle BOVPN est inaccessible si vous souhaitez supprimer automatiquement des routes statiques pour l'interface virtuelle BOVPN de la table de routage lorsque l'interface virtuelle BOVPN est inaccessible. Si l'adresse IP de destination d'un paquet ne correspond à aucune route de la table de routage, le Firebox l'envoie via la route par défaut, laquelle peut être une connexion non chiffrée. Si vous cochez cette case, vous avez le choix entre deux actions pour vous assurer que les routes VPN d'une interface virtuelle BOVPN sont ajoutées à la table de routes lorsque le tunnel est disponible. Vous pouvez activer le routage basé sur stratégie pour l'interface virtuelle BOVPN ou, dans les paramètres de l'interface virtuelle BOVPN, cocher la case Démarrer le tunnel de Phase 1 lorsqu'il est inactif. Cette option est sélectionnée par défaut lorsque vous configurez l'interface virtuelle BOVPN.

Décochez la case Supprimer les routes VPN lorsque le tunnel d'une interface virtuelle est inaccessible si vous voulez conserver la route dans la table de routage lorsque l'interface virtuelle BOVPN est inaccessible. Cela est le paramètre par défaut. Quand une interface virtuelle BOVPN est inaccessible, la métrique des routes qui l'utilisent est automatiquement modifiée en un nombre important de sorte qu'elles sont moins prioritaires que les autres routes. La route reste dans la table de routage. Par conséquent, les paquets qui correspondent à cette route ne sont pas envoyés par la route par défaut lorsque l'interface virtuelle BOVPN est inaccessible.

Indépendamment de ce paramètre, s'il existe une route alternative pour un paquet, le Firebox envoie le paquet via cette route plutôt que via la route par défaut quand l'interface virtuelle BOVPN est inaccessible.

Activer le serveur LDAP pour la vérification du certificat

Lorsque vous créez une passerelle VPN, vous spécifiez une méthode d'informations d'identification pour les deux endpoints VPN à utiliser une fois le tunnel créé. Si vous choisissez d'utiliser un certificat IPSec de Firebox, vous pouvez identifier un serveur LDAP qui validera le certificat. Entrez l'adresse IP pour le serveur LDAP. Vous pouvez également spécifier un port différent du port 389.

Notification BOVPN

Dans les paramètres de notification BOVPN, vous pouvez configurer le Firebox de sorte qu'il envoie une notification lorsqu'un tunnel BOVPN est inaccessible.

Pour plus d'informations sur les options de notification, consultez Définir les préférences de Journalisation et de Notification.

Les paramètres de notification BOVPN ne s'appliquent pas aux tunnels Mobile VPN with IPSec.