Définir les préférences de Journalisation et de Notification

Les paramètres de journalisation et de notification sont similaires dans l'ensemble de la configuration du Firebox. Les préférences de journalisation et de notification contrôlent les types de messages de journal générés par le Firebox en cas d'évènement.

Vous pouvez configurer les paramètres de journalisation et de notification à de nombreux endroits de la configuration du Firebox. Par exemple :

- Stratégies de pare-feu et proxies — Notification d'alarme pour les évènements de stratégies et de proxy

- Clé de fonctionnalité Firebox — Notification d'alarme lorsqu'une clé de fonctionnalité a expiré ou est sur le point d'expirer

- Gestion des Paquets par Défaut — Journalisation et notification d'alarme pour certains types d'attaques et d'évènements (configurable uniquement dans Policy Manager)

- Sites Bloqués et Ports Bloqués — Journalisation et notification d'alarme pour les évènements de type « site bloqué » et « port bloqué »

- Intrusion Prevention — Notification d'alarme lorsqu'IPS génère une alarme

- BOVPN — Notification d'alarme lors des évènements BOVPN

- Multi-WAN — Notification d'alarme lors des évènements multi-WAN

- FireCluster — Notification d'alarme pour les évènements FireCluster

La plupart des options décrites dans cette rubrique sont disponibles à chaque endroit où il est possible de définir les préférences de journalisation et de notification.

Paramètres de Journalisation et de Notification

Les paramètres de journalisation et de notification que vous pouvez configurer sont les suivants :

Envoyer un message de journal

Dans une stratégie de filtrage des paquets ou de proxy, cette case à cocher apparait dans les paramètres de Journalisation.

Quand vous cochez cette case, le Firebox envoie un message de journal si un événement qui correspond à la configuration de la stratégie se produit. Vous pouvez consulter ces messages de journal dans Traffic Monitor et Log Manager.

Pour une stratégie de proxy ou de filtrage de paquets qui refuse les connexions, les messages de journal servent également à générer les rapports. Pour une stratégie de filtrage de paquets qui autorise les connexions, vous devez sélectionner cette option pour afficher les messages de journal des connexions autorisées par la stratégie. La journalisation du trafic autorisé n'est pas activée par défaut, mais peut être utile au dépannage.

Si vous n'avez pas besoin de surveiller activement les connexions autorisées dans le fichier journal, nous vous recommandons de ne pas sélectionner Envoyer un message de journal dans les stratégies qui autorisent le trafic. Vous réduirez ainsi la charge du processeur du Firebox et préserverez l'espace de stockage des journaux de Dimension.

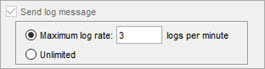

Définissez la fréquence de journalisation maximale (Fireware v12.7 et versions ultérieures)

Dans Fireware v12.7 et les versions ultérieures, vous pouvez sélectionner une option vous permettant de spécifier le nombre maximal de messages de journal que le Firebox génère pour certains types d'événements. Les options sont les suivantes :

- Définir la fréquence de journalisation maximale — Spécifiez le nombre maximal de messages de journal par minute

- Illimité — Ne pas limiter le nombre de messages de journal.

Vous pouvez configurer la fréquence de journalisation des Sites Bloqués, des Ports Bloqués ainsi que des catégories de Gestion des Paquets Par Défaut suivantes :

- Attaques d'Usurpation d'Adresse IP

- Analyse de Ports

- Analyse d'Adresses IP

- Attaques de Route Source

- Attaques IPSec, IKE, SYN, ICMP, UDP Flood

- Destination de l'Attaque DDOS

- Source de l'Attaque DDOS

La fréquence de journalisation que vous spécifiez pour les Sites Bloqués contrôle également le nombre maximal de messages de journal de Geolocation.

Les limites de fréquence de journalisation s'appliquent à tous les journaux de ce type, quel que soit l'événement qui génère le journal qui atteint la limite. À titre d'exemple, si vous définissez la limite de fréquence de journalisation des ports bloqués à 5, une fois que le Firebox génère 5 journaux de ports bloqués en une minute, il cesse de générer des journaux de Ports Bloqués jusqu'à la minute suivante.

Envoyer un message de journal pour les rapports

Dans une stratégie de filtrage de paquets qui autorise les connexions, cette case à cocher apparait dans les paramètres de Journalisation.

Dans les stratégies de proxy, ce paramètre se trouve dans l'action de proxy. Il s'appelle : Activer la journalisation pour les rapports.

Si vous cochez cette case, le Firebox envoie des messages de journal qui servent à générer des rapports concernant les connexions autorisées.

Envoyer une interruption SNMP

Lorsque vous cochez cette case, le Firebox envoie une notification d'événement au système de gestion SNMP. Le protocole SNMP (Simple Network Management Protocol) est un ensemble d'outils destinés à analyser et à gérer les réseaux. Une interruption SNMP est une notification d'événement envoyée par le périphérique au système de gestion SNMP lorsqu'une condition spécifiée se produit.

Si vous cochez la case Envoyer une interruption SNMP sans avoir au préalable configuré le protocole SNMP, une boîte de dialogue s'ouvre et vous demande de le faire. Cliquez sur Oui pour accéder à la boîte de dialogue Paramètres SNMP. Vous ne pouvez pas envoyer d'interruptions SNMP si vous ne configurez pas le protocole SNMP.

Pour plus d'informations sur le protocole SNMP, consultez :

- À propos du Protocole SNMP

- Activer les stations de Gestion et les interruptions SNMP

- À propos des Interruptions SNMP pour les Alarmes

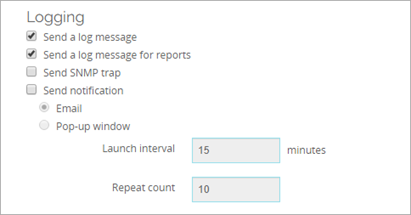

Envoyer une notification

Si vous cochez cette case, le Firebox génère un message de journal d'alarme lorsque l'évènement spécifié survient. Tous les messages d'alarme figurent dans le rapport Alarmes. Vous pouvez également recevoir des notifications à propos des alarmes. Pour plus d'informations à propos de la notification, consultez À propos de la Notification.

Ce paramètre permet au Firebox d'envoyer les messages de journal nécessaires pour générer le rapport Alarmes, même si les autres paramètres de journalisation sont désactivés.

Lorsque vous activez la notification, vous choisissez une méthode de notification. Vous définissez ainsi le type d'alarme dans le message de journal, et contrôlez la manière dont vous recevez la notification lorsque l'évènement se produit. Sélectionnez l'une de ces options :

Courrier électronique

Le Firebox envoie un message de journal d'alarme contenant alarm_type=email.

Lorsqu'un serveur Dimension, WatchGuard Cloud ou WSM Log Server reçoit le message de journal d'alarme, il peut envoyer une notification par e-mail aux adresses e-mail spécifiées. Pour que le serveur envoie des notifications par e-mail, vous devez configurer les paramètres de notification par e-mail et les destinataires des e-mails dans le serveur WatchGuard Cloud, Dimension ou WSM Log Server. Pour obtenir des informations sur la manière de configurer les paramètres des emails de notification, consultez :

- Dimension — Configurer les Paramètres de Notification de Dimension

- WatchGuard Cloud — Configurer des Règles pour les Notifications

- WSM Log Server — Configurer les Paramètres de Notification de Log Server

Fenêtre contextuelle

Le Firebox envoie un message de journal d'alarme contenant alarm_type=pop-up.

Si vous sélectionnez cette option, le message de journal d'alarme figure dans le rapport Alarmes, mais aucune autre alerte ou notification par e-mail n'est générée.

WSM Log Server ne prend plus en charge les notifications par fenêtre contextuelle. Nous vous recommandons de sélectionner la méthode de notification par défaut, E-mail.

Journalisation et Notification dans les Stratégies

L'emplacement des paramètres de journalisation d'une stratégie dépend de son type. Le paramètre qui contrôle la journalisation des rapports des stratégies de filtrage de paquets diffère de celui des stratégies de proxy.

Stratégies de filtrage de paquets

Pour les stratégies de filtrage de paquets, vous configurez ces paramètres de journalisation dans les propriétés de la stratégie :

- Envoyer des messages de journal

- Envoyer un message de journal pour les rapports

- Envoyer une interruption SNMP

- Envoyer une notification

Le paramètre Envoyer un message de journal pour les rapports figure uniquement dans les stratégies de filtrage de paquets qui autorisent les connexions. Les stratégies de filtrage de paquets qui refusent les connexions génèrent toujours des messages de journal pour les rapports.

L'option Fenêtre contextuelle ne génère pas de notification contextuelle. Pour générer une alerte dans WatchGuard Cloud, sélectionnez la méthode de notification E-mail. Pour plus d'informations, consultez Configurer les Règles de Notification des Événements Firebox.

Stratégies de Proxy

Dans les stratégies de proxy, vous configurez ces paramètres de journalisation dans les propriétés de la stratégie.

- Envoyer des messages de journal

- Envoyer une interruption SNMP

- Envoyer une notification

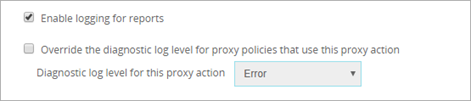

Dans les stratégies de proxy, le paramètre qui permet au Firebox d'envoyer un message de journal pour les rapports se trouve dans l'action de proxy. Il s'appelle : Activer la journalisation pour les rapports.

Paramètres de journalisation d'une action de proxy dans Fireware Web UI.

Les actions de proxy comprennent également un paramètre permettant de remplacer le niveau de journalisation de diagnostic pour les stratégies qui utilisent l'action de proxy. Pour de plus amples informations concernant les niveaux de journalisation de diagnostic, consultez Définir le Niveau de la Journalisation de diagnostic.

Voir Également

À propos de la Journalisation et des Notifications Firebox