Configurer les Paramètres IPSec de Phase 1

IKEv2 nécessite Fireware v11.11.2 ou une version ultérieure.

Une transformation de Phase 1 est un ensemble de protocoles et d'algorithmes de sécurité utilisés pour protéger les données de VPN. Durant la négociation IKE, les pairs doivent s'entendre sur la transformation à utiliser. Vous pouvez définir un tunnel de sorte qu'il offre à un pair plusieurs transformations pour la négociation. Pour plus d'informations, consultez Ajouter une transformation de Phase 1.

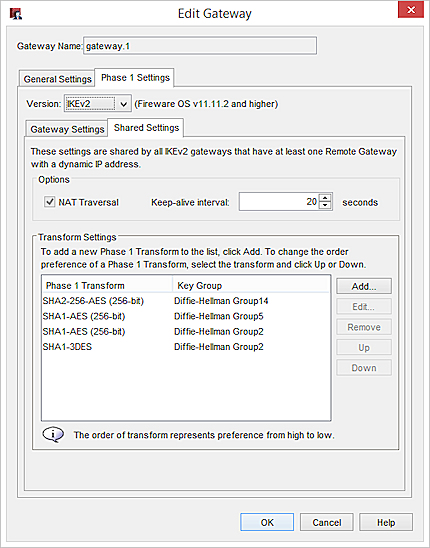

Lorsque vous utilisez IKEv2, le parcours NAT et les transformations de Phase 1 sont partagés par toutes les passerelles BOVPN et les interfaces virtuelles BOVPN qui utilisent IKEv2 et possèdent une passerelle distante avec une adresse IP dynamique. Pour plus d'informations sur les paramètres partagés IKEv2, consultez Configurer les Paramètres partagés IKEv2.

Modifier les Paramètres de Phase 1

Les paramètres de Phase 1 disponibles sont les mêmes pour une passerelle BOVPN ou une interface virtuelle BOVPN.

- Pour une passerelle BOVPN, vous pouvez configurer les paramètres de Phase 1 dans les paramètres de la passerelle.

- Pour une interface virtuelle BOVPN, vous pouvez configurer les paramètres de Phase 1 dans les paramètres d'interface virtuelle BOVPN.

Configurer les Paramètres de Phase 1 pour IKEv1

Pour un branch office VPN qui utilise IKEv1, l'échange de Phase 1 peut utiliser le Mode Principal ou le Mode Agressif. Le mode détermine le type et le nombre d'échanges de messages qui se produisent au cours de cette phase.

Dans les paramètres de Phase 1 d'IKEv1, vous pouvez sélectionner l'un de ces modes :

Mode principal

Il s'agit d'un mode plus sécurisé qui utilise trois échanges de messages distincts, soit six messages au total. Les deux premiers négocient la stratégie, les deux suivants échangent des données Diffie-Hellman et les deux derniers authentifient l'échange Diffie-Hellman. Le Mode Principal prend en charge les groupes Diffie-Hellman 1, 2, 5, 14, 15, 19 et 20. Ce mode vous permet également d'utiliser plusieurs transformations, tel qu'indiqué dans Ajouter une transformation de Phase 1.

Mode Agressif

Ce mode est plus rapide car il n'utilise que trois messages pour échanger des données et identifier les deux endpoints du VPN. L'identification des endpoints VPN rend le mode Agressif moins sûr.

Lorsque vous utilisez le mode agressif, le nombre d'échanges entre deux endpoints est moins important que si vous utilisiez le mode principal, et l'échange dépend surtout des types d'ID utilisés par les deux périphériques. Le mode agressif ne garantit pas l'identité du pair. Le mode Principal garantit l'identité des deux pairs, mais ne peut être utilisé que si les deux côtés possèdent une adresse IP statique. Si votre périphérique possède une adresse IP dynamique, vous devriez utiliser le mode Agressif pour la Phase 1.

Principal ou Agressif en cas d'échec

Le Firebox tente un échange de Phase 1 en mode Principal. En cas d'échec de la négociation, il utilise le mode agressif.

Dans les paramètres IKEv1, vous pouvez activer Dead Peer Detection ou la conservation d'activité IKE afin que le Firebox puisse détecter lorsqu'un tunnel s'est déconnecté et commence automatiquement une nouvelle négociation de Phase 1. La détection DPD (Dead Peer Detection) est une norme professionnelle utilisée par la plupart des périphériques IPSec. Nous vous recommandons de sélectionner la détection DPD (Dead Peer Detection) si les deux périphériques de terminaison la prennent en charge.

- N'activez pas la conservation d'activitéIKE et la détection DPD (Dead Peer Detection) en même temps

- La conservation d'activité IKE est utilisée uniquement par les Fireboxes. Ne l'activez pas si le pair est un endpoint de passerelle IPSec tiers.

- Si vous configurez le basculement VPN, vous devez activer la détection DPD (Dead Peer Detection). Pour plus d'informations sur le basculement VPN, consultez Configurer le Basculement VPN.

Pour plus d'informations sur la manière dont ces paramètres affectent la disponibilité de vos tunnels VPN, consultez Améliorer la disponibilité d'un Tunnel Branch Office VPN (BOVPN).

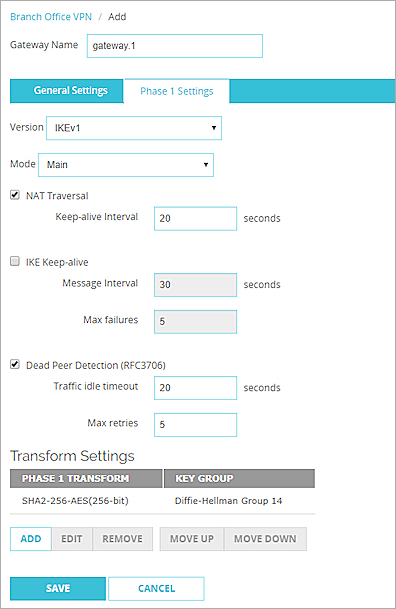

- Modifiez la passerelle BOVPN ou l'interface virtuelle BOVPN.

- Sélectionnez l'onglet Paramètres de Phase 1.

- Dans la liste déroulante Version, sélectionnez IKEv1.

- Dans la liste déroulante Mode, sélectionnez Principal, Agressif ou Principal ou Agressif en cas d'échec.

- Si vous souhaitez créer un tunnel BOVPN entre le Firebox et un autre périphérique situé derrière un périphérique NAT, cochez la case Parcours NAT. Le parcours NAT ou l'encapsulation UDP permet au trafic de parvenir aux destinations correctes.

- Dans la zone de texte Intervalle de conservation d'activité, saisissez ou sélectionnez le nombre de secondes devant s'écouler avant l'envoi du message suivant de conservation d'activité NAT.

- Pour que le Firebox envoie des messages au pair IKE afin de garder le tunnel VPN ouvert, cochez la case Conservation d'activité IKE.

- Dans la zone de texte Intervalle entre les messages, saisissez ou sélectionnez le nombre de secondes devant s'écouler avant l'envoi du message suivant de conservation d'activité IKE.

- Pour définir le nombre maximal de fois que le Firebox doit tenter d'envoyer un message de conservation d'activité IKE avant d'essayer à nouveau de négocier la Phase 1, saisissez le nombre souhaité dans le champ Nombre d'échecs max.

- Utilisez la case à cocher Détection DPD (Dead Peer Detection) pour activer ou désactiver la détection DPD basée sur le trafic. Lorsque vous activez la détection DPD (Dead Peer Detection), le Firebox ne se connecte à un pair que si aucun trafic n'est reçu de ce dernier pendant une durée définie et qu'un paquet attend de lui être envoyé. Cette méthode est plus évolutive que les messages de conservation d'activité IKE.

- Dans la zone de texte Délai d'inactivité du trafic, entrez ou sélectionnez la durée devant s'écouler (en secondes) avant que le Firebox ne tente de se connecter au pair.

- Dans la zone de texte Nombre maximal de nouvelles tentatives, entrez ou sélectionnez le nombre de fois que le Firebox essaie de se connecter avant que le pair ne soit déclaré hors-service.

- Le Firebox contient une transformation par défaut qui figure dans la liste Paramètres de transformation. Cette transformation spécifie l'authentification SHA2, le chiffrement AES (256 bits) et le Groupe Diffie-Hellman 14.

Vous pouvez :- Utiliser la transformation par défaut.

- Supprimer la transformation par défaut et remplacez-la par une autre.

- Ajouter une transformation supplémentaire, tel qu'expliqué dans Ajouter une transformation de Phase 1.

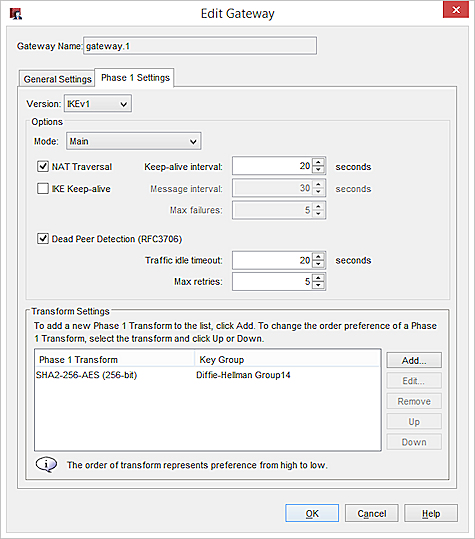

- Modifiez la passerelle BOVPN ou l'interface virtuelle BOVPN.

- Sélectionnez l'onglet Paramètres de Phase 1.

- Dans la liste déroulante Version, sélectionnez IKEv1.

- Dans la liste déroulante Mode, sélectionnez Principal, Agressif ou Principal ou Agressif en cas d'échec.

- Si vous souhaitez créer un tunnel BOVPN entre le Firebox et un autre périphérique situé derrière un périphérique NAT, cochez la case Parcours NAT. Le parcours NAT ou l'encapsulation UDP permet au trafic de parvenir aux destinations correctes.

- Dans la zone de texte Intervalle de conservation d'activité, saisissez ou sélectionnez le nombre de secondes devant s'écouler avant l'envoi du message suivant de conservation d'activité NAT.

- Pour que le Firebox envoie des messages au pair IKE afin de garder le tunnel VPN ouvert, cochez la case Conservation d'activité IKE.

- Dans la zone de texte Intervalle entre les messages, saisissez ou sélectionnez le nombre de secondes devant s'écouler avant l'envoi du message suivant de conservation d'activité IKE.

- Pour définir le nombre maximal de fois que le Firebox doit tenter d'envoyer un message de conservation d'activité IKE avant d'essayer à nouveau de négocier la Phase 1, saisissez le nombre souhaité dans le champ Nombre d'échecs max.

- Utilisez la case à cocher Détection DPD (Dead Peer Detection) pour activer ou désactiver la détection DPD basée sur le trafic. Lorsque vous activez la détection DPD (Dead Peer Detection), le Firebox ne se connecte à un pair que si aucun trafic n'est reçu de ce dernier pendant une durée définie et qu'un paquet attend de lui être envoyé. Cette méthode est plus évolutive que les messages de conservation d'activité IKE.

- Dans la zone de texte Délai d'inactivité du trafic, entrez ou sélectionnez la durée devant s'écouler (en secondes) avant que le Firebox ne tente de se connecter au pair.

- Dans la zone de texte Nombre maximal de nouvelles tentatives, entrez ou sélectionnez le nombre de fois que le Firebox essaie de se connecter avant que le pair ne soit déclaré hors-service.

- Le Firebox contient une transformation par défaut qui figure dans la liste Paramètres de transformation. Cette transformation spécifie l'authentification SHA2, le chiffrement AES (256 bits) et le Groupe Diffie-Hellman 14.

Vous pouvez :- Utiliser la transformation par défaut.

- Supprimer la transformation par défaut et remplacez-la par une autre.

- Ajouter une transformation supplémentaire, tel qu'expliqué dans Ajouter une transformation de Phase 1.

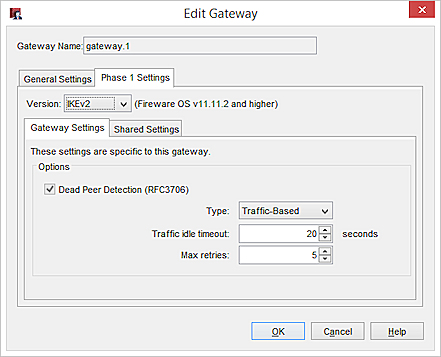

Configurer les Paramètres de Phase 1 Pour IKEv2

Le protocole IKEv2 est différent d'IKEv1. Voici une synthèse des différences entre les paramètres IKEv1 et IKEv2 sur le Firebox :

- IKEv2 ne possède pas plusieurs modes.

- IKEv2 ne prend pas en charge le paramètre conservation d'activité IKE.

- Parcours NAT est toujours activé.

- Dead Peer Detection (DPD) est toujours activé.

- La détection DPD (Dead Peer Detection) peut être basée sur le trafic ou sur le temps, comme cela est décrit dans IETF RFC 3706.

- DPD basée sur le trafic — Le Firebox envoie un message DPD à la passerelle distante uniquement s'il ne reçoit aucun trafic de celle-ci pendant une durée spécifiée et qu'un paquet est en attente d'envoi vers la passerelle distante.

- DPD basée sur le temps — Le Firebox initie un échange DPD avec la passerelle distante à un intervalle de message spécifié, indépendamment d'autres trafics reçus de la passerelle distante.

- IKEv2 utilise des paramètres partagés de Phase 1 pour toutes les passerelles BOVPN qui possèdent un pair avec une adresse IP dynamique.

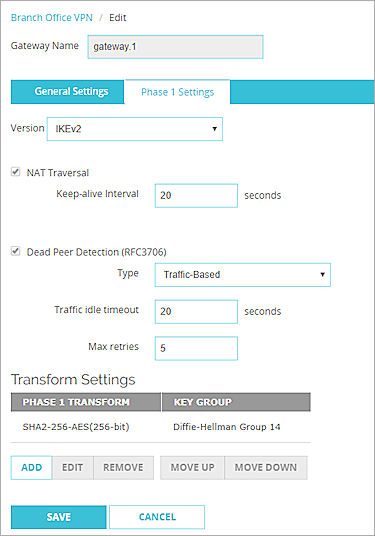

- Dans la liste déroulante Version, sélectionnez IKEv2.

Dans Fireware Web UI, si la passerelle a un pair avec une adresse IP dynamique, la passerelle utilise des paramètres partagés IKEv2 et les Paramètres de Transformation et de Parcours NAT ne sont pas visibles dans la configuration de passerelle. Une fois que vous avez ajouté la passerelle, vous pouvez sélectionner VPN > Paramètres Partagés IKEv2 pour afficher et modifier ces paramètres partagés.

- Pour une passerelle qui n'utilise pas les paramètres partagés IKEv2, pour modifier l'intervalle de conservation d'activité du Parcours NAT, dans la zone de texte Intervalle de Conservation d'Activité, saisissez ou sélectionnez le nombre de secondes entre les messages de conservation d'activité NAT envoyés par le Firebox.

- Dans les paramètres Détection DPD (Dead Peer Detection), de la liste déroulanteType, sélectionnez Basée sur le Trafic ou Basée sur le Temps.

- Configurez les paramètres DPD. Les paramètres recommandés sont sélectionnés par défaut.

Pour la DPD basée sur le trafic :

- Dans la zone de texte Délai d'inactivité du trafic, spécifiez la durée (en seconde) qui s'écoule sans recevoir de trafic du pair avant que le Firebox envoie un message DPD au pair.

- Dans la zone de texte Nombre maximal de tentatives, spécifiez le nombre de fois où le Firebox tente de renvoyer le message de requête DPD avant avant que le pair ne soit considéré comme inactif.

Pour la DPD basée sur le temps :

- Dans la zone de texte Intervalle entre les messages, spécifiez le nombre de secondes entre les messages de DPD que le Firebox envoie au pair.

- Dans la zone de texte Nombre d'échecs maximal, spécifiez le nombre d'absences de réponse du pair avant que le Firebox ne considère le pair comme inactif.

Dans Fireware Web UI, si la passerelle a un pair avec une adresse IP dynamique, la passerelle utilise des paramètres partagés IKEv2 et les Paramètres de Transformation et de Parcours NAT n'apparaissent pas dans la configuration de passerelle. Une fois que vous avez ajouté la passerelle, vous pouvez sélectionner VPN > Paramètres Partagés IKEv2 pour afficher et modifier ces paramètres partagés. Pour plus d'informations, consultez Configurer les Paramètres partagés IKEv2.

- Pour une passerelle qui n'utilise pas les paramètres partagés IKEv2, vous pouvez modifier les paramètres de transformation dans la configuration de passerelle. Le Firebox contient une transformation par défaut qui figure dans la liste Paramètres de transformation. Cette transformation spécifie l'authentification SHA2, le chiffrement AES (256 bits) et le Groupe Diffie-Hellman 14.

Vous pouvez :- Utiliser la transformation par défaut.

- Supprimer la transformation par défaut et remplacez-la par une autre.

- Ajouter une transformation supplémentaire, tel qu'expliqué dans Ajouter une transformation de Phase 1.

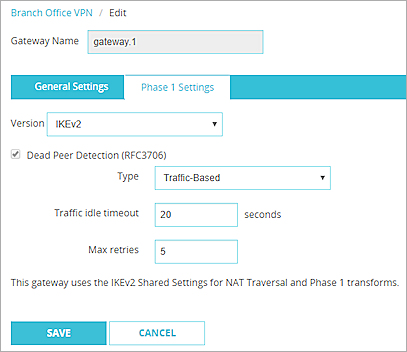

- Dans la liste déroulante Version, sélectionnez IKEv2.

Si une passerelle paire distante a une adresse IP dynamique, certains des paramètres IKEv2 sont partagés. Les paramètres qui ne sont pas partagés s'affichent dans l'onglet Paramètres de Passerelle. Les paramètres partagés s'affichent dans l'onglet Paramètres Partagés.

- Dans les paramètres Détection DPD (Dead Peer Detection), de la liste déroulanteType, sélectionnez Basée sur le Trafic ou Basée sur le Temps.

- Configurez les paramètres DPD. Les paramètres recommandés sont sélectionnés par défaut.

Pour la DPD basée sur le trafic :

- Dans la zone de texte Délai d'inactivité du trafic, spécifiez la durée (en seconde) qui s'écoule sans recevoir de trafic du pair avant que le Firebox envoie un message DPD au pair.

- Dans la zone de texte Nombre maximal de tentatives, spécifiez le nombre de fois où le Firebox tente de renvoyer le message de requête DPD avant avant que le pair ne soit considéré comme inactif.

Pour la DPD basée sur le temps :

- Dans la zone de texte Intervalle entre les messages, spécifiez le nombre de secondes entre les messages de DPD que le Firebox envoie au pair.

- Dans la zone de texte Nombre d'échecs maximal, spécifiez le nombre d'absences de réponse du pair avant que le Firebox ne considère le pair comme inactif.

- Si la passerelle utilise des paramètres partagés, sélectionnez l'onglet Paramètres Partagés.

- Pour modifier l'intervalle de conservation d'activité de Parcours NAT, dans la zone de texte Intervalle de conservation d'activité, saisissez ou sélectionnez le nombre de secondes entre les messages de conservation d'activité NAT envoyés par le Firebox.

- Le Firebox contient une transformation par défaut qui figure dans la liste Paramètres de transformation. Cette transformation spécifie l'authentification SHA2, le chiffrement AES (256 bits) et le Groupe Diffie-Hellman 14.

Vous pouvez :- Utiliser la transformation par défaut.

- Supprimer la transformation par défaut et remplacez-la par une autre.

- Ajouter une transformation supplémentaire, tel qu'expliqué dans Ajouter une transformation de Phase 1.

Toute modification aux paramètres partagés IKEv2 de Parcours NAT et de transformation de Phase 1 s'applique à toutes les passerelles qui ont un pair distant avec une adresse IP dynamique. Pour plus d'informations sur les paramètres partagés IKEv2, consultez Configurer les Paramètres partagés IKEv2.

Voir Également

Configurer des Passerelles BOVPN Manuelles

Définir des endpoints de passerelle pour une passerelle BOVPN