Déployer Firebox Cloud sur AWS

Avant de Commencer

Avant d'utiliser Firebox Cloud, vous devez créer un compte AWS. Lorsque vous créez votre compte AWS, vous spécifiez les informations de facturation et les informations d'identification de sécurité à utiliser pour vous connecter à la Console de Gestion AWS.

Pour de plus amples informations concernant la prise en main d'AWS, consultez :

http://docs.aws.amazon.com/gettingstarted/latest/awsgsg-intro/gsg-aws-intro.html

Pour obtenir des informations concernant la Console de Gestion AWS, consultez :

http://docs.aws.amazon.com/awsconsolehelpdocs/latest/gsg/getting-started.html

Synthèse du Déploiement

Pour déployer votre instance Firebox Cloud sur AWS, vous devez effectuer les procédures suivantes :

Allouer une Adresse IP Élastique

Allouez une adresse IP Élastique du pool d'adresses IPv4 publiques d'Amazon ou une adresse IP personnalisée importée sur votre compte AWS.

Créer un VPC (Virtual Private Cloud)

Utiliser l'assistant VPC Wizard pour créer un VPC comprenant des sous-réseaux publics et privés.

Supprimer la Passerelle NAT

Interrompre la passerelle NAT automatiquement créée pour le VPC par l'assistant VPC Wizard. Vous pouvez interrompre cette passerelle NAT par défaut, car l'instance Firebox Cloud assurera les fonctions NAT des sous-réseaux de ce VPC.

Créer une instance Firebox Cloud

Lancer une instance EC2 pour Firebox Cloud présentant les propriétés suivantes :

- Configuration VPC — VPC avec Sous-réseaux Publics et Privés

- AMI — WatchGuard Firebox Cloud

- Type d'Instance — Si vous sélectionnez Firebox Cloud avec une licence BYOL, veillez à sélectionner le type d'instance dont le nombre de vCPU correspond à celui de votre licence Firebox Cloud

- Réseau — Un VPC comprenant des sous-réseaux publics et privés

- Interfaces — Eth0 doit utiliser un sous-réseau public et Eth1 un sous-réseau privé

- Stockage — Conservez la taille par défaut

- Groupe de Sécurité — Autorisez l'ensemble du trafic entrant

Firebox Cloud prend en charge les types d'instances M4, M5, C4 et C5. Pour obtenir des informations détaillées concernant les types d'instances EC2 pris en charge pour Firebox Cloud (BYOL) et Firebox Cloud (horaire), consultez les informations produit de Firebox Cloud dans le AWS Marketplace.

Désactiver les vérifications de Source/Destination de Firebox Cloud

Afin que Firebox Cloud fasse office de périphérique NAT pour votre VPC, vous devez désactiver la vérification de source/destination de l'instance Firebox Cloud.

Assigner une adresse IP Elastique à l'instance Firebox Cloud

Assignez une adresse IP Elastique (EIP) à l'interface eth0 de votre instance Firebox Cloud. Vous pouvez utiliser l'adresse EIP attribuée à la passerelle NAT que vous avez supprimée ou n'importe quelle autre adresse EIP disponible.

Configurer la route par défaut du réseau privé

Modifiez le routage du sous-réseau privé de manière à utiliser l'instance Firebox Cloud comme passerelle par défaut.

Vérifier l'état de l'instance

Vérifiez l'état de l'instance Firebox Cloud pour confirmer qu'elle a été lancée, qu'une adresse IP publique et un serveur DNS lui ont été assignés et que le groupe de sécurité adéquat a été configuré.

Chacune de ces procédures est décrite en détail dans les sections suivantes.

Allouer une Adresse IP Élastique

Avant de créer un VPC, vous devez allouer une IP élastique.

Pour allouer une IP élastique :

- Connectez-vous à la Console de Gestion AWS à l'adresse aws.amazon.com.

- Développez la section Tous les services.

- Dans la section Compute, sélectionnez EC2.

La page Tableau de bord EC2 s'ouvre. - Dans la section Ressources, sélectionnez Adresses IP Élastiques.

- Cliquez sur Allouer une Adresse IP Élastique.

La page Allouer une adresse IP élastique s'ouvre avec le pool d'adresses IPv4 d'Amazon sélectionné. - Cliquez sur Allouer et enregistrez l'adresse IP élastique allouée.

Créer un VPC avec des Sous-réseaux Publics et Privés

Si vous ne disposez pas déjà d'un VPC comprenant des sous-réseaux publics et privés, vous devez en créer un.

Pour utiliser l'assistant VPC Wizard pour créer un VPC :

- Connectez-vous à la Console de Gestion AWS à l'adresse aws.amazon.com.

- Dans la section Networking & Content Delivery, sélectionnez VPC.

- Cliquez sur Lancer VPC Wizard.

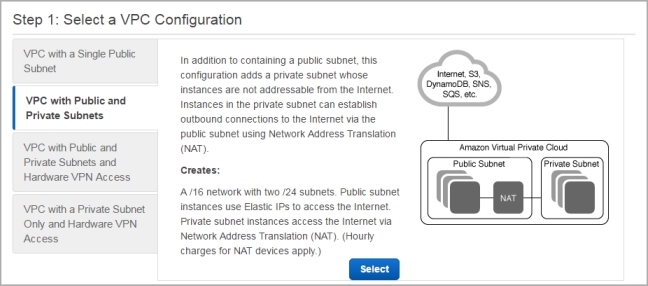

- Sélectionnez VPC avec Sous-réseaux Publics et Privés.

- Cliquez sur Sélectionner.

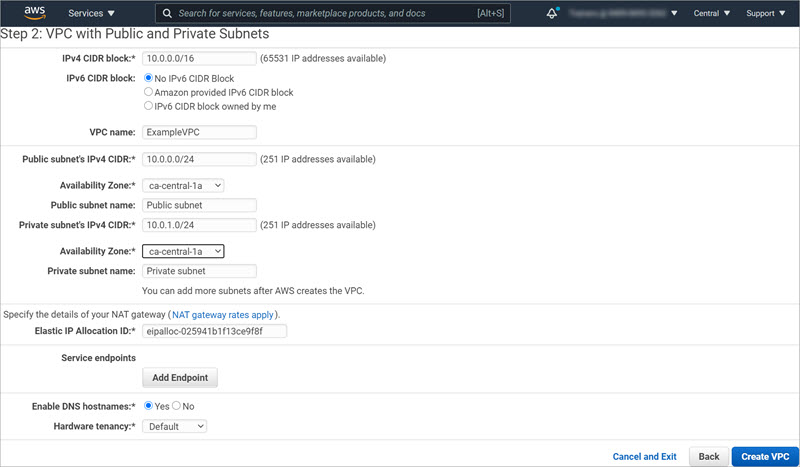

La page VPC avec les Sous-réseaux Publics et Privés s'ouvre. - Dans la zone de texte Nom du VPC, saisissez un nom vous permettant d'identifier le VPC.

- Configurez les sous-réseaux publics et privés. Vous pouvez utiliser les sous-réseaux publics et privés par défaut ou sélectionner d'autres sous-réseaux.

- Configurez la Zone de Disponibilité de chaque sous-réseau. Veillez à ce que le sous-réseau public et le sous-réseau privé se situent dans la même zone.

- Dans la zone de texte Identifiant d'Allocation de l'Adresse IP Élastique, cliquez pour sélectionner l'adresse IP élastique que vous avez créée à la section précédente.

- Cliquez sur Créer le VPC.

L'assistant crée le VPC.

Supprimer la Passerelle NAT

L'assistant VPC Wizard crée automatiquement une passerelle NAT pour votre VPC. Cette passerelle NAT par défaut n'est pas nécessaire, car le Firebox fournira les services NAT au VPC. Vous pouvez interrompre la passerelle NAT créée automatiquement à partir de la page Passerelle NAT.

Pour supprimer la passerelle NAT :

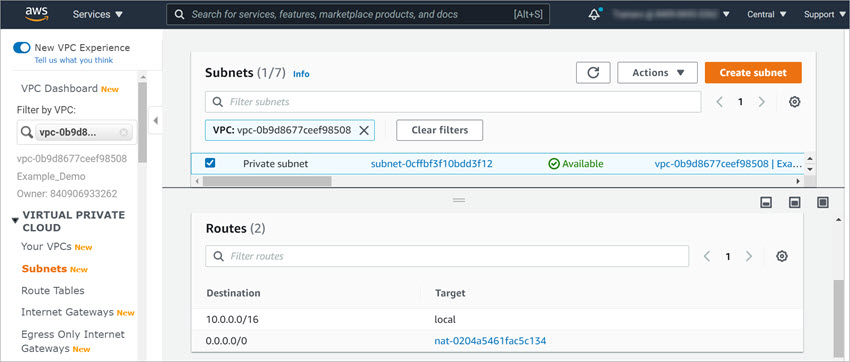

- Dans le Tableau de bord VPC, dans la section Cloud Privé Virtuel, sélectionnez Sous-Réseaux pour afficher les informations des sous-réseaux et de routage du VPC.

- Sélectionnez votre sous-réseau privé.

Pour filtrer la liste, dans la liste déroulante Filtrer par VPC, recherchez votre VPC. - Sélectionnez l'onglet Table de routage de votre sous-réseau.

- Copiez l'identifiant de la passerelle NAT (nat-xxxxxxxxxxxxxxxxx). Il sera utilisé ultérieurement lors du déploiement.

- Sélectionnez l'identifiant de la passerelle NAT (nat-xxxxxxxxxxxxxxxxx).

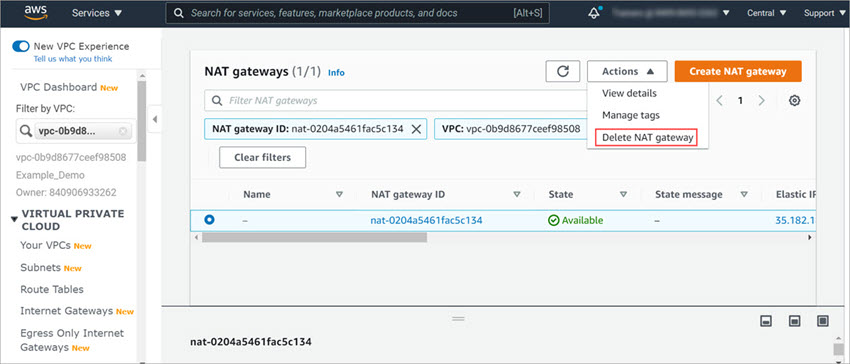

La page des passerelles NAT s'ouvre. - Sélectionnez Actions > Supprimer la passerelle NAT.

- Dans la boîte de dialogue Supprimer la passerelle NAT, saisissez supprimer dans le champ supprimer.

- Cliquez sur Supprimer.

Créer une Instance Firebox Cloud

Le tableau de bord EC2 vous permet de créer une instance EC2 destinée à Firebox Cloud.

Pour lancer une instance Firebox Cloud :

- Sélectionnez Services > EC2.

- Sélectionnez Lancer les instances.

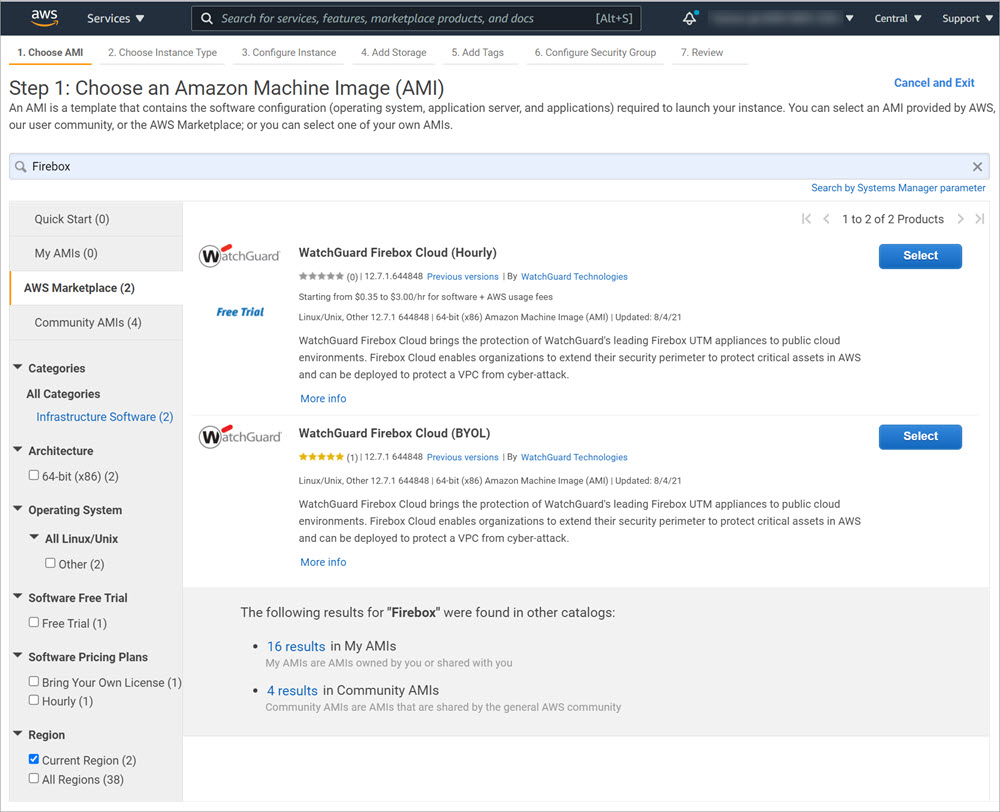

- Dans la zone de texte de recherche, saisissez Firebox puis sélectionnez AWS Marketplace dans le volet gauche.

- Sélectionnez WatchGuard Firebox Cloud Hourly ou BYOL.

- Cliquez sur Sélectionner.

- Cliquez sur Continuer.

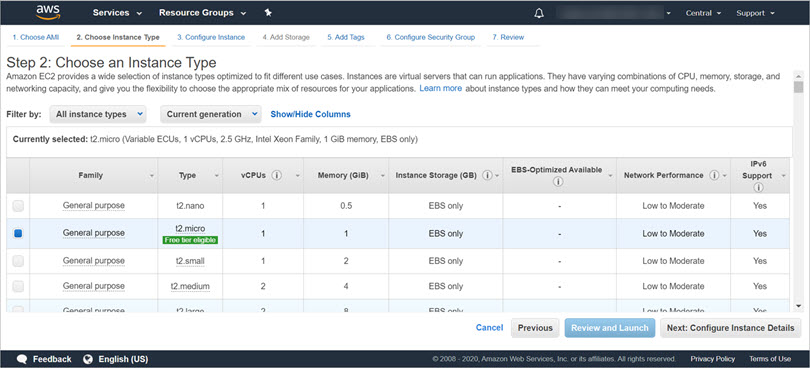

- Sélectionnez le type d'instance AWS. Si vous avez sélectionné Firebox Cloud avec une licence BYOL, sélectionnez une instance dont le nombre de vCPU est pris en charge par votre licence Firebox Cloud.

- Pour obtenir des informations concernant le nombre maximum de vCPU pris en charge pour chaque modèle de Firebox Cloud, consultez Gamme de Licences Firebox Cloud.

- Pour obtenir des informations concernant les types d'instances EC2 pris en charge pour Firebox Cloud (BYOL) et Firebox Cloud (horaire), consultez les informations produit de Firebox Cloud dans le AWS Marketplace.

- Cliquez sur Suite : Configurer les Détails de l'Instance.

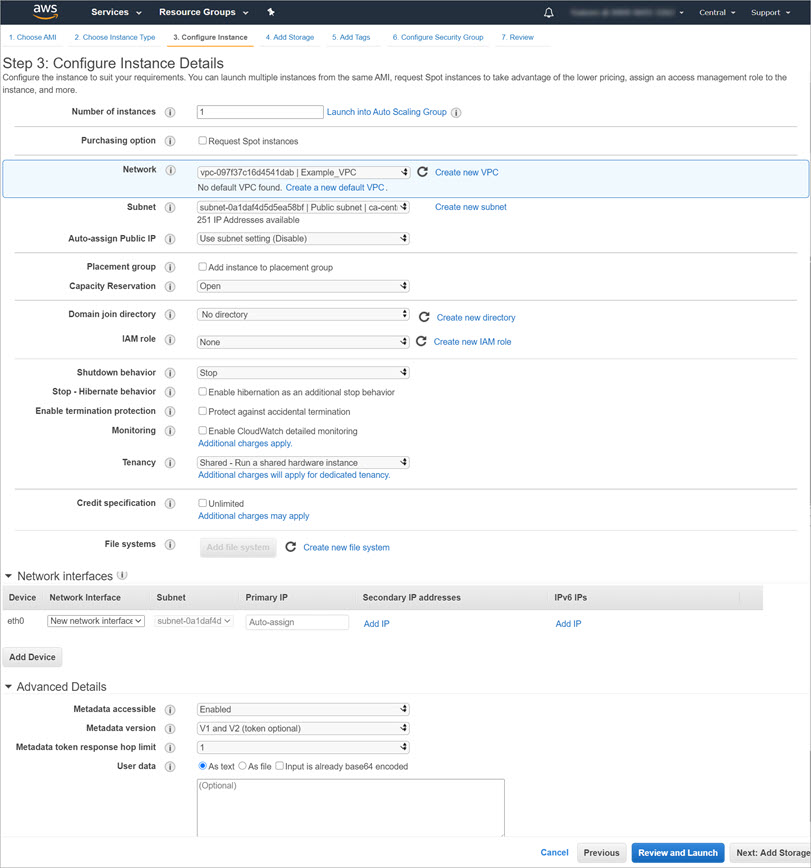

L'étape Configurer les Détails de l'Instance s'ouvre.

- Sélectionnez votre VPC dans la liste déroulante Réseau.

- Sélectionnez le sous-réseau public à utiliser pour eth0 dans la liste déroulante Sous-réseau.

Le sous-réseau sélectionné s'affiche dans la section Interfaces Réseau pour eth0. - Pour ajouter une deuxième interface, cliquez sur Ajouter un Périphérique dans la section Interfaces Réseau.

Eth1 est ajouté à la liste des interfaces réseau. - Sélectionnez le sous-réseau privé à utiliser pour eth1 dans la liste déroulante Sous-réseau d'eth1.

- Cliquez sur Suite : Ajouter un Stockage.

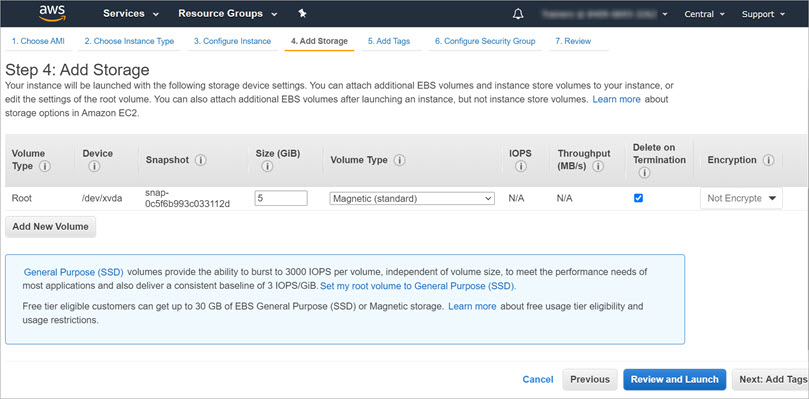

- Utilisez la taille de stockage par défaut (5 Go). Cliquez sur Suite : Ajouter des Marquages.

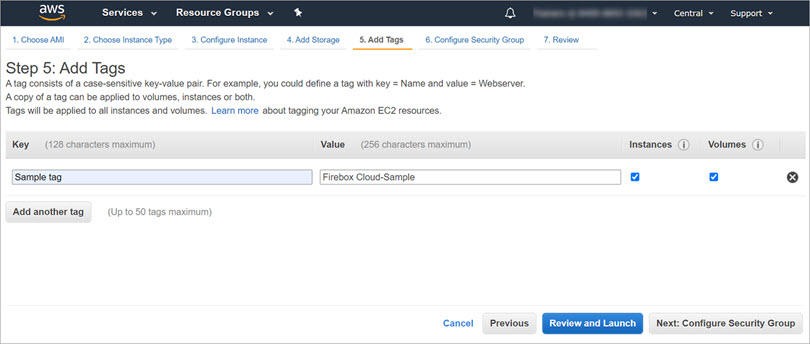

- Cliquez sur Ajouter un Marquage.

- Dans la zone de texte Valeur, saisissez un nom afin d'identifier cette instance.

- Cliquez sur Suite : Configurer un Groupe de Sécurité.

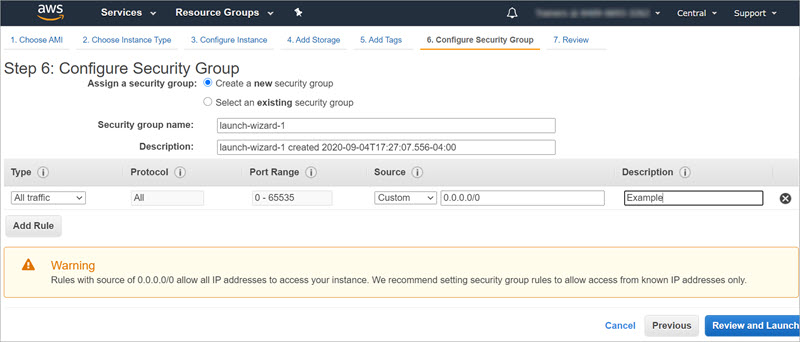

Par défaut, l'instance utilise un groupe de sécurité faisant office de pare-feu de base. Etant donné que Firebox Cloud est un pare-feu, vous devez ajouter un nouveau groupe de sécurité afin d'autoriser l'ensemble du trafic puis l'assigner à cette instance EC2.

- Sélectionnez un groupe de sécurité existant ou ajoutez-en un nouveau de manière à autoriser l'ensemble du trafic.

Si vous créez un nouveau groupe de sécurité, sélectionnez Tout le trafic dans la liste déroulante Type. - Cliquez sur Examiner et Lancer.

Les informations de configuration de votre instance s'affichent. - Cliquez sur Lancer.

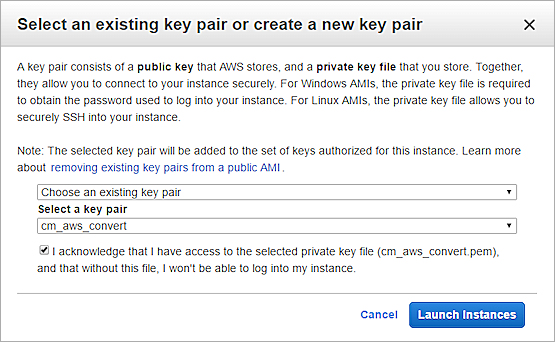

La boîte de dialogue des paramètres de la paire de clés s'ouvre.

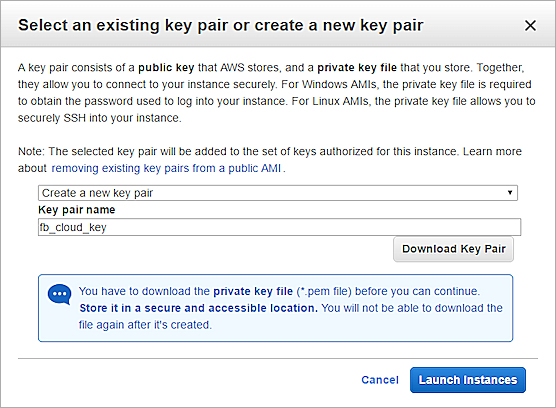

Sélectionner ou Créer une Paire de Clés pour l'Authentification SSH

Vous pouvez utiliser une paire de clés existante si vous avez accès au fichier de clé privée. Vous pouvez également créer une nouvelle paire de clés et télécharger le fichier de clé privée.

Pour utiliser une paire de clés existante :

- Dans la première liste déroulante, sélectionnez Choisir une paire de clés existante.

- Dans la liste déroulante Sélectionner une paire de clés, sélectionnez le nom de la paire de clés.

- Cochez la case pour confirmer que vous avez accès au fichier de clé privée sélectionné.

- Cliquez sur Lancer les Instances.

Pour créer une nouvelle paire de clés :

- Dans la liste déroulante, sélectionnez Créer une nouvelle paire de clés.

- Dans la zone de texte Nom de la paire de clés, saisissez le nom de la nouvelle paire de clés.

- Cliquez sur Télécharger la Paire de Clés.

Le fichier .PEM contenant la clé privée est téléchargé.

Enregistrez la clé privée dans un endroit sûr. Vous devez fournir la clé privée pour vous connecter à l'interface en ligne de commande Fireware.

- Enregistrez la clé privée dans un emplacement sécurisé et accessible. Vous ne pouvez pas télécharger à nouveau le fichier de clé privée.

- Cliquez sur Lancer les Instances.

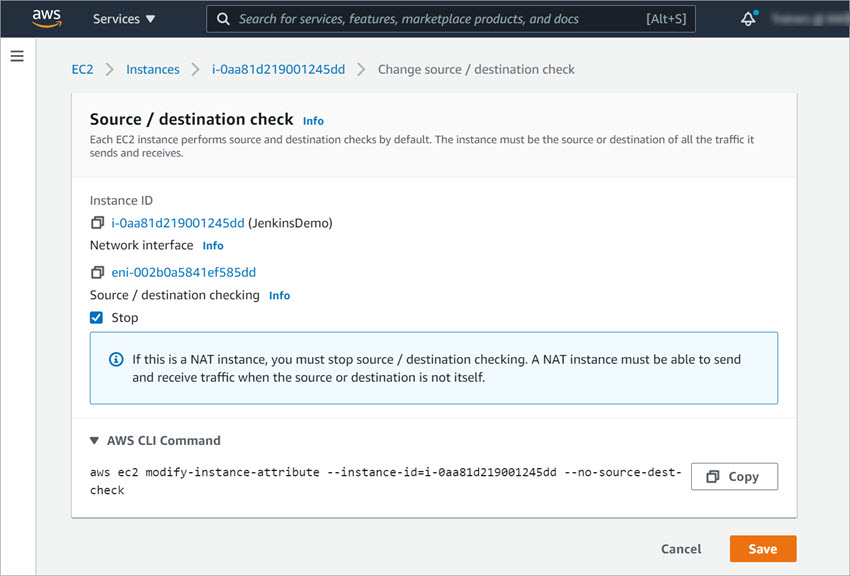

Désactiver les Vérifications de Source/Destination

Par défaut, chaque instance EC2 réalise des vérifications complètes de source/destination. Afin que les réseaux de votre VPC utilisent correctement votre instance Firebox Cloud pour la NAT, vous devez désactiver la vérification de source/destination des interfaces réseau assignées à l'instance Firebox Cloud.

Pour désactiver les vérifications de source/destination de l'interface publique :

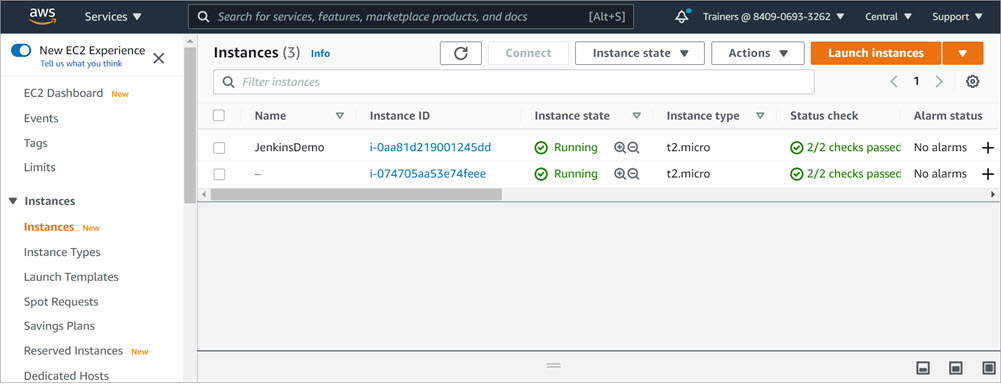

- Dans la Console de Gestion EC2, sélectionnez Instances > Instances.

- Sélectionnez la case à cocher située en face de l'instance Firebox Cloud.

- Sélectionnez Actions > Réseau > Modifier le contrôle de la source/destination.

La page Contrôle de la source/destination s'ouvre. - Sélectionnez Arrêter > Enregistrer.

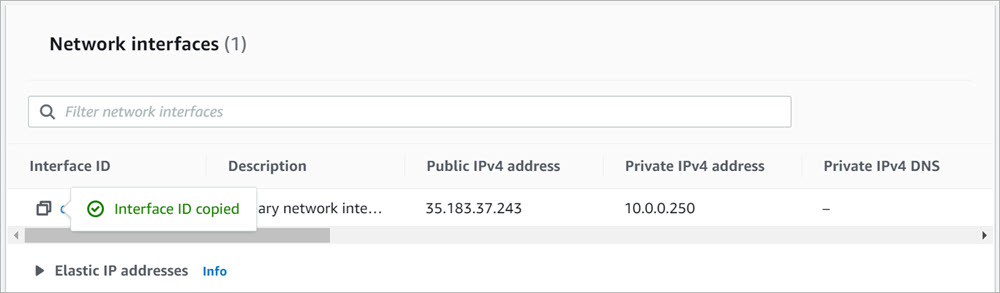

Assigner une Adresse IP Elastique à l'Interface Externe

Vous devez assigner une adresse IP Elastique (EIP) à l'interface eth0 de l'instance Firebox Cloud. Vous pouvez utiliser l'adresse EIP précédemment attribuée à la passerelle NAT que vous avez supprimée, ou toute autre adresse EIP disponible. Pour veiller à l'assigner à l'interface correcte, recherchez et copiez l'identifiant de l'interface eth0 de votre instance Firebox Cloud.

Pour rechercher l'identifiant de l'interface eth0 de votre instance Firebox Cloud :

- Dans le Tableau de bord EC2, sélectionnez Instances.

- Sélectionnez l'instance Firebox Cloud.

Les détails de l'instance s'affichent. - Sélectionnez l'onglet Networking (Gestion de réseau).

- Dans la section Interfaces réseau, copiez l'Identifiant de l'Interface de l'Interface Réseau Principale.

La confirmation de la Copie de l'identifiant d'interface s'affiche.

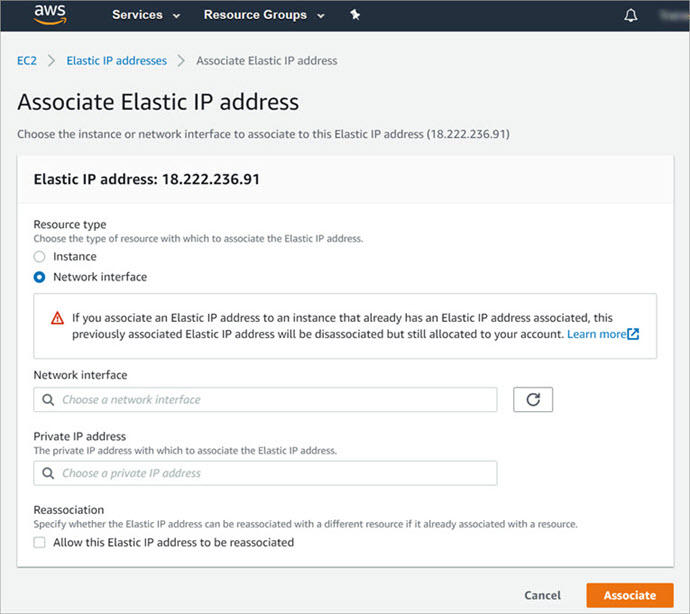

Pour associer l'adresse IP Elastique à l'interface eth0 :

- Dans la Console de Gestion EC2, sélectionnez Réseau et Sécurité > Adresses IP Elastiques.

- Sélectionnez une adresse IP Elastique disponible.

- Sélectionnez Actions > Associer l'Adresse IP Elastique.

La page Associer l'Adresse IP Elastique s'ouvre.

- Dans les paramètres du Type de Ressource, sélectionnez Interface Réseau.

- Dans la zone de texte Interface Réseau, collez l'identifiant d'interface de l'interface eth0.

- Cliquez sur Associer.

Vous pouvez à présent utiliser l'adresse EIP pour vous connecter à Fireware Web UI sur votre instance Firebox Cloud.

Pour vous connecter à Fireware Web UI, ouvrez un navigateur Web et accédez à l'adresse https://<eth0_EIP>:8080.

Configurer la Route Par Défaut

Afin de permettre à Firebox Cloud de contrôler le trafic sortant du réseau privé connecté à eth1, vous devez modifier la table de routage du sous-réseau privé de manière à utiliser Firebox Cloud comme passerelle par défaut.

Pour rechercher l'identifiant d'interface réseau du réseau privé :

- Dans le tableau de bord EC2, sélectionnez Réseau et Sécurité > Interfaces Réseau.

- Recherchez l'interface réseau privée correspondant à votre identifiant d'instance. Il s'agit de l'interface ne possédant pas d'adresse IP publique.

- Copiez l'identifiant de l'interface réseau.

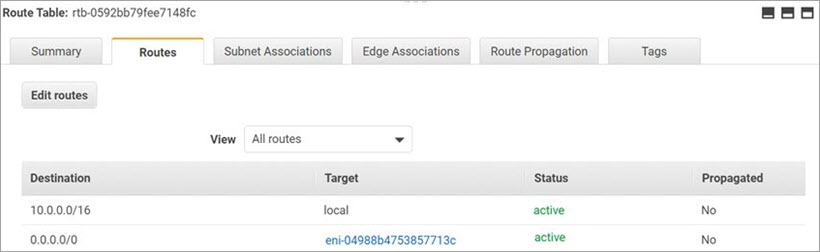

Pour modifier la table de routage :

- Sélectionnez Services > VPC.

- Sélectionnez Tables de Routage.

- Pour rechercher l'interface du réseau privé, sélectionnez une par une les tables de routage de votre VPC.

Les détails de la route s'affichent ainsi que les informations de l'interface pour chaque table de routage. - Pour afficher les routes de chaque réseau, sélectionnez l'onglet Routes.

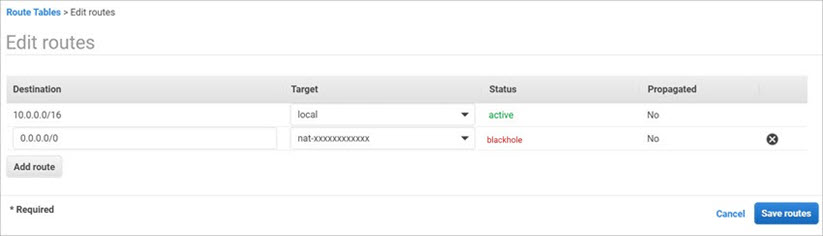

Pour l'interface privée, l'état de la route par défaut indique « Trou Noir », car la cible NAT a été définie par l'assistant VPC Wizard comme la passerelle NAT que vous avez supprimée. - Dans l'onglet Routes du réseau privé, cliquez sur Modifier les routes.

- Dans la zone de texte Cible, collez l'Identifiant de l'Interface sur l'Identifiant de la Passerelle NAT.

L'état de la route passe de Trou Noir à Actif.

- Cliquez sur Enregistrer les routes.

Vérifier l'État de l'Instance

Après avoir effectué les étapes de déploiement de votre instance Firebox Cloud, consultez les détails de l'instance sur la page Instances d'EC2 de manière à vérifier que :

- L'adresse IP publique et le serveur DNS Public ont été assignés

- Le groupe de sécurité permettant d'autoriser l'ensemble du trafic est assigné

Activer votre Licence Firebox Cloud (BYOL Uniquement)

Pour Firebox Cloud avec une licence BYOL, vous devez activer le numéro de série de Firebox Cloud sur le portail WatchGuard. Avant d'activer Firebox Cloud, vous devez posséder le numéro de série Firebox Cloud fourni par WatchGuard et connaitre l'Identifiant d'Instance Firebox Cloud.

Pour activer votre licence Firebox Cloud :

- Accédez à l'adresse www.watchguard.com.

- Cliquez sur Assistance technique.

- Cliquez sur Activer des Produits.

- Connectez-vous à votre compte Client WatchGuard ou au portail Partenaires. Si vous ne possédez pas de compte, vous pouvez en créer un.

- Si besoin, accédez au Centre d'aide et de support puis sélectionnez Mon WatchGuard > Activer un Produit.

- Lorsque vous y êtes invité, indiquez le numéro de série de votre Firebox Cloud ainsi que l'Identifiant d'Instance.

- Une fois l'activation terminée, copiez la clé de fonctionnalité et enregistrez-la dans un fichier local.

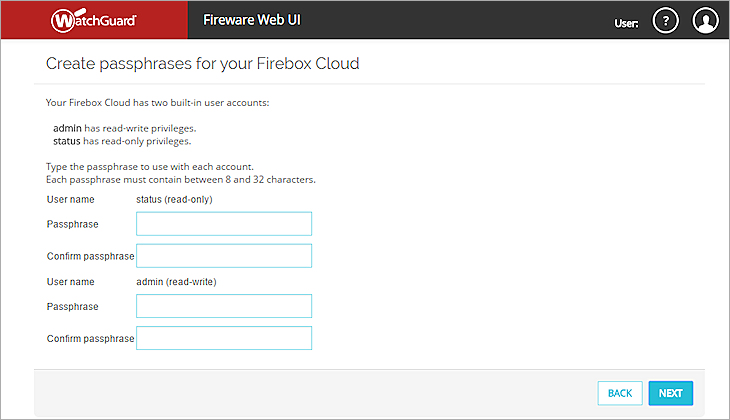

Exécuter l'Assistant Firebox Cloud Setup Wizard

Après avoir déployé Firebox Cloud, vous pouvez vous connecter à Fireware Web UI via l'adresse IP publique de manière à exécuter l'assistant Firebox Cloud Setup Wizard. Vous pouvez utiliser l'assistant pour définir les mots de passe d'administration de Firebox Cloud.

Pour exécuter l'assistant Firebox Cloud Setup Wizard :

- Connectez-vous à Fireware Web UI de votre Firebox Cloud avec l'adresse IP publique :

https://<eth0_public_IP>:8080 - Connectez-vous avec le nom d'utilisateur et le mot de passe du compte Administrateur par défaut :

- Nom d'utilisateur — admin

- Mot de Passe — L'Identifiant d'Instance Firebox Cloud

La page de bienvenue de l'assistant Firebox Cloud Setup Wizard s'ouvre.

- Cliquez sur Suivant.

L'assistant de configuration se lance. - Lisez et acceptez le Contrat de Licence Utilisateur Final. Cliquez sur Suivant.

- Spécifiez de nouveaux mots de passe pour les comptes d'utilisateur intégrés status et admin.

- Cliquez sur Suivant.

La configuration est enregistrée sur Firebox Cloud et l'assistant se termine.

Se Connecter à Fireware Web UI

Pour vous connecter à Fireware Web UI et administrer Firebox Cloud :

- Ouvrez un navigateur web et accédez à l'adresse IP publique de votre instance Firebox Cloud :

https://<eth0_public_IP>:8080 - Connectez-vous avec le compte d'utilisateur admin. Veillez à spécifier le mot de passe que vous avez défini dans l'assistant Firebox Cloud Setup Wizard.

Par défaut, Firebox Cloud autorise plusieurs utilisateurs possédant le rôle Administrateur du Périphérique à se connecter simultanément. Pour éviter les modifications effectuées simultanément par différents administrateurs, la configuration est verrouillée par défaut. Pour déverrouiller la configuration afin d'effectuer des modifications, cliquez sur ![]() .

.

Si vous préférez n'autoriser qu'un seul Administrateur du Périphérique à se connecter simultanément, sélectionnez Système > Paramètres Globaux et décochez la case Autoriser plusieurs Administrateurs du Périphérique à se connecter simultanément.

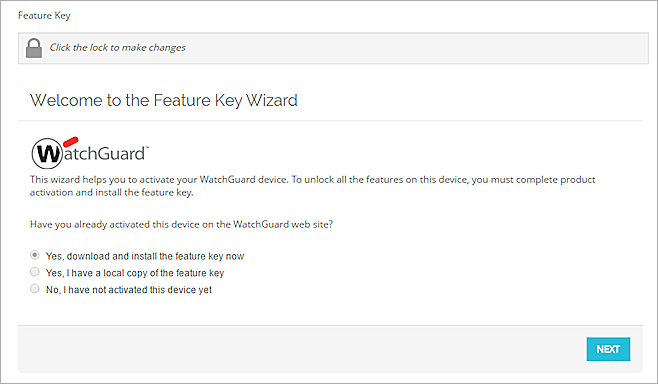

Ajouter la Clé de Fonctionnalité (BYOL Uniquement)

Si vous avez activé une licence Firebox Cloud sur le portail WatchGuard, votre clé de fonctionnalité est disponible directement auprès de WatchGuard. Vous devez ajouter cette clé de fonctionnalité à la configuration de Firebox Cloud de manière à activer l'ensemble des fonctionnalités et des options de configuration de Firebox Cloud.

Après avoir ajouté la clé de fonctionnalité, Firebox Cloud redémarre automatiquement avec un nouveau numéro de série.

Pour ajouter la clé de fonctionnalité dans Fireware Web UI :

- Sélectionnez Système > Clé de Fonctionnalité.

La page de l'assistant Feature Key Wizard s'ouvre.

- Pour déverrouiller le fichier de configuration, cliquez sur

.

. - Cliquez sur Suivant pour télécharger et installer la clé de fonctionnalité.

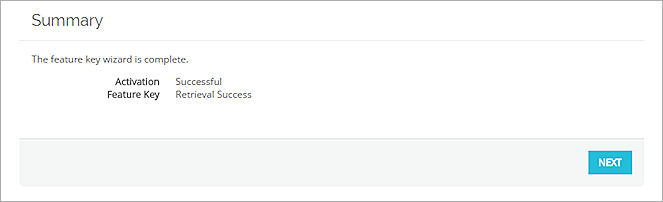

- Sur la page Synthèse, vérifiez que votre clé de fonctionnalité a été correctement installée.

Une fois votre clé de fonctionnalité installée, la page Synthèse indique Récupération de la Clé de Fonctionnalité Réussie.

- Cliquez sur Suivant.

L'assistant se termine et Firebox Cloud redémarre avec un nouveau numéro de série.

Étapes Suivantes

Après avoir exécuté l'assistant de configuration et ajouté la clé de fonctionnalité, vous pouvez utiliser Fireware Web UI ou Policy Manager pour configurer les paramètres de Firebox Cloud.

Activer la synchronisation de clé de fonctionnalité

Configurez Firebox Cloud pour qu'il vérifie automatiquement les mises à jour de clé de fonctionnalité lorsque les services sont sur le point d'expirer.

Pour activer la synchronisation de clé de fonctionnalité depuis Fireware Web UI :

- Sélectionnez Système > Clé de Fonctionnalité.

- Sélectionnez la case à cocher Activer la synchronisation automatique de clé de fonctionnalité.

- Cliquez sur Enregistrer.

Pour activer la synchronisation de clé de fonctionnalité depuis Policy Manager :

- Connectez-vous à Firebox Cloud depuis WatchGuard System Manager.

- Ouvrez Policy Manager.

- Sélectionnez Système > Clés de Fonctionnalité.

- Sélectionnez la case à cocher Activer la synchronisation automatique de clé de fonctionnalité.

- Cliquez sur Enregistrer.

Configurer Firebox Cloud de Manière à Transmettre des Informations à WatchGuard

Pour autoriser Firebox Cloud à transmettre des informations depuis Fireware Web UI :

- Sélectionnez Système > Paramètres Globaux.

- Cochez la case Envoyer un retour d'informations du périphérique à WatchGuard.

- Cochez la case Envoyer chaque jour les Rapports de Pannes à WatchGuard.

Pour autoriser Firebox Cloud à transmettre des informations depuis Policy Manager :

- Connectez-vous à Firebox Cloud depuis WatchGuard System Manager.

- Ouvrez Policy Manager.

- Sélectionnez Installation > Paramètres globaux.

- Cochez la case Envoyer un retour d'informations du périphérique à WatchGuard.

- Cochez la case Envoyer chaque jour les Rapports de Pannes à WatchGuard.

Configurer les Stratégies et les Services de Pare-feu

Les stratégies par défaut de WatchGuard et de WatchGuard Web UI autorisent les connexions de gestion provenant de n'importe quel ordinateur appartenant aux réseaux approuvés, facultatifs ou externes. Si vous ne souhaitez pas autoriser les connexions de gestion issues du réseau externe, modifiez les stratégies WatchGuard et WatchGuard Web UI en supprimant l'alias Tout-Externe de la liste De. Afin d'autoriser la gestion uniquement depuis un ordinateur spécifique du réseau externe, vous pouvez ajouter son adresse à la liste De de ces stratégies.

Configurez d'autres stratégies et services comme vous le feriez pour n'importe quel autre Firebox.

Firebox Cloud ne prend pas en charge toutes les fonctionnalités de Fireware. Pour obtenir un résumé des différences entre Firebox Cloud et les autres modèles de Firebox, consultez Différences des Fonctionnalités de Firebox Cloud.