Protéger un Serveur Web avec Firebox Cloud

Vous pouvez configurer les stratégies de proxy et les services souscrits du fichier de configuration de votre Firebox Cloud de manière à protéger un serveur Web du réseau virtuel connecté à votre instance Firebox Cloud.

Pour de plus amples informations concernant les fonctionnalités Firebox Cloud, consultez :

Étape 1 — Lancer une Instance de Firebox Cloud

Afin de protéger un serveur Web avec Firebox Cloud, vous devez lancer une instance de Firebox Cloud sur le réseau virtuel du serveur Web à protéger. Vous devez assigner une adresse IP publique à l'interface eth0 de l'instance Firebox Cloud. Il s'agit de l'adresse IP publique de Firebox Cloud. Le serveur Web à protéger doit appartenir au sous-réseau privé du réseau virtuel sur lequel vous déployez l'instance Firebox Cloud.

Pour connaitre le détail des étapes permettant de lancer et configurer une instance Firebox Cloud sur AWS ou Azure, consultez :

https://<eth0_public_IP>:8080

Après vous être connecté à Fireware Web UI sur votre instance Firebox Cloud, vous pouvez configurer cette dernière.

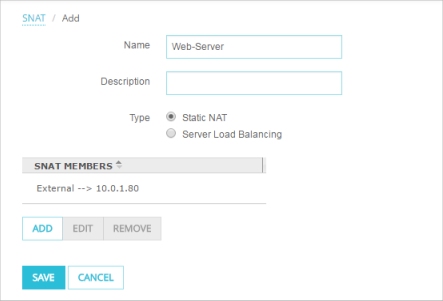

Étape 2 — Ajouter une Action NAT Statique

Ajoutez une action NAT statique pour le trafic de l'interface externe destiné à l'adresse IP interne du serveur Web. Vous pouvez ensuite utiliser l'action NAT statique dans des stratégies qui autorisent le trafic destiné à votre serveur Web.

Pour ajouter une action de traduction d'adresses réseau statique depuis Fireware Web UI :

- Sélectionnez Pare-feu > SNAT.

- Ajoutez une action NAT statique qui autorise le trafic de l'interface externe destiné à l'adresse IP privée du serveur Web. Dans Fireware v12.2 et versions ultérieures, vous pouvez également indiquer un FQDN dans l'action NAT statique.

- Cliquez sur Enregistrer.

Étape 3 — Ajouter des Stratégies de Proxy HTTP et HTTPS

Après avoir ajouté l'action NAT statique, vous pouvez ajouter des stratégies de proxy utilisant cette dernière de manière à autoriser le trafic HTTP et HTTPS destiné au serveur Web. Vous pouvez également cloner les actions de proxy prédéfinies pour chaque stratégie et créer des actions de proxy définies par l'utilisateur que vous pouvez modifier.

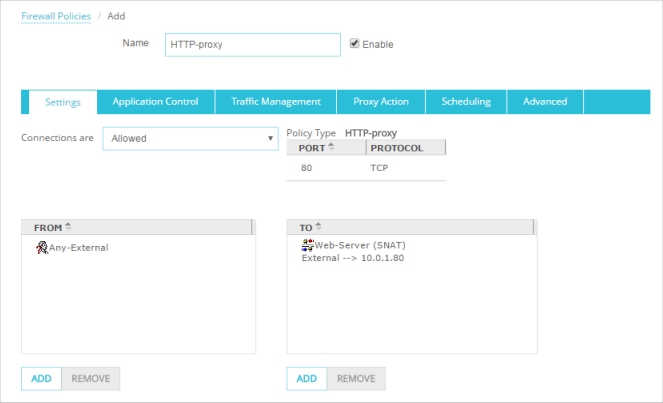

Ajouter une Stratégie Proxy HTTP

Afin d'autoriser le trafic HTTP transitant par le Firebox Cloud vers le serveur Web via le port 80, vous devez ajouter une stratégie proxy HTTP à la configuration de Firebox Cloud.

Pour ajouter la stratégie Proxy HTTP dans Fireware Web UI :

- Sélectionnez Pare-Feu > Stratégies de Pare-Feu.

- Cliquez sur Ajouter une Stratégie.

- Sélectionnez Proxies.

- Sélectionnez l'action de proxy Proxy HTTP et Serveur-HTTP.Standard.

- Cliquez sur Ajouter une Stratégie.

Par défaut, la stratégie autorise le trafic de Tout-Externe vers Tout-Approuvé. - Dans la liste Vers de la stratégie, supprimez Tout-Approuvé puis cliquez sur Ajouter.

- Dans la liste déroulante Type de Membre, sélectionnez NAT Statique et sélectionnez l'action NAT statique que vous avez ajoutée. Cliquez sur OK.

L'action NAT statique est ajoutée à la stratégie.

Pour sélectionner une action de proxy définie par l'utilisateur destinée au trafic HTTP :

- Sélectionnez l'onglet Action de Proxy.

- Dans la liste déroulante Action de Proxy, sélectionnez Cloner l'action de proxy actuelle.

Une action de proxy définie par l'utilisateur basée sur l'action de proxy prédéfinie est créée et attribuée à la stratégie. L'action de proxy clonée présente un numéro après son nom. Par exemple : Serveur-HTTP.Standard.1. - Cliquez sur Enregistrer.

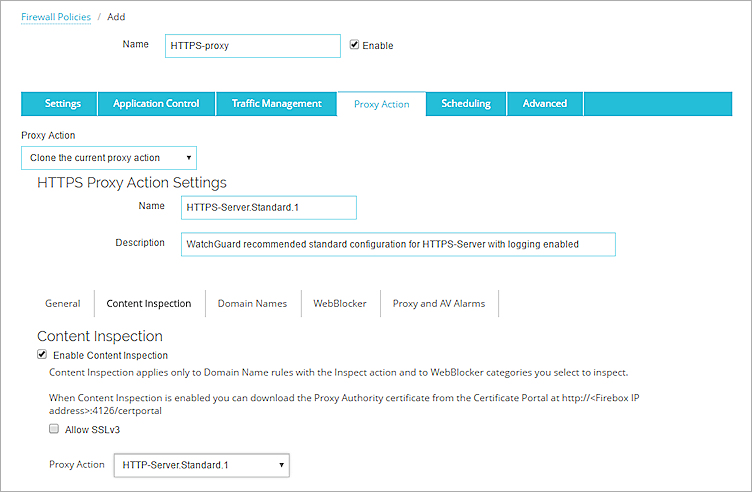

Ajouter une Stratégie Proxy HTTPS

Afin d'autoriser le trafic Web sécurisé (HTTPS) destiné à votre serveur Web, vous devez également ajouter une stratégie Proxy HTTPS autorisant les connexions HTTPS au serveur via le port 443. Dans la configuration de proxy, vous clonez l'action de proxy HTTPS prédéfinie et activez l'inspection du contenu HTTPS.

Pour ajouter la stratégie Proxy HTTPS dans Fireware Web UI :

- Sélectionnez Pare-Feu > Stratégies de Pare-Feu.

- Cliquez sur Ajouter une Stratégie.

- Sélectionnez Proxies.

- Sélectionnez l'action de proxy Proxy HTTPS et Serveur-HTTPS.Standard.

- Cliquez sur Ajouter une Stratégie.

Par défaut, la stratégie autorise le trafic de Tout-Externe vers Tout-Approuvé. - Dans la liste Vers, supprimez Tout-Approuvé puis cliquez sur Ajouter.

- Dans la liste déroulante Type de Membre, sélectionnez NAT Statique et sélectionnez l'action NAT statique que vous avez ajoutée. Cliquez sur OK.

L'action NAT statique est ajoutée à la stratégie.

Pour sélectionner une action de proxy définie par l'utilisateur et activer l'inspection du contenu HTTPS :

- Sélectionnez l'onglet Action de Proxy.

- Dans la liste déroulante Action de Proxy, sélectionnez Cloner l'action de proxy actuelle.

Une action de proxy définie par l'utilisateur basée sur l'action de proxy prédéfinie est créée et attribuée à la stratégie. L'action de proxy clonée présente un numéro après son nom. Par exemple : Serveur-HTTPS.Standard.1.

- Dans la section Paramètres de l'Action de Proxy HTTPS, sélectionnez l'onglet Inspection de Contenu.

- Cochez la case Activer l'Inspection de Contenu.

- Dans la liste déroulante Action de Proxy, sélectionnez l'action de proxy HTTP définie par l'utilisateur que vous avez créée en clonant l'action de proxy HTTP de la stratégie Proxy HTTP. Sélectionnez par exemple Serveur-HTTP.Standard.1.

- Cliquez sur Enregistrer.

Importer un Certificat de Serveur Proxy

Si vous activez l'inspection du contenu HTTPS, le proxy HTTPS intercepte la requête HTTPS et établit une nouvelle connexion avec le serveur HTTPS de destination au nom du client. Le proxy HTTPS de la configuration de Firebox Cloud envoie un certificat auto-signé au client à l'origine de la connexion. Afin d'éviter les erreurs de certificat dans le navigateur Web des utilisateurs qui se connectent au serveur en HTTPS, vous devez obtenir le certificat du serveur proxy et la paire de clés du serveur Web puis l'importer dans Firebox Cloud en tant que certificat de serveur proxy.

Pour importer le certificat dans Fireware Web UI :

- Sélectionnez Système > Certificats.

- Sélectionnez Importer un Certificat.

- Sélectionnez Serveur Proxy pour la Fonction du Certificat.

- Importez le fichier de certificat sur votre serveur Web.

- Enregistrez la configuration.

Pour plus d'informations, consultez Gérer les Certificats de Périphérique (Web UI).

Étape 4 — Activer les Abonnements de Services

Firebox Cloud comprend des services d'abonnement actifs que vous pouvez utiliser pour contrôler le trafic réseau. Suivez les instructions de ces procédures pour activer les services d'abonnement des stratégies de proxy HTTP et HTTPS.

Activer Gateway AntiVirus

Gateway AntiVirus fonctionne avec les proxies SMTP, POP3, HTTP, FTP et TCP-UDP. Lorsqu'un nouveau virus est identifié, les caractéristiques uniques du virus sont enregistrées. Ces caractéristiques enregistrées sont appelées « la signature ». Gateway AntiVirus utilise ces signatures pour trouver des virus lors de l'analyse du contenu par le proxy.

Pour activer Gateway AntiVirus dans l'action Proxy HTTP définie par l'utilisateur assignée à votre action Proxy HTTP dans Fireware Web UI :

- Sélectionnez services d'Abonnement > Gateway AV.

L'assistant Gateway AntiVirus Activation Wizard se lance automatiquement si Gateway AntiVirus n'a pas encore été activé. - Terminez l'assistant.

Activer Intrusion Prevention Service (IPS)

Intrusion Prevention Service (IPS) offre une protection en temps réel contre les menaces telles que les spywares, les injections SQL, le script inter-site et les dépassements de mémoire tampon.

Pour activer IPS dans Fireware Web UI :

- Sélectionnez services d'Abonnement > IPS.

- Cochez la case Activer Intrusion Prevention.

- Veillez à activer IPS dans les stratégies Proxy HTTP et Proxy HTTPS que vous avez ajoutées.

Activer Botnet Detection

Le service d'abonnement Botnet Detection emploie un flux d'adresses IP de sites de botnets connus issus de Reputation Enabled Defense (RED). Ces sites de botnets connus sont ajoutés à la Liste des Sites Bloqués pour permettre au Firebox Cloud de les bloquer au niveau du paquet.

Pour activer Botnet Detection, dans Fireware Web UI :

- Sélectionnez services d'Abonnement > Botnet Detection.

- Cochez la case Bloquer le trafic des sites de botnets suspectés.

- Cliquez sur Enregistrer.

Activer Data Loss Prevention

Le service Data Loss Prevention (DLP) vous permet de détecter, surveiller et empêcher la transmission non autorisée et accidentelle d'informations confidentielles hors de votre réseau ou au-delà des limites du réseau. Vous pouvez utiliser les capteurs intégrés d'Audit PCI ou HIPAA, ou créer votre propre capteur.

Par exemple, pour activer Data Loss Prevention pour la conformité PCI dans Fireware Web UI :

- Sélectionnez services d'Abonnement > Data Loss Prevention.

- Cochez la case Activer Data Loss Prevention.

- Sélectionnez l'onglet Stratégies.

- Configurez le Proxy HTTP et le Proxy HTTPS de manière à utiliser le Capteur d'Audit PCI.

- Cliquez sur Enregistrer.

Les capteurs Data Loss Prevention par défaut surveillent et envoient des messages de journal lorsqu'ils détectent des données correspondant aux règles activées dans le capteur. Pour modifier l'action du capteur, vous pouvez le cloner puis modifier les paramètres du nouveau capteur.

Configurer Threat Detection and Response

Threat Detection and Response (TDR) est un service basé sur le cloud hébergé par WatchGuard. Votre compte Threat Detection and Response sur le nuage recueille et analyse les données d'analyse issues des Fireboxes et Host Sensors de votre réseau. Vous vous connectez à votre compte TDR sur le WatchGuard Portal pour configurer les paramètres du compte et les paramètres Host Sensor ainsi que surveiller et gérer les menaces de sécurité.

Avant d'activer Threat Detection and Response dans la configuration de votre Firebox Cloud, vous devez vous connecter à Threat Detection and Response pour obtenir votre UUID du Compte TDR.

Pour plus d'informations, consultez

Pour rechercher votre UUID du Compte :

- Connectez-vous à TDR dans WatchGuard Cloud avec un utilisateur possédant les identifiants d'Opérateur.

- Sélectionnez Surveiller> Threat Detection.

- Dans la section Périphériques/Utilisateurs, sélectionnez Firebox.

L'UUID du Compte s'affiche en haut de la page. - Copiez l'UUID du Compte.

Pour activer Threat Detection and Response depuis Fireware Web UI :

- Sélectionnez Services d'Abonnement > Threat Detection.

- Cochez la case Activer Threat Detection & Response.

- Dans les zones de texte UUID du Compte et Confirmer, collez l'UUID du Compte.

- Cliquez sur Enregistrer.

Pour plus d'informations, consultez Activer TDR sur Votre Firebox.

Configurer Geolocation

Le service d'abonnement Geolocation s'appuie sur une base de données d'adresses IP et de pays pour identifier l'emplacement géographique des connexions transitant par le Firebox. Geolocation est activé par défaut. Vous pouvez configurer Geolocation de manière à bloquer les connexions provenant ou à destination de certaines régions.

Si votre réseau interne utilise des adresses IP n'appartenant pas aux plages d'adresses IP privées réservées définies par les RFC 1918, 5737 ou 3330, recherchez la géolocalisation des adresses IP de votre réseau avant de bloquer un pays.

Pour rechercher la géolocalisation d'une adresse IP dans Fireware Web UI :

- Sélectionnez Tableau de Bord > Geolocation > Rechercher.

- Spécifiez l'adresse IP à rechercher.

Pour sélectionner les pays à bloquer dans Fireware Web UI :

- Sélectionnez Services d'Abonnement > Geolocation.

- Cochez la case Activer Geolocation.

- Sélectionnez les pays à bloquer sur une carte ou à partir d'une liste.

- Si vous souhaitez autoriser certains sites des pays bloqués, configurez des exceptions.

- Enregistrez la configuration.

Pour de plus amples informations concernant la sélection des pays et la configuration des exceptions, consultez Configurer Geolocation.