Proxy HTTPS : Règles de Nom de Domaine

Une action de proxy HTTPS vous permet d'ajouter des règles de nom de domaine qui spécifient une action à entreprendre lorsque le domaine du serveur d'une négociation SSL HTTPS correspond à un motif spécifié. Ce domaine serveur peut être inclus dans l'extension SNI (Server Name Indication) pour TLS ou dans le certificat de serveur en tant que CN (Common Name). Vous devez également spécifier l'action à entreprendre lorsqu'une requête HTTPS ne correspond à aucune règle de nom de domaine.

Vous pouvez configurer des règles de nom de domaine permettant d'autoriser, refuser, abandonner ou bloquer les requêtes HTTPS vers un site.

Une action de proxy serveur HTTPS vous permet de configurer une règle de nom de domaine visant à router les requêtes HTTPS entrantes vers une adresse IP et un port spécifiques.

Vous pouvez également sélectionner le certificat à utiliser lorsque vous effectuez l'inspection du contenu des connexions HTTPS entrantes (correspondant par exemple à un serveur Web hébergé derrière le Firebox).

Motifs des Règles de Nom de Domaine

Afin de comparer le motif spécifié dans vos règles de nom de domaine au nom des requêtes HTTPS au serveur, vous pouvez utiliser le SNI, le nom commun du certificat ou l'adresse IP du serveur.

Le SNI est l'option la plus fiable. Un nom commun de certificat est la plupart du temps partagé entre plusieurs services du même site. Par exemple, de nombreux services Google, tels que YouTube et Google Maps partagent le même nom commun de certificat. Si vous bloquez les requêtes HTTPS à YouTube sur la base du nom commun de certificat, les requêtes à Google Maps et aux autres services présentant le même nom commun seront également bloquées. Le nom commun de certificat est utilisé si le SNI n'est pas disponible.

Lorsque vous créez vos règles de nom de domaine, assurez-vous de consulter les entrées HTTPS dans les message de journal de trafic pour les informations SNI/nom commun pertinentes.

Actions des Règles de Nom de Domaine

Pour chaque règle de nom de domaine, vous sélectionnez l'action entreprise par le proxy pour les requêtes HTTPS dont le SNI, le CN ou l'adresse IP correspond à un motif spécifié. Vous devez également configurer l'action à entreprendre lorsque les données ne correspondent à aucune règle de nom de domaine. Vous pouvez sélectionner l'une des actions suivantes pour chaque règle :

- Autoriser — Autorise la requête HTTPS.

- Inspecter — Utilise l'action de proxy HTTP ou l'action de contenu spécifiée pour inspecter le contenu. Pour obtenir des informations concernant les paramètres d'inspection de contenu, consultez Proxy HTTPS : inspection du contenu. Pour obtenir des informations concernant les actions de contenu, consultez À propos des Actions de Contenu.

- Refuser — Refuse une requête spécifique tout en maintenant la connexion dans la mesure du possible. Envoie une réponse au client.

- Abandonner — Refuse la requête, abandonne la connexion et envoie une réponse au client.

- Bloquer — Refuse la requête, abandonne la connexion, bloque le site et envoie une réponse au client. Tout le trafic provenant de l'adresse IP de ce site est refusé pour toute la durée indiquée dans la configuration Sites Bloqués. Pour plus d'informations sur les sites bloqués, consultez À propos des Sites bloqués.

Pour une action de proxy serveur HTTPS, lorsque vous sélectionnez l'action Autoriser ou Inspecter dans une règle de nom de domaine, vous pouvez configurer une action de routage et un port de manière à envoyer la requête à une destination différente de celle spécifiée dans la liste A de la stratégie. Le Firebox peut ainsi router les requêtes HTTPS entrantes vers une même adresse IP publique à différentes adresses IP internes ou différents ports en fonction du motif figurant dans l'en-tête HTTPS.

Si vous choisissez l'action Inspecter comprenant une action de contenu, vous pouvez configurer des règles dans l'action de contenu de manière à router la requête vers un serveur en fonction du contenu de la requête HTTP déchiffrée. Vous pouvez également activer le déchargement TLS/SSL. Pour plus d'informations, consultez Configurer les Actions de Contenu HTTP.

Exemples de règles de Noms de Domaine

Le motif d'une règle de nom de domaine peut correspondre à un domaine de haut niveau. Dans une règle de nom de domaine, vous spécifiez uniquement un nom de domaine et non un chemin.

Pour refuser le trafic provenant de l'ensemble des sites du domaine exemple.com, ajoutez une règle de nom de domaine comprenant le motif *.exemple.com et paramétrez l'action En cas de correspondance sur Refuser.

Pour bloquer une connexion au domaine exemple.com, ajoutez une règle de nom de domaine comprenant le motif *.exemple.com et paramétrez l'action En cas de correspondance sur Bloquer. Dans ce cas, l'adresse IP du serveur associée à exemple.com est bloquée pendant la durée par défaut de votre configuration des Sites Bloqués. Pour plus d'informations sur les sites bloqués, consultez À propos des Sites bloqués.

Pour autoriser une connexion sans inspection du contenu pour n'importe quel site du domaine exemple.com, ajoutez une règle de nom de domaine comprenant le motif *.exemple.com et paramétrez l'action En cas de correspondance sur Autoriser. Lorsque vous spécifiez un domaine dans une règle de nom de domaine, ne saisissez aucun caractère après le nom de domaine. Par exemple, *.exemple.com/ n'est pas un nom de domaine valide.

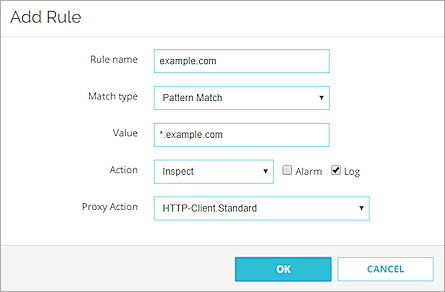

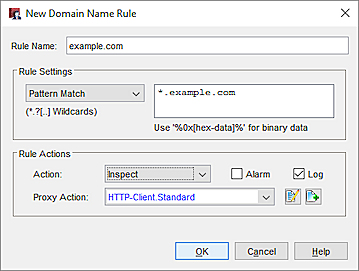

Pour procéder à l'inspection du contenu de l'ensemble des sites du domaine exemple.com, ajoutez une règle Noms de Domaine comprenant le motif *.exemple.com puis paramétrez l'action en sélectionnant Inspecter. Lorsque vous sélectionnez l'action Inspecter, vous devez sélectionner le proxy HTTP ou l'action de contenu HTTP à utiliser pour l'inspection.

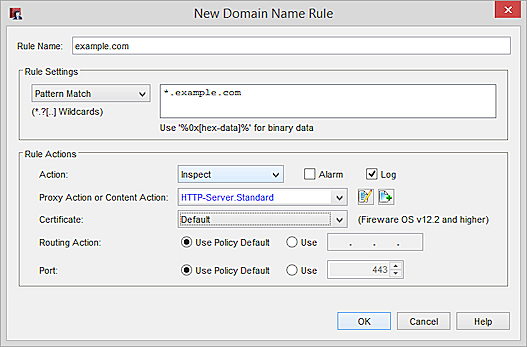

Dans Fireware v12.2 et les versions ultérieures, pour chaque règle de nom de domaine d'inspection du contenu entrant sur un serveur Web de votre réseau, vous pouvez sélectionner le certificat de Serveur Proxy par défaut ou un autre certificat de Serveur Proxy à utiliser. Vous pouvez ainsi héberger plusieurs applications Web et serveurs publics derrière un Firebox et autoriser différentes applications à utiliser différents certificats pour le trafic HTTPS entrant. Pour plus d'informations, consultez Utiliser les Certificats avec l'Inspection du Contenu du Proxy HTTPS.

Pour activer l'inspection du contenu, vous devez configurer les règles de nom de domaine avec l'action Inspecter ou utiliser l'action Inspecter avec une catégorie WebBlocker.

Pour obtenir un exemple de configuration des règles de nom de domaine d'une action de proxy Serveur HTTP avec et sans inspection de contenu, consultez :

- Exemple : Action de Proxy HTTPS avec des Règles de Nom de Domaine

- Exemple : Action de Proxy HTTPS avec une Action de Contenu HTTP

Ajouter des Règles de Nom de Domaine

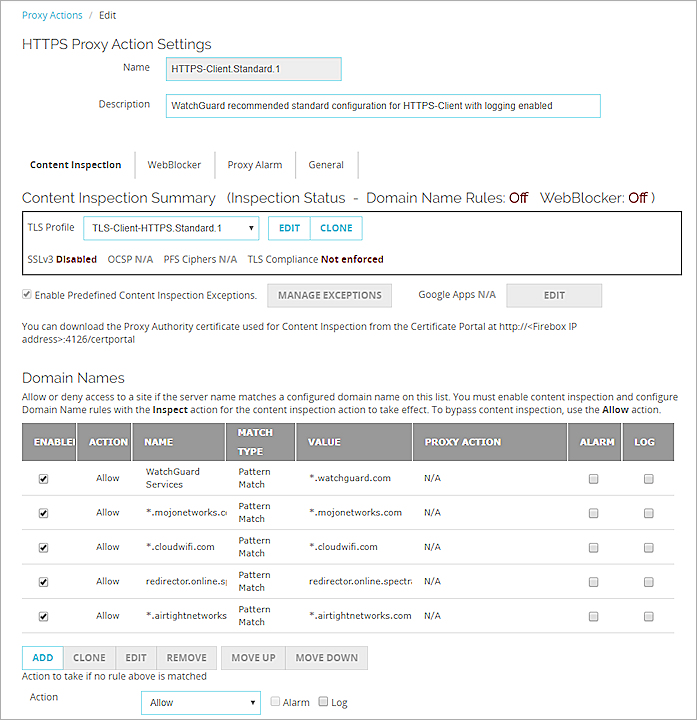

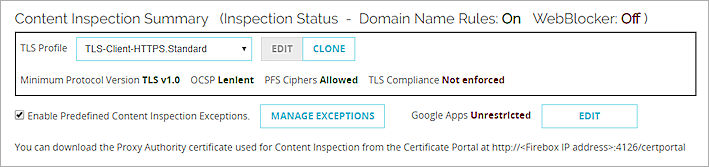

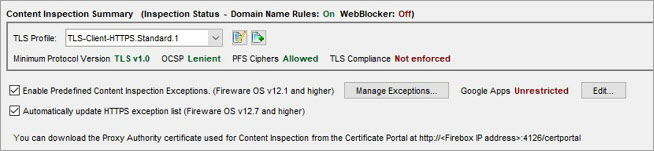

- Dans la configuration de l'action de proxy HTTPS, sélectionnez Inspection de Contenu.

Le Résumé de l'Inspection de Contenu et les paramètres des Noms de Domaine s'affichent.

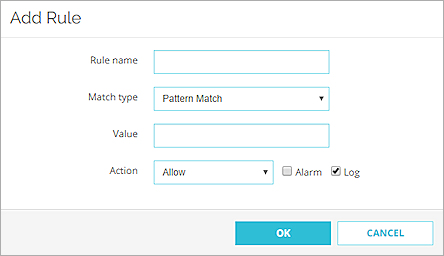

- Sous la liste des Noms de Domaine, cliquez sur Ajouter.

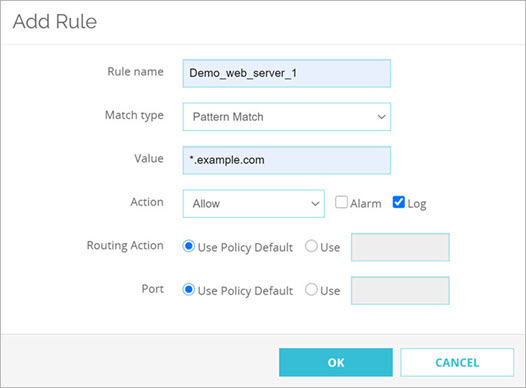

La boîte de dialogue Ajouter une règle s'affiche.

- Dans la zone de texte Nom de la Règle, saisissez un nom afin d'identifier cette règle.

- Dans la liste déroulante Type de Correspondance, choisissez l'une des options de correspondance suivantes pour les requêtes HTTPS :

- Correspondance Exacte — Spécifiez un nom de domaine exact.

- Correspondance de Motif — Spécifiez un motif correspondant à un nom de domaine.

- Adresse IPv4 — Spécifiez une adresse IP.

- Expression Rationnelle — Spécifiez un motif sous forme d'expression rationnelle.

- Dans la zone de texte Valeur, saisissez le texte de correspondance de cette règle. Si vous avez sélectionné le modèle de règle Correspondance de Motif, utilisez les caractères génériques astérisque (*), point (.) ou point d'interrogation (?).

- Dans la liste déroulante Action, sélectionnez l'action que le proxy entreprend pour cette règle.

- Si vous sélectionnez l'action Inspecter, sélectionnez l'action de proxy ou de contenu à utiliser pour l'inspection. Le proxy HTTPS utilise l'action sélectionnée pour inspecter la requête HTTPS déchiffrée.

- Dans une action de proxy client HTTP, dans la liste déroulante Action de Proxy, sélectionnez une action de proxy HTTP à utiliser pour l'inspection.

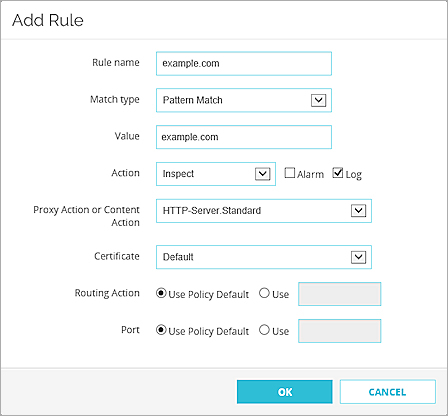

- Dans une action de proxy serveur HTTP, dans la liste déroulante Action de Proxy ou Action de Contenu, sélectionnez une action de proxy HTTP ou une action de contenu à utiliser pour l'inspection et le routage. Pour de plus amples informations concernant les actions de contenu, consultez À propos des Actions de Contenu.

- Dans une action de proxy de serveur HTTPS entrant, dans la liste déroulante Certificat, sélectionnez le certificat de Serveur Proxy à utiliser ou utilisez le certificat de Serveur Proxy par défaut.

- Pour créer une alarme pour cet événement, cochez la case Alarme. Une alarme prévient les utilisateurs quand une règle de proxy s'applique au trafic du réseau.

- Pour créer un message pour cet événement dans le journal du trafic, cochez la case Journal.

- Le cas échéant, configurez l'Action de Routage et le Port comme indiqué à la section suivante.

- Cliquez sur OK.

La règle de nom de domaine est ajoutée à la liste Noms de Domaine. L'État d'Inspection du Contenu indique que l'inspection du contenu est activée pour les Règles de Nom de Domaine.

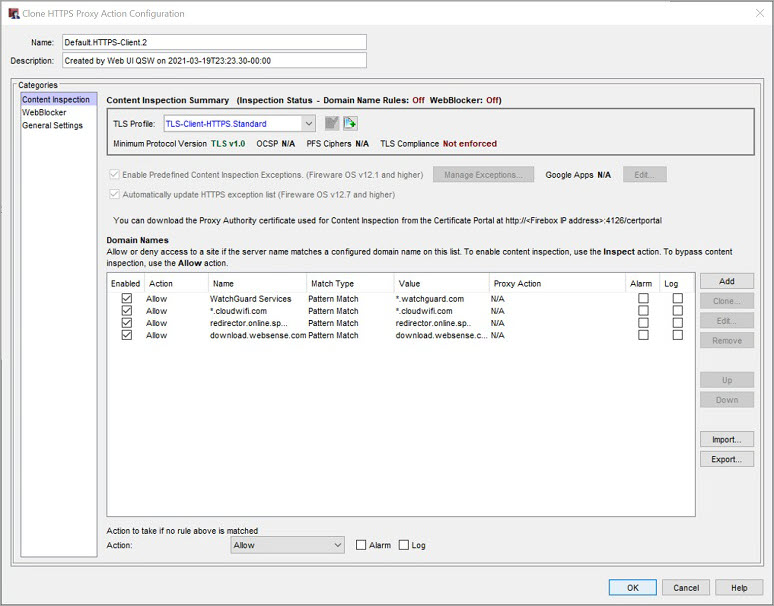

- Dans la configuration de l'action de proxy HTTPS, sélectionnez Inspection de Contenu.

Le Résumé de l'Inspection de Contenu et les paramètres des Noms de Domaine s'affichent.

- Dans la section Noms de Domaine, cliquez sur Ajouter.

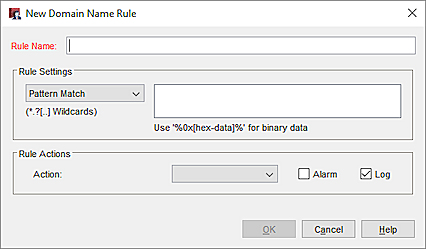

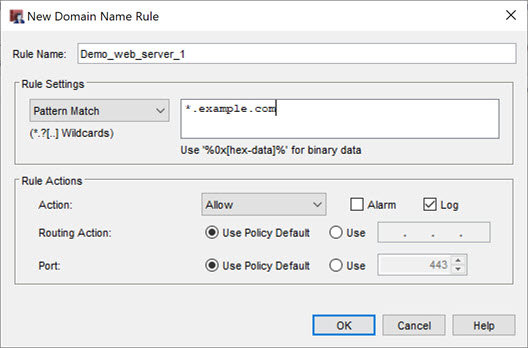

La boîte de dialogue Nouvelle Règle de Nom de Domaine s'affiche.

- Dans la zone de texte Nom de la Règle, saisissez un nom afin d'identifier cette règle.

- Dans la section Paramètres de la Règle, sélectionnez l'une des options de correspondance suivantes pour les requêtes HTTPS :

- Correspondance Exacte — Spécifiez un nom de domaine exact.

- Correspondance de Motif — Spécifiez un motif correspondant à un nom de domaine.

- Adresse IPv4 — Spécifiez une adresse IP.

- Expression Rationnelle — Spécifiez un motif sous forme d'expression rationnelle.

- Dans la zone de texte adjacente, saisissez le texte de correspondance de cette règle. Si vous avez sélectionné le modèle de règle Correspondance de Modèle, utilisez un astérisque (*), un point (.) ou un point d'interrogation (?) comme caractères génériques.

- Dans la liste déroulante Action, sélectionnez l'action que le proxy entreprend pour cette règle.

- Si vous sélectionnez l'action Inspecter, sélectionnez l'action de proxy ou de contenu à utiliser pour l'inspection. Le proxy HTTPS utilise l'action sélectionnée pour inspecter la requête HTTPS déchiffrée.

- Dans une action de proxy client HTTP, dans la liste déroulante Action de Proxy, sélectionnez une action de proxy HTTP à utiliser pour l'inspection.

- Dans une action de proxy serveur HTTP, dans la liste déroulante Action de Proxy ou Action de Contenu, sélectionnez une action de proxy HTTP ou une action de contenu à utiliser pour l'inspection et le routage. Pour de plus amples informations concernant les actions de contenu, consultez À propos des Actions de Contenu.

- Dans une action de proxy de serveur HTTPS entrant, dans la liste déroulante Certificat, sélectionnez le certificat de Serveur Proxy à utiliser ou utilisez le certificat de Serveur Proxy par défaut.

- Pour créer une alarme pour cet événement, cochez la case Alarme. Une alarme prévient les utilisateurs quand une règle de proxy s'applique au trafic du réseau.

- Pour créer un message pour cet événement dans le journal du trafic, cochez la case Journal.

- Le cas échéant, configurez l'Action de Routage et le Port comme indiqué à la section suivante.

- Cliquez sur OK.

La règle de nom de domaine est ajoutée à la liste Noms de Domaine. L'État d'Inspection du Contenu indique que l'inspection du contenu est activée pour les Règles de Nom de Domaine.

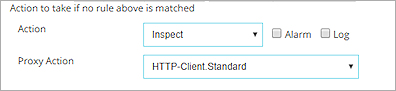

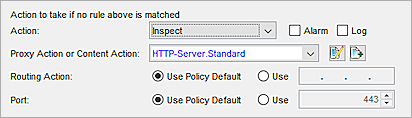

- Dans les paramètres de l'Action à entreprendre si aucune règle ci-dessus ne correspond, dans la liste déroulante Action, sélectionnez l'action.

Action à entreprendre si aucune règle ci-dessus ne correspond pour une action de proxy client HTTPS dans Fireware Web UI

Action à entreprendre si aucune règle ci-dessus ne correspond pour une action de proxy serveur HTTPS dans Policy Manager

- Si vous sélectionnez l'action Inspecter, vous devez sélectionner le proxy ou l'action de contenu à utiliser pour l'inspection. Le proxy HTTPS utilise l'action sélectionnée pour inspecter la requête HTTPS déchiffrée.

- Dans une action de proxy client HTTP, dans la liste déroulante Action de Proxy, sélectionnez une action de proxy HTTP à utiliser pour l'inspection.

- Dans une action de proxy serveur HTTP, dans la liste déroulante Action de Proxy ou Action de Contenu, sélectionnez une action de proxy HTTP ou une action de contenu à utiliser pour l'inspection et le routage. Pour de plus amples informations concernant les actions de contenu, consultez À propos des Actions de Contenu.

- Dans une action de proxy de serveur HTTPS entrant, dans la liste déroulante Certificat, sélectionnez le certificat à utiliser ou utilisez le certificat de Serveur Proxy par défaut.

- Pour créer une alarme pour cet événement, cochez la case Alarme. Une alarme prévient les utilisateurs quand une règle de proxy s'applique au trafic du réseau.

- Pour créer un message pour cet événement dans le journal du trafic, cochez la case Journal.

- Le cas échéant, configurez l'Action de Routage et le Port comme indiqué à la section suivante.

Actions de Routage et Actions de Contenu

Une action de proxy serveur HTTPS vous permet d'utiliser une action de routage ou une action de contenu pour rediriger les requêtes HTTPS entrantes vers un serveur ou un port spécifique en fonction du domaine ou de l'adresse IP de la requête.

Pour utiliser une action de routage de manière à rediriger les requêtes HTTPS entrantes :

- Dans une action de proxy serveur HTTPS, ajoutez ou modifiez une règle de nom de domaine.

- Dans la règle de nom de domaine, sélectionnez l'action Autoriser ou Inspecter.

Les paramètres Action de Routage et Port s'affichent.

Règle de nom de domaine et paramètres de l'action de routage d'une action de proxy serveur HTTPS dans Fireware Web UI

Règle de nom de domaine et paramètres de l'action de routage d'une action de proxy serveur HTTPS dans Policy Manager

- Pour indiquez une adresse IP de destination, sélectionnez Utiliser dans les paramètres de l'Action de Routage. Dans la zone de texte adjacente, spécifiez l'adresse IP du serveur interne.

- Pour indiquez un porte de destination, sélectionnez Utiliser dans les paramètres du Port. Dans la zone de texte adjacente, spécifiez le numéro de port.

Si l'inspection du contenu est activée, vous pouvez utiliser une action de contenu pour activer la redirection d'en-tête d'hôte. Une action de contenu vous permet de configurer des actions de routage pour chaque serveur interne et d'activer le Déchargement TLS/SSL dans le cadre de l'action d'une règle. Pour plus d'informations, consultez Utiliser une Action de Contenu HTTP pour le Déchargement TLS/SSL.

- Dans la règle de nom de domaine, sélectionnez l'action Inspecter.

- Dans la liste déroulante Action de Proxy ou Action de Contenu, sélectionnez ou ajoutez une action de contenu.

- Dans l'action de contenu, ajoutez les règles d'action de contenu avec les actions de routage de chaque serveur interne. Pour plus d'informations, consultez À propos des Actions de Contenu.

Noms de Domaine et WebBlocker

Une action de proxy client HTTPS vous permet de sélectionner une configuration WebBlocker de manière à autoriser, refuser, bloquer ou inspecter le contenu d'un site Web en fonction de sa catégorie WebBlocker.

Si la requête HTTPS ne correspond pas à une règle de domaine et que l'option Action à effectuer si aucune règle ci-dessus ne correspond à l'option est définie sur Autoriser, alors la configuration WebBlocker que vous spécifiez dans la Catégorie WebBlocker est utilisée pour déterminer les sites autorisés, refusés ou inspectés.

Si l'action définie pour une règle de nom de domaine est Inspecter, l'action WebBlocker configurée dans l'action de proxy HTTP est utilisée au lieu de la sélection de catégorie WebBlocker.

Pour plus d'informations à propos de WebBlocker, consultez Proxy HTTPS : WebBlocker.

Exceptions des Noms de Domaine et de l'Inspection du Contenu

Les Règles de Nom de Domaine sont prioritaires sur les correspondances de la liste des Exceptions d'Inspection de Contenu Prédéfinies.

Si une règle de nom de domaine est satisfaire, l'action de cette règle sera toujours appliquée.

Pour de plus amples informations concernant la liste des exceptions de contenu prédéfinies, consultez Proxy HTTPS : inspection du contenu.

Ordre des Règles de Noms de Domaine

Si plusieurs règles de nom de domaine s'appliquent à un domaine, elles sont appliquées dans l'ordre de la liste. Pour changer l'ordre de priorité des règles, sélectionnez une règle et utilisez les boutons Monter et Descendre.