Proxy HTTPS : inspection du contenu

Lorsque l'inspection de contenu est activée, le Firebox peut déchiffrer le trafic HTTPS, examiner son contenu puis chiffrer à nouveau le trafic avec un nouveau certificat. Le proxy HTTPS déchiffre le contenu des requêtes correspondant aux règles de nom de domaine configurées avec l'action Inspecter et aux catégories WebBlocker que vous avez choisi d'inspecter.

Les paramètres d'inspection de contenu disponibles diffèrent si l'action de proxy HTTPS porte sur les requêtes HTTPS entrantes ou sortantes.

Action de proxy client HTTPS

Une action de proxy client HTTPS spécifie les paramètres d'inspection des requêtes HTTPS sortantes. Lorsque vous sélectionnez l'action Inspecter dans une action de proxy client HTTPS, vous sélectionnez l'action de proxy client HTTP que le proxy HTTPS utilise pour examiner le contenu.

Action de proxy serveur HTTPS

Une action de proxy serveur HTTPS spécifie les paramètres d'inspection et de routage des requêtes HTTPS entrantes d'un serveur Web interne. Lorsque vous sélectionnez l'action Inspecter pour une règle de nom de domaine d'une action de proxy client HTTPS, vous sélectionnez l'action de proxy HTTP ou l'action de contenu HTTP que le proxy HTTPS utilise pour examiner le contenu.

Dans Fireware v12.2 et les versions ultérieures, vous pouvez également opter pour utiliser le certificat de Serveur Proxy par défaut ou un autre certificat de Serveur Proxy dans chaque règle de nom de domaine. Vous pouvez ainsi héberger plusieurs serveurs web et domaines publics derrière un Firebox et autoriser différents domaines à utiliser différents certificats pour le trafic HTTPS entrant. Pour plus d'informations, consultez Utiliser les Certificats avec l'Inspection du Contenu du Proxy HTTPS .

Une action de contenu HTTP permet au Firebox de router les requêtes HTTP entrantes vers différents serveurs Web internes en fonction du contenu de l'en-tête d'hôte HTTP et du chemin figurant dans la requête HTTP. Pour obtenir un exemple de configuration de l'inspection de contenu avec une action de contenu HTTP, consultez Exemple : Action de Proxy HTTPS avec une Action de Contenu HTTP.

Activer l'Inspection du Contenu dans une Action de Proxy HTTPS

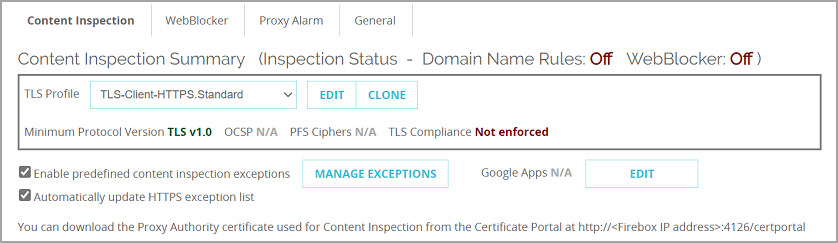

Pour activer l'inspection du contenu dans le proxy HTTPS, sélectionnez l'action Inspecter dans les paramètres Nom de Domaine ou WebBlocker. Le proxy HTTPS utilise les paramètres du profil TLS pour l'inspection du contenu.

- Modifiez l'action de proxy HTTP utilisée par la stratégie de proxy HTTPS.

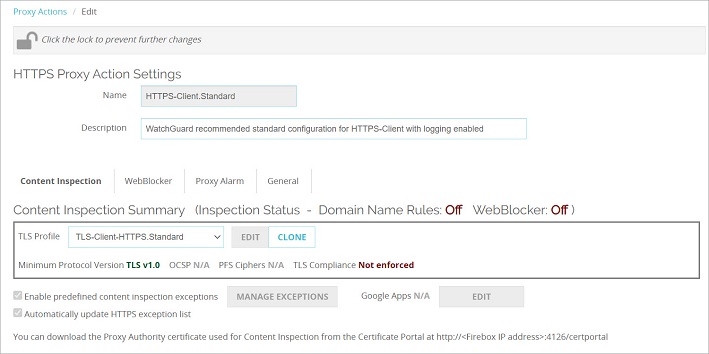

L'onglet Inspection du Contenu est sélectionné par défaut.

- Dans la liste déroulante Profil TLS, sélectionnez le profil TLS à utiliser.

Les paramètres du profil sélectionné s'affichent dans la Synthèse d'Inspection du Contenu.

- Version Minimale du Protocole — Indique la version minimale du protocole autorisée

- OCSP — Indique si OCSP est paramétré sur Désactivé, Permissif ou Strict

- Chiffrements PFS — Indique si l'option Chiffrements Perfect Forward Secrecy a été paramétrée sur Autorisé, Obligatoire ou Aucun

- Conformité TLS — Indique si la Conformité TLS est appliquée

- Pour modifier le profil TLS, cliquez sur Modifier. Les profils TLS prédéfinis ne sont pas modifiables. Pour modifier un profil TLS prédéfini, vous devez d'abord cliquer sur Cloner pour créer une copie modifiable.

- Configurez les paramètres du Profil TLS en fonction des besoins de votre réseau. Pour plus d'informations, consultez Configurer les Profils TLS.

- Pour activer l'inspection du contenu, sélectionnez l'action Inspecter dans les paramètres de nom de domaine ou WebBlocker. Pour plus d'informations, consultez Proxy HTTPS : Règles de Nom de Domaine, et Proxy HTTPS : WebBlocker.

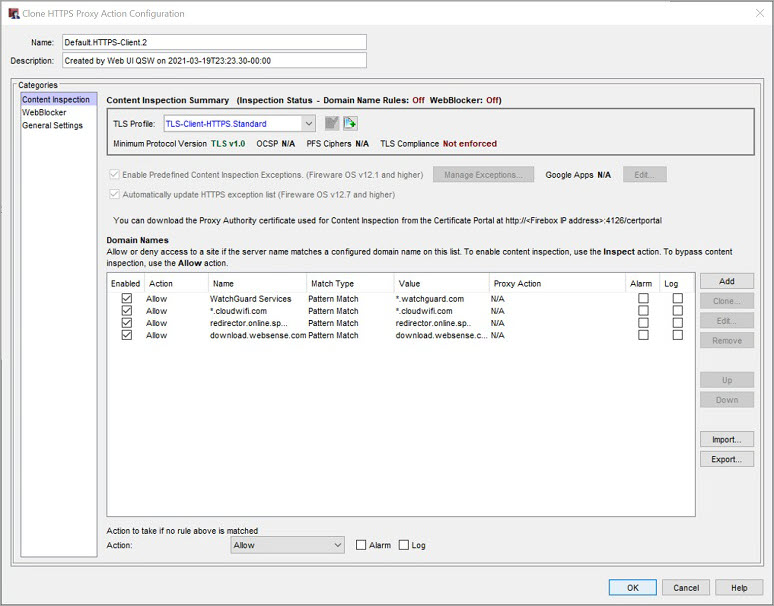

- Modifiez l'action de proxy HTTP utilisée par la stratégie de proxy HTTPS.

- Dans la liste des Catégories, sélectionnez Inspection du Contenu.

Les paramètres d'Inspection du Contenu s'affichent.

- Dans la liste déroulante Profil TLS, sélectionnez le profil TLS à utiliser.

Les paramètres du profil sélectionné s'affichent dans la Synthèse d'Inspection du Contenu.

- Version Minimale du Protocole — Indique la version minimale du protocole autorisée

- OCSP — Indique si OCSP est paramétré sur Désactivé, Permissif ou Strict

- Chiffrements PFS — Indique si les Chiffrements PFS ont été paramétrés sur Autorisés, Obligatoires ou Aucun

- Conformité TLS — Indique si la Conformité TLS est appliquée

- Pour modifier le profil TLS, cliquez sur

. Pour modifier un profil TLS prédéfini, vous devez cliquer sur

. Pour modifier un profil TLS prédéfini, vous devez cliquer sur  pour créer une copie modifiable.

pour créer une copie modifiable.

- Configurez les paramètres du Profil TLS en fonction des besoins de votre réseau. Pour plus d'informations, consultez Configurer les Profils TLS.

- Pour activer l'inspection du contenu, sélectionnez l'action Inspecter dans les paramètres de nom de domaine ou WebBlocker. Pour plus d'informations, consultez Proxy HTTPS : Règles de Nom de Domaine et Proxy HTTPS : WebBlocker.

Lorsque vous activez l'inspection du contenu dans le proxy HTTPS, vous pouvez bloquer l'accès des utilisateurs aux services personnels de Google. Pour plus d'informations, consultez Restreindre Google Apps aux Domaines Autorisés.

À propos de l'Inspection du Contenu HTTPS dans Fireware v12.1 et les Versions Antérieures

Dans Fireware v12.1 et les versions antérieures, vous configurez les paramètres d'inspection du contenu dans les paramètres d'action du proxy HTTPS et non dans un profil TLS. Vous devez également cocher la case permettant d'activer l'inspection du contenu avant de sélectionner l'action Inspecter.

Si vous utilisez Policy Manager v12.1.1 ou une version ultérieure pour gérer un Firebox exécutant une version de Fireware ne prenant pas en charge les profils TLS pour le proxy HTTPS, vous pouvez configurer les paramètres d'inspection du contenu dans un profil TLS dans Policy Manager. Lorsque vous enregistrez la configuration sur le Firebox ou dans un fichier destiné à une version spécifique de Fireware, Policy Manager modifie automatiquement la configuration de manière à la rendre compatible avec la version antérieure de Fireware.

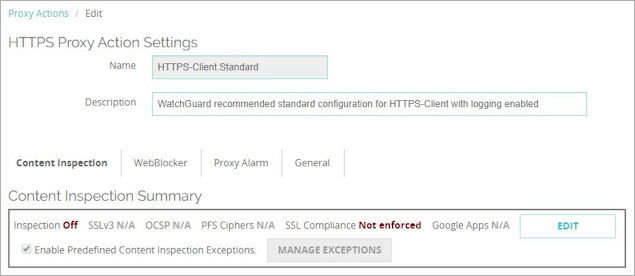

- Dans l'action de proxy HTTPS, sélectionnez Inspection du Contenu.

La section Résumé de l'Inspection de Contenu indique les paramètres de configuration actuels de l'Inspection de Contenu.

- Dans la section Résumé de l'Inspection de Contenu, cliquez sur Modifier.

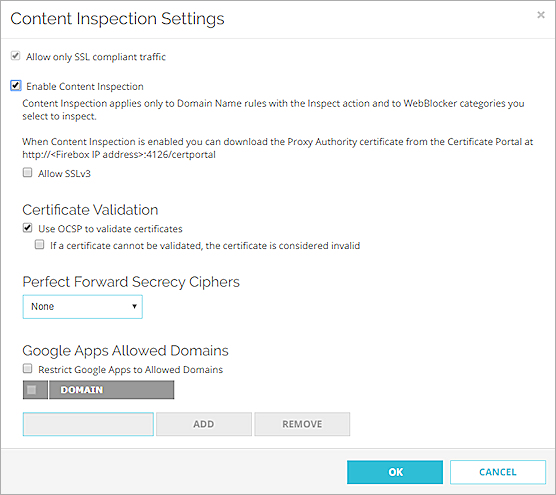

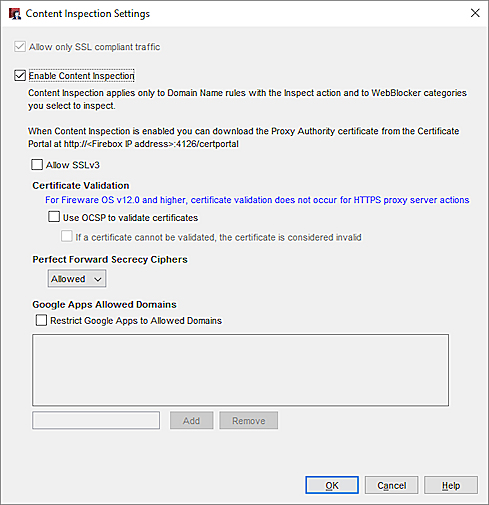

La boîte de dialogue Paramètres de l'Inspection de Contenu s'affiche.

Boîte de dialogue Paramètres d'Inspection de Contenu d'une action de proxy client HTTPS dans Fireware Web UI

Boîte de dialogue Paramètres d'Inspection de Contenu dans Policy Manager

- Configurez les paramètres d'inspection du contenu décrits à la section suivante.

- Ajoutez les règles de nom de domaine comprenant l'action Inspecter. Pour plus d'informations, consultez Proxy HTTPS : Règles de Nom de Domaine.

- Enregistrez la configuration sur le Firebox.

Dans Fireware v12.1 et les versions antérieures, vous pouvez configurer les paramètres d'inspection du contenu suivant dans l'action de proxy et non dans un profil TLS :

Autoriser uniquement le trafic conforme au SSL

Lorsque vous Sélectionnez cette option, la stratégie de proxy HTTPS autorise uniquement le trafic conforme aux protocoles SSL V3, TLS 1.0, TLS 1.1 et TLS 1.2.

Le terme « trafic conforme au SSL » renvoie aux messages du protocole SSL conformes aux normes SSL/TLS, considérés sûrs et pouvant être interprétés par le proxy HTTPS. Cette option est automatiquement activée lorsque vous activez l'inspection de contenu. Si l'inspection de contenu n'est pas activée, vous pouvez autoriser le trafic du protocole SSL non conforme (utilisé par certains logiciels VPN et d'autres applications) de manière à autoriser le proxy HTTPS à envoyer le trafic sur le port 443 via le Firebox.

Lorsque l'inspection de contenu est activée et que le trafic SSL conforme établit un tunnel sécurisé via le proxy HTTPS, si le trafic transitant par le tunnel n'utilise pas un protocole HTTP valide, l'action de proxy HTTP utilisée pour l'inspection demande au Firebox d'envoyer un message de journal concernant les erreurs et d'abandonner le trafic.

Activer l'Inspection de Contenu

Lorsque vous cochez la case Activer l'Inspection de Contenu, le Firebox déchiffre le trafic HTTPS, examine son contenu puis le chiffre à nouveau avec un nouveau certificat. Après avoir activé l'inspection de contenu, configurez les règles de nom de domaine et les catégories WebBlocker devant être inspectées par le proxy. Le proxy HTTPS utilise l'action de proxy HTTP que vous sélectionnez pour chaque action Inspecter de manière à examiner le contenu.

Lorsque vous activez l'inspection du contenu, l'apparence du site Web peut être modifiée, car le proxy HTTP contrôle des caractéristiques telles que la longueur maximale de la ligne d'en-tête et exécute Gateway AntiVirus et WebBlocker sur éléments de la page.

Pour spécifier les domaines et les catégories WebBlocker que cette action de proxy HTTPS doit inspecter :

- Dans la liste des Noms de Domaine de l'action de proxy HTTPS, ajoutez un domaine avec l'action Inspecter.

Pour plus d'informations, consultez Proxy HTTPS : Règles de Nom de Domaine. - Dans les paramètres WebBlocker d'une action de proxy client HTTPS, modifiez l'action WebBlocker. Dans la liste des catégories WebBlocker, sélectionnez les catégories de contenu WebBlocker à inspecter ou cochez la case Inspecter lorsqu'une URL n'est pas catégorisée.

Pour plus d'informations, consultez Proxy HTTPS : WebBlocker.

Par défaut, le certificat d'autorité de certification Autorité Proxy utilisé par le proxy HTTPS pour chiffrer le trafic est généré automatiquement par votre Firebox. Lorsque vous utilisez ce certificat, vos utilisateurs reçoivent un avertissement dans leurs navigateurs étant donné qu'il s'agit d'un certificat autosigné non approuvé. Vous pouvez importer ce certificat sur chaque périphérique client pour éviter ces avertissements.

Vous pouvez également charger votre propre certificat à utiliser dans le même objectif. Si vous choisissez de charger votre propre certificat, nous vous recommandons d'utiliser votre propre Autorité de certification interne afin de signer le certificat. Si vos utilisateurs sont sur votre domaine et que vous utilisez un certificat signé par votre propre Autorité de certification interne, les utilisateurs peuvent se connecter avec succès sans aucun avertissements de la part du navigateur.

Un client peut télécharger et installer le certificat de l'Autorité de Proxy depuis le Portail des Certificats sur le Firebox à l'http://<adresse IP du Firebox>:4126/certportal. Pour plus d'informations, consultez Portail de Certificats.

Lorsque vous activez l'inspection de contenu, les mises à jour automatiques du Certificat d'Autorité de Certification approuvé sur le Firebox sont activées si elles ne l'étaient pas déjà.

Pour plus d'informations sur l'utilisation des certificats avec l'inspection du contenu, voir Utiliser les Certificats avec l'Inspection du Contenu du Proxy HTTPS.

Pour plus d'informations sur la façon d'exporter un certificat depuis un Firebox, voir Exporter un Certificat à Partir de Votre Firebox.

Pour plus d'informations sur la façon d'importer un certificat sur un périphérique client, voir Importer un Certificat sur un Client Périphérique.

Si le site Web d'origine ou votre serveur Web dispose d'un certificat auto-signé ou non valide, ou si le certificat a été signé par une Autorité de Certification non reconnue par le Firebox (telle qu'une Autorité de Certification publique tierce), les clients voient s'afficher dans leur navigateur un avertissement concernant le certificat. Les certificats ne pouvant pas être correctement signés à nouveau semblent avoir été émis par Proxy HTTPS Fireware : Certificat Non Reconnu ou Certificat Invalide.

Certains programmes tiers conservent des copies privées des certificats nécessaires et n'utilisent pas le magasin de certificats du système d'exploitation, ou transmettent d'autres types de données via le port TCP 443. Ces programmes comportent :

- Logiciels de communication (tel que Google Voice)

- Logiciels de bureau à distance et de présentation tels que LiveMeeting et WebEx

- Logiciels financiers et professionnels tels qu'iVantage, FedEx et UPS

Si ces programmes ne disposent pas d'une méthode permettant d'importer des certificats d'autorité de certification approuvés, ils ne pourront pas fonctionner correctement lors du contrôle du contenu. Pour de plus amples informations concernant l'utilisation des certificats ou obtenir un support technique, contactez le fournisseur de votre logiciel ou ajoutez des règles de domaine comprenant l'action Autoriser pour les adresses IP des ordinateurs sur lesquels ces logiciels sont installés afin de contourner l'inspection de contenu.

Autoriser SSLv3

TLSv1 et SSLv3 sont des protocoles utilisés pour les connexions HTTPS. SSLv3 offre une sécurité inférieure à TLSv1. Par défaut, le proxy HTTPS autorise uniquement les connexions capables de négocier le protocole TLSv1. Si vos utilisateurs se connectent aux applications serveur ou client prenant uniquement en charge le protocole SSLv3, vous pouvez configurer le proxy HTTPS de manière à utiliser le protocole SSLv3 lors des connexions à ces sites Web.

Pour activer SSLv3, cochez la case Autoriser SSLv3. Cette option est désactivée par défaut.

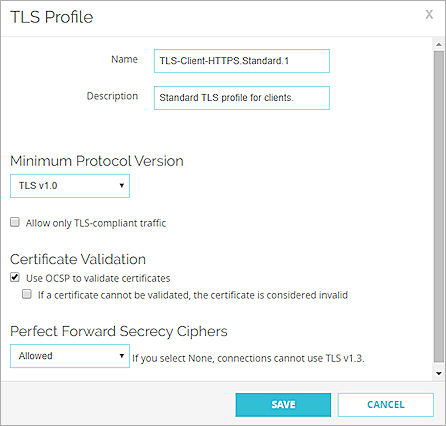

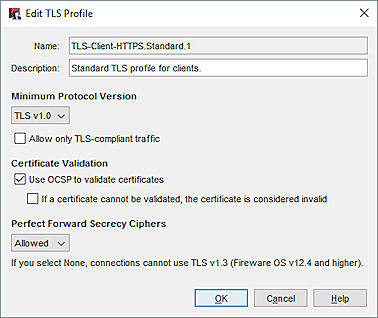

Utiliser OCSP pour valider les certificats

Cette option s'applique uniquement aux action de proxy client HTTPS. Les action de proxy serveur HTTPS ne valident pas les certificats.

Cochez cette case pour autoriser le Firebox à vérifier automatiquement les révocations de certificats à l'aide du protocole OSCP (Online Certificate Status Protocol). Lorsque cette fonctionnalité est activée, votre Firebox utilise les informations du certificat pour contacter un serveur OCSP qui conserve une trace de l'état du certificat. Si le serveur OCSP répond que le certificat a été révoqué, votre Firebox désactive le certificat.

Si vous sélectionnez cette option, un délai de quelques secondes s'écoule parfois, le temps que le Firebox obtienne la réponse du serveur OCSP. Le Firebox conserve entre 300 et 3 000 réponses OCSP en mémoire cache afin d'améliorer les performances des sites Web fréquemment consultés. Le nombre de réponses stockées dans le cache est déterminé par le modèle de votre Firebox.

Cette option met en œuvre une stratégie OCSP permissive. S'il est impossible de contacter le serveur OCSP pour une raison ou une autre et qu'il n'envoie pas de réponse, le Firebox ne désactive pas le certificat et n'interrompt pas la chaîne de certificat.

Si un certificat ne peut être validé, il est considéré comme non valide

Lorsque cette option est activée, le Firebox applique une stratégie OCSP stricte. Si un répondeur OCSP n'envoie pas de réponse à une demande d'état de révocation, le Firebox considère que le certificat d'origine est révoqué ou non valide. Cette option peut entrainer un certificat à être considéré comme invalide s'il existe une erreur de routage ou un problème avec votre connexion de réseau.

Chiffrements Perfect Forward Secrecy

Le proxy HTTPS prend en charge les chiffrements compatibles PFS pour les connexions TLS. Fireware prend en charge uniquement les chiffrements ECDHE (Elliptic Curve Ephemeral Diffie-Hellman) pour PFS.

Afin de contrôler le mode d'utilisation des chiffrements compatibles PFS du Firebox, choisissez l'une des options suivantes :

- Aucun — Le Firebox n'annonce pas et ne sélectionne pas les chiffrements compatibles PFS.

- Autorisé — Le Firebox annonce et sélectionne les chiffrements compatibles et non compatibles PFS.

- Requis — Le Firebox annonce et sélectionne uniquement les chiffrements compatibles PFS.

Le paramètre que vous sélectionnez s'applique aux connexions TLS côté client et serveur. Lorsque Autorisé est sélectionné pour cette option, le client n'utilise pas de chiffrement PFS, à moins que le serveur ne l'utilise.

Les chiffrements Perfect Forward Secrecy exigent des ressources significatives et peuvent nuire aux performances système des périphériques Firebox T10, T15, T30, T35, T50, XTM 25, XTM 26 et XTM 33. Dans Fireware v11.12.1, il est impossible d'activer les chiffrements PFS sur ces modèles.

Le nom du chiffrement utilisé pour les sessions TLS client/serveur figure dans les messages de journal de trafic d'inspection de contenu HTTPS générés par le Firebox. Pour de plus amples informations concernant les messages de journal, consultez Types de Messages de Journal.

Domaines Google Apps autorisés

Vous pouvez utiliser le proxy HTTPS (avec l'inspection du contenu activée) pour bloquer l'accès des utilisateurs aux services personnels de Google. Pour plus d'informations, consultez Restreindre Google Apps aux Domaines Autorisés.

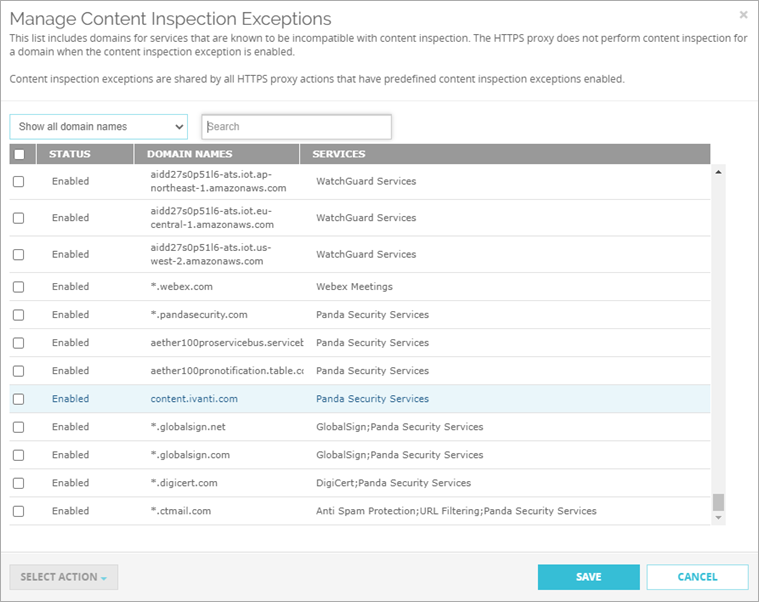

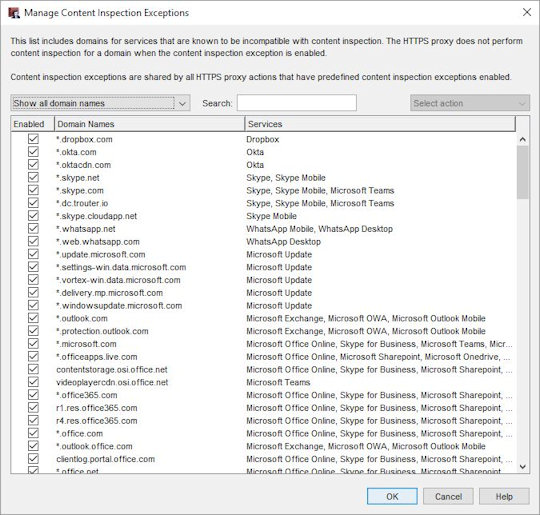

Gérer les Exceptions d'Inspection du Contenu

Lorsque vous activez l'inspection de contenu dans une action de proxy HTTPS, la liste Exceptions à l'Inspection de Contenu est activée par défaut. Si vous ne souhaitez pas autoriser les connexions aux domaines figurant dans la liste des exceptions, vous pouvez désactiver entièrement la liste des exceptions ou désactiver certaines exceptions.

Les Exceptions d'Inspection de Contenu sont prises en charge dans Fireware v12.1 et les versions ultérieures.

Les des Exceptions à l'Inspection de Contenu regroupe les domaines des services certainement incompatibles avec l'inspection de contenu. La liste Gérer les Exceptions à l'Inspection de Contenu est créée et gérée par WatchGuard. Vous pouvez activer ou désactiver les exceptions prédéfinies. Il est impossible d'ajouter ou supprimer des exceptions. Pour de plus amples informations concernant les exceptions par défaut, consultez l'article Quelles applications figurent sur la liste des exceptions par défaut d'une action de proxy HTTPS ?

- Le proxy HTTPS n'effectue pas l'inspection du contenu d'un domaine lorsque l'exception d'inspection du contenu est activée.

- Les exceptions d'inspection du contenu sont partagées par toutes les actions de proxy HTTPS dont les exceptions d'inspection du contenu prédéfinies sont activées.

Les règles de nom de domaine sont prioritaires sur les correspondances de la liste des Exceptions d'Inspection de Contenu. Si une règle de nom de domaine est satisfaire, l'action de cette règle sera toujours appliquée. S'il existe d'autres domaines que vous ne souhaitez pas que le proxy inspecte, vous pouvez configurer des règles de nom de domaine de manière à contourner l'inspection. Pour de plus amples informations concernant les règles de nom de domaine, consultez Proxy HTTPS : Règles de Nom de Domaine.

Pour activer ou désactiver les exceptions d'inspection du contenu prédéfinies, l'inspection du contenu doit être activée dans les paramètres Règles de Nom de Domaine ou WebBlocker de l'action de proxy.

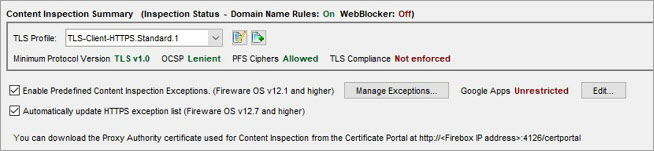

Dans Fireware v12.7 et les versions ultérieures, vous pouvez utiliser la case à cocher Mettre à jour automatiquement la Liste d'Exceptions HTTPS pour spécifier s'il faut mettre à jour automatiquement la liste des Exceptions d'Inspection de Contenu lorsque WatchGuard apporte des modifications. Par défaut, la case est cochée et la liste se met à jour automatiquement.

- Dans l'action de proxy HTTPS, sélectionnez Inspection du Contenu.

La section Synthèse d'Inspection du Contenu indique l'état et les paramètres de configuration actuels de l'Inspection du Contenu.

- Pour désactiver toutes les inspections de contenu prédéfinies, décochez la case Activer les Exceptions d'Inspection du Contenu Prédéfinies.

- Pour spécifier s'il faut mettre à jour automatiquement la liste des Exceptions d'Inspection de Contenu, cochez ou décochez la case Mettre à jour automatiquement la Liste d'Exceptions HTTPS.

- Pour désactiver certaines exceptions d'inspection du contenu, cliquez sur Gérer les Exceptions sous la Synthèse d'Inspection du Contenu.

La boîte de dialogue Gérer les Exceptions d'Inspection de Contenu s'ouvre.

- Recherchez un domaine ou sélectionnez une option d'affichage :

- Afficher tous les noms de domaine

- Afficher uniquement les noms de domaine activés

- Afficher uniquement les noms de domaine désactivés

- Sélectionnez un ou plusieurs domaines.

- Dans la liste déroulante Sélectionner une Action, sélectionnez Activer ou Désactiver.

- Cliquez sur Enregistrer.

- Dans l'action de proxy HTTPS, sélectionnez Inspection du Contenu.

La section Synthèse d'Inspection du Contenu indique l'état et les paramètres de configuration actuels de l'inspection du contenu.

- Pour désactiver toutes les inspections de contenu prédéfinies, décochez la case Activer les Exceptions d'Inspection du Contenu Prédéfinies.

- Pour spécifier s'il faut mettre à jour automatiquement la liste des Exceptions d'Inspection de Contenu, cochez ou décochez la case Mettre à jour automatiquement la Liste d'Exceptions HTTPS.

- Pour désactiver certaines exceptions d'inspection du contenu, cliquez sur Gérer les Exceptions sous la Synthèse d'Inspection du Contenu.

La boîte de dialogue Gérer les Exceptions d'Inspection de Contenu s'ouvre.

- Recherchez un domaine ou sélectionnez une option d'affichage :

- Afficher tous les noms de domaine

- Afficher uniquement les noms de domaine activés

- Afficher uniquement les noms de domaine désactivés

- Sélectionnez un ou plusieurs domaines.

- Dans la liste déroulante Sélectionner une Action, sélectionnez Activer ou Désactiver.

- Cliquez sur Enregistrer.

Voir Également

À propos des Stratégies de Proxy et des ALG

Utiliser les Certificats avec l'Inspection du Contenu du Proxy HTTPS.