Lorsque TDR reçoit un évènement signalé par un Host Sensor ou un Firebox, le moteur d'analyse ThreatSync analyse l'évènement et lui assigne un Indice de Menace en fonction de sa gravité. Un évènement signalé auquel un indice de menace est assigné devient un indicateur. Un indice élevé indique une probabilité supérieure que l'évènement ou l'objet observé constitue une menace.

Evènements du Host Sensor

Le Host Sensor surveille l'hôte pour détecter les modifications apportées aux fichiers, aux processus et aux entrées de registre. Le Host Sensor surveille trois types d'évènements :

- Création et suppression de fichiers — Pour les fichiers possédant un en-tête Portable Executable (PE)

- Création et interruption de processus

- Modifications du registre

Lorsque des évènements issus d'un Host Sensor sont reçus, ThreatSync leur assigne un indice d'indicateur via l'une des méthodes suivantes :

- Flux de Menaces — ThreatSync compare le MD5 d'un fichier ou processus observé à la valeur MD5 des menaces connues du flux de menaces de Threat Detection and Response.

- Malware Verification Service — ThreatSync peut envoyer le MD5 d'un fichier ou processus observé à un service de vérification des malware (programmes malveillants) en nuage pour déterminer s'il s'agit d'une menace connue.

- Heuristique — Le comportement ou les caractéristiques observées d'un fichier ou processus peuvent indiquer qu'il est suspect.

- Analyse APT Blocker — Le résultat d'une analyse APT Blocker peut entraîner ThreatSync à corriger l'indice de menace d'un évènement

Pour de plus amples informations concernant l'analyse de bac à sable, consultez Analyse de Bac à Sable de TDR d'APT Blocker.

Évènements Réseau

Le Firebox envoie un évènement réseau lorsqu'une menace est détectée par Reputation Enabled Defense, Gateway AntiVirus, APT Blocker, WebBlocker, Botnet Detection, Sites Bloqués ou d'autres options configurées sur le Firebox. Afin que le Firebox puisse identifier et envoyer les indicateurs réseau, vous devez configurer les stratégies de proxy et les services sur le Firebox puis activer la journalisation de manière à ce que le Firebox envoie le signalement d'une action à TDR sous forme d'indicateur. Pour plus d'informations concernant les stratégies de proxy recommandées, consultez Configurer les Stratégies de Proxy pour TDR.

ThreatSync assigne des indices d'indicateur aux évènements réseau signalés par un Firebox uniquement si l'adresse IP de l'hôte concerné par l'évènement est identique à l'adresse IP d'un hôte sur lequel un Host Sensor est installé.

Évènements Corrélés

Lorsque TDR reçoit des évènements du Firebox et de Host Sensor pour le même processus, il crée un indicateur Processus + Réseau. Le Firebox génère l'évènement en fonction du Flux de Menaces et l'envoie au TDR. Il est stocké dans TDR pendant que Host Sensor recherche le processus sur l'hôte. Si Host Sensor trouve le processus, il crée un évènement de processus malveillant. Lorsque le Firebox et Host Sensor signalent tous deux le processus malveillant, TDR crée un indicateur corrélé qui est traité en fonction de la stratégie.

Pour créer des indicateurs Processus + Réseau et corriger les menaces, vous devez activer le paramètre Autoriser Host Sensor à Mettre en Cache les Métadonnées des Fichiers dans les paramètres Host Sensor et configurer une stratégie de traitement pour rechercher le processus et y mettre fin sur l'hôte. Pour plus d'informations sur la configuration des stratégies, consultez Configurer les Stratégies TDR.

La Mise en quarantaine n'est pas une action disponible actuellement pour les Indicateurs Réseau + Processus.

Indices de Menace d'Indicateur

Les indicateurs sont évalués sur une échelle de 0 à 10. Un indice de 10 correspond à la menace la plus grave.

| Indice | Description |

|---|---|

| 10 | Critique — Évalué en regard du flux de menace d'indicateur de l'hôte et/ou de la confirmation de Malware Verification Service et d'alertes réseau critiques. Cet indice peut également indiquer que Host Ransomware Prevention a été déclenché et que l'action du Host Sensor visant à la prévenir a échoué. |

| 9 | Critique — Évalué en regard du résultat de l'analyse de bac à sable d'APT Blocker. |

| 8 | Grave — Évalué en regard du flux de menace d'Indicateur de l'hôte, de la confirmation de Malware Verification Service ou de plusieurs comportements du même objet. Un indicateur peut également se voir assigner cet indice en raison du résultat de l'analyse de bac à sable d'APT Blocker. |

| 7 | Élevé — Évalué en regard de l'activité réseau, de l'identification heuristique de plusieurs comportements du même objet ou d'une activité réseau tierce. Un indicateur peut également se voir assigner cet indice en raison du résultat de l'analyse de bac à sable d'APT Blocker. |

| 6 | Élevé — Évalué en regard de l'activité réseau, de l'identification heuristique de plusieurs comportements du même objet ou d'une activité réseau tierce. Un indicateur réseau peut également se voir assigner cet indice lorsqu’APT Blocker bloque une menace connue sur un Firebox. |

| 5 | Enquête — Évalué en regard de l'identification heuristique de plusieurs comportements de processus potentiellement malveillants. Un indicateur réseau peut également se voir assigner cet indice lorsqu’APT Blocker bloque une menace connue sur un Firebox. |

| 4 | Moyen — Indicateurs présentant une priorité moyenne, notamment les indices de fournisseurs tiers, pour la plupart des indicateurs d'activité réseau. Un indicateur réseau peut également se voir assigner cet indice lorsqu’APT Blocker bloque une menace connue sur un Firebox. |

| 3 | Faible — Indicateurs présentant une priorité faible, notamment les indices WatchGuard et de fournisseurs tiers, pour la plupart des indicateurs réseau. |

| 2 | Suspect — Heuristique de fichier peu fiable en l'absence d'autre corrélation. Les indicateurs avec ce score n'apparaissent pas sur la page Indicateurs. |

| 1 | Traité — L'indicateur d'hôte identifié a été traité sur l'hôte. |

| 0 | Bonne Réputation — L'hôte ne présente aucun indicateur détecté ou l'objet figure sur la liste d'autorisation. |

Pour de plus amples informations concernant la mise à jour des Indices de Menace par TDR pour les indicateurs traités, consultez Actions de Traitement et Indices de Menace de TDR.

Pour de plus amples informations concernant l'assignation par TDR des Indices de Menace aux indicateurs de Host Ransomware Prevention, consultez À propos de Host Ransomware Prevention TDR.

Pour de plus amples informations concernant l'assignation par TDR des Indices de Menace en fonction du résultat de l'analyse de bac à sable, consultez Analyse de Bac à Sable de TDR d'APT Blocker.

Indices de Menace d'Incidents

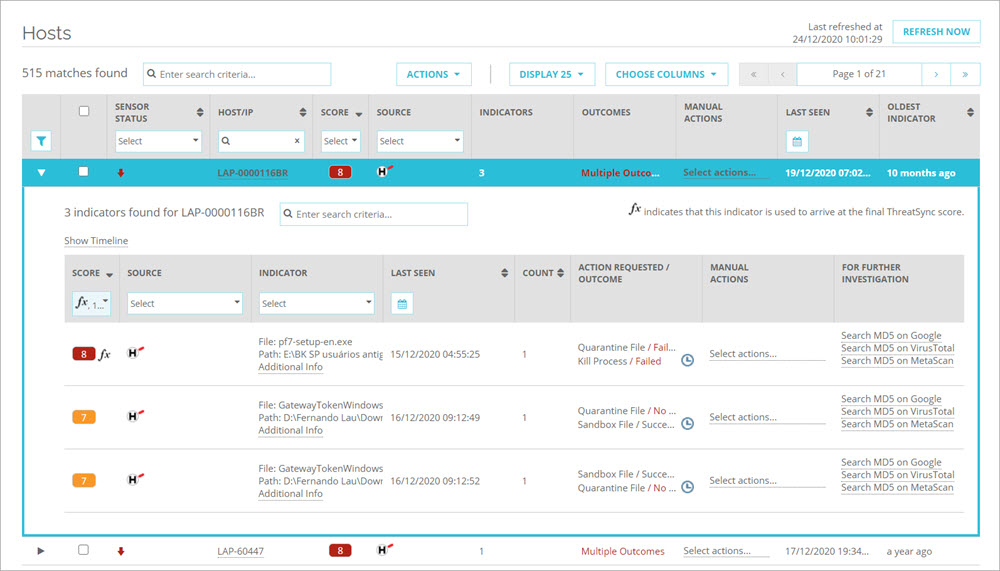

Un incident est un groupe d'indicateurs actifs d'un endpoint. ThreatSync corrèle les indices des indicateurs d'un hôte et assigne un indice global à l'incident pour refléter la sécurité globale des menaces envers cet hôte. L'indice de menace d'un incident est un indice de menace combiné sur la base d'une corrélation des différents facteurs de l'incident. Sur la page ThreatSync > Hôtes, dans la liste des incidents d'un indicateur, le symbole ![]() s'affiche en face de chaque indice d'indicateur utilisé pour calculer l'indice de menace combiné d'un incident.

s'affiche en face de chaque indice d'indicateur utilisé pour calculer l'indice de menace combiné d'un incident.

Pour de plus amples informations concernant les incidents, consultez Gérer les Incidents de TDR.