S'applique À : Points d'accès gérés dans WatchGuard Cloud (AP130, AP330, AP332CR, AP430CR, AP432)

Vous pouvez utiliser les points d'accès Wi-Fi in WatchGuard Cloud de manière à authentifier les clients Wi-Fi avec leurs informations d'identification Active Directory. Si vous disposez d'un serveur RADIUS existant, vous pouvez l'intégrer à Active Directory pour l'authentification et la gestion des accès, ou utiliser Microsoft NPS (Network Policy Server).

L'intégration de l'authentification Active Directory et NPS nécessite l'authentification via un serveur RADIUS avec 802.1X (paramètres de sécurité WPA2 ou WPA3 Enterprise sur vos SSID). Dans cet exemple, nous utilisons Microsoft NPS.

Exigences d'intégration :

- Chaque point d'accès WatchGuard effectuant l'authentification 802.1X doit être configuré en tant que client sur le serveur RADIUS.

- Le point d'accès doit être configuré avec une adresse IP statique ou utiliser les adresses DHCP réservées.

- Tous les points d'accès authentifiants doivent pouvoir contacter l'adresse IP et le port du serveur RADIUS.

- Le serveur doit héberger un certificat d'une autorité de certification (CA) approuvée par les clients du réseau.

- Utilisez WPA2 ou WPA3 Enterprise avec l'authentification 802.1X pour authentifier les clients sans fil. Le client sans fil s'authentifie sur le serveur RADIUS via n'importe quelle méthode EAP configurée sur ce dernier.

Étapes de Configuration

- Ajouter les Points d'Accès WatchGuard en tant que Clients RADIUS dans NPS

- Définir une Stratégie Réseau dans NPS

- Ajouter des Serveurs RADIUS dans WatchGuard Cloud

- Configurer l'Authentification RADIUS des Clients Sans Fil dans WatchGuard Cloud

- Dépannage de l'Authentification RADIUS et NPS

Ajouter les Points d'Accès WatchGuard en tant que Clients RADIUS dans NPS

Pour ajouter des points d'accès Wi-Fi in WatchGuard Cloud en tant que clients RADIUS dans NPS :

- Ouvrez la console NPS.

- Accédez à Clients et Serveurs RADIUS.

- Faites un clic droit sur Clients RADIUS puis sélectionnez Nouveau.

- Cochez la case à cocher Activer ce Client RADIUS.

- Dans la zone de texte Nom Convivial, tapez un nom descriptif pour le client RADIUS.

- Dans la zone de texte Adresse, saisissez l'adresse IP du point d'accès à ajouter en tant que client RADIUS. (Le point d'accès doit posséder une adresse IP statique ou utiliser les réservations DHCP).

- Dans la zone de texte Secret Partagé, spécifiez le secret partagé servant de mot de passe entre le serveur RADIUS et le client. Vous utiliserez ce secret partagé lorsque vous configurerez un serveur RADIUS dans WatchGuard Cloud. Vous pouvez saisir manuellement un secret partagé ou le générer automatiquement.

- Répétez cette procédure pour chaque point d'accès WatchGuard assurant l'authentification 802.1 sur votre réseau sans fil.

Définir une Stratégie Réseau dans NPS

Vous devez configurer une Stratégie Réseau sur le serveur NPS pour les connexions sans fil :

- Ouvrez la console NPS.

- Accédez à Stratégies.

- Faites un clic droit sur Stratégies Réseau puis sélectionnez Nouveau.

- Configurez les options suivantes dans l'onglet Vue d'Ensemble :

- Dans la zone de texte Nom de la Stratégie, saisissez un nom pour cette stratégie.

- Cochez la case à cocher Stratégie Activée.

- Dans la section Permission d'Accès, sélectionnez Octroyer l'Accès.

- Dans la section Méthode de connexion réseau, sélectionnez le Type de serveur d'accès au réseau Non Spécifié.

- Configurez les options suivantes dans l'onglet Conditions :

- (Facultatif) Ajoutez la condition Groupes Windows et sélectionnez les groupes d'utilisateurs Active Directory autorisés à utiliser cette stratégie. Vous pouvez ainsi limiter les clients autorisés à se connecter en fonction de leur appartenance à un groupe. Vous pouvez également sélectionner le groupe Utilisateurs du Domaine de manière à autoriser l'accès à tous les utilisateurs authentifiés du domaine.

- (Facultatif) Ajoutez la condition Type de Port NAS avec la valeur Sans Fil - IEEE 802.11" ou "Sans Fil - Autre afin de restreindre la stratégie aux communications sans fil.

- Configurez les options suivantes dans l'onglet Contraintes :

- Dans la section Méthodes d'Authentification, vous devez autoriser l'authentification EAP pour l'authentification sans fil 802.1X. Plusieurs types d'authentification EAP sont disponibles avec NPS (EAP-MSCHAPv2, PEAP, Carte à Puce Microsoft ou Autre Certificat). Certains types EAP ne nécessitent pas de certificat. Si vous choisissez un type qui nécessite un certificat, vous devez créer un type de certificat Contrôleur de Domaine sur Windows Server afin de l'utiliser avec l'authentification 802.1x.

L'authentification sans fil ne fonctionne pas avec d'autres types d'authentification distincts d'EAP.

- Configurez les options avancées dans l'onglet Paramètres si votre environnement l'exige.

Ajouter des Serveurs RADIUS dans WatchGuard Cloud

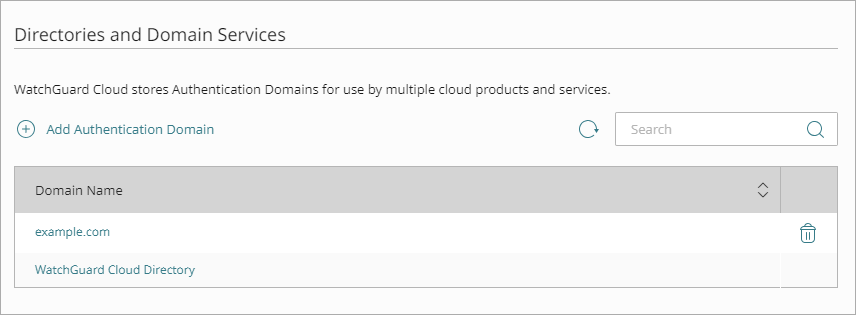

Un Domaine d'Authentification est un domaine associé à un ou plusieurs serveurs d'authentification externes. Le domaine d'authentification est une configuration partagée que vous pouvez utiliser pour plusieurs périphériques gérés sur le cloud.

Vous pouvez ajouter votre serveur RADIUS au Domaine d'Authentification puis sélectionner ce dernier lorsque vous configurez l'authentification RADIUS sans fil.

Pour ajouter un domaine d'authentification, à partir de WatchGuard Cloud :

- Si vous êtes Service Provider, sélectionnez le nom du compte subscriber géré.

- Sélectionnez Configurer > Domaines d'Authentification.

La page Domaines d'Authentification s'ouvre.

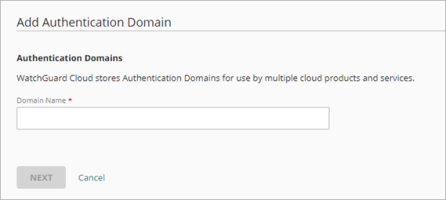

- Cliquez sur Ajouter un Domaine d'Authentification.

La page Ajouter un Domaine d'Authentification s'ouvre.

- Dans la zone de texte Nom de Domaine, saisissez le nom de domaine à ajouter.

Le nom de domaine doit inclure un suffixe de domaine. Par exemple, entrez exemple.com et pas exemple. - Cliquez sur Suivant.

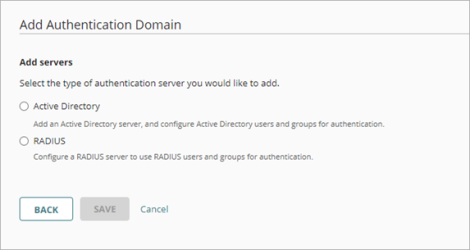

- Sélectionnez le type de serveur RADIUS.

Pour configurer les paramètres d'un serveur RADIUS :

- Dans les paramètres d'Ajouter des serveurs, sélectionnez RADIUS.

- Dans la liste déroulante Type de Serveur RADIUS, sélectionnez Serveur d'Authentification RADIUS.

Pour les points d'accès, vous pouvez également ajouter un Serveur de Comptabilité RADIUS. Un serveur de comptabilité RADIUS surveille le trafic RADIUS et collecte des données concernant les sessions client telles que l'heure de début et de fin des sessions. Assurez-vous d'ajouter un serveur d'authentification RADIUS au domaine d'authentification avant d'ajouter un serveur de comptabilité RADIUS. Dans de nombreux déploiements, les services d'Authentification et de Comptabilité sont hébergés sur le même serveur RADIUS et sont exécutés sur des ports distincts.

- Dans la liste déroulante Type, sélectionnez le type d'adresse IP IPv4 de l'Hôte ou IPv6 de l'Hôte.

- Dans la zone de texte Adresse IP, saisissez l'adresse IP du serveur RADIUS.

- Dans la zone de texte Port, entrez le numéro de port RADIUS à utiliser pour l'authentification. La plupart des serveurs RADIUS utilisent par défaut le port 1812 (les anciens serveurs RADIUS peuvent utiliser le port 1645). La plupart des serveurs de comptabilité RADIUS utilisent le port 1813.

- Dans la zone de texte Secret partagé, saisissez le secret partagé des connexions au serveur RADIUS.

- Dans la zone de texte Confirmer le secret partagé, saisissez à nouveau le secret partagé.

- Cliquez sur Enregistrer.

Confirmez que votre serveur RADIUS est également configuré de manière à accepter les connexions de chaque Firebox ou point d'accès géré sur le cloud en tant que client RADIUS.

Options Supplémentaires du Serveur RADIUS

Après avoir configuré et enregistré les paramètres de base de votre serveur RADIUS, vous pouvez également configurer les options supplémentaires suivantes :

- Délai d'Attente (en Secondes) — Dans la zone de texte Délai d'Attente, saisissez une valeur en secondes. La valeur de délai d'expiration correspond à la durée pendant laquelle le périphérique attend une réponse du serveur d'authentification avant de réessayer de se connecter. La valeur par défaut est 10 secondes.

- Nouvelles Tentatives — Dans la zone de texte Nouvelles Tentatives, saisissez le nombre de tentatives de connexion du périphérique auprès du serveur RADIUS avant qu'il ne signale un échec de tentative d'authentification. La valeur par défaut est 3.

- Temps Mort — Dans la zone de texte Temps Mort, saisissez le délai au bout duquel un serveur inactif est défini comme de nouveau actif. La valeur par défaut est 10 minutes.

- Attribut de Groupe — Dans la zone de texte Attribut de Groupe, saisissez une valeur pour l'attribut de groupe du serveur RADIUS afin de récupérer l'appartenance aux groupes des utilisateurs. Le groupe dont l'utilisateur est membre figure dans l'attribut RADIUS FilterID. Cet attribut de groupe RADIUS par défaut est 11.

- Intervalle de Comptabilité par Intérim (Secondes) — Dans la zone de texte Intervalle de Comptabilité par Intérim, saisissez le nombre de secondes entre les mises à jour envoyées à un serveur de comptabilité RADIUS. Le paramètre par défaut est 600 secondes (10 minutes).

Pour de plus amples informations, consultez :

- Configurer l'Authentification RADIUS d'un Firebox

- Configurer l'Authentification RADIUS d'un Point d'Accès

Ajouter des Domaines d'Authentification à un Point d'Accès

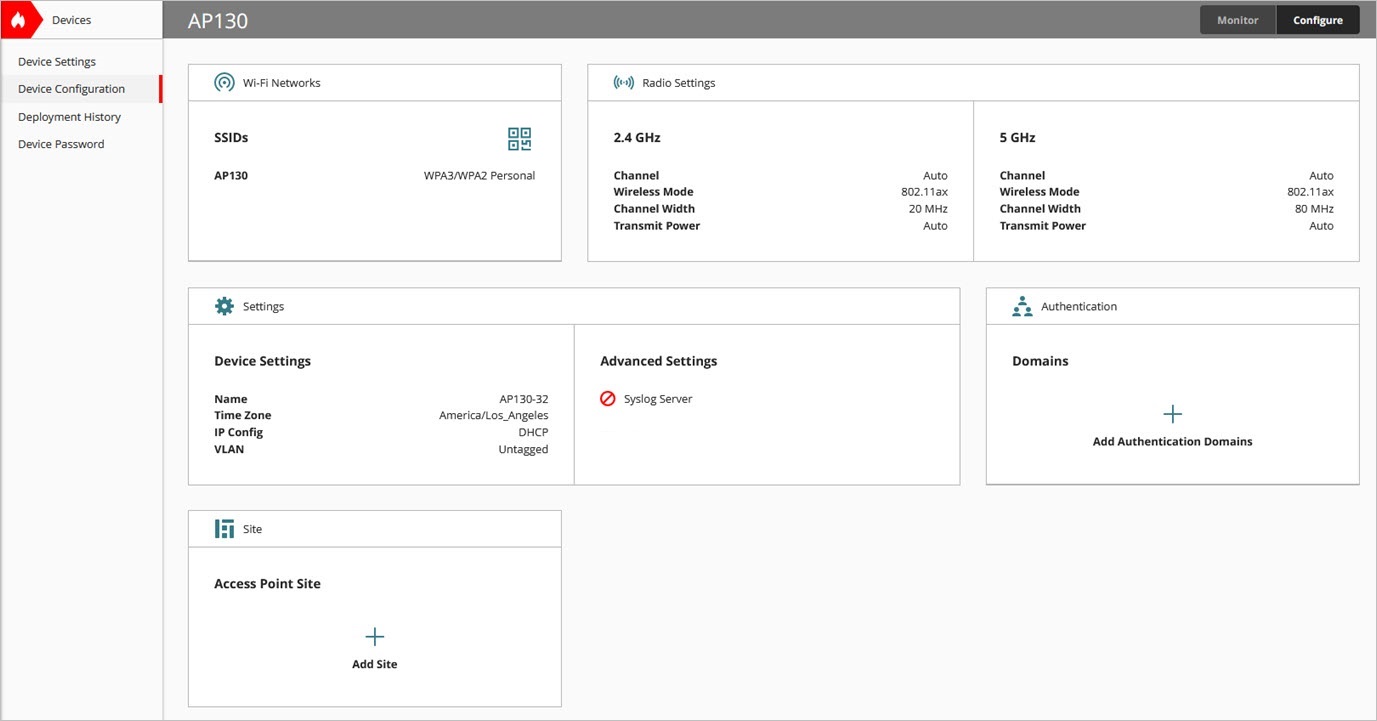

Pour ajouter un domaine d'authentification à un point d'accès, à partir de WatchGuard Cloud :

Vous pouvez utiliser les Access Point Sites pour créer des paramètres de Domaine d'Authentification appliqués aux différents points d'accès abonnés au site.

- Sélectionnez Configurer > Périphériques.

- Sélectionnez le point d'accès.

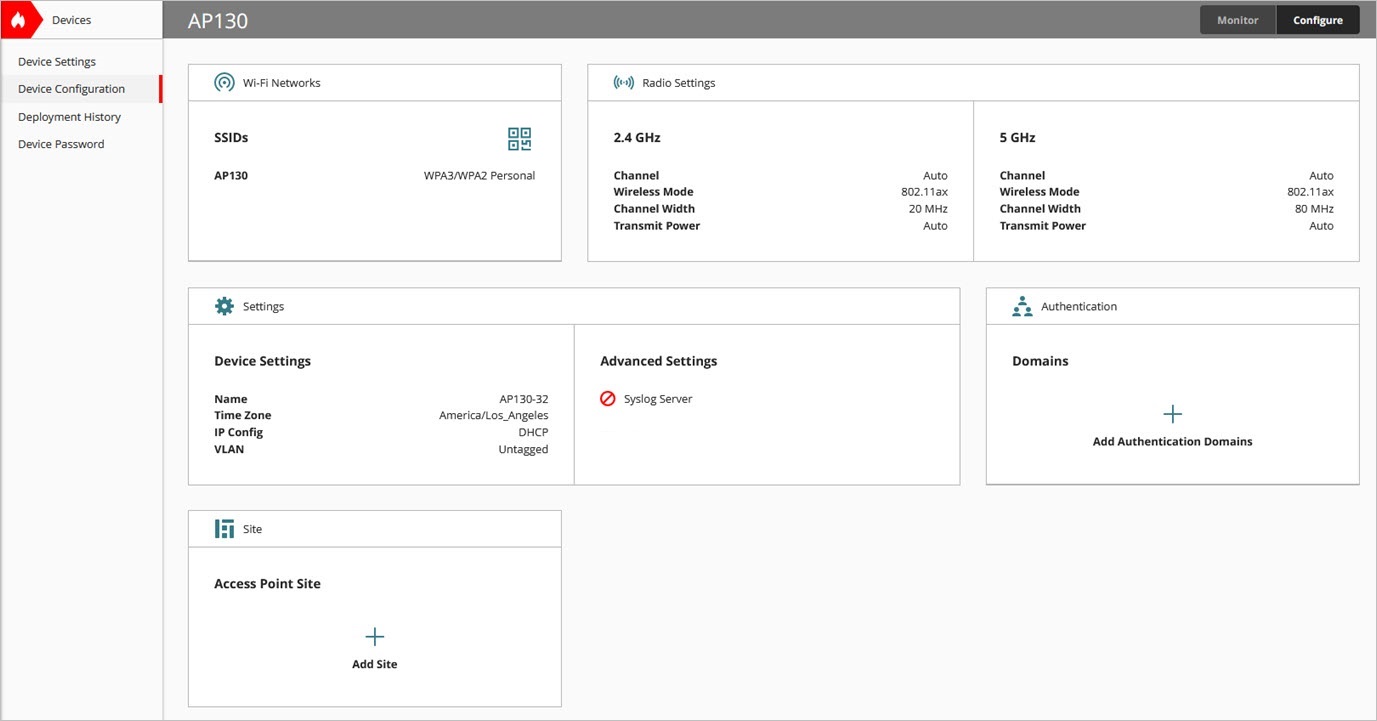

- Cliquez sur Configuration du Périphérique.

La page Configuration du Périphérique s'ouvre.

- Cliquez sur Domaines.

La page Domaines d'Authentification s'ouvre.

- Cliquez sur Ajouter un Domaine d'Authentification.

La page Ajouter un Domaine d'Authentification s'ouvre.

- Sélectionnez un Domaine d'Authentification, un serveur d'Authentification RADIUS et un serveur de Comptabilité RADIUS existants dans la liste déroulante.

Si vous devez créer un nouveau Domaine d'Authentification, vous devez accéder à Configurer > Domaines d'Authentification. Pour plus d'informations, consultez Ajouter un Domaine d'Authentification à WatchGuard Cloud.

- Cliquez sur Enregistrer.

Vous pouvez maintenant sélectionner le domaine d'authentification et le serveur RADIUS que vous avez créés lors de la configuration d'un SSID avec l'authentification WPA2 ou WPA3 Enterprise.

Configurer l'Authentification RADIUS des Clients Sans Fil dans WatchGuard Cloud

Pour configurer un SSID avec l'authentification RADIUS dans WatchGuard Cloud :

Vous pouvez utiliser Access Point Sites pour créer des paramètres de configuration SSID appliqués à plusieurs points d'accès abonnés au site.

- Sélectionnez Configurer > Périphériques.

- Sélectionnez le point d'accès que vous souhaitez configurer.

- Sélectionnez Configuration du Périphérique.

La page de configuration du périphérique s'ouvre.

- Dans la mosaïque Réseaux Wi-Fi, cliquez sur SSID.

- Cliquez sur Ajouter un SSID.

- Saisissez le Nom du SSID du réseau sans fil.

- Cochez la case à cocher Diffuser le SSID pour diffuser le nom du SSID auprès des clients sans fil. Décochez cette case si vous souhaitez masquer le nom du SSID.

- Dans la liste déroulante Type de SSID, sélectionnez un SSID Privé ou Invité.

- Sélectionnez les radios de point d'accès (2,4 GHz, 5 GHz ou 2,4 GHz et 5 GHz) qui diffuseront ce SSID.

- Dans la liste déroulante Sécurité, sélectionnez WPA2 Enterprise ou WPA3 Enterprise. Sélectionnez un Domaine d'Authentification et des serveurs RADIUS dans la liste déroulante.

Pour utiliser WPA3 Enterprise, tous vos clients sans fil doivent prendre en charge WPA3.

- Enregistrez la configuration SSID.

- Déployez la configuration sur vos points d'accès.

Dépannage de l'Authentification RADIUS et NPS

Si vous rencontrez des problèmes avec l'authentification des clients sans fil avec RADIUS, vérifiez les points suivants :

- Vérifiez que vos points d'accès WatchGuard peuvent communiquer avec le serveur RADIUS et que les ports UDP 1812 et 1813 sont ouverts aux communications.

- Vérifiez que le secret partagé du SSID correspond à la configuration du client RADIUS du point d'accès sur le serveur RADIUS.

- Analysez les tentatives d'authentification réussies et échouées des journaux du serveur RADIUS afin d'identifier le problème.

- Téléchargez les journaux du point d'accès pour obtenir les informations de dépannage liées à la connexion au serveur RADIUS. Pour de plus amples informations, accédez à Outils de Diagnostic d'un Point d'Accès.

Erreurs de Configuration Courantes

Les erreurs de configuration courantes suivantes peuvent entraîner l'échec des tentatives d'authentification RADIUS :

- Vous n'avez pas ajouté les points d'accès en tant que clients RADIUS sur le serveur RADIUS.

- Les points d'accès ont été configurés avec des adresses IP dynamiques DHCP.

- Secret partagé RADIUS incorrect dans la configuration du SSID ou dans la configuration du client RADIUS sur le serveur RADIUS.

- La Stratégie Réseau ou Requête de Connexion sur le serveur NPS n'a pas été configurée correctement.

- Il existe une erreur dans les Paramètres d'Authentification.

- Les informations d'identification fournies par le client sans fil sont incorrectes.

- Dans le cas où un certificat est requis pour l'authentification EAP, aucun certificat n'a été installé sur le serveur RADIUS ou le certificat a expiré. Vous n'avez pas ajouté de certificat racine sur le client sans fil.

Codes d'Erreur Courants avec Windows NPS

Les codes d'erreur détaillés ici sont spécifiques à Windows NPS :

ID d'Événement 6273 et code de motif 23 (certificat erroné/manquant)

Des problèmes de connexion peuvent survenir, car aucun certificat numérique n'a été installé sur le serveur RADIUS ou car le certificat a expiré. Un certificat doit avoir été installé ou renouvelé sur votre serveur NPS pour établir des connexions TLS.

Observateur d'Événements : Une erreur s'est produite lors de l'utilisation du protocole EAP (Extensible Authentication Protocol) par le serveur NPS (Networks Policy Server).

Assurez-vous que les fichiers journaux EAP ne contiennent pas d'erreurs.

ID d'événement 13 : Un message RADIUS a été reçu de la part d'un client RADIUS invalide (points d'accès non ajoutés en tant que clients)

L'authentification WPA2 avec 802.1x exige que les points d'accès soient ajoutés en tant que clients RADIUS sur votre serveur NPS. Vos points d'accès doivent posséder une adresse IP statique ou une adresse IP DHCP réservée.

ID d'événement 18 : Un message Access-Request a été reçu de la part du client RADIUS x.x.x.x avec un attribut Message-Authenticator non valide (secret partagé incorrect)

Lorsque vous configurez le serveur RADIUS dans WatchGuard Cloud, vous devez saisir un secret partagé. Cette valeur doit correspondre au secret partagé que vous avez configuré lorsque vous avez ajouté vos points d'accès en tant que clients RADIUS dans NPS.

ID d'événement 6273 : Code de Raison 48 (stratégie réseau incorrecte)

Une Stratégie Réseau est mal configurée sur votre serveur NPS. Il est également possible que l'ordre des stratégies du réseau ne soit pas correct et que, lors du traitement du client par les stratégies, aucune correspondance de stratégie ne soit survenue.

ID d'événement 6273 : Code de Raison 66 (incompatibilité des paramètres d'Authentification)

Les paramètres d'authentification ont mal été configurés dans la Stratégie Réseau sur votre serveur NPS.

ID d'événement 6273 : Code de Raison 8 (nom d'utilisateur ou mot de passe incorrect)

Nom d'utilisateur ou mot de passe incorrect, ou le nom d'utilisateur peut être inexistant dans le groupe Windows spécifié dans la Stratégie Réseau.

ID d'événement 6273 Code de motif 265 (CA non approuvé)

Les périphériques clients Windows offrent la possibilité de valider le certificat serveur envoyé par le serveur lors de l'utilisation de WPA2 avec 802.1x. Si elle a été mise en œuvre, l'Autorité de Certification doit être ajoutée à la liste des Autorités de Certification Racine Approuvées du client.

Voir Également

Configurer les Paramètres du SSID d'un Point d'Accès