S'applique À : Points d'accès gérés dans WatchGuard Cloud (AP130, AP330, AP332CR, AP430CR, AP432)

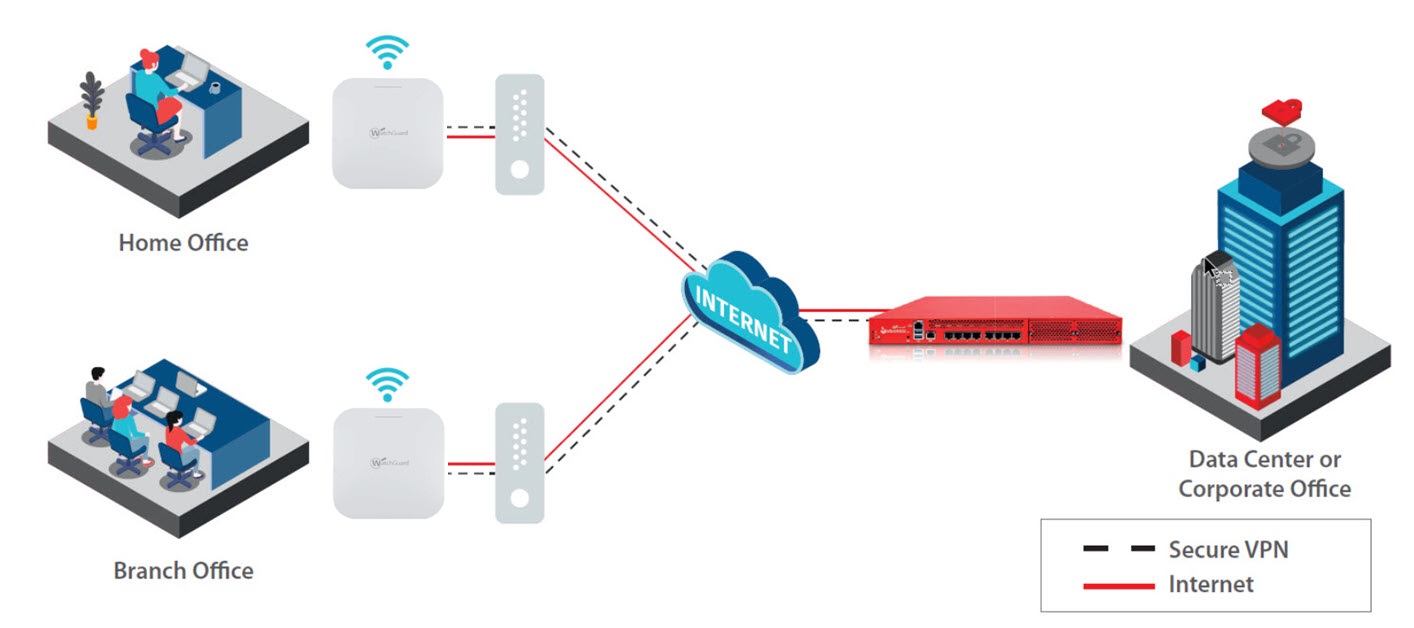

Vous pouvez créer un tunnel VPN sécurisé avec un point d'accès géré sur le Cloud WatchGuard et un Firebox géré sur le cloud.

Le VPN de Point d'Accès est actuellement pris en charge uniquement sur un Firebox géré sur le cloud.

Un tunnel VPN permet aux télétravailleurs de se connecter de manière sécurisée et efficace au centre de données d'entreprise via un VPN IKEv2 (IKE Version 2) sans configuration nécessaire de la part de l'utilisateur.

Par exemple :

- Un télétravailleur situé à domicile qui a besoin d'une connexion sécurisée au réseau d'entreprise.

- Une petite filiale qui n'a pas besoin d'un pare-feu, mais d'une connectivité sécurisée au réseau d'entreprise.

Exigences du VPN de Point d'Accès

Pour créer un VPN de Point d'Accès, vous devez disposer des éléments suivants :

- Firebox géré sur le cloud avec Mobile VPN (IKEv2) activé

- SSID avec NAT activé sur votre point d'accès

La fonctionnalité VPN de Point d'Accès ne prend pas en charge un SSID avec un VLAN activé ou un SSID configuré avec un Portail Captif.

- Licence WatchGuard USP Wi-Fi

Exigences de Réseau

Si le point d'accès que vous utilisez pour le VPN est situé derrière un autre pare-feu ou routeur, assurez-vous que les ports suivants sont ouverts pour les communications VPN :

- Port UDP 500

- Port UDP 4500

En règle générale, il n'est pas nécessaire de spécifier le Protocole IP ESP 50, car il est encapsulé dans les paquets du port UDP 4500. Ce port est utilisé pour le Parcours NAT, et ESP ne peut pas utiliser NAT. Dans la plupart des cas, le point d'accès sera le périphérique de périphérie et utilisera toujours le parcours NAT.

Vérifiez que le transit IPSec sortant est activé sur votre pare-feu ou votre routeur. Cette fonctionnalité est déjà activée par défaut sur de nombreux périphériques. Sur un Firebox WatchGuard, vous pouvez activer l'option d'ajout d'une stratégie de transit dans les paramètres VPN globaux dans Fireware Web UI ou Policy Manager. Pour de plus amples informations, consultez À propos des Paramètres VPN globaux dans l'Aide Fireware.

Configurer un VPN de Point d'Accès

Pour configurer un VPN de Point d'Accès, procédez comme suit :

- Configurer un Firebox avec Mobile VPN (IKEv2)

- Ajouter un Site de Point d'Accès

- Ajouter un SSID avec NAT

- Configurer le VPN de Point d'Accès

- Déployer la Configuration du Site sur un Point d'Accès

- Tester le VPN de Point d'Accès

Configurer un Firebox avec Mobile VPN (IKEv2)

Mobile Virtual Private Networking (Mobile VPN) crée une connexion sécurisée entre un périphérique distant tel qu'un point d'accès et les ressources réseau situées derrière le Firebox.

Les Fireboxes et les points d'accès WatchGuard gérés sur le cloud prennent en charge Mobile VPN with IKEv2 pour la connexion VPN, qui utilise IPSec pour assurer un chiffrement et une authentification robustes.

Pour configurer un VPN entre un point d'accès et un Firebox géré sur le cloud, vous devez d'abord configurer Mobile VPN with IKEv2 sur le Firebox.

- À partir d'un compte Subscriber, sélectionnez Configurer > Périphériques.

- Sélectionnez le Firebox.

- Sélectionnez Configuration du Périphérique.

La page Configuration du Périphérique s'ouvre. - Dans la section VPN, sélectionnez Ajouter un Mobile VPN.

La page Ajouter un Mobile VPN s'ouvre. - Sélectionnez IKEv2.

La page de configuration de Mobile VPN with IKEv2 s'ouvre.

- Saisissez un Nom pour le VPN.

- Dans la section Adresses du Firebox, cliquez sur Ajouter un Nom de Domaine ou une Adresse IP. Ajoutez le nom de domaine ou l'adresse IP publique du Firebox.

- Cliquez sur Enregistrer.

Lorsque vous configurez et déployez le VPN de Point d'Accès, le Firebox crée automatiquement un groupe d'authentification et les utilisateurs correspondants aux utilisateurs du VPN de Point d'Accès pour le Mobile VPN. Le nom du groupe est le nom du site de point d'accès, et le nom d'utilisateur du point d'accès figurant dans les détails du groupe est le numéro de série du périphérique.

Pour plus d'informations, consultez Configurer Mobile VPN with IKEv2 sur un Firebox Géré sur le Cloud.

Ajouter un Site de Point d'Accès

Vous configurez un VPN dans un Access Point Site. Pour de plus amples informations concernant les Access Point Sites, consultez la section À propos des Sites de Point d'Accès.

Pour configurer un VPN de Point d'Accès, à partir de WatchGuard Cloud :

- Pour ajouter un compte Subscriber, sélectionnez Configurer > Access Point Sites.

La page Access Point Sites s'ouvre. - Cliquez sur Ajouter un Site.

Vous pouvez également sélectionner et configurer un Access Point Site existant.

- Saisissez un Nom et une Description pour l'Access Point Site, puis cliquez sur Ajouter.

La page de configuration de l'Access Point Site s'ouvre.

Ajouter un SSID avec NAT

Pour ajouter un SSID avec NAT activée au site du VPN de Point d'Accès :

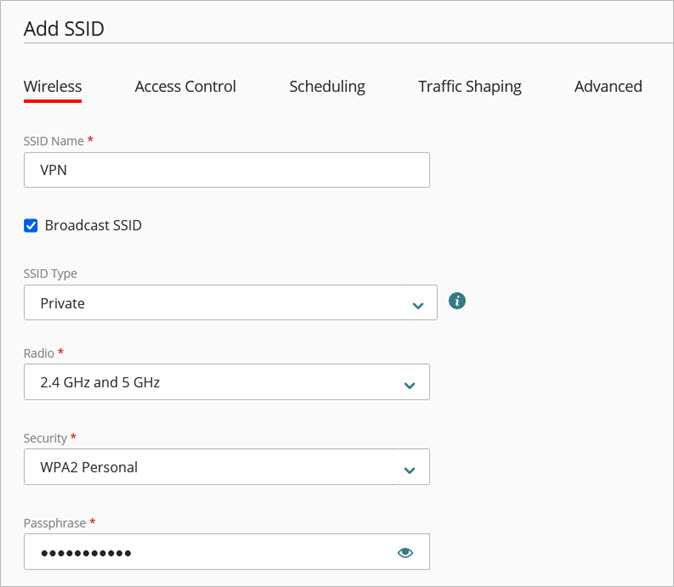

- Dans la mosaïque Réseaux Wi-Fi, cliquez sur Ajouter un SSID.

La page Ajouter un SSID s'ouvre.

Configurez les paramètres de SSID suivants :

- Nom du SSID — Saisissez le nom du SSID. Il s'agit du nom du réseau sans fil visible pour les clients.

- Diffuser le SSID — Cochez la case à cocher Diffuser le SSID pour diffuser le nom du SSID auprès des clients sans fil. Décochez cette case si vous souhaitez masquer le nom du SSID.

- Type de SSID — Sélectionnez un réseau sans fil Privé.

- Radio — Sélectionnez les radios de point d'accès (2,4 GHz, 5 GHz ou 2,4 GHz et 5 GHz) qui diffuseront ce SSID.

- Sécurité — Sélectionnez le type de sécurité et le mot de passe de ce SSID. Nous vous recommandons d'utiliser au minimum WPA2 Personal.

- Dans la section Réseau, vous devez sélectionner NAT.

Le VPN de Point d'Accès ne peut pas fonctionner avec un SSID en mode ponté ou avec un VLAN activé.

- Configurez les paramètres suivants lorsque vous activez le NAT sur le SSID :

- Adresse IP Locale (Passerelle) — Une adresse IP du réseau sélectionné n'appartenant pas au pool d'adresses DHCP. Cette adresse est utilisée en tant qu'adresse de passerelle pour les clients du réseau sans fil.

Veillez à configurer une plage d'adresses IP n'entrant pas en conflit avec les adresses IP de votre réseau existant.

- Masque de Sous-réseau — Le masque réseau du réseau sélectionné.

- Adresse IP de Début du Pool DHCP — Adresse IP de début du pool d'adresses DHCP dans le réseau sélectionné.

- Adresse IP de Fin du Pool DHCP — L'adresse IP de fin du pool d'adresses DHCP dans le réseau sélectionné.

- Durée du Bail — La durée du bail DHCP en heures (de 1 à 24).

- Serveurs DNS Principal et Secondaire — Les serveurs DNS principal et secondaire auxquels les clients sans fil adressent leurs requêtes DNS. Le serveur DNS principal doit être le serveur DNS de votre réseau d'entreprise.

- Cliquez sur Ajouter pour ajouter le SSID au site.

- Cliquez sur Retour pour revenir à la page des paramètres de configuration du site.

- Cliquez sur Planifier le Déploiement pour déployer la configuration du site avec le nouveau SSID.

Si vous ne déployez pas la configuration du SSID, vous ne pourrez pas sélectionner le SSID dans la configuration du VPN de Point d'Accès à l'étape suivante.

Configurer le VPN de Point d'Accès

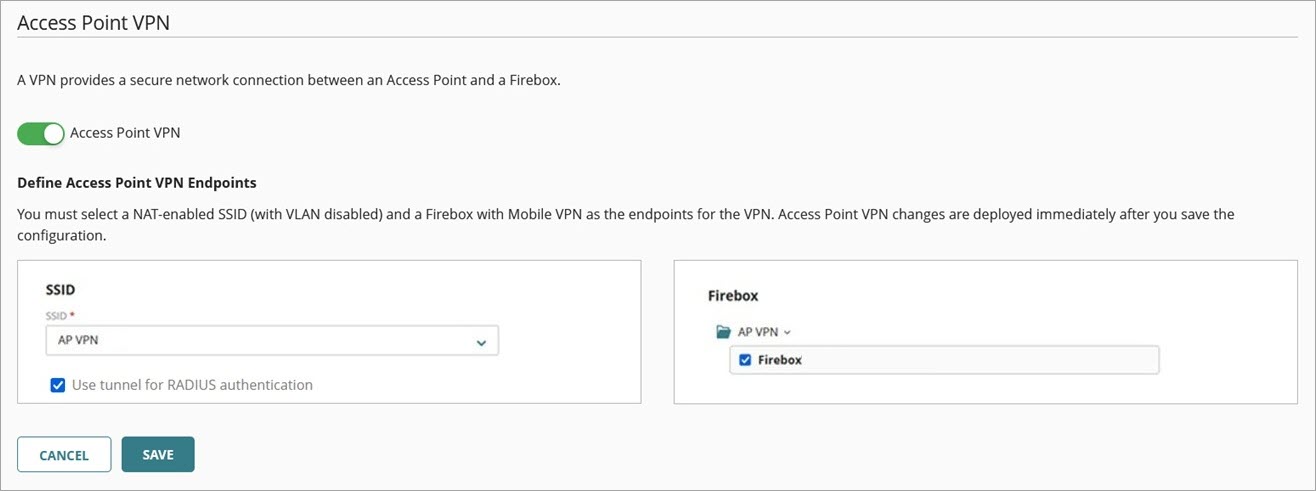

Pour activer et configurer le VPN de Point d'Accès :

- Sur la page de configuration de l'Access Point Site, cliquez sur VPN de Point d'Accès.

La page VPN de Point d'Accès s'ouvre.

- Activez le VPN de Point d'Accès.

- Dans la liste déroulante SSID, sélectionnez le SSID avec le NAT activé que vous avez créé.

Le SSID ne peut pas présenter de VLAN activé. - (Facultatif) Cochez la case à cocher Utiliser le tunnel pour l'authentification RADIUS pour envoyer le trafic d'authentification RADIUS via le tunnel à un serveur RADIUS situé derrière l'endpoint du tunnel du Firebox. Les SSID configurés dans le VPN de Point d'Accès et tous les autres SSID employant l'authentification Entreprise avec le même serveur RADIUS transmettent le trafic d'authentification via le tunnel. Cette fonctionnalité s'affiche uniquement si vous avez configuré l'authentification Entreprise avec un serveur RADIUS sur le SSID configuré pour le VPN de Point d'Accès.

- Dans la liste déroulante Firebox, sélectionnez le Firebox géré sur le cloud avec Mobile VPN activé.

Seuls les SSID avec NAT activé et les Fireboxes gérés sur le cloud avec Mobile VPN (IKEv2) activé figurent dans la configuration VPN. Veillez à configurer les points suivants avant de procéder à la configuration du VPN de point d'accès.

- Cliquez sur Enregistrer.

Après avoir enregistré le VPN de Point d'Accès, la configuration est déployée immédiatement.

Lorsque vous enregistrez et déployez le VPN de Point d'Accès, le Firebox crée automatiquement un groupe d'authentification et les utilisateurs correspondants pour le VPN de Point d'Accès.

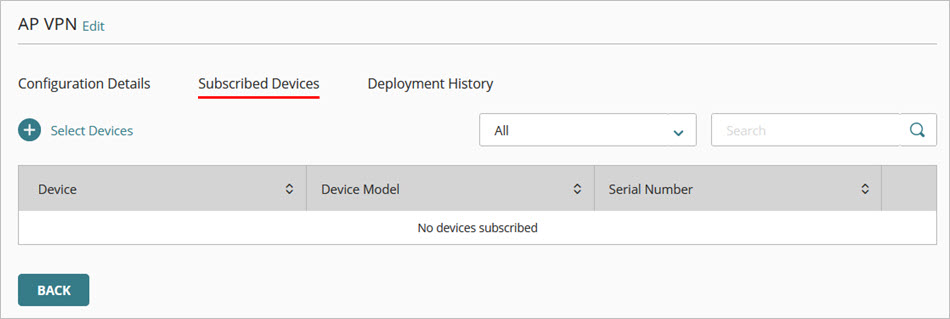

Déployer la Configuration du Site sur un Point d'Accès

Après avoir effectué la configuration du SSID et du VPN dans votre site, vous devez déployer la configuration sur un point d'accès en abonnant le périphérique au site.

- Revenez sur la page des paramètres de configuration du site.

- Cliquez sur l'onglet Périphériques Abonnés.

L'onglet Périphériques Abonnés affiche la liste de tous les périphériques abonnés au site.

- Pour sélectionner les périphériques à abonner à ce site, cliquez sur Sélectionner des Périphériques.

La page Sélectionner des Périphériques s'ouvre. Cette liste affiche tous les périphériques du compte sélectionné qui ne sont pas encore abonnés à ce site.

- Cliquez sur la case à cocher en face des périphériques que vous souhaitez abonner au site VPN.

- Cliquez sur Enregistrer.

Le site est immédiatement déployé sur le cloud afin de pouvoir être téléchargé par les périphériques sélectionnés.

Tester le VPN de Point d'Accès

Si le VPN de Point d'Accès est correctement configuré, le point d'accès figure sur la page État en Direct > VPN > Mobile VPN du Firebox que vous avez configuré avec Mobile VPN with IKEv2.

Pour tester votre connexion, associez un client sans fil au SSID que vous avez créé pour votre VPN de Point d'Accès puis tentez de vous connecter à des ressources situées derrière le Firebox.

Vous devriez voir le trafic envoyé et reçu via le VPN.

Configurer les Paramètres du SSID d'un Point d'Accès