S'applique à : Fireboxes Gérés sur le Cloud

Pour configurer un BOVPN entre deux Fireboxes gérés sur le cloud appartenant au même compte WatchGuard Cloud, vous créez une configuration BOVPN partagée. Lorsque vous ajoutez ou mettez à jour un BOVPN entre deux Fireboxes gérés sur le cloud, les paramètres de configuration BOVPN se déploient automatiquement afin que les deux Fireboxes puissent les télécharger.

Pour configurer un BOVPN entre des Fireboxes gérés sur le cloud n'appartenant pas au même compte WatchGuard Cloud, vous devez configurer le BOVPN séparément pour chaque Firebox. Pour de plus amples informations, accédez à Configurer un BOVPN Vers un Firebox Géré Localement ou un Endpoint VPN Tiers.

Lorsque vous ajoutez un BOVPN entre deux Fireboxes gérés sur le cloud, vous configurez :

- Gateways VPN — Les réseaux externes que les deux périphériques utilisent pour se connecter.

- Certificat — (Facultatif) Certificat IPSec du Firebox utilisé pour l'authentification du tunnel. Pour de plus amples informations, accédez à Certificats pour l'Authentification des Tunnels Branch Office VPN (BOVPN) dans l'Aide Fireware.

- Ressources Réseau — Réseaux pouvant envoyer et recevoir du trafic via le tunnel.

- Adresse IP Virtuelle — (Facultatif) Nécessaire si vous souhaitez :

- Utiliser le Routage Dynamique avec une interface virtuelle BOVPN.

- Ajouter le BOVPN à une action SD-WAN.

- Configurer un BOVPN à route zéro.

- Répondre au trafic généré par le Firebox via le tunnel. Par exemple, DNS et DHCP, Dimension, Syslog, SNMP, NTP, l'authentification (Active Directory, LDAP et RADIUS) et d'autres connexions établies par le Firebox vers des ressources via le tunnel.

Dans Fireware v12.9 et les versions ultérieures, le comportement de contrôle d'usurpation d'adresse IP du Firebox est modifié, et le Firebox abandonne désormais le trafic provenant d'une deuxième interface Externe en cas d'attaque d'usurpation. Les contrôles d'usurpation s'appliquent également aux Interfaces Virtuelles BOVPN, et si vous n'avez pas configuré les adresses IP des interfaces virtuelles BOVPN, le trafic semble provenir de l'IP publique de l'endpoint distant. Pour de plus amples informations concernant cette modification de comportement du contrôle d'usurpation, consultez la Base de Connaissances WatchGuard.

Tous les paramètres de sécurité du VPN sont configurés automatiquement avec les mêmes paramètres afin que les périphériques puissent établir une connexion.

BOVPN et Routage

Dans la configuration BOVPN, vous spécifiez les ressources réseau accessibles via le tunnel BOVPN. Les ressources sélectionnées d'un endpoint deviennent des routes statiques sur l'autre endpoint, avec le BOVPN en tant que passerelle. La distance (métrique) que vous spécifiez pour chaque ressource figure dans la table de routage. Le Firebox utilise la table de routage pour déterminer s'il doit transmettre le trafic via le tunnel BOVPN.

Il est impossible de spécifier les ressources réseau des deux endpoints au sein du même sous-réseau. Cela signifie qu'il est impossible de router le trafic via un tunnel BOVPN entre des réseaux privés employant la même plage d'adresses IP.

Pour un VPN entre un Firebox et un endpoint VPN géré localement ou par un tiers :

- Les ressources réseau que vous spécifiez pour l'endpoint distant spécifient le trafic que le Firebox route via le tunnel. Ces routes deviennent des routes statiques sur le Firebox géré sur le cloud avec le BOVPN faisant office de passerelle.

- Les ressources réseau que vous spécifiez pour le Firebox sont les ressources que vous souhaitez faire router par l'endpoint distant via le tunnel VPN vers le Firebox. Les ressources que vous spécifiez ici ne limitent pas le trafic que le Firebox accepte via le tunnel VPN. Afin que le Firebox puisse recevoir le trafic VPN vers ces ressources, l'endpoint distant doit être configuré de manière à router le trafic destiné à ces adresses IP via le tunnel.

Adresses IP Virtuelles

Une adresse IP virtuelle est une adresse IP non liée à une interface physique. Pour un BOVPN dans WatchGuard Cloud (une interface virtuelle BOVPN), une adresse IP virtuelle fait office de passerelle (saut suivant). L'adresse IP virtuelle est utilisée pour le trafic généré par le Firebox et le trafic de réponse transmis directement à l'interface virtuelle BOVPN.

Vous devez configurer l'adresse IP virtuelle dans les cas suivants :

Routage Dynamique

Vous pouvez utiliser une interface virtuelle BOVPN pour permettre au Firebox d'utiliser le routage dynamique pour trouver les routes vers les réseaux privés d'un Firebox pair via le tunnel VPN, ou sur un endpoint tiers via le tunnel VPN. Pour de plus amples informations, accédez à Interface Virtuelle BOVPN avec Routage Dynamique.

SD-WAN

Avant d'ajouter un BOVPN à une action SD-WAN, vous devez configurer le BOVPN avec une adresse IP virtuelle /32 pour les deux endpoints. La surveillance de liaison BOVPN est implicitement activée lorsque vous configurez des adresses IP hôtes /32 en tant qu'adresse IP virtuelle des deux endpoints. Un BOVPN dont la surveillance de liaison n'est pas activée (qui ne dispose pas d'adresses IP virtuelles /32 valides sur les deux endpoints) ne peut pas être sélectionné dans une action SD-WAN.

Pour plus d'informations sur SD-WAN, accédez à Configurer SD-WAN.

Routage Nul

Si vous ajoutez une ressource réseau BOVPN à route nulle (0.0.0.0/0), une route par défaut qui transmet l'ensemble du trafic réseau (y compris le trafic destiné à WatchGuard Cloud) via le tunnel VPN est créée. Pour un Firebox géré sur le cloud, vous devez saisir les adresses IP virtuelles dans la configuration BOVPN de manière à ce que le trafic de retour utilise le tunnel VPN.

Si vous ajoutez une ressource réseau BOVPN à route nulle et que l'endpoint VPN distant ne peut pas router le trafic du Firebox géré sur le cloud vers WatchGuard Cloud, il devient impossible de gérer ou surveiller le Firebox.

Trafic Généré par le Firebox

Le Firebox lui-même génère du trafic via le tunnel. Le trafic généré par le Firebox est également connu sous le nom de « trafic autogénéré ».

Vous devez saisir une adresse IP virtuelle /32 pour chaque endpoint afin que les réponses au trafic généré par le Firebox utilisent le tunnel VPN. Des exemples de trafic généré par le Firebox incluent le trafic DNS et DHCP, Dimension, Syslog, SNMP, NTP, l'authentification (Active Directory, LDAP et RADIUS) et d'autres connexions établies par le Firebox vers des ressources via le tunnel.

BOVPN et Déploiement Automatique

Lorsque vous ajoutez, modifiez ou supprimez un BOVPN, WatchGuard Cloud crée automatiquement un nouveau déploiement que les deux Fireboxes peuvent télécharger. Pour chaque Firebox, le déploiement automatique contient les paramètres BOVPN mis à jour. Pour confirmer que le déploiement automatique contient uniquement des modifications de configuration BOVPN, il est impossible d'enregistrer les modifications BOVPN si l'un ou l'autre des périphériques présente d'autres modifications de configuration non déployées.

Avant d'ajouter, de modifier ou de supprimer un BOVPN entre deux Fireboxes appartenant au même compte, assurez-vous qu'aucun des Fireboxes ne présente de modification non déployée.

Ajouter un BOVPN Entre des Fireboxes Gérés sur le Cloud Appartenant au Même Compte

Vous pouvez ajouter un BOVPN sur la page BOVPN d'un Firebox spécifique, ou sur la page VPN, qui est une page de configuration partagée. Pour de plus amples informations, accédez à Gérer les BOVPN des Fireboxes Gérés sur le Cloud.

Pour ajouter un BOVPN, à partir de WatchGuard Cloud :

- Pour ouvrir la page BOVPN, utilisez l'une des méthodes suivantes :

- Pour gérer les BOVPN de tous les Fireboxes du compte actuellement sélectionné, sélectionnez Configurer > VPN.

- Pour gérer les BOVPN d'un Firebox spécifique, sur la page Configuration du Périphérique, cliquez sur la mosaïque Branch Office VPN.

- Sur l'une des pages BOVPN, cliquez sur la mosaïque Branch Office VPN.

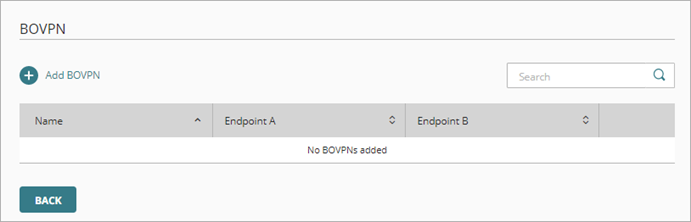

La page BOVPN indique les BOVPN actuellement configurés.

- Cliquez sur Ajouter un BOVPN.

La page Ajouter un BOVPN s'ouvre.

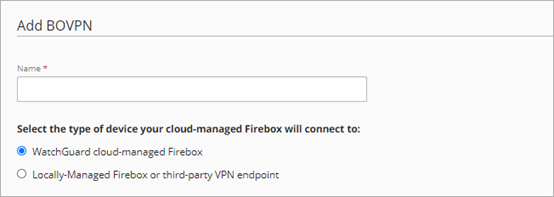

- Dans la zone de texte Nom, saisissez un nom pour ce BOVPN.

- Dans la liste déroulante Famille d'Adresses, sélectionnez Adresses IPv4 ou Adresses IPv6.

Si vous sélectionnez Adresses IPv6, l'autre endpoint BOVPN doit être configuré pour prendre en charge IPv6. - Sélectionnez l'option afin de vous connecter à un Firebox géré sur le cloud WatchGuard.

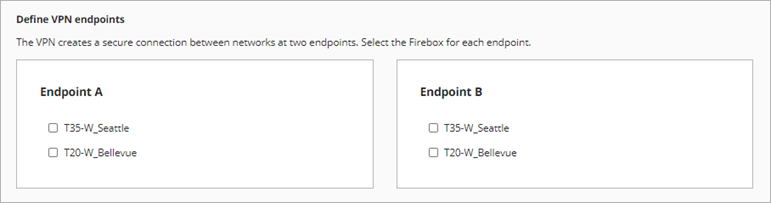

Avec cette option, les deux sections Endpoint A et Endpoint B contiennent la liste des Fireboxes.

- Dans la section Endpoint A, sélectionnez un Firebox géré sur le cloud de votre compte.

Si vous avez ajouté le BOVPN à partir d'une page de Configuration du Périphérique, la liste Endpoint A ne contient qu'un seul Firebox. - Dans la section Endpoint B, sélectionnez un autre Firebox géré sur le cloud de ce compte.

La liste Endpoint B indique tous les Fireboxes gérés sur le cloud appartenant au même compte. - Cliquez sur Suivant.

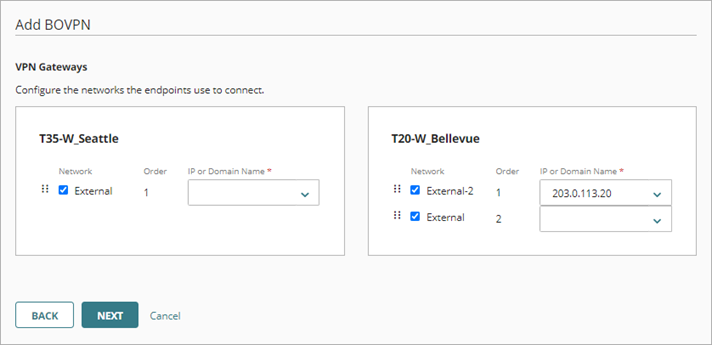

La page Gateways VPN offre la possibilité d'utiliser un certificat IPSec du Firebox et une liste des réseaux externes sur chaque Firebox.

- (Facultatif) Pour utiliser un certificat IPSec du Firebox pour cette connexion VPN, sélectionnez Utiliser le Certificat IPSec du Firebox.

La liste de certificats s'affiche. - Sélectionnez un certificat.

- Pour chaque endpoint, sélectionnez au moins un réseau externe que les endpoints utilisent pour se connecter.

- Pour chaque réseau sélectionné, spécifiez l'adresse IP ou un nom de domaine résolu en tant que l'adresse IP du réseau externe du Firebox.

- Si vous sélectionnez plusieurs réseaux pour un endpoint, l'Ordre détermine le réseau principal. Pour modifier l'ordre des réseaux, cliquez sur la poignée de déplacement d'un réseau et faites-la glisser vers le haut ou le bas de la liste.

- Cliquez sur Suivant.

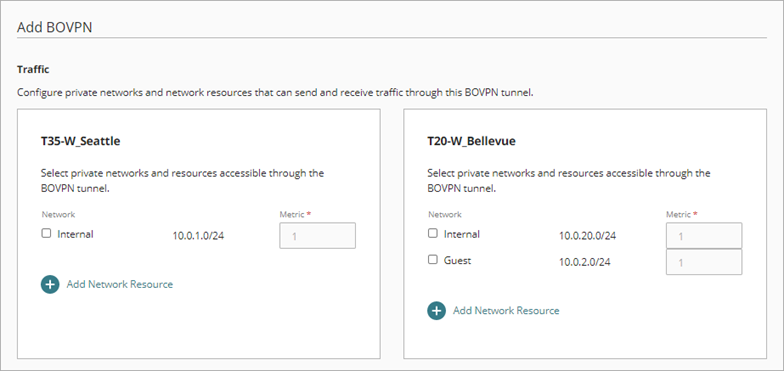

La page Paramètres de trafic indique les réseaux internes et invités configurés sur chaque périphérique.

- Pour chaque endpoint, sélectionnez les réseaux internes ou invités pouvant envoyer et recevoir du trafic via ce tunnel.

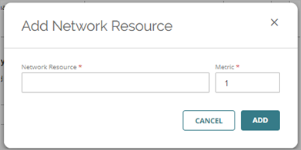

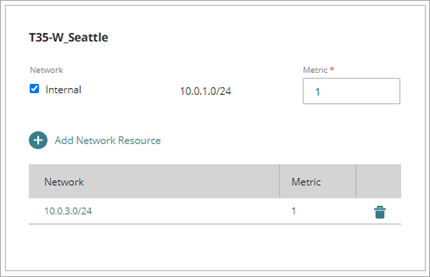

- Pour spécifier une ressource réseau autre que les réseaux internes ou invités :

- Cliquez sur Ajouter une Ressource Réseau.

- Dans la zone de texte Ressource Réseau, saisissez l'adresse IP du réseau et le masque de réseau.Astuce !

- Dans la zone de texte Distance, saisissez une valeur comprise entre 1 et 254. Les routes avec métriques faibles ont la priorité la plus élevée. La valeur par défaut est 1. Dans Fireware v12.9 ou les versions ultérieures, le paramètre Distance remplace le paramètre Métrique.

- Cliquez sur Ajouter.

La ressource réseau est ajoutée aux paramètres de Trafic de l'endpoint.

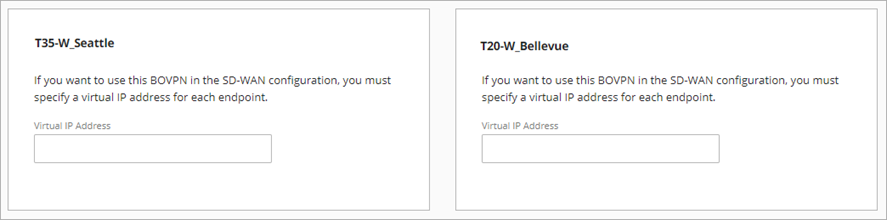

- (Facultatif) Pour chaque endpoint, dans la zone de texte Adresse IP Virtuelle, saisissez une adresse IP. Une adresse IP virtuelle est une adresse IP non liée à une interface physique. Pour un BOVPN dans WatchGuard Cloud (une interface virtuelle BOVPN), une adresse IP virtuelle fait office de passerelle (saut suivant). L'adresse IP virtuelle est utilisée pour le trafic de réponse transmis directement à l'interface virtuelle BOVPN.

Des adresses IP virtuelles sont nécessaires dans certains cas :

- Vous devez utiliser les adresses IP des interfaces virtuelles BOVPN lorsque vous utilisez le Routage Dynamique.

- Avant de pouvoir ajouter ce BOVPN à une action SD-WAN, vous devez spécifier des adresses IP virtuelles avec un masque de réseau /32.

- Si vous configurez un BOVPN à route zéro, vous devez saisir des adresses IP virtuelles de sorte que le trafic de retour utilise le tunnel VPN. Si vous ajoutez une ressource réseau BOVPN à route nulle et que l'endpoint VPN distant ne peut pas router le trafic du Firebox géré sur le cloud vers WatchGuard Cloud, il devient impossible de gérer ou surveiller le Firebox.

- Pour le trafic généré par le Firebox, des adresses IP virtuelles sont nécessaires de manière à ce que le trafic de réponse utilise le tunnel VPN. Des exemples de trafic généré par le Firebox incluent le trafic DNS et DHCP, Dimension, Syslog, SNMP, NTP, l'authentification (Active Directory, LDAP et RADIUS) et d'autres connexions établies par le Firebox vers des ressources via le tunnel.

- Cliquez sur Enregistrer.

Les modifications de BOVPN sont déployées automatiquement afin que les deux Fireboxes puissent les télécharger. Le déploiement BOVPN est ajouté à l'Historique des Déploiements des deux Fireboxes.

Modifier ou Supprimer un BOVPN

Vous pouvez modifier ou supprimer un BOVPN sur la page BOVPN. Pour obtenir des informations, accédez à Gérer les BOVPN des Fireboxes Gérés sur le Cloud.

Gérer le Déploiement de la Configuration du Périphérique

Configurer un BOVPN Vers un Firebox Géré Localement ou un Endpoint VPN Tiers