S'applique à : Fireboxes Gérés sur le Cloud

Dans un BOVPN d'un Firebox géré sur le cloud, les paramètres de sécurité spécifient les paramètres d'authentification et de chiffrement de la négociation du VPN. Afin que les endpoints VPN négocient avec succès une connexion VPN, les paramètres de sécurité du Firebox géré sur le cloud doivent correspondre aux paramètres configurés sur l'endpoint distant.

Pour un BOVPN entre deux Fireboxes gérés sur le cloud appartenant au même compte, les paramètres de sécurité BOVPN sont configurés automatiquement sur les deux endpoints et ne sont pas modifiables.

Paramètres de la Phase 1

Les BOVPN d'un Firebox géré sur le cloud utilisent le protocole IKEv2. Les endpoints VPN utilisent les paramètres de Phase 1 pour négocier un canal sécurisé et authentifié qu'ils peuvent utiliser pour communiquer. Une transformation de Phase 1 est un ensemble de protocoles et d'algorithmes de sécurité utilisés pour protéger les données de VPN. Lors de la négociation IKE, les endpoints du VPN doivent s'accorder sur les paramètres à utiliser. Vous pouvez configurer un VPN de manière à ce qu'il propose au pair plusieurs transformations de Phase 1.

Fireware v12.10 prend en charge le Groupe Diffie-Hellman 21.

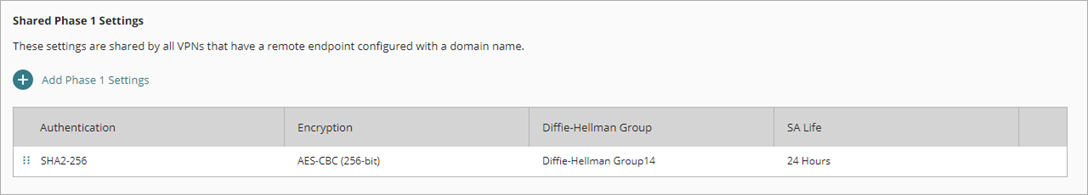

Tous les BOVPN possédant un endpoint distant configuré avec un nom de domaine partagent les mêmes paramètres de Phase 1.

Chaque transformation de Phase 1 comprend les paramètres suivants :

Authentification

Les paramètres d'authentification spécifient l'algorithme d'authentification et la taille du hachage. Un Firebox géré sur le cloud prend en charge les options suivantes :

- SHA2-256

- SHA2-384

- SHA2-512

Chiffrement

Les paramètres de chiffrement spécifient l'algorithme de chiffrement (AES-CBC ou AES-GCM) ainsi que la longueur de la clé. Un Firebox géré sur le cloud prend en charge les options suivantes :

- AES-CBC (128 bits)

- AES-CBC (192 bits)

- AES-CBC (256 bits)

- AES-GCM (128-bit)

- AES-GCM (192-bit)

- AES-GCM (256-bit)

Durée de Vie de l'Association de Sécurité (SA)

La Durée de Vie de la SA spécifie le nombre d'heures avant l'expiration de l'Association de Sécurité de Phase 1 négociée.

Groupe PFS

Le Groupe PFS spécifie le groupe de clés Diffie-Hellman à utiliser pour PFS (Perfect Forward Secrecy) dans les négociations VPN de Phase 1. Un Firebox géré sur le cloud prend en charge les groupes Diffie-Hellman 14, 15, 19, 20 et 21.

Fireware v12.10 prend en charge le Groupe Diffie-Hellman 21.

La configuration BOVPN par défaut présente une transformation de Phase 1 avec les paramètres suivants :

- Authentification — SHA2-256

- Chiffrement — AES (256)

- Durée de vie de la SA — 24 heures

- Perfect Forward Secrecy (PFS) — Groupe Diffie-Hellman 14

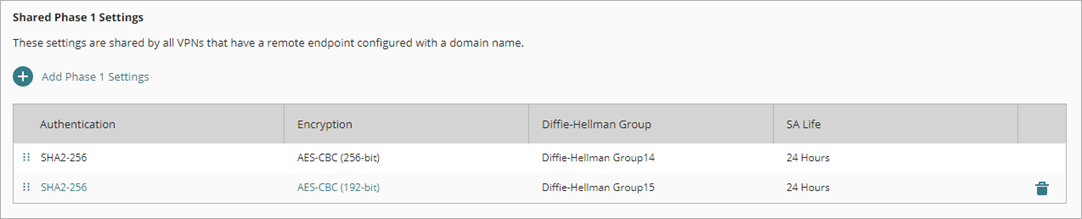

Il est impossible de supprimer la transformation de Phase 1 par défaut. Vous pouvez ajouter d'autres transformations de Phase 1 et modifier l'ordre dans lequel elles sont utilisées dans les négociations VPN.

Pour configurer les paramètres de Phase 1 :

- Ajoutez ou modifiez un BOVPN. Pour plus d'informations, consultez Configurer un BOVPN Vers un Firebox Géré Localement ou un Endpoint VPN Tiers.

- Lorsque vous ajoutez un BOVPN, configurez les paramètres suivants sur la page Sécurité.

Si vous modifiez un BOVPN, sélectionnez l'onglet Sécurité.

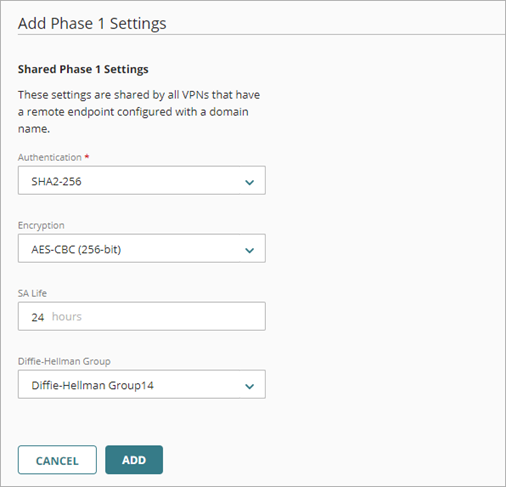

- Dans la section Paramètres de Phase 1, cliquez sur Ajouter les Paramètres de Phase 1.

- Depuis la liste déroulante Authentification, sélectionnez SHA2-256, SHA-384 ou SHA-512.

- Dans la liste déroulante Chiffrement, sélectionnez AES-CBC (128 bits), AES-CBC (192 bits), AES-CBC (256 bits), AES-GCM (128 bits), AES-GCM (192 bits) ou AES-GCM (256 bits).

- Pour modifier la durée de vie de la SA (association de sécurité), dans la zone de texte Durée de Vie de la SA, saisissez le nombre d'heures.

- Dans la liste déroulante Groupe Diffie Hellman, sélectionnez le Groupe Diffie-Hellman 14, 15, 19, 20 ou 21.

- Cliquez sur Ajouter.

La transformation de Phase 1 est ajoutée en bas de la liste des Paramètres de Phase 1.

- Le VPN utilise les paramètres dans l'ordre où ils figurent. Pour modifier l'ordre des paramètres, cliquez sur la poignée de déplacement de la transformation de Phase 1 et faites-la glisser vers le haut ou le bas de la liste.

- Pour supprimer une transformation de Phase 1 de la liste, cliquez sur

.

.

Paramètres de la Phase 2

Les endpoints VPN utilisent la Phase 2 pour établir la SA de Phase 2 (parfois appelée SA IPSec). La SA IPSec est un ensemble de spécifications de trafic indiquant aux endpoints la nature du trafic devant être transmis via le VPN ainsi que le mode de chiffrement et d'authentification du trafic.

Fireware v12.10 prend en charge le Groupe Diffie-Hellman 21.

Un Firebox géré sur le cloud prend en charge les paramètres de Phase 2 suivants :

Authentification

Il s'agit de l'algorithme d'authentification et de la taille du hachage. Un Firebox géré sur le cloud prend en charge les options suivantes :

- SHA2-256

- SHA2-384

- SHA2-512

Chiffrement

Il s'agit de l'algorithme de chiffrement (AES ou AES-GCM) et de la longueur de la clé. Un Firebox géré sur le cloud prend en charge les options suivantes :

- AES-CBC (128 bits)

- AES-CBC (192 bits)

- AES-CBC (256 bits)

- AES-GCM (128-bit)

- AES-GCM (192-bit)

- AES-GCM (256-bit)

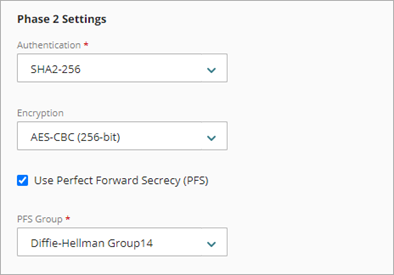

Perfect Forward Secrecy (PFS)

Vous pouvez activer ou désactiver le Perfect Forward Secrecy (PFS) pour les négociations de Phase 2. Si vous activez PFS, vous devez sélectionner un groupe de clés Diffie-Hellman. Un Firebox géré sur le cloud prend en charge les groupes Diffie-Hellman 14, 15, 19, 20 et 21.

La configuration BOVPN par défaut présente les paramètres de Phase 2 suivants :

- Authentification — SHA2-256

- Chiffrement — AES (256 bits)

- Perfect Forward Secrecy (PFS) — Activé

- Groupe PFS — Groupe Diffie-Hellman 14

Pour configurer les paramètres de phase 2 :

- Ajoutez ou modifiez un BOVPN.

- Si vous modifiez un BOVPN, sélectionnez l'onglet Sécurité.

- Depuis la liste déroulante Authentification, sélectionnez SHA2-256, SHA-384 ou SHA-512.

- Dans la liste déroulante Chiffrement, sélectionnez AES-CBC (128 bits), AES-CBC (192 bits), AES-CBC (256 bits), AES-GCM (128 bits), AES-GCM (192 bits) ou AES-GCM (256 bits).

- Pour activer PFS, sélectionnez la case à cocher Utiliser Perfect Secrecy (PFS).

- Si PFS est activé, dans la liste déroulante Groupe PFS, sélectionnez le Groupe Diffie-Hellman 14, 15, 19, 20 ou 21.

- Pour modifier le délai d'expiration de la clé VPN, dans la zone de texte Durée, saisissez le nombre d'heures.

- Pour autoriser la clé VPN à expirer en fonction du trafic, sélectionnez la case à cocher Trafic.

- Si vous avez activé l'expiration en fonction du trafic, dans la zone de texte Trafic, saisissez la quantité de trafic en GO.

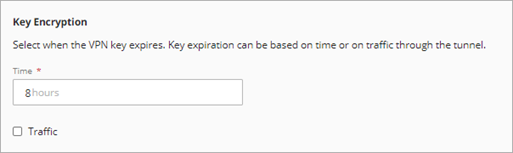

Expiration de la Clé

L'expiration de la clé définit le moment où la clé de chiffrement de Phase 2 expire. Plus une clé de chiffrement de Phase 2 est utilisée longtemps, plus un attaquant peut recueillir de données utilisables lors d'une attaque sur la clé.

Le paramètre par défaut est 8 heures. Vous pouvez éventuellement activer l'expiration basée sur le trafic en plus du temps. Si vous activez l'expiration basée sur le trafic, la clé expire lorsque la limite de trafic ou de temps est atteinte, selon la première éventualité.

Pour modifier les paramètres d'expiration de la clé BOVPN :

- Ajoutez ou modifiez un BOVPN.

- Si vous modifiez un BOVPN, sélectionnez l'onglet Sécurité.

- Pour modifier le délai d'expiration de la clé, dans la zone de texte Durée, saisissez le nombre d'heures de validité de la clé.

- Pour faire expirer la clé en fonction du trafic :

- Sélectionnez la case à cocher Trafic.

- Dans la zone de texte Trafic, spécifiez la quantité de trafic en GO à utiliser en tant que critère d'expiration de la clé.

Réinitialiser les Paramètres de Sécurité

Pour réinitialiser les paramètres de sécurité BOVPN aux valeurs par défaut, cliquez sur Restaurer les Valeurs par Défaut.