S'applique à : Fireboxes Gérés sur le Cloud

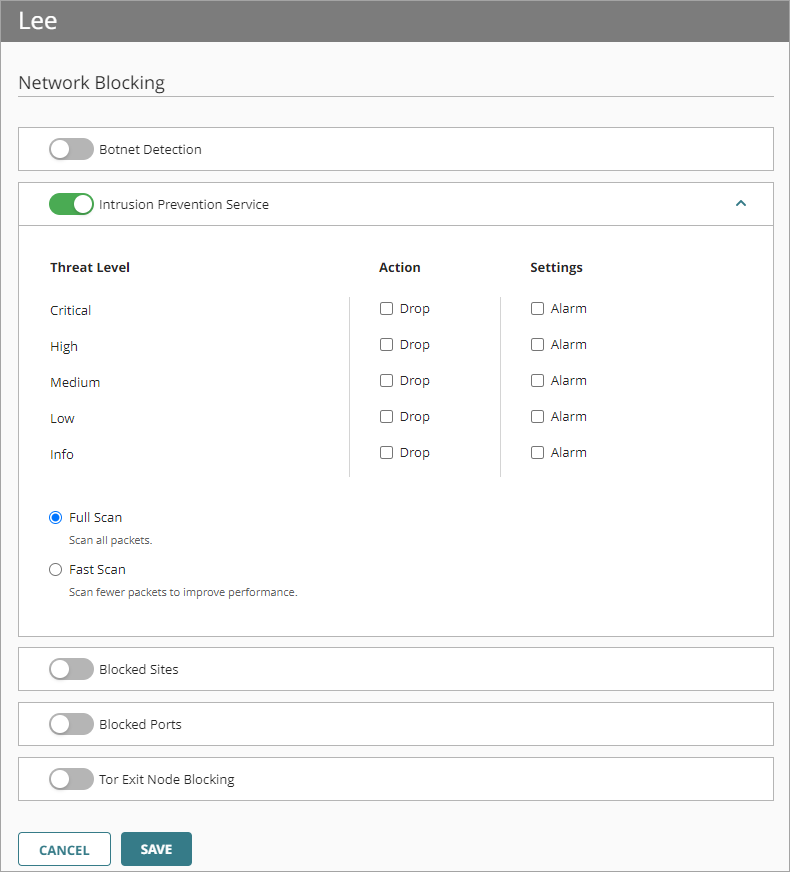

Pour les Fireboxes gérés sur le cloud, vous pouvez activer et configurer le blocage du réseau avec les services de sécurité suivants :

- Botnet Detection

- Intrusion Prevention Services

- Tor Exit Node Blocking

Vous pouvez activer ces services de sécurité globalement et toutes les stratégies les appliquent, mais vous ne pouvez pas activer ou désactiver les services Intrusion Prevention Service ou Botnet Detection au niveau de la stratégie.

Pour les services de blocage du réseau, les paramètres configurés s'appliquent à toutes les stratégies pour lesquelles ces services sont activés. Pour plus d'informations, consultez Configurer les Services de Sécurité dans une Stratégie de Pare-feu.

Vous pouvez également bloquer manuellement des ports et des sites. Pour plus d'informations, consultez Ajouter des Sites et des Ports Bloqués.

Activer Botnet Detection

Un botnet comprend un grand nombre d'ordinateurs clients infectés par un malware qu'un serveur distant contrôle et utilise pour commettre des actes malveillants. Le service de sécurité Botnet Detection ajoute la liste d'adresses IP de sites de botnets connus à la liste des Sites Bloqués afin que le Firebox puisse bloquer ces sites au niveau des paquets.

Pour activer Botnet Detection :

- Sélectionnez Configurer > Périphériques.

- Sélectionnez un Firebox géré sur le cloud.

L'état et les paramètres du Firebox sélectionné s'affichent. - Sélectionnez Configuration du Périphérique.

La page Configuration du Périphérique s'ouvre et affiche les Services de Sécurité WatchGuard Cloud. - Cliquez sur la mosaïque Blocage du Réseau.

La page Blocage du Réseau s'ouvre.

- Activez Botnet Detection.

- Pour enregistrer les modifications de configuration sur le cloud, cliquez sur Enregistrer.

Configurer Intrusion Prevention Services

Intrusion Prevention Services (IPS) utilisent des signatures pour offrir une protection en temps réel contre les attaques réseau telles que les spywares, les injections SQL, le cross-site scripting et les dépassements de mémoire tampon. Configurez l'action qu'IPS exécute lorsqu'il détecte une menace ainsi que le type d'analyse.

IPS utilise automatiquement les dernières signatures lorsque vous l'activez.

Pour configurer Intrusion Prevention Services :

- Sélectionnez Configurer > Périphériques.

- Sélectionnez un Firebox géré sur le cloud.

L'état et les paramètres du Firebox sélectionné s'affichent. - Sélectionnez Configuration du Périphérique.

La page Configuration du Périphérique s'ouvre et affiche les Services de Sécurité WatchGuard Cloud. - Cliquez sur la mosaïque Blocage du Réseau.

La page Blocage du Réseau s'ouvre.

- Activez Intrusion Prevention Services.

- Dans la colonne Action, sélectionnez la case à cocher Abandonner pour chaque niveau de menace de sécurité (État) pour lequel vous souhaitez abandonner la connexion. Il existe 5 niveaux de menaces de sécurité, du plus élevé au plus faible :

- Critique

- Élevé

- Moyen

- Faible

- Info

- Pour générer une alarme pour le niveau de menace de sécurité, sélectionnez la case à cocher Alarme.

Si vous ne souhaitez pas définir d'alarme, décochez la case Alarme pour cet état. - Sélectionnez le mode d'analyse à utiliser :

- Analyse Complète — Analyse tous les paquets des stratégies pour lesquelles IPS est activé

Nous vous recommandons d'utiliser le mode Analyse Complète dans la plupart des environnements. - Analyse Rapide — Analyse moins de paquets

Le mode d'analyse rapide inspecte une petite portion de chaque fichier qui, dans la plupart des cas, est suffisante pour identifier toutes les menaces, et offre de meilleures performances IPS.

- Analyse Complète — Analyse tous les paquets des stratégies pour lesquelles IPS est activé

- Pour enregistrer les modifications de configuration sur le cloud, cliquez sur Enregistrer.

Activer Tor Exit Node Blocking

Le logiciel Tor garantit l'anonymat des utilisateurs en transmettant le trafic chiffré via un réseau de serveurs Tor. Un nœud de sortie Tor est le nœud final qui route le trafic Tor vers une destination. Étant donné que certains trafics Tor peuvent être malveillants, vous pouvez utiliser le service Tor Exit Node Blocking pour bloquer le trafic des nœuds de sortie Tor vers le Firebox (Fireware v12.8.1 et les versions ultérieures et Fireware v12.5.10 et les versions ultérieures). Le Firebox utilise une base de données d'adresses IP de nœuds de sortie Tor de manière à identifier ce trafic. Vous pouvez choisir de désactiver Tor Exit Node Blocking, car il arrive que vous ne souhaitiez pas bloquer le trafic des nœuds de sortie Tor pour des raisons légitimes.

Lors de la première mise à niveau vers une version de Fireware prenant en charge Tor Exit Node Blocking, et si vous avez précédemment activé Botnet Detection, l'opération de mise à niveau active la fonctionnalité Tor Exit Node Blocking et l'applique à toutes les stratégies par défaut.

Si vous souhaitez désactiver Tor Exit Node Blocking d'une stratégie spécifique, consultez la section Configurer les Services de Sécurité dans une Stratégie de Pare-feu.

Pour activer globalement Tor Exit Node Blocking dans toutes les stratégies :

- Sélectionnez Configurer > Périphériques.

- Sélectionnez un Firebox géré sur le cloud.

L'état et les paramètres du Firebox sélectionné s'affichent. - Sélectionnez Configuration du Périphérique.

La page Configuration du Périphérique s'ouvre et affiche les Services de Sécurité de WatchGuard Cloud.

- Cliquez sur la mosaïque Blocage du Réseau.

La page Blocage du Réseau s'ouvre.

- Activez Tor Exit Node Blocking.

Cette fonctionnalité bloque le trafic entrant en provenance des nœuds de sortie Tor pour toutes les stratégies. - Pour enregistrer les modifications de configuration sur le cloud, cliquez sur Enregistrer.

Lorsque vous activez le service Tor Exit Node Blocking globalement, à moins que vous n'ayez désactivé la fonctionnalité dans une stratégie spécifique, Tor Exit Node Blocking est automatiquement activé dans toutes les stratégies. Pour configurer la fonctionnalité d'une stratégie spécifique, consultez la section Configurer les Services de Sécurité dans une Stratégie de Pare-feu.

Lorsque vous désactivez globalement le service Tor Exit Node Blocking, celui-ci est automatiquement désactivé dans toutes les stratégies.

Ajouter un Firebox Géré sur le Cloud à WatchGuard Cloud