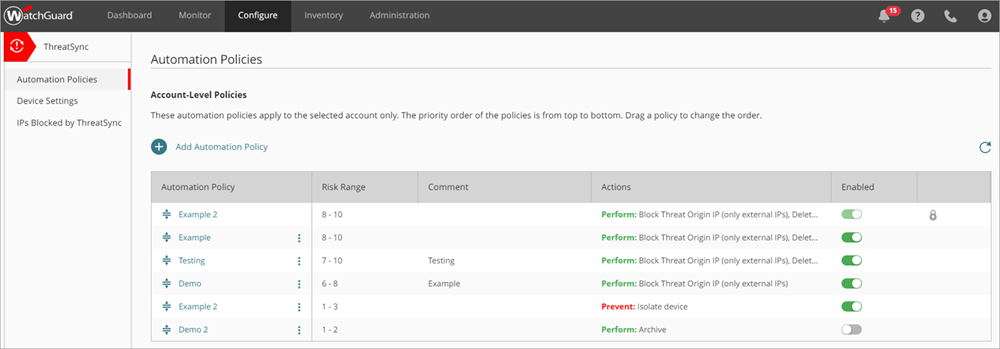

Les stratégies d'automatisation ThreatSync définissent les actions que ThreatSync entreprend automatiquement lorsqu'une menace est détectée.

Les stratégies d'automatisation permettent aux Personnes Répondant aux Incidents de répondre automatiquement à des types d'incidents spécifiques de manière à cibler les incidents les plus importants susceptibles de nécessiter une enquête et un traitement manuels. Par exemple, vous pouvez créer une stratégie d'automatisation visant à archiver automatiquement des types d'incidents spécifiques présentant un faible indice de risque.

Vous pouvez traiter manuellement les incidents non couverts par une stratégie d'automatisation. Pour de plus amples informations, accédez à Réaliser des Actions pour Traiter les Incidents.

Pour en savoir plus sur les stratégies d'automatisation, consultez les sections suivantes :

- Types de Stratégies d'Automatisation ThreatSync

- Conditions et Actions de la Stratégie d'Automatisation ThreatSync

- Priorité des Stratégies d'Automatisation ThreatSync

- Modèles de Stratégies d'Automatisation ThreatSync

Nous vous recommandons de ne pas ajouter de stratégies d'automatisation autres que celles décrites dans Meilleures Pratiques de ThreatSync tant que vous n'êtes pas familier avec les différents types d'incidents qui peuvent survenir dans votre environnement et les actions de traitement que vous pouvez effectuer.

Types de Stratégies d'Automatisation ThreatSync

Dans ThreatSync, vous pouvez configurer deux types de stratégies d'automatisation :

Stratégie Remediation (Traitement)

Une stratégie d'automatisation Remediation exécute les actions de traitement spécifiées pour les incidents répondant aux conditions de la stratégie.

Stratégie Archive (Archiver)

Une stratégie d'automatisation Archive remplace l'état des incidents répondant aux conditions de la stratégie par Archivé.

Conditions et Actions de la Stratégie d'Automatisation ThreatSync

Pour chaque stratégie d'automatisation ThreatSync, vous configurez des conditions et des actions.

Conditions

Les conditions définissent les situations lors desquelles ThreatSync exécute une stratégie. Si un incident répond aux conditions d'une stratégie, ThreatSync exécute les actions spécifiées.

Pour chaque stratégie, vous pouvez spécifier les conditions suivantes.

- Plage de Risque — Spécifiez une plage de niveaux de risque d'incidents. Pour de plus amples informations, accédez à Niveau de Risque et Indices des Incidents ThreatSync.

- Type d'Incident — Sélectionnez un ou plusieurs types d'incidents.

- Type de Périphérique — Sélectionnez Firebox ou Endpoint.

- Actions Effectuées — Sélectionnez une ou plusieurs actions exécutées en réponse à un incident (stratégie Archive uniquement).

La condition Actions Effectuées est uniquement disponible pour le type de stratégie Archive. Les stratégies de traitement présentent une section distincte permettant de sélectionner les actions de traitement.

Actions

Les actions définissent ce que fait ThreatSync lorsque la stratégie s'exécute.

Pour chaque stratégie, vous devez spécifier si la stratégie exécute ou empêche des actions.

- Perform (Éxécuter) — ThreatSync exécute les actions spécifiées en réponse aux nouveaux incidents répondant aux conditions de la stratégie.

- Prevent (Empêcher) — ThreatSync empêche les actions spécifiées. Pour créer une exception à une stratégie Perform (Éxécuter) plus large, vous pouvez ajouter une stratégie contenant l'action Prevent (Empêcher) et la classer avant l'autre stratégie dans la liste des stratégies. Une stratégie avec l’action Prevent n’empêche pas l’exécution manuelle d’une action par un opérateur.

Pour une stratégie Remediation (Traitement), sélectionnez une ou plusieurs actions de traitement à exécuter :

- Bloquer l'IP d'Origine de la Menace (IP externes uniquement) — Bloque l'adresse IP externe liée à l'incident. Lorsque vous sélectionnez cette action, tous les Fireboxes où ThreatSync a été activé sur le compte WatchGuard Cloud bloquent les connexions en provenance et à destination de l'adresse IP.

- Supprimer le Fichier — Supprime le fichier signalé lié à l'incident.

- Isoler le Périphérique — Isole l'ordinateur du réseau afin d'empêcher la propagation de la menace ou bloquer l'exfiltration de données confidentielles.

- Terminer le Processus Malveillant — Termine un processus ayant démontré un comportement malveillant lié à l'incident.

Pour une stratégie Archive (Archiver), il n'existe qu'une seule action :

- Archiver — Remplace l'état de l'incident par Archiver. Cette action est sélectionnée automatiquement et vous ne pouvez pas la modifier.

Priorité des Stratégies d'Automatisation ThreatSync

Vous classez les stratégies ThreatSync par ordre de priorité relative de haut en bas. Si un incident correspond aux conditions configurées dans différentes stratégies, ThreatSync exécute l'action spécifiée dans la stratégie présentant la priorité la plus élevée qui s'applique.

Chaque action recommandée pour un incident est évaluée individuellement en fonction d'une stratégie. Si un incident ne présente pas d'action recommandée correspondant à l'action spécifiée dans la stratégie, cette stratégie est ignorée.

Les stratégies d'automatisation attribuées via un modèle figurent en tête de la liste des stratégies dans le compte Subscriber. Pour modifier l'ordre de vos stratégies d'automatisation et de vos modèles, consultez la section Gérer les Stratégies d'Automatisation ThreatSync (Subscribers).

Dans cet exemple, vous possédez deux stratégies d'automatisation présentant les conditions suivantes :

Stratégie d'Automatisation 1

- Rang — 1

- Type de Stratégie – Traitement

- Plage de Risque — 8 à 10

- Type de Périphérique — Endpoint, Firebox

- Actions — Effectuer > Terminer le Processus Malveillant

Stratégie d'Automatisation 2

- Rang — 2

- Type de Stratégie – Traitement

- Plage de Risque — 8 à 10

- Type de Périphérique — Endpoint, Firebox

- Actions — Effectuer > Isoler le Périphérique, Terminer le Processus Malveillant

Un incident présentant les détails suivants se produit :

- Type — IOA

- Niveau de Risque — 8

- Type de Périphérique — Endpoint

- Actions Recommandées — Effectuer > Isoler le Périphérique, Terminer le Processus Malveillant, Supprimer le Fichier

Dans cet exemple :

- La Stratégie d'Automatisation 2 est la stratégie présentant le rang le plus élevé s'appliquant à l'incident pour l'action recommandée Isoler le Périphérique.

- La Stratégie d'Automatisation 1 est la stratégie présentant le rang le plus élevé s'appliquant à l'incident pour l'action recommandée Terminer le Processus Malveillant.

- Aucune stratégie d'automatisation ne s'applique à l'incident pour l'action recommandée Supprimer le Fichier.

Résultat :

- ThreatSync isole automatiquement le périphérique et termine le processus malveillant, mais ne tente pas de supprimer le fichier.

Modèles de Stratégies d'Automatisation ThreatSync

Vous pouvez créer des stratégies d'automatisation au niveau du compte Subscriber. Pour ajouter une stratégie d'automatisation à un compte Subscriber, accédez à Gérer les Stratégies d'Automatisation ThreatSync (Subscribers).

De plus, les Service Providers peuvent créer des modèles de stratégies d'automatisation comprenant différentes stratégies d'automatisation puis attribuer les modèles aux comptes ou aux groupes de comptes qu'ils gèrent. Les Service Providers peuvent ainsi appliquer les stratégies d'automatisation de manière homogène aux comptes gérés et gagner du temps lorsqu'ils configurent ThreatSync sur de nouveaux comptes.

Pour configurer des modèles de stratégie d'automatisation pour vos comptes gérés ou des groupes de comptes, accédez à Gérer les Modèles de Stratégie d'Automatisation ThreatSync (Service Providers).

Gérer les Stratégies d'Automatisation ThreatSync (Subscribers)

Gérer les Modèles de Stratégie d'Automatisation ThreatSync (Service Providers)

Configurer les Paramètres du Périphérique ThreatSync