ThreatSync est un service de WatchGuard Cloud qui fournit la technologie eXtended Detection and Response (XDR) au réseau WatchGuard (Firebox) et aux produits WatchGuard Endpoint Security. Ce service :

- Fournit une interface utilisateur principalement destinée aux Personnes Répondant aux Incidents.

- Affiche les détections d'éléments malveillants en tant qu'incidents.

- Corrèle les événements pour créer de nouvelles détections d'éléments malveillants.

- Permet aux personnes répondant aux incidents de répondre sur demande ou de configurer des réponses automatisées aux détections d'éléments malveillants et aux comportements anormaux.

Pour de plus amples informations concernant ThreatSync, consultez les sections suivantes :

- Licences ThreatSync

- Corrélation

- Niveau de Risque et Indices des Incidents ThreatSync

- Interface de Gestion ThreatSync

- Traitement des Incidents

Licences ThreatSync

ThreatSync est une fonctionnalité de sécurité unifiée WatchGuard comprise dans les licences suivantes :

- Total Security Suite (TSS) du Firebox

- WatchGuard EPDR

- WatchGuard EDR

- Advanced EPDR

WatchGuard EDR Core est inclus dans Total Security Suite du Firebox. Pour de plus amples informations, accédez à Fonctionnalités de WatchGuard EDR Core.

Plus vous possédez de produits WatchGuard, plus vous bénéficiez d'une visibilité et de fonctionnalités XDR étendues.

Corrélation

ThreatSync fournit des capacités de détection avancées grâce à la corrélation des données des produits de sécurité WatchGuard suivants :

- Fireboxes

- WatchGuard Endpoint Security (Advanced EPDR, EPDR, EDR et EDR Core)

Pour envoyer des données à ThreatSync et recevoir des actions, les Fireboxes doivent exécuter Fireware v12.9 ou une version ultérieure et avoir été ajoutés à WatchGuard Cloud pour la journalisation et génération de rapports ou la gestion sur le cloud.

ThreatSync utilise les événements suivants pour la corrélation :

- Menaces Persistantes Avancées (APT) détectées sur le réseau et sur un endpoint ou un Firebox

- Malwares détectés sur le réseau et sur un endpoint ou un Firebox

- Connexion réseau malveillante corrélée à un processus d'endpoint ou un Firebox

L'interface de gestion ThreatSync présente ces événements corrélés en tant qu'incidents afin que vous puissiez les consulter et les gérer.

Niveau de Risque et Indices des Incidents ThreatSync

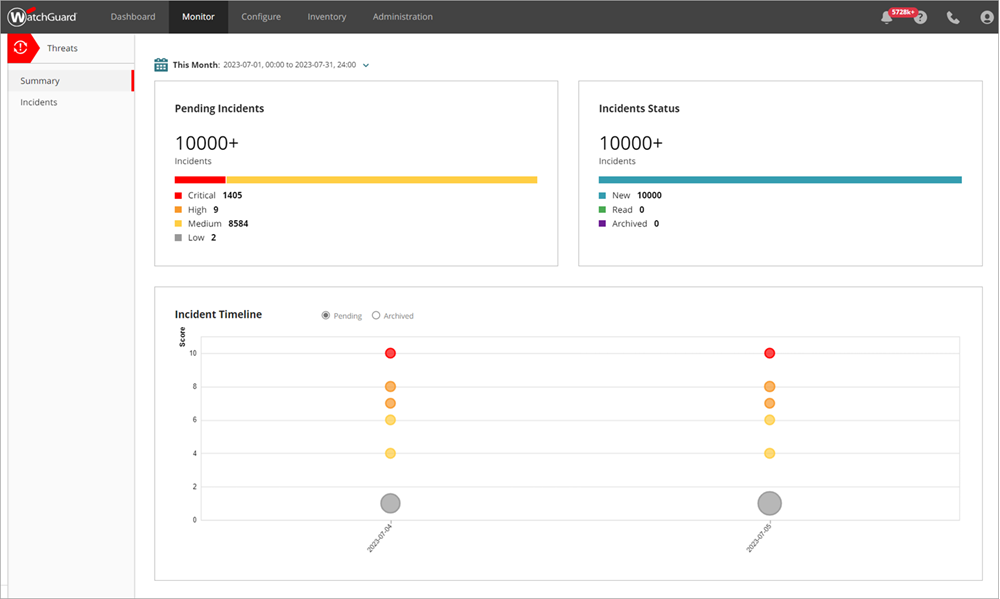

ThreatSync attribue automatiquement à chaque incident un indice de risque figurant sur les pages Surveiller > Synthèse et Surveiller > Incidents. L'indice de risque identifie la gravité de l'incident.

Le niveau de risque est classé dans les catégories suivantes en fonction de l'indice de risque :

- Critique — Indice égal à 9 ou 10

- Élevé — Indice égal à 7 ou 8

- Moyen — Indice égal à 4, 5 ou 6

- Faible — Indice égal à 1, 2 ou 3

ThreatSync calcule l'indice de risque d'un incident en fonction d'un algorithme qui corrèle les données de différents produits et services WatchGuard.

Les différents indices de risque de chaque niveau de risque indiquent la gravité relative d'un incident et aident les Personnes Répondant aux Incidents à déterminer les incidents qu'elles doivent traiter en priorité. Par exemple, si ThreatSync attribue à un incident critique un indice de risque de 9, et à un autre incident critique un indice de risque de 10, nous vous recommandons de consulter d'abord le 10, car il constitue un risque plus élevé.

Interface de Gestion ThreatSync

Pour configurer et surveiller ThreatSync, vous utilisez l'interface de gestion ThreatSync dans WatchGuard Cloud. Pour vous connecter à WatchGuard Cloud, rendez-vous à l'adresse cloud.watchguard.com et connectez-vous avec les informations d'identification de votre compte.

Configurer ThreatSync

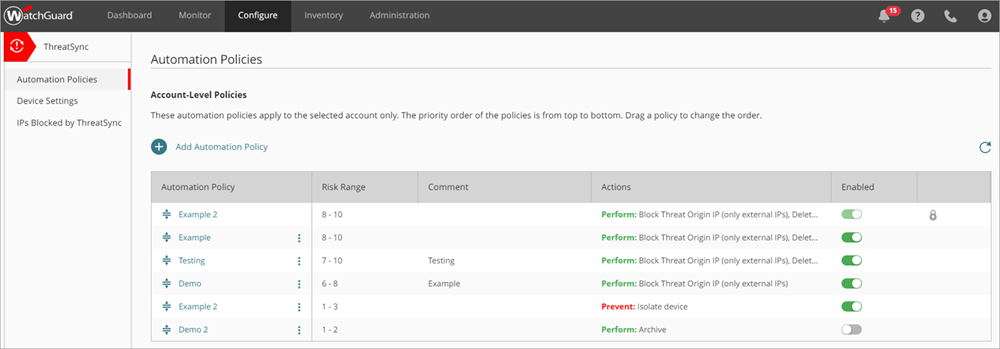

Pour configurer ThreatSync, sélectionnez Configurer > ThreatSync.

Les Subscribers peuvent utiliser ces pages pour configurer ThreatSync dans WatchGuard Cloud :

- Stratégies d'Automatisation — Dans la page Stratégies d'Automatisation, vous configurez les stratégies visant à exécuter automatiquement des actions en réponse à des incidents spécifiques. Pour de plus amples informations, accédez à À propos des Stratégies d'Automatisation ThreatSync.

- Paramètres du Périphérique — Dans la page Paramètres du Périphérique, vous pouvez sélectionner les périphériques qui envoient les données des incidents à ThreatSync. Pour de plus amples informations, accédez à Configurer les Paramètres du Périphérique ThreatSync

- IP Bloquées par ThreatSync — Sur la page IP Bloquées par ThreatSync, vous pouvez débloquer les adresses IP bloquées par une action ThreatSync. Pour de plus amples informations, accédez à Gérer les Adresses IP Bloquées par ThreatSync.

La vue Service Providers affiche une page vous permettant de configurer les modèles de stratégie d'automatisation. Pour de plus amples informations, accédez à Gérer les Modèles de Stratégie d'Automatisation ThreatSync (Service Providers).

Surveiller ThreatSync

Pour surveiller ThreatSync, sélectionnez Surveiller > Menaces. La page Synthèse s'ouvre par défaut pour les Service Providers et les Subscribers.

Utilisez ces pages pour surveiller ThreatSync dans WatchGuard Cloud :

- Page Synthèse — La page Synthèse fournit la synthèse d'activité des incidents de votre compte. Pour de plus amples informations, accédez à Synthèse des Incidents ThreatSync.

- Page Incidents — La page Incidents affiche la liste des incidents d'une période spécifique et vous permet d'exécuter des actions pour traiter des incidents. Pour de plus amples informations, accédez à Surveiller les Incidents ThreatSync.

Traitement des Incidents

Lorsqu'un produit ou un service WatchGuard détecte une menace de sécurité, il peut effectuer une action de manière à la bloquer. Par exemple, un Firebox peut bloquer une adresse IP malveillante, ou un logiciel Endpoint Security peut isoler un périphérique. Dans l'interface de gestion de ThreatSync, les réponses automatiques à un incident figurent sur la page Détails de l'Incident. Pour de plus amples informations, accédez à Consulter les Détails de l'Incident.

Dans ThreatSync, il existe deux manières de traiter les incidents :

Actions Manuelles Effectuées par un Utilisateur dans ThreatSync

Lorsque vous surveillez les menaces détectées par ThreatSync et consultez les détails d'un incident, vous pouvez opter pour exécuter une action manuelle pour le traiter ou pour annuler une action effectuée automatiquement par un produit ou service WatchGuard. Par exemple, vous pouvez bloquer une adresse IP, supprimer un fichier malveillant ou isoler un ordinateur.

Lorsque vous consultez un incident, vous pouvez exécuter manuellement des actions à partir de différents emplacements de l'interface de gestion ThreatSync.

Pour de plus amples informations, accédez à Réaliser des Actions pour Traiter les Incidents.

Actions Effectuées Automatiquement par une Stratégie d'Automatisation

Vous pouvez configurer des stratégies d'automatisation de manière à exécuter des actions sur les incidents répondant aux conditions que vous avez définies. Par exemple, vous pouvez créer une stratégie d'automatisation visant à supprimer automatiquement les fichiers liés à un type d'incident spécifique présentant un indice de risque de 9 ou 10.

Les stratégies d'automatisation permettent aux Personnes Répondant aux Incidents de se concentrer sur l'analyse des incidents susceptibles de nécessiter un traitement manuel. Les Service Providers peuvent utiliser des modèles de stratégie d'automatisation pour attribuer plusieurs stratégies aux comptes ou groupes de comptes qu'ils gèrent.

Pour de plus amples informations, accédez à À propos des Stratégies d'Automatisation ThreatSync.

Démarrage Rapide — Configurer ThreatSync