Cette rubrique de démarrage rapide décrit les étapes générales d'installation et de configuration de ThreatSync dans WatchGuard Cloud :

- Avant de Commencer

- Activer ThreatSync dans Votre Compte

- Configurer les Paramètres du Périphérique

- Surveiller les Menaces

- Réaliser des Actions pour Traiter les Incidents

- Ajouter des Stratégies d'Automatisation

Avant de Commencer

Il n'est pas nécessaire d'acheter une nouvelle licence pour activer et utiliser ThreatSync.

Avant d'utiliser ThreatSync, confirmez les points suivants :

- Vous possédez un Firebox avec un abonnement Total Security Suite connecté à WatchGuard Cloud pour la journalisation et le reporting, ou une licence complète ou d'essai WatchGuard Endpoint Security (EPDR, Advanced EPDR ou EDR) installée sur un ou plusieurs périphériques d'endpoint.

WatchGuard EDR Core est inclus dans Total Security Suite du Firebox. Pour de plus amples informations, accédez à Fonctionnalités de WatchGuard EDR Core.

- Votre Firebox exécute le système d’exploitation Fireware OS v12.9 ou une version ultérieure.

- Votre logiciel Endpoint Security Windows présente la version v.8.00.21.0001 ou une version ultérieure.

- Si vous possédez des licences Firebox et Endpoint Security, l'endpoint se trouve derrière le Firebox.

Plus vous possédez de produits WatchGuard, plus ThreatSync dispose d'informations lui permettant de corréler les événements.

Nous vous recommandons de patienter quelques minutes suite à l'activation de la licence avant d'activer ThreatSync.

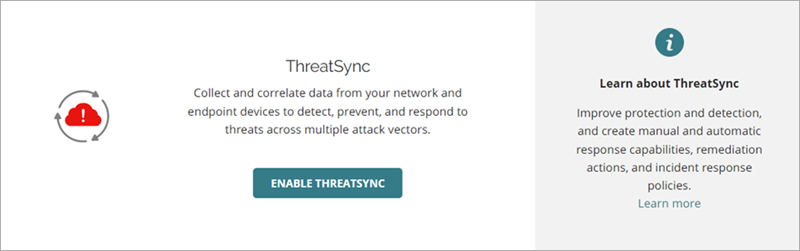

Activer ThreatSync dans Votre Compte

Pour activer ThreatSync pour votre compte, dans WatchGuard Cloud :

- Dans le Gestionnaire de Comptes, sélectionnez votre compte.

- Sélectionnez Surveiller > Menaces ou Configurer > ThreatSync.

- Dans la mosaïque ThreatSync, cliquez sur Activer ThreatSync.

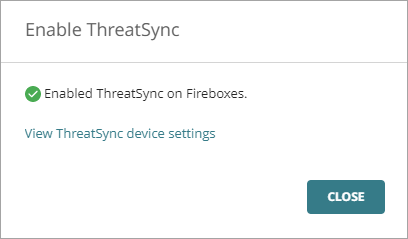

La boîte de dialogue Activer ThreatSync s'ouvre. ThreatSync est automatiquement activé sur tous les endpoints et les Fireboxes de votre compte.

- Cliquez sur Fermer.

La page Paramètres du Périphérique s'ouvre.

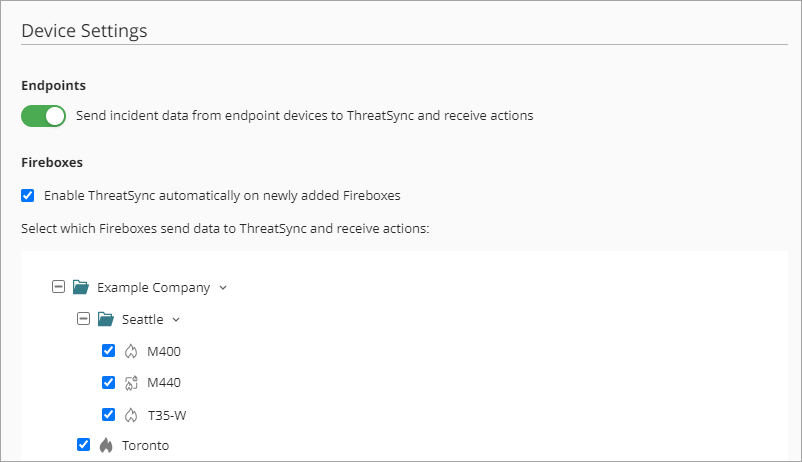

Configurer les Paramètres du Périphérique

Lorsque vous activez ThreatSync, il est automatiquement activé sur vos périphériques d'endpoint ainsi que sur les Fireboxes alloués à votre compte. Vous pouvez configurer l'envoi de données à ThreatSync de la part de périphériques d'endpoint ou de Fireboxes spécifiques sur la page Paramètres du Périphérique.

Pour configurer les paramètres du périphérique ThreatSync :

- Sélectionnez Configurer > ThreatSync > Paramètres du Périphérique.

La page Paramètres du Périphérique s'ouvre. - Pour spécifier si les données d'incident de tous les périphériques d'endpoint doivent être envoyées à ThreatSync, cochez ou décochez l'option Endpoints.

- Pour spécifier les Fireboxes qui envoient des données à ThreatSync et qui reçoivent des actions issues de ThreatSync, décochez ou cochez les cases à cocher situées en face de leur nom.

- Pour activer automatiquement ThreatSync pour tous les nouveaux Fireboxes que vous allouez au compte dans WatchGuard Cloud, cochez la case à cocher Activer ThreatSync automatiquement sur les Fireboxes venant d'être ajoutés.

- Cliquez sur Enregistrer.

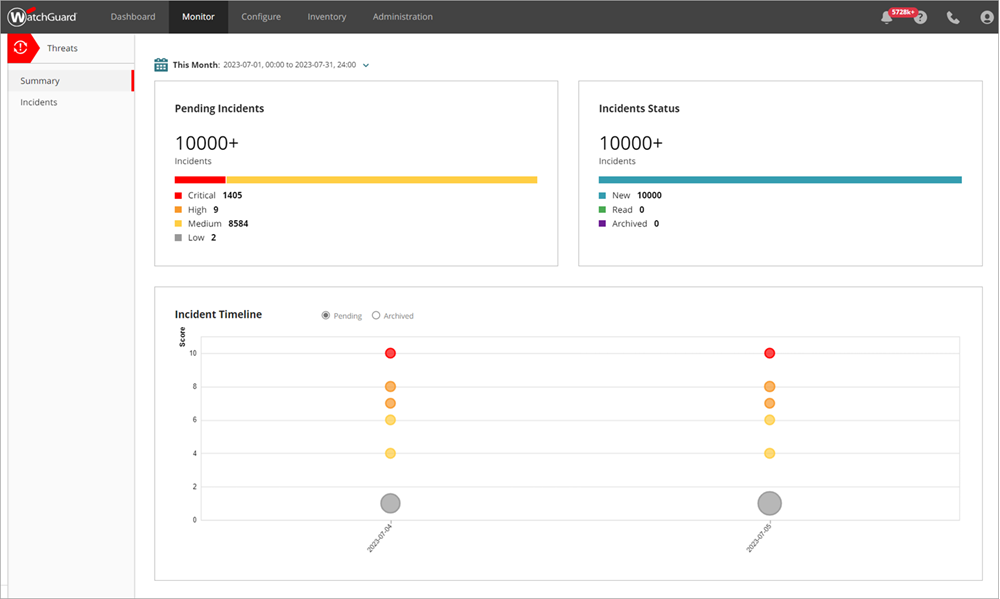

Surveiller les Menaces

Le menu Surveiller > Menaces de l'interface de gestion de ThreatSync fournit la vue d'ensemble d'activité des incidents corrélés pour une période donnée. Deux pages sont disponibles dans le menu :

Page Synthèse

La page Synthèse s'ouvre par défaut dans le menu Surveiller > Menaces pour les Service Providers et les Subscribers. Cette page présente la synthèse de l'activité des incidents de votre compte.

Les mosaïques indiquent le nombre d'incidents de chaque niveau de risque et présentant les différents états, ainsi qu'une chronologie des incidents. Cliquez sur le titre d'une mosaïque pour afficher les détails de ces incidents sur la page Incidents.

Pour de plus amples informations, accédez à Synthèse des Incidents ThreatSync.

Page Incidents

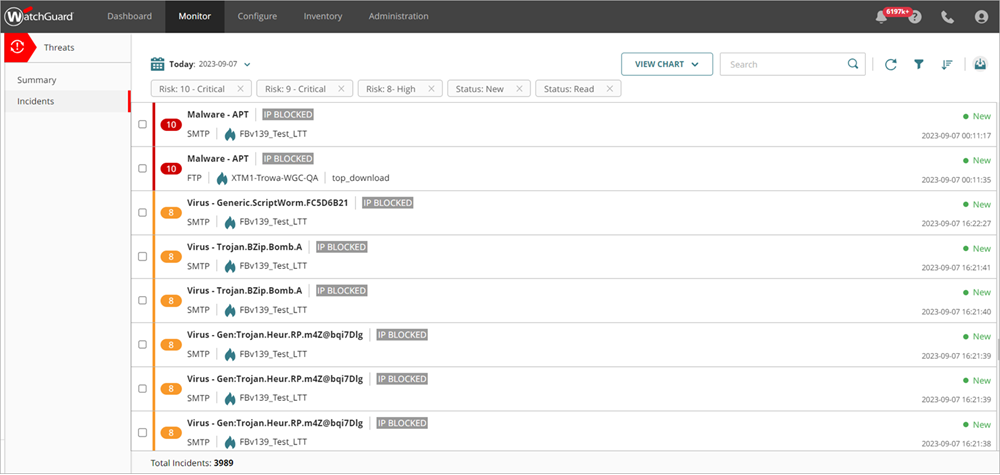

La page Incidents fournit la liste centralisée des incidents que les Personnes Répondant aux Incidents peuvent consulter et gérer. Vous pouvez filtrer la liste par date, type d'incident, action, risque ou état, et effectuer des actions sur un ou plusieurs incidents.

Par défaut, la liste est triée par niveau de risque et par ordre décroissant afin de faire figurer les menaces les plus critiques en tête de la liste des incidents et de prendre les éventuelles mesures nécessaires. Pour de plus amples informations, accédez à Surveiller les Incidents ThreatSync.

Pour afficher les informations détaillées d'un incident spécifique, cliquez sur l'incident dans la liste. Pour de plus amples informations, accédez à Consulter les Détails de l'Incident

Vous pouvez configurer des règles de notification dans WatchGuard Cloud de manière à envoyer des alertes concernant les événements ThreatSync. Pour de plus amples informations, accédez à Configurer les Règles de Notification ThreatSync.

Réaliser des Actions pour Traiter les Incidents

Lorsque vous surveillez les menaces détectées par ThreatSync et consultez les détails de l'incident, vous pouvez opter pour exécuter l'une des actions suivantes pour traiter l'incident :

- Bloquer l'IP — Bloque l'adresse IP externe liée à l'incident. Lorsque vous sélectionnez cette action, tous les Fireboxes sur le compte WatchGuard Cloud bloquent les connexions en provenance et à destination de l'adresse IP. L'adresse IP bloquée ne s'affiche pas dans la Liste des Sites Bloqués du Firebox.

- Supprimer le Fichier — Supprime le fichier signalé lié à l'incident.

- Isoler le Périphérique — Isole l'ordinateur du réseau afin d'empêcher la propagation de la menace ou bloquer l'exfiltration de données confidentielles.

- Terminer le Processus — Termine un processus associé à l'incident qui a présenté un comportement malveillant.

Toutes les actions ne s'appliquent pas à tous les types d'incidents.

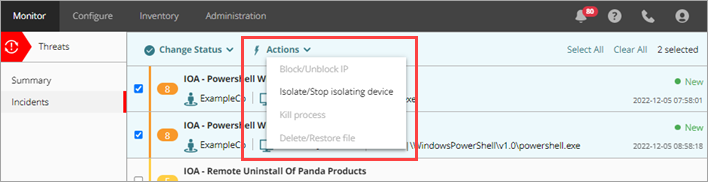

Pour effectuer une action sur un ou plusieurs incidents, à partir de la page Incidents :

- Sélectionnez Surveiller > Menaces > Incidents.

La page Incidents s'ouvre. - Dans la colonne de gauche, cochez la case correspondant à un ou plusieurs incidents.

Les menus Modifier l'État et Actions apparaissent. - Dans la liste déroulante Actions, sélectionnez l'action à éxécuter.

Les recommandations concernant un incident sur la page Détails de l'Incident déterminent les actions disponibles dans la liste déroulante Actions de la page Incidents. Par exemple, si l'action recommandée pour un incident consiste à isoler un périphérique, l'option Isoler/Arrêter le Périphérique est activée dans la liste déroulante Actions.

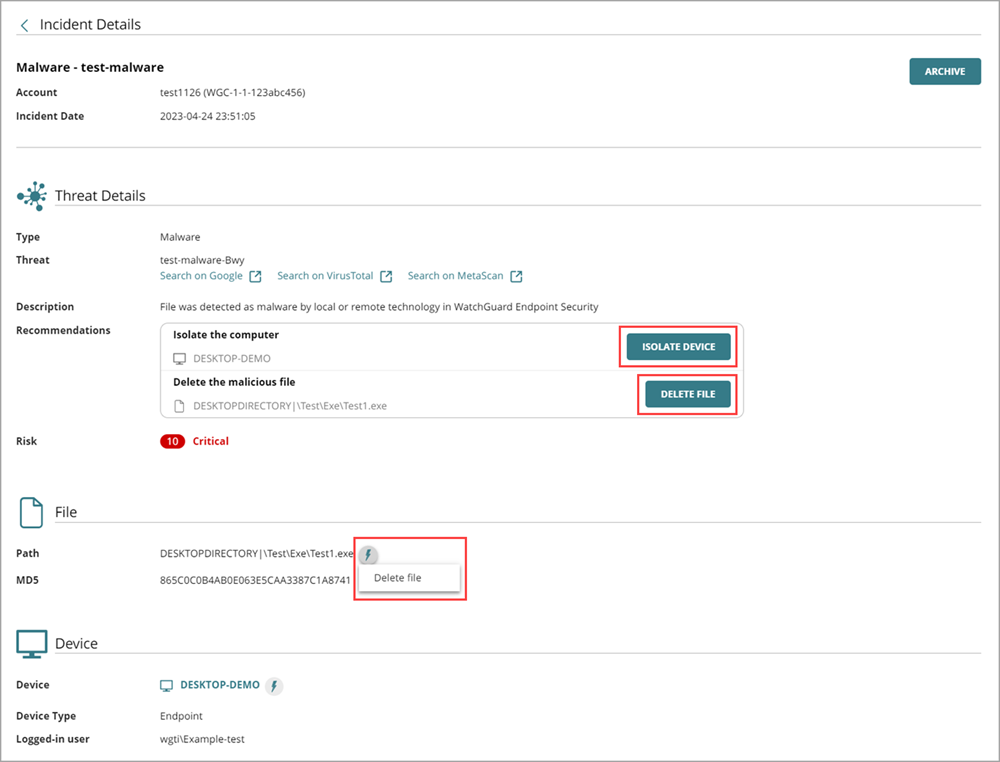

Pour effectuer une action sur un incident, à partir de la page Détails de l'Incident :

- Sélectionnez Surveiller > Menaces > Incidents.

La page Incidents s'ouvre. - Cliquez sur un incident dans la liste des incidents.

La page Détails de l'Incident s'ouvre. - Pour effectuer une action :

- Dans la section Détails de la Menace, cliquez sur une action.

- Dans les autres sections, cliquez sur l'icône éclair

pour ouvrir le menu d'action puis sélectionnez une action.

pour ouvrir le menu d'action puis sélectionnez une action.

Pour de plus amples informations concernant les actions de traitement, accédez à Réaliser des Actions pour Traiter les Incidents.

Vous pouvez également archiver ou modifier l'état des incidents après les avoir consultés. Pour de plus amples informations, accédez à Archiver ou Modifier l'État des Incidents.

Ajouter des Stratégies d'Automatisation

Vous pouvez configurer des stratégies d'automatisation de manière à effectuer automatiquement les actions ThreatSync à votre place. Par exemple, vous pouvez créer une stratégie d'automatisation permettant d'archiver automatiquement les incidents présentant un faible niveau de risque.

Nous vous recommandons de ne pas ajouter de stratégies d'automatisation autres que celles décrites dans Meilleures Pratiques de ThreatSync tant que vous n'êtes pas familier avec les différents types d'incidents qui peuvent survenir dans votre environnement et les actions de traitement que vous pouvez effectuer.

Pour ajouter une stratégie d'automatisation (Comptes Subscriber) :

- Connectez-vous à votre compte WatchGuard Cloud.

- Si vous êtes un Service Provider et que vous souhaitez ajouter une stratégie d'automatisation à votre propre compte Subscriber, dans le Gestionnaire de Comptes, sélectionnez Mon Compte.

- Sélectionnez Configurer > ThreatSync.

La page Stratégies d'Automatisation s'ouvre.

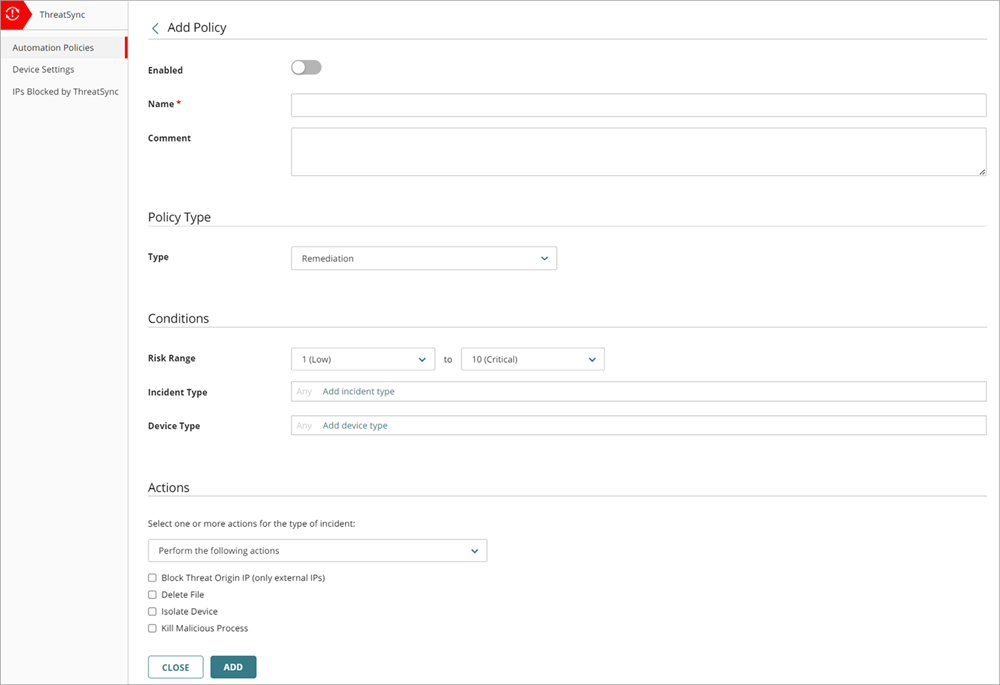

- Cliquez sur Ajouter une Stratégie d'Automatisation.

La page Ajouter une Stratégie s'ouvre.

- Pour activer la nouvelle stratégie, cliquez sur l'option Activé.

- Saisissez le Nom de votre stratégie ainsi que d'éventuels commentaires.

- Dans la section Type de Stratégie, dans la liste déroulante Type, sélectionnez le type de stratégie que vous souhaitez créer :

- Remediation(Traitement) — La stratégie d'automatisation effectue les actions de traitement spécifiées pour les incidents répondant aux conditions.

- Archive (Archiver) — La stratégie d'automatisation met à jour l'état des incidents répondant aux conditions à l'état Archivé.

- Dans la section Conditions, spécifiez les conditions qu'un incident doit remplir de sorte que cette stratégie d'automatisation s'applique :

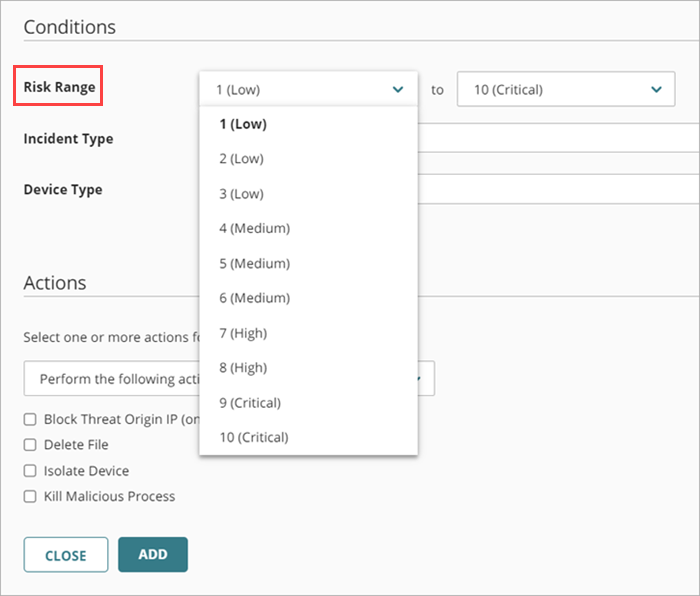

- Plage de Risque — Spécifiez une plage de niveaux de risque d'incidents. Pour de plus amples informations, accédez à Niveau de Risque et Indices des Incidents ThreatSync.

- Type d'Incident — Sélectionnez un ou plusieurs types d'incident parmi les suivants :

- Stratégie de Sécurité Avancée — Exécution de scripts malveillants et de programmes inconnus employant des techniques d'infection avancées.

- Exploit — Attaques tentant d'injecter du code malveillant de manière à exploiter des processus vulnérables.

- Tentative d'Intrusion — Événement de sécurité lors duquel un intrus tente d'accéder sans autorisation à un système.

- IOA — Les Indicateurs d'Attaque (IOA) sont des indicateurs présentant une forte probabilité de constituer une attaque.

- URL Malveillante — URL créée de manière à disséminer des malwares tels que les logiciels de rançon.

- IP Malveillante — Adresse IP liée à une activité malveillante.

- Malware — Logiciel malveillant conçu de manière à endommager, perturber et accéder sans autorisation à des systèmes informatiques.

- PUP — Programmes potentiellement indésirables (PUP) susceptibles d'être installés lors de l'installation d'autres logiciels sur un ordinateur.

- Virus — Code malveillant s'introduisant dans des systèmes informatiques.

- Programme Inconnu — Le programme a été bloqué, car il n'a pas encore été classifié par WatchGuard Endpoint Security.

- Type de Périphérique — Sélectionnez un ou plusieurs types de périphérique parmi les suivants :

- Firebox

- Endpoint

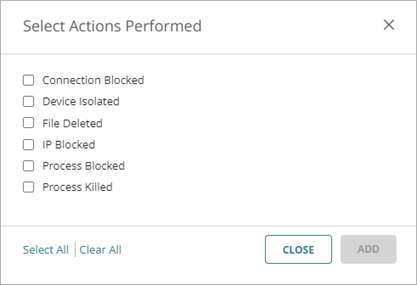

- Actions Effectuées — Sélectionnez une ou plusieurs des actions suivantes effectuées sur un incident (type de stratégie Archive uniquement).

- Connexion Bloquée — Connexion bloquée.

- Processus Bloqué — Processus bloqué par un périphérique d'endpoint.

- Périphérique Isolé — La communication avec le périphérique a été bloquée.

- Fichier Supprimé — Le fichier a été classifié en tant que malware et supprimé.

- IP Bloquée — Les connexions réseau à destination et en provenance de cette adresse IP ont été bloquées.

- Processus Terminé — Processus terminé par un périphérique d'endpoint.

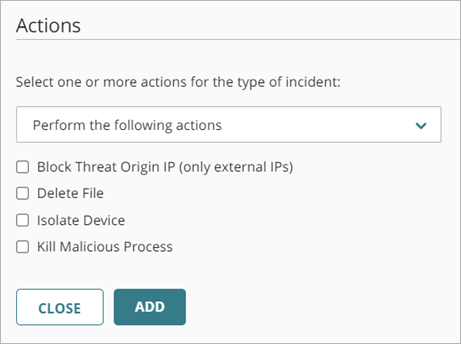

- Dans la section Actions, indiquez dans la liste déroulante si vous souhaitez effectuer ou bloquer les actions spécifiées.

- Perform (Éxécuter) — ThreatSync exécute les actions spécifiées en réponse aux nouveaux incidents répondant aux conditions de la stratégie.

- Prevent (Empêcher) — ThreatSync empêche les actions spécifiées. Pour créer une exception à une stratégie Perform (Éxécuter) plus large, vous pouvez ajouter une stratégie contenant l'action Prevent (Empêcher) et la classer avant l'autre stratégie dans la liste des stratégies. Une stratégie avec l’action Prevent n’empêche pas l’exécution manuelle d’une action par un opérateur.

- Sélectionnez une ou plusieurs actions à effectuer ou bloquer parmi les suivantes :

- Bloquer l'IP d'Origine de la Menace (IP externes uniquement) — Bloque l'adresse IP externe liée à l'incident. Lorsque vous sélectionnez cette action, tous les Fireboxes où ThreatSync a été activé sur le compte WatchGuard Cloud bloquent les connexions en provenance et à destination de l'adresse IP.

- Supprimer le Fichier — Supprime le fichier signalé lié à l'incident.

- Isoler le Périphérique — Isole l'ordinateur du réseau afin d'empêcher la propagation de la menace ou bloquer l'exfiltration de données confidentielles.

- Terminer le Processus Malveillant — Termine un processus ayant démontré un comportement malveillant lié à l'incident.

- Archiver l'Incident — Met à jour l'état de l'incident vers Archivé (type de stratégie Archive uniquement).

Si le type de stratégie est Archive, l'action Archiver l'Incident est sélectionnée automatiquement et vous ne pouvez pas sélectionner une autre action.

- Cliquez sur Ajouter.

La nouvelle stratégie est ajoutée à la liste des stratégies.

Les Service Providers peuvent créer des modèles de stratégie d'automatisation qui incluent plusieurs stratégies d'automatisation, puis les attribuer à leurs comptes gérés. Pour de plus amples informations, accédez à Gérer les Modèles de Stratégie d'Automatisation ThreatSync (Service Providers).