Cette rubrique d'aide vous montre comment configurer et déployer entièrement AuthPoint, la solution d'authentification multifacteur de WatchGuard. Pour un bref aperçu de la procédure à suivre pour prendre en main et tester AuthPoint, consultez Démarrage Rapide — Configurer AuthPoint.

Vous gérez AuthPoint à partir de WatchGuard Cloud. Pour de plus amples informations concernant WatchGuard Cloud, consultez À Propos de WatchGuard Cloud.

Lorsque vous configurez AuthPoint, nous vous recommandons de connecter d'abord AuthPoint à votre pare-feu et à votre base de données LDAP. Pour ce faire, vous devez télécharger et installer l'AuthPoint Gateway qui les connecte à AuthPoint, puis ajouter une ressourcede client RADIUS ou Firebox pour votre pare-feu et une identité externe pour votre base de données LDAP.

Vous pouvez ensuite ajouter des ressources SAML aux applications auxquelles vos utilisateurs se connectent et créer des stratégies d'authentification pour ces ressources.

Finalement, lorsque tout est configuré et prêt à fonctionner, synchronisez les utilisateurs de votre base de données LDAP à AuthPoint.

Vous gérez AuthPoint à partir de WatchGuard Cloud. Il existe deux types de comptes WatchGuard Cloud — Service Provider et Subscriber — chacun avec une vue différente de WatchGuard Cloud.

Vous pouvez déterminer si vous avez un compte Service Provider ou un compte Subscriber en fonction de l'apparence de WatchGuard Cloud UI et du menu de navigation.

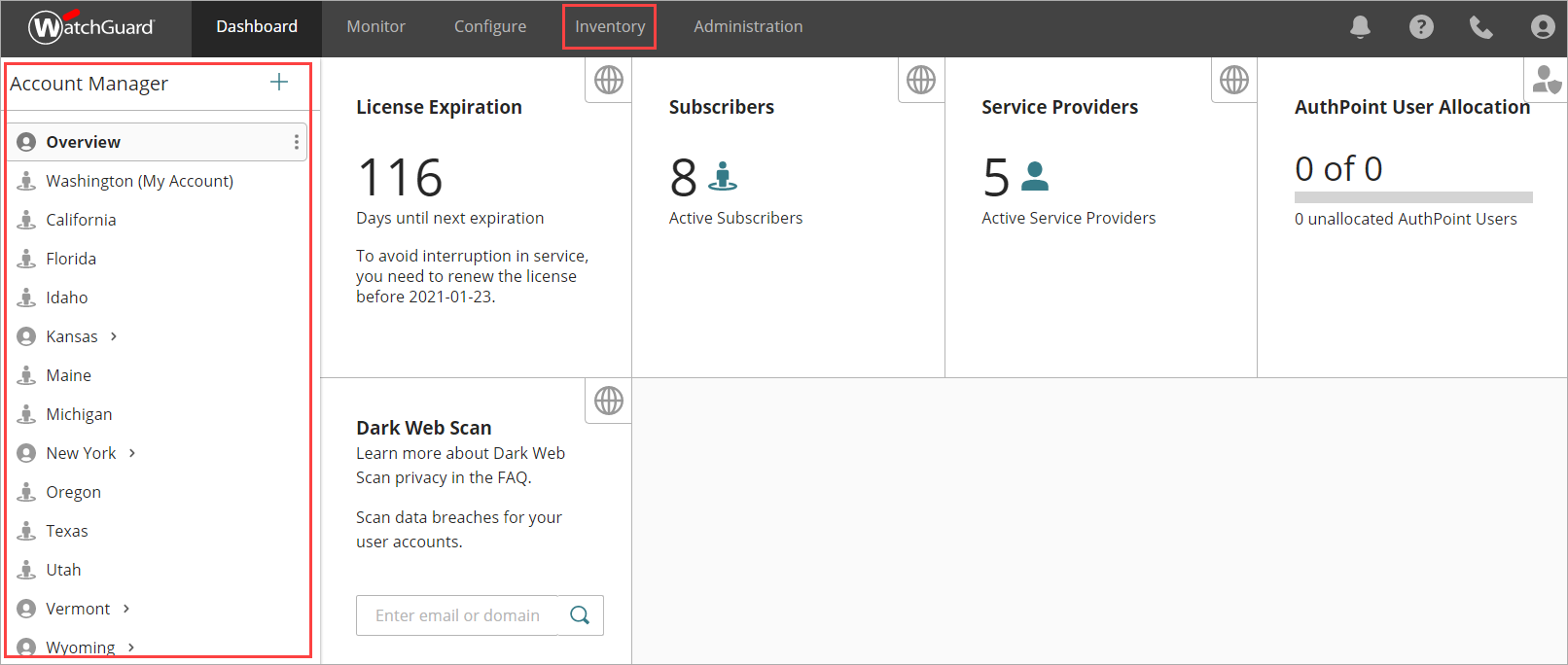

Si vous voyez s'afficher un menu Gestionnaire de Comptes et que le menu de navigation comprend une option de menu Inventaire, vous possédez un compte Service Provider.

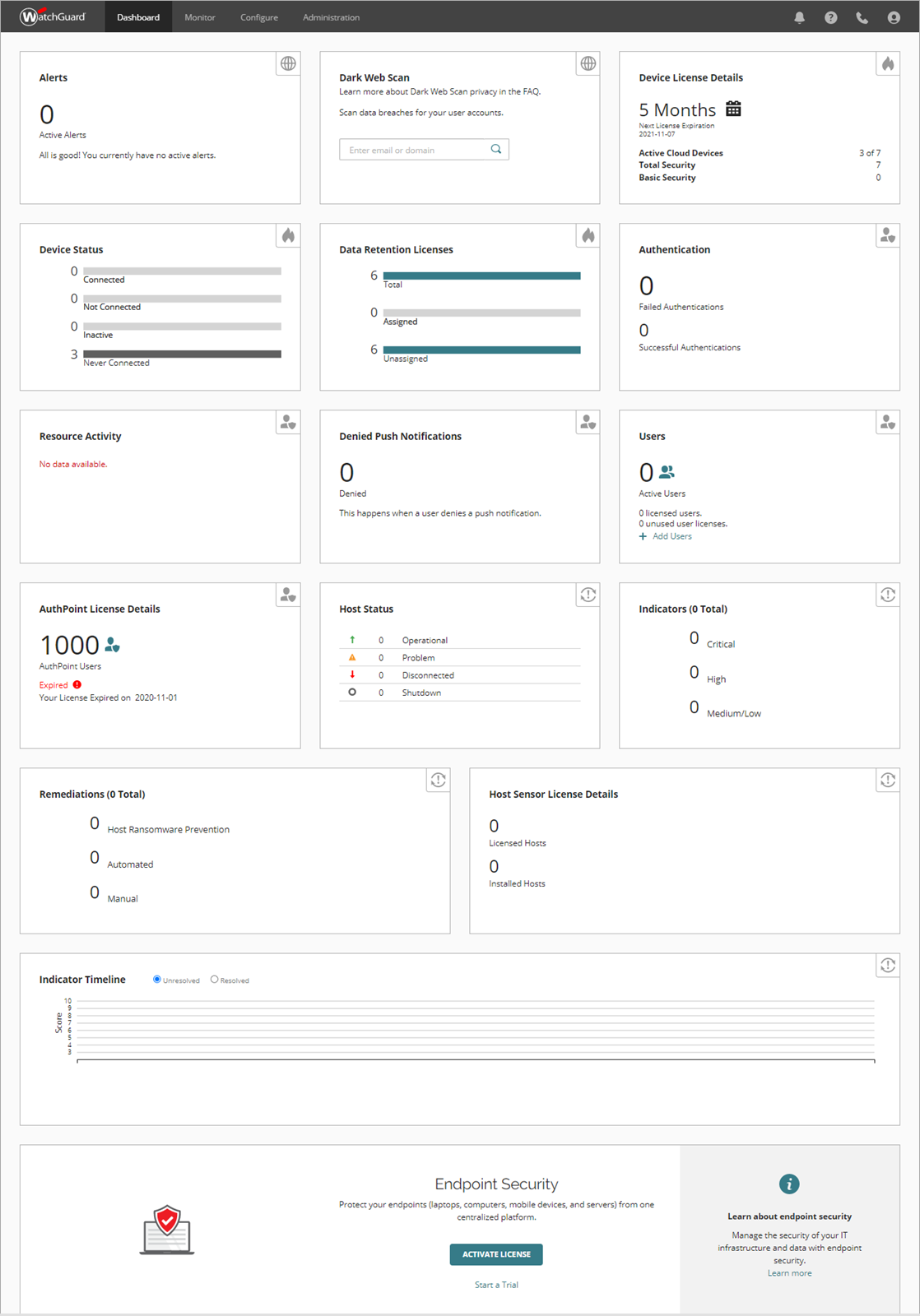

Si vous voyez s'afficher un tableau de bord similaire au suivant et aucun menu Gestionnaire de Comptes, vous possédez un compte Subscriber.

Si vous avez un compte Service Provider, avant de pouvoir configurer AuthPoint, vous devez aller à la page Inventaire et allouer des licences d'utilisateurs AuthPoint à votre compte. Pour plus d'informations, consultez Allouer des Utilisateurs à Votre Compte.

Vous configurez et gérez AuthPoint depuis la section Configurer les Services de WatchGuard Cloud.

Pour naviguer à l'AuthPoint management UI dans WatchGuard Cloud :

- Connectez-vous à WatchGuard Cloud à l'adresse http://cloud.watchguard.com/.

Le Tableau de bord WatchGuard Cloud s'affiche. - Dans le menu de navigation, sélectionnez Configurer > Authpoint. Si vous possédez un compte Service Provider, vous devez sélectionner un compte dans le Gestionnaire de Comptes.

La page Synthèse d’AuthPoint s'affiche.

AuthPoint Gateway est un logiciel léger que vous installez sur votre réseau pour synchroniser les informations des comptes d’utilisateurs entre votre serveur LDAP ou Active Directory et AuthPoint.

La Gateway fonctionne comme un serveur RADIUS et est nécessaire pour l'authentification RADIUS et pour que les utilisateurs synchronisés par LDAP accèdent aux ressources SAML. Vous devez installer la Gateway pour qu'AuthPoint puisse communiquer avec vos clients RADIUS et vos bases de données LDAP.

Avant d'installer la Gateway, vous devez la configurer depuis l'AuthPoint management UI.

Pour configurer et installer AuthPoint Gateway :

- Dans le menu de navigation AuthPoint, sélectionnez Gateway.

- Cliquez sur Ajouter une Gateway.

- Dans la zone de texte Nom, tapez un nom descriptif pour la Gateway.

- Cliquez sur Enregistrer.

- Sur la page Gateway, au bas de la tuile de votre Gateway, cliquez sur Clé d'Enregistrement.

- Dans la boîte de dialogue Clé d'Enregistrement de la Gateway, copiez la clé d'enregistrement. Vous avez besoin de cette valeur pour installer la Gateway.

La clé d'enregistrement de la Gateway est une clé à usage unique. Si l'installation de la Gateway échoue, vous devez générer une nouvelle clé à utiliser pour l'installation.

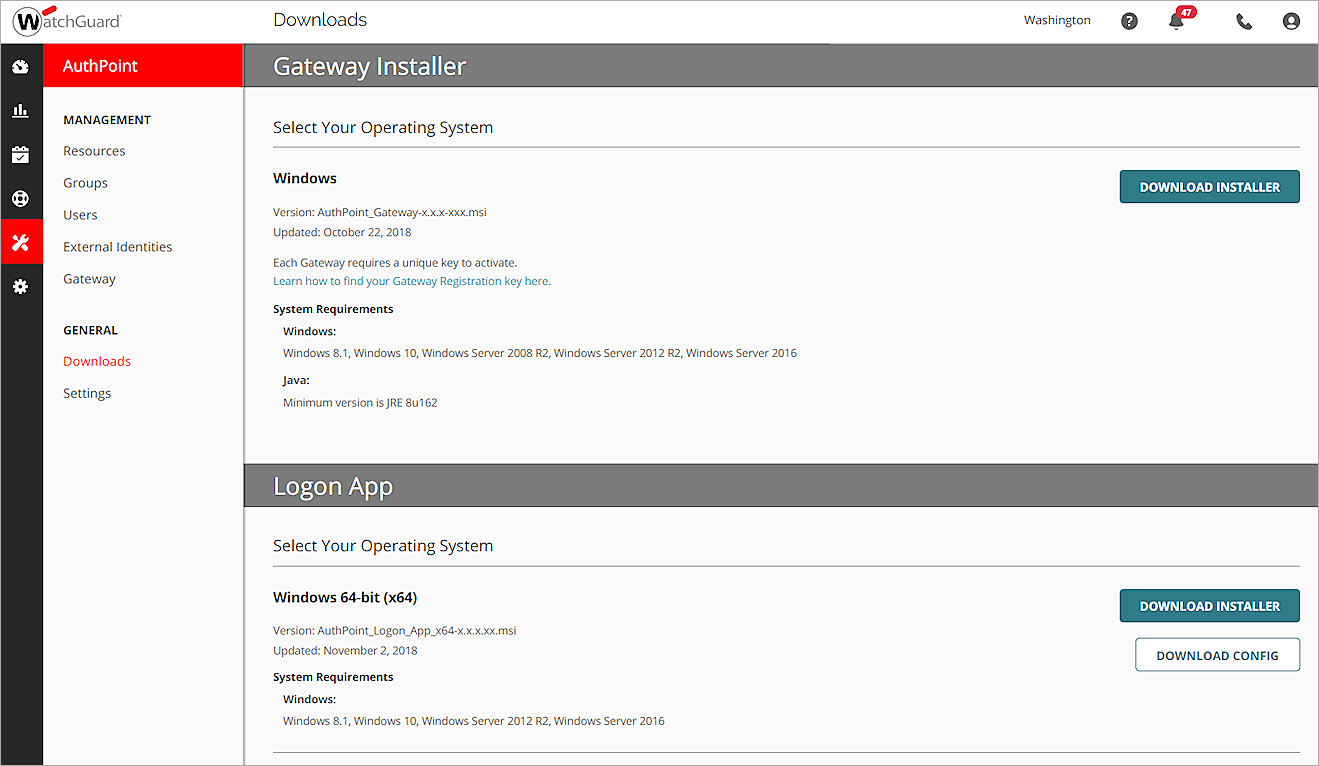

- Dans le menu de navigation, sélectionnez Téléchargements.

- Dans la section Programme d'Installation de la Gateway, cliquez sur Télécharger.

- Exécutez le programme d'installation de la Gateway téléchargé depuis n'importe quel point de votre réseau ayant accès à Internet et pouvant se connecter à vos clients RADIUS et serveur(s) LDAP.

La boîte de dialogue Configuration de WatchGuard AuthPoint Gateway s'affiche. - Dans la zone de texte Clé d'Enregistrement de la Gateway, saisissez ou collez la clé d'enregistrement de la Gateway copiée à partir d'AuthPoint.

- Cliquez sur Installer.

- Cliquez sur Terminer.

- Dans l'AuthPoint management UI, sur la page Gateway, vérifiez l'icône circulaire à côté du nom de votre Gateway. Une icône verte indique que la Gateway est correctement installée et qu'elle peut communiquer avec AuthPoint.

Si l'installation de la Gateway échoue, vous devez générer une nouvelle clé d'enregistrement à utiliser pour l'installation. Pour plus d'informations, consultez Clé d'Enregistrement de la Gateway.

Les identités externes se connectent aux bases de données des utilisateurs pour obtenir des informations sur les comptes d'utilisateurs et valider les mots de passe. Pour synchroniser les utilisateurs à partir d'une base de données d'utilisateurs externe, vous devez ajouter une identité externe.

Dans cet exemple, nous vous indiquons les étapes de synchronisation des utilisateurs à partir d'Active Directory ou d'une base de données LDAP (Lightweight Directory Access Protocol). Pour apprendre à créer une identité externe de manière à synchroniser les utilisateurs Azure Active Directory, consultez la section Synchroniser des Utilisateurs à partir d'Azure Active Directory.

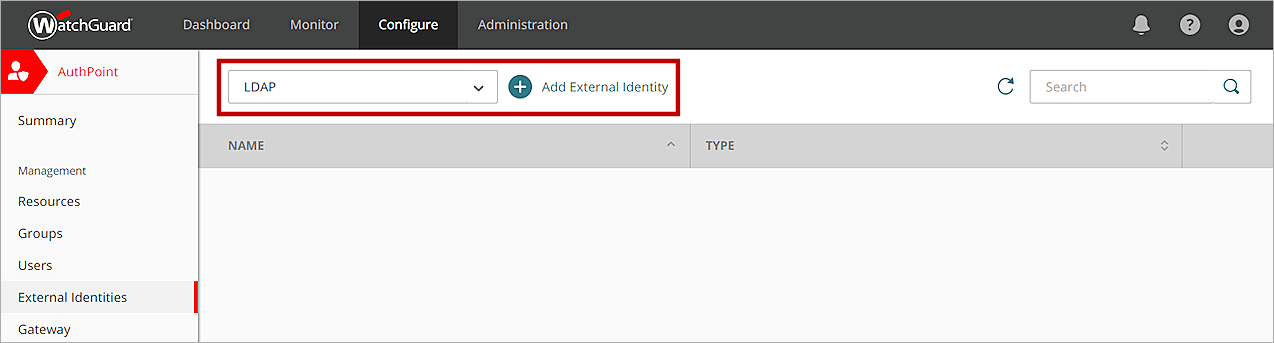

Pour ajouter une identité externe à partir d'AuthPoint management UI :

- Sélectionnez Identités Externes.

- Dans la liste déroulante Choisir un Type d'Identité Externe sélectionnez LDAP. Cliquez sur Ajouter une Identité Externe.

- Dans la zone de texte Nom, tapez un nom descriptif pour l'identité externe.

- Dans la zone de texte Base de Recherche LDAP saisissez votre base de données LDAP. Dans cet exemple, le domaine est exemple.com donc nous entrons dc=exemple,dc=com. Astuce !Le format standard pour la configuration de la base de recherche est :

Pour plus d'informations sur la syntaxe LDAP et sur la façon d'utiliser une base de recherche pour limiter les répertoires sur le serveur d'authentification où l'identité externe peut rechercher des utilisateurs, consultez Trouver Votre Base de Recherche Active Directory.

- Dans les zones de texte Compte Système et Phrase Secrète, saisissez les informations d'identification d'un utilisateur qui a le droit d'effectuer des recherches LDAP et des liaisons. Si cet utilisateur ne figure pas dans le dossier Utilisateurs par défaut, activez l'option et saisissez le nom unique de l'utilisateur. Astuce !

Dans cet exemple, nous avons un utilisateur nommé administrateur qui se trouve dans une OU appelée AuthPoint (pas le dossier Utilisateurs par défaut). Nous devons donc activer l'option et saisir le nom unique de notre utilisateur ainsi : CN=administrateur, OU=AuthPoint, DC=exemple, DC=com.

Si l'utilisateur se trouve dans le dossier Utilisateurs et que le nom d'utilisateur est différent du nom de compte (sAMAccountName), vous devez saisir le nom de compte dans la zone de texte Compte Système.

- Dans la liste déroulante Intervalle de Synchronisation, indiquez à quelle fréquence vous souhaitez synchroniser la base de données LDAP. Si vous sélectionnez Toutes les 24 heures, vous devez également spécifier à quelle heure la synchronisation commence chaque jour.

- Pour Type, choisissez s'il s'agit d'un serveur Active Directory ou d'un autre type de base de données LDAP. Pour les autres bases de données, vous devez spécifier chaque valeur d'attribut. Vous n'avez pas à faire cela pour Active Directory car les valeurs d’attributs sont connues.

- Dans la zone de texte Domaine, saisissez votre nom de domaine LDAP.

- S'il ne s'agit pas d'un serveur Active Directory, saisissez une valeur pour chaque attribut.

Si vos utilisateurs Active Directory utilisent ADFS, vous devez conserver la valeur sAMAccountName par défaut pour l'attribut lié à la connexion de l'utilisateur.

- Dans la zone de texte Adresse du Serveur, entrez l'adresse IP de votre serveur LDAP.

- Dans la zone de texte Port du serveur, entrez le port de votre serveur.

- (Facultatif) Pour ajouter une adresse redondante à votre identité externe, cliquez sur Ajouter une Adresse Redondante puis saisissez une adresse et un port différents pour la même base de données LDAP.

- Cliquez sur Enregistrer.

Ensuite, vous devez ajouter votre identité externe à la configuration de votre AuthPoint Gateway. Après cela, vous pourrez tester la connexion à votre base de données LDAP.

- Dans le menu de navigation, sélectionnez Gateway.

- Cliquez sur le Nom de votre Gateway.

- Dans la section LDAP, dans la liste Sélectionner une identité externe LDAP, sélectionnez votre serveur LDAP ou Active Directory.

- Cliquez sur Enregistrer.

- Dans le menu de navigation, sélectionnez Identités Externes.

- À côté de l'identité externe que vous avez ajoutée pour votre base de données LDAP, cliquez sur

et sélectionnez Vérifier la Connexion.

et sélectionnez Vérifier la Connexion.

AuthPoint est maintenant connecté à votre base de données LDAP. Vous pouvez créer une requête pour synchroniser les utilisateurs, mais avant cela, nous vous recommandons d'ajouter des ressources pour toutes les applications et services pour lesquels vous souhaitez exiger une authentification.

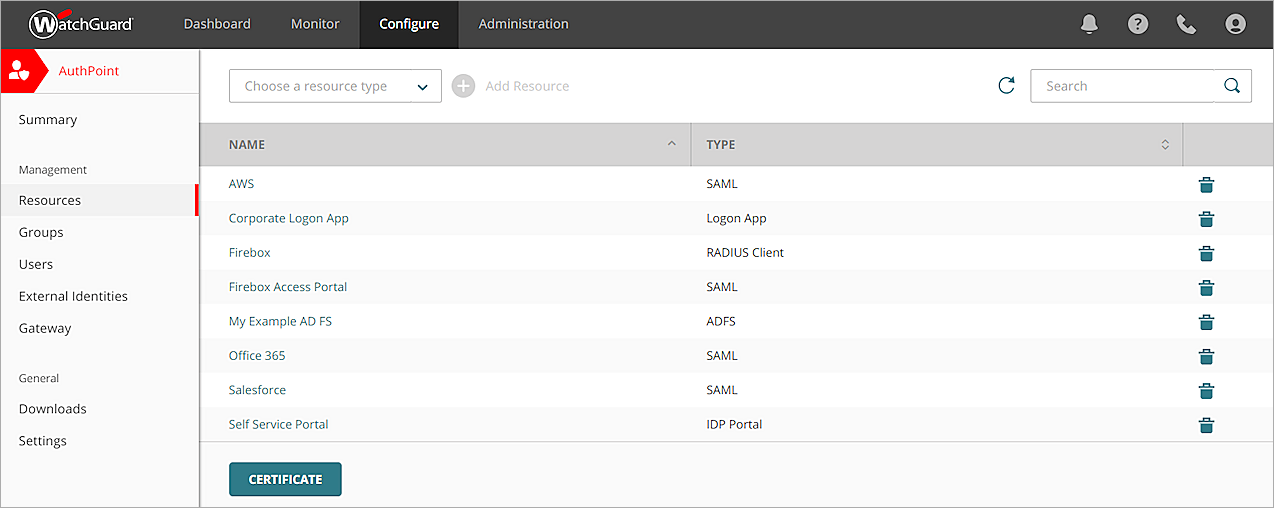

Dans AuthPoint, les ressources sont les applications que vous protégez avec AuthPoint. Lorsque vous ajoutez une ressource, vous fournissez les informations requises pour qu'AuthPoint puisse se connecter à cette ressource.

Lorsque vous ajoutez et configurez une ressource dans AuthPoint, une authentification est requise pour se connecter à cette ressource. Pour chaque ressource, les utilisateurs doivent être membres d'un groupe qui a une stratégie d'authentification qui inclut cette ressource afin de s'authentifier et de se connecter.

Des utilisateurs non membres de groupes possédant une stratégie d'authentification sur une ressource donnée ne peuvent pas s'authentifier pour s'y connecter.

Consultez les Guides d'Intégration AuthPoint pour plus d'informations sur la configuration de l'authentification avec des services et applications tiers spécifiques.

Pour activer AuthPoint en tant que serveur d'authentification sur un Firebox exécutant Fireware 12.7 ou une version ultérieure, configurez une ressource Firebox dans AuthPoint. Cela facilite la configuration de la MFA AuthPoint pour :

- Mobile VPN with SSL

- Mobile VPN with IKEv2

- Firebox Web UI

- Portail d'Authentification Firebox

Lorsque vous configurez une ressource Firebox pour ajouter la MFA à un Firebox, AuthPoint reçoit l'adresse IP de l'utilisateur final, de sorte que les objets de stratégie d'emplacement réseau s'appliquent lorsqu'un utilisateur s'authentifie avec un client VPN.

Il n'est pas nécessaire d'ajouter une ressource Firebox à la configuration de la Gateway, même si la ressource Firebox a activé MS-CHAPv2. Dans ce scénario, le Firebox valide le mot de passe de l'utilisateur avec NPS et AuthPoint authentifie l'utilisateur avec la MFA.

Avant de configurer une ressource Firebox, confirmez que vous avez enregistré et connecté le périphérique à WatchGuard Cloud en tant que Firebox géré localement. Pour les Fireboxes gérés sur le cloud ou exécutant Fireware v12.6.x ou une version antérieure, nous vous recommandons de configurer une ressource de client RADIUS pour le Firebox.

Pour obtenir des instructions détaillées concernant l'enregistrement et la connexion du Firebox à WatchGuard Cloud, consultez la section Ajouter un Firebox Géré Localement à WatchGuard Cloud.

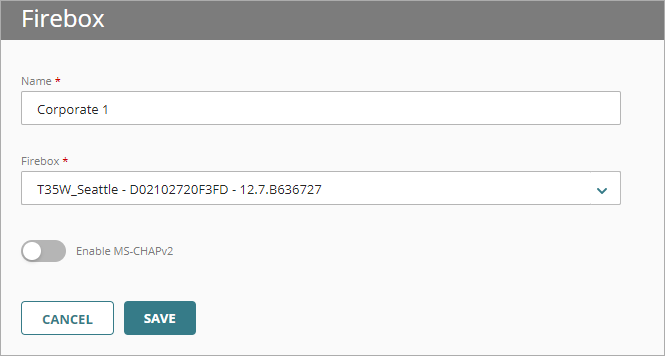

Pour ajouter une ressource Firebox :

- Dans le menu de navigation, sélectionnez Ressources.

La page Ressources s'ouvre.

- Dans la liste déroulante Choisir un Type de Ressources, sélectionnez Firebox. Cliquez sur Ajouter la Ressource.

La page Ressource Firebox s'ouvre.

- Dans la zone de texte Nom, tapez un nom décrivant la ressource.

- Dans la liste déroulante Firebox, sélectionnez le Firebox ou le FireCluster que vous souhaitez connecter à AuthPoint. Cette liste indique uniquement les Fireboxes et FireClusters gérés localement que vous avez ajoutés à WatchGuard Cloud.

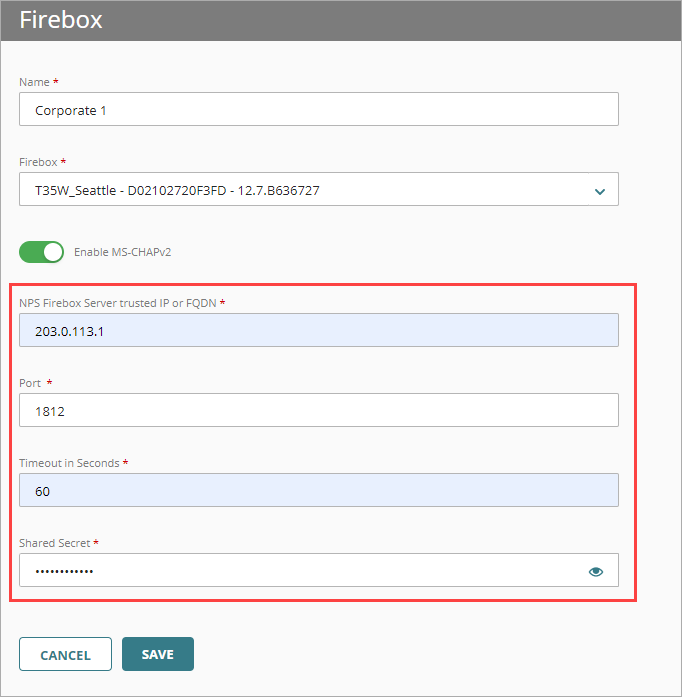

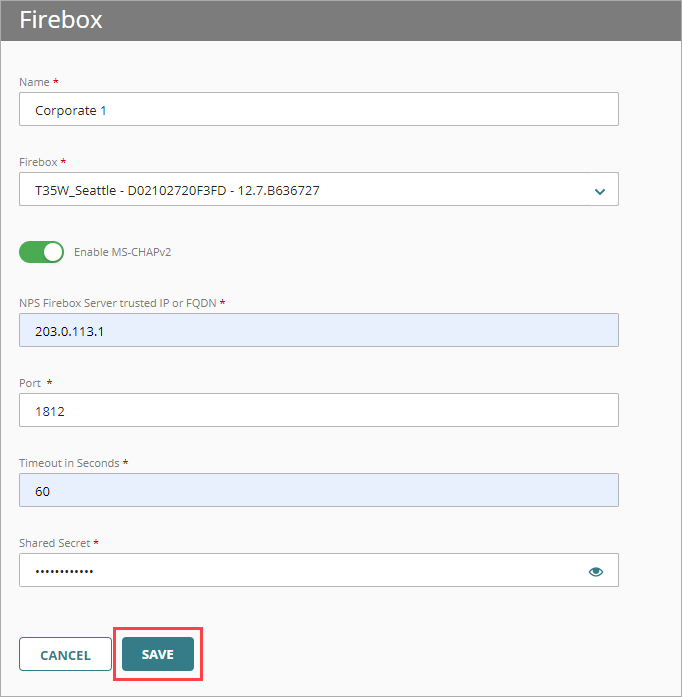

- Pour configurer la ressource Firebox de sorte qu'elle accepte les requêtes d'authentification MS-CHAPv2, activez l'option Activer MS-CHAPv2.

Des zones de texte supplémentaires apparaissent.Il n'est pas nécessaire d'activer MS-CHAPv2 si le client VPN IKEv2 est uniquement utilisé par les utilisateurs locaux d'AuthPoint.

- Dans la zone de texte IP ou FQDN Approuvé du Serveur RADIUS NPS, saisissez l'adresse IP ou le nom de domaine complet (FQDN) du serveur RADIUS NPS.

- Dans la zone de texte Port, saisissez le port utilisé par NPS pour communiquer. Le numéro de port par défaut est 1812.

- Dans la zone de texte Délai d'attente En Secondes, saisissez une valeur en secondes. La valeur de délai d'attente est le laps de temps s'écoulant avant l'expiration d'une authentification push.

- Dans la zone de texte Secret Partagé, saisissez la clé secrète partagée que NPS et le Firebox utilisent pour communiquer.

- Cliquez sur Enregistrer.

Après avoir ajouté la ressource Firebox dans AuthPoint, le serveur d'authentification AuthPoint est activé sur votre Firebox. Pour ajouter la MFA, vous devez configurer le Firebox de manière à utiliser le serveur d'authentification AuthPoint pour les fonctionnalités souhaitées :

- Mobile VPN with SSL — Dans Fireware, configurez AuthPoint en tant que serveur d'authentification principal de votre configuration Mobile VPN with SSL. Pour consulter les étapes détaillées, consultez Firebox Mobile VPN with SSL Integration with AuthPoint.

Si vous ajoutez le serveur d'authentification AuthPoint à la configuration Mobile VPN with SSL, les utilisateurs doivent télécharger et utiliser le client WatchGuard Mobile VPN with SSL v12.7 ou une version ultérieure ou le client OpenVPN SSL .

- Mobile VPN with IKEv2 — Dans Fireware, configurez AuthPoint en tant que serveur d'authentification principal de votre configuration Mobile VPN with IKEv2. Pour consulter les étapes détaillées, consultez la section Intégration Mobile VPN with IKEv2 du Firebox à AuthPoint pour les Utilisateurs Active Directory ou Intégration Mobile VPN with IKEv2 du Firebox à AuthPoint pour les Utilisateurs Azure Active Directory.

- Portail d'Authentification Firebox — Dans Fireware, spécifiez AuthPoint en tant que serveur d'authentification pour les utilisateurs et les groupes. Pour consulter les étapes détaillées, consultez la section Authentification du Firebox avec AuthPoint.

- Fireware Web UI — Dans Fireware, sélectionnez Système > Utilisateurs et Rôles puis ajoutez les utilisateurs de Gestion du Périphérique avec AuthPoint en tant que serveur d'authentification. Pour plus d'informations, consultez Gérer les Utilisateurs et les Rôles sur Votre Firebox

Les ressources client RADIUS représentent un périphérique ou une application qui transmet des paquets RADIUS à l'AuthPoint Gateway. Elles sont couramment utilisées pour authentifier les utilisateurs pour des pare-feux et des réseaux privés VPN (Virtual Private Network).

Pour configurer la MFA d'un Firebox exécutant Fireware v12.7 ou une version ultérieure ayant été ajouté à WatchGuard Cloud en tant que Firebox géré localement, nous vous recommandons d'ajouter une ressource Firebox.

Les ressources client RADIUS doivent être liées à AuthPoint Gateway et vous devez choisir une clé secrète partagée afin que le serveur RADIUS (AuthPoint Gateway) et le client RADIUS puissent communiquer.

Pour ajouter des ressources client RADIUS :

- Dans le menu de navigation, sélectionnez Ressources.

- Dans la liste déroulante Choisir un type de ressource, sélectionnez Client RADIUS. Cliquez sur Ajouter la Ressource.

- Dans la zone de texte Nom, tapez un nom décrivant la ressource.

- Dans la zone de texte IP approuvée ou FQDN du client RADIUS, saisissez l'adresse IP que votre client RADIUS utilise pour envoyer des paquets RADIUS à AuthPoint Gateway. Il doit s'agir d'une adresse IP privée. Pour les Fireboxes, c'est généralement l'adresse IP Approuvée de votre Firebox.

- Dans la liste déroulante Valeur envoyée pour l'attribut RADIUS 11, indiquez ce qui est envoyé pour la valeur de l'attribut 11 (Filter-ID) dans les réponses RADIUS. Vous pouvez choisir d'envoyer le groupe AuthPoint ou les groupes Active Directory de l'utilisateur.

Pour spécifier une valeur Filter-ID, vous devez installer la version 5 de l'AuthPoint Gateway ou une version ultérieure.

- Dans la zone de texte Secret Partagé, saisissez un mot de passe que le serveur RADIUS (AuthPoint Gateway) et le client RADIUS utiliseront pour communiquer.

- Pour configurer la ressource client RADIUS de sorte qu'elle accepte les requêtes d'authentification MS-CHAPv2, activez l'option Activer MS-CHAPv2. Il convient de procéder ainsi si vous souhaitez configurer la MFA AuthPoint pour IKEv2.

Des champs supplémentaires s'affichent.Pour activer MS-CHAPv2, vous devez installer la version 5.3.1 ou une version ultérieure de AuthPoint Gateway.

- Dans la zone de texte IP ou FQDN approuvé du Serveur RADIUS NPS, saisissez l'adresse IP ou le FQDN du serveur RADIUS NPS.

- Dans la zone de texte Port, saisissez le numéro de port que la Gateway (serveur RADIUS) doit utiliser pour communiquer avec NPS. Le numéro de port par défaut est 1812.

Si NPS et la Gateway sont installés sur le même serveur, le port que la Gateway utilise pour communiquer avec NPS doit être différent du port qu'elle utilise pour communiquer avec le client RADIUS.

- Dans la zone de texte Délai d'attente en Secondes, saisissez une valeur en secondes. La valeur de délai d'attente est le laps de temps s'écoulant avant l'expiration d'une authentification push.

- Cliquez sur Enregistrer.

Ensuite, vous devez ajouter votre ressource client RADIUS à la configuration de votre AuthPoint Gateway. Ceci est nécessaire pour que le client RADIUS puisse communiquer avec le serveur RADIUS (Gateway) et avec AuthPoint.

Pour connecter votre ressource client RADIUS à la Gateway :

- Dans le menu de navigation, sélectionnez Gateway.

- Cliquez sur le Nom de votre Gateway.

- Dans la section RADIUS, dans la zone de texte Port, saisissez le numéro de port que le client RADIUS doit utiliser pour communiquer avec la Gateway (serveur RADIUS). Par défaut, les ports de la Gateway sont 1812 et 1645.

Si vous avez déjà un serveur RADIUS installé qui utilise le port 1812 ou 1645, vous devez utiliser un port différent pour AuthPoint Gateway.

- Dans la liste Sélectionner une ressource RADIUS, sélectionnez votre ou vos ressources client RADIUS.

- Cliquez sur Enregistrer.

Vous avez ajouté avec succès une ressource client RADIUS et vous l'avez connectée à votre Gateway. La dernière étape consiste à configurer votre client RADIUS pour l'authentification. Reportez-vous aux Guides d'Intégration AuthPoint pour connaitre les étapes de configuration des ressources client RADIUS spécifiques.

Les ressources SAML connectent AuthPoint au fournisseur d'un service tiers auquel les utilisateurs se connectent (fournisseur de services tiers), tel que Microsoft ou Salesforce. Ajoutez des ressources SAML et définissez des stratégies d'accès afin d'exiger que les utilisateurs s'authentifient avant de pouvoir accéder à ces services ou applications.

Avant d'ajouter une ressource SAML à AuthPoint, vous devez configurer l'authentification SAML pour votre fournisseur de services tiers. Pour ce faire, téléchargez les métadonnées AuthPoint depuis la page Ressources de l'AuthPoint management UI et importez le fichier de métadonnées chez le fournisseur de services tiers.

Les métadonnées AuthPoint fournissent les informations nécessaires pour identifier AuthPoint et établir une relation de confiance entre le fournisseur de services tiers et le fournisseur d'identité (AuthPoint).

Pour configurer l'authentification SAML pour votre fournisseur de services tiers :

- Sélectionnez Ressources.

- Cliquez sur Télécharger les Métadonnées.

- Transmettez le fichier de métadonnées AuthPoint au fournisseur de services tiers et obtenez l'Identifiant Entité du Service Provider et le Service Consommateur d'Assertions de la part du fournisseur de services. Ces valeurs sont nécessaires pour configurer la ressource SAML dans AuthPoint.

Reportez-vous aux Guides d'Intégration AuthPoint pour connaitre les étapes de configuration des ressources SAML spécifiques.

Pour ajouter une ressource SAML dans l'AuthPoint management UI :

- Sélectionnez Ressources.

- Dans la liste déroulante Choisir un type de Ressource, sélectionnez SAML. Cliquez sur Ajouter la Ressource.

- Dans la liste déroulante Type d'Application, sélectionnez l'application appropriée, ou sélectionnez Autres si l'application n'est pas répertoriée.

- Dans la zone de texte Nom, saisissez le nom de la ressource. Nous vous recommandons d'utiliser le nom de l'application.

- Dans les zones de texte Identifiant d'Entité du Service Provider et Service Consommateur d'Assertions, saisissez les valeurs du fournisseur de l'application tierce.

- Dans la liste déroulante Identifiant Utilisateur, choisissez si les utilisateurs se connectent avec leur e-mail ou leur nom d'utilisateur AuthPoint.

- Certains types d'application nécessitent des informations supplémentaires. Si nécessaire, remplissez les champs supplémentaires requis.

- Cliquez sur Enregistrer.

N'installez pas Logon app sur des ordinateurs qui fonctionnent sous Windows 7 ou antérieur, ou sur des serveurs qui fonctionnent sous Windows 2008 R2 ou antérieur.

Logon app vous permet d'exiger une authentification lorsque les utilisateurs se connectent à un ordinateur ou un serveur. Ceci inclut la protection de RDP et RD Gateway.

Logon app comporte deux parties :

- La ressource que vous configurez dans AuthPoint

- L'application que vous installez sur un ordinateur ou un serveur

Lorsque vous installez Logon app, une authentification est nécessaire pour s'identifier. Sur l'écran de connexion, les utilisateurs doivent saisir leur mot de passe puis choisir l'une des méthodes d'authentification autorisées (notification push, one-time password ou QR code).

Si votre licence AuthPoint expire ou que vous supprimez votre ressource Logon app, les utilisateurs peuvent se connecter à leur ordinateur avec leur seul mot de passe.

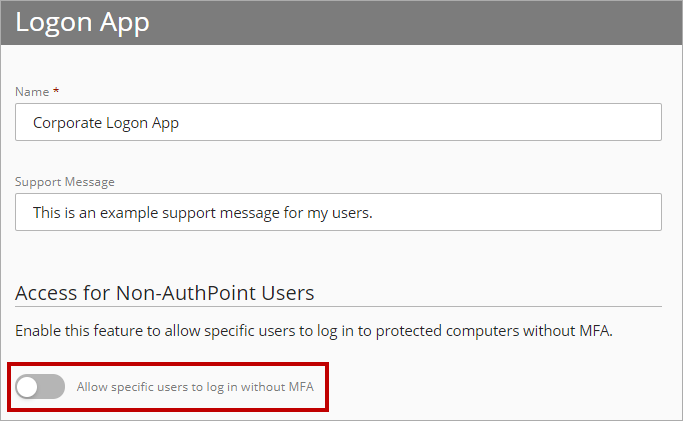

Pour commencer, vous devez ajouter une ressource pour Logon app :

- Sélectionnez Ressources.

- Dans la liste déroulante Choisir un type de ressource, sélectionnez Logon App. Cliquez sur Ajouter la Ressource.

- Sur la page Logon app, dans la zone de texte Nom, saisissez un nom pour cette ressource.

- Dans la zone de texte Message de Support, rédigez un message à afficher sur l'écran de connexion.

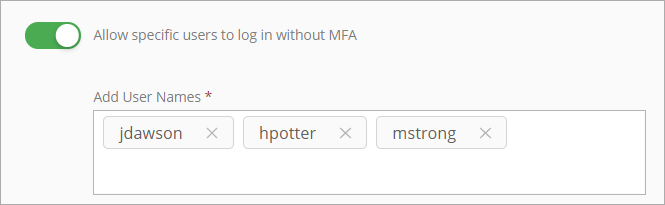

- Pour autoriser certains utilisateurs ne disposant pas d'un compte d'utilisateur AuthPoint à se connecter sans MFA :

- Activez l'option Autoriser certains utilisateurs à se connecter sans MFA.

- Dans la zone de texte Ajouter des Noms d'Utilisateur, saisissez le nom d'utilisateur de chaque utilisateur non AuthPoint autorisé à se connecter sans MFA.

Vous pouvez autoriser jusqu'à 50 utilisateurs non-AuthPoint à se connecter sans MFA.

- Activez l'option Autoriser certains utilisateurs à se connecter sans MFA.

- Cliquez sur Enregistrer.

Vous n'avez pas besoin d'ajouter des ressources Logon app supplémentaires pour chaque ordinateur sur lequel Logon app est installé, quel que soit le système d'exploitation. Vous avez seulement besoin de plusieurs ressources Logon app si vous avez plusieurs domaines.

Maintenant que vous avez ajouté une ressource Logon app, vous devez installer Logon app sur tous les ordinateurs et serveurs pour lesquels vous voulez exiger une authentification.

Pour installer Logon app :

- Sélectionnez Téléchargements.

- Dans la section Logon App, à côté de votre système d'exploitation, cliquez sur Télécharger le Programme d'Installation.

- Cliquer sur Télécharger Configuration pour télécharger le fichier de configuration de Logon app.

Vous pouvez utiliser le même fichier de configuration pour chaque installation de Logon app sur le même domaine, quel que soit le système d'exploitation.

- Sur votre ordinateur, déplacez le fichier de configuration téléchargé dans le même répertoire que le programme d'installation de Logon app (fichier .msi).

- Exécutez le programme d'installation de Logon app et installez Logon app. Vous pouvez également installer Logon app à partir d'une invite de commande Windows ou utiliser un GPO Active Directory pour installer Logon app à distance sur plusieurs ordinateurs. Pour consulter les étapes détaillées, consultez Installer Logon App depuis une Invite de Commandes Windows et Utiliser un GPO Active Directory pour Installer Logon App.

La ressource portail IdP (Identity Provider) est une page portail qui montre aux utilisateurs une liste des ressources SAML à leur disposition. Elle permet aux utilisateurs d'accéder plus facilement aux ressources. Les utilisateurs se connectent au portail IdP et voient chaque ressource à laquelle ils ont accès.

Lorsque vous ajoutez la ressource de portail IdP à une stratégie d'authentification, la page de connexion SSO redirige les utilisateurs des groupes ajoutés à cette stratégie d'authentification vers la page du portail.

Pour configurer AuthPoint avec un portail IdP :

- Sélectionnez Ressources.

- Dans la liste déroulante Choisir un Type de Ressources, sélectionnez Portail IdP. Cliquez sur Ajouter la Ressource.

- Dans la zone de texte Nom, tapez un nom décrivant la ressource.

- Dans la liste déroulante Identifiant Utilisateur, choisissez si les utilisateurs saisissent leur e-mail ou leur nom d'utilisateur pour se connecter sur la page SSO.

- Dans la zone de texte Compte Alias, saisissez une valeur unique à ajouter à l'URL de votre portail IdP.

- Cliquez sur Enregistrer.

Vous pouvez ajouter une ressource du Portail IdP à différentes stratégies d'authentification. Il n'est pas nécessaire d'ajouter des ressources IdP supplémentaires dans AuthPoint.

Après avoir ajouté et configuré les ressources dans AuthPoint, vous devez créer des groupes pour vos utilisateurs. Dans AuthPoint, les groupes vous permettent de définir les ressources auxquelles vos utilisateurs ont accès. Vous ajoutez les utilisateurs dans des groupes dans AuthPoint, puis vous ajoutez les groupes aux stratégies d'authentification spécifiant les ressources sur lesquelles les utilisateurs peuvent s'authentifier.

Vous devez ajouter au moins un groupe avant de pouvoir ajouter des stratégies d'authentification ou ajouter des utilisateurs à AuthPoint.

Pour synchroniser des groupes externes d'Active Directory ou d'Azure Active Directory, vous devez ajouter une identité externe et créer une synchronisation de groupe avec l'option Créer de nouveaux groupes synchronisés activée. Cette rubrique est abordée dans la section Étape 9 — Synchroniser les utilisateurs de votre base de données LDAP.

Pour ajouter un groupe à AuthPoint, dans l'AuthPoint management UI :

- Dans le menu de navigation, sélectionnez Groupes.

- Cliquez sur Ajouter un Groupe.

- Dans la section Nouveau Groupe, dans la zone de texte Nom, entrez un nom descriptif pour le groupe.

- (Facultatif) Dans la zone de texte Description, entrez la description du groupe.

- Cliquez sur Enregistrer.

Votre groupe est listé sur la page Groupes.

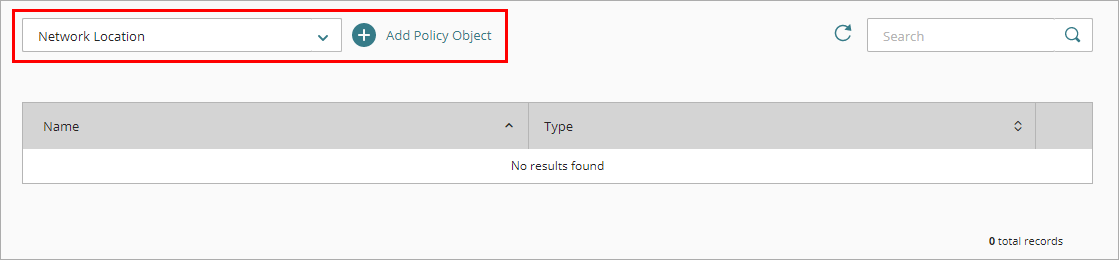

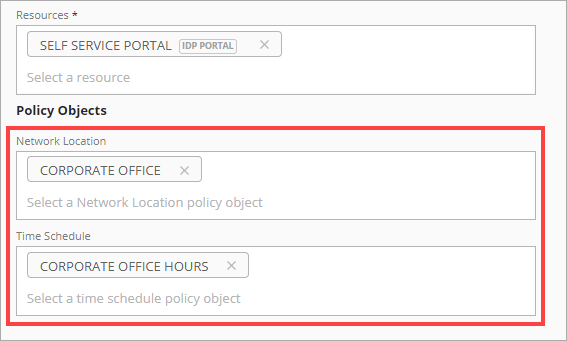

Les objets de stratégie sont les composants d'une stratégie configurables individuellement, tels que les emplacements réseau. Vous pouvez configurer les objets de stratégie avant de les ajouter aux stratégies d'authentification.

Vous pouvez configurer ces types d'objets de stratégie :

Emplacements Réseau (précédemment « emplacements sûrs »)

Les objets de stratégie d'emplacement réseau vous permettent de spécifier une liste d'adresses IP. Vous pouvez ensuite configurer des stratégies d'authentification s'appliquant uniquement lorsque les utilisateurs s'authentifient à partir des adresses IP dans l'emplacement réseau spécifié. Vous pouvez procéder ainsi si vous souhaitez autoriser les utilisateurs à se connecter sans MFA lorsqu'ils se trouvent au bureau.

Planification Horaire

Les objets de stratégie de planification horaire vous permettent de spécifier les dates et heures auxquelles les stratégies d'authentification s'appliquent aux authentifications des utilisateurs. Lorsque vous ajoutez une planification horaire à une stratégie d'authentification, la stratégie s'applique uniquement lorsqu'un utilisateur s'authentifie pendant la planification horaire spécifiée.

Lorsque vous ajoutez un objet de stratégie à une stratégie d'authentification, la stratégie s'applique uniquement aux authentifications d'utilisateur correspondant aux conditions de l'authentification et des objets de stratégie. À titre d'exemple, si vous ajoutez un emplacement réseau spécifique à une stratégie, celle-ci ne s'applique qu'aux authentifications des utilisateurs qui en proviennent.

Nous vous recommandons de créer une deuxième stratégie sans objet de stratégie pour ces groupes et ces ressources. Les utilisateurs disposant uniquement d'une stratégie comprenant un objet de stratégie n'ont pas accès à la ressource lorsque les conditions de l'objet de stratégie ne s'appliquent pas à l'authentification (car ils ne disposent d'aucune stratégie applicable et non car leur authentification est refusée).

- Les utilisateurs qui ont uniquement une stratégie qui inclut un emplacement réseau n'ont pas accès à la ressource lorsqu'ils s'authentifient en dehors de cet emplacement réseau.

- Les utilisateurs disposant uniquement d'une stratégie de planification horaire ne se voient pas octroyer l'accès lorsqu'ils s'authentifient hors des créneaux de la planification horaire.

Si vous possédez deux stratégies (une avec un objet de stratégie et l'autre sans), attribuez une priorité plus élevée à la stratégie comprenant l'objet de stratégie. Pour plus d'informations, consultez À propos de l'Ordre de Priorité des Stratégies.

Les emplacements réseau nécessitent une connexion Internet.

Pour l'authentification RADIUS et l'authentification de base (ECP), les stratégies comprenant un emplacement réseau ne sont pas appliquées, car AuthPoint ne peut pas déterminer l'adresse IP de l'utilisateur final ou l'adresse IP d'origine.

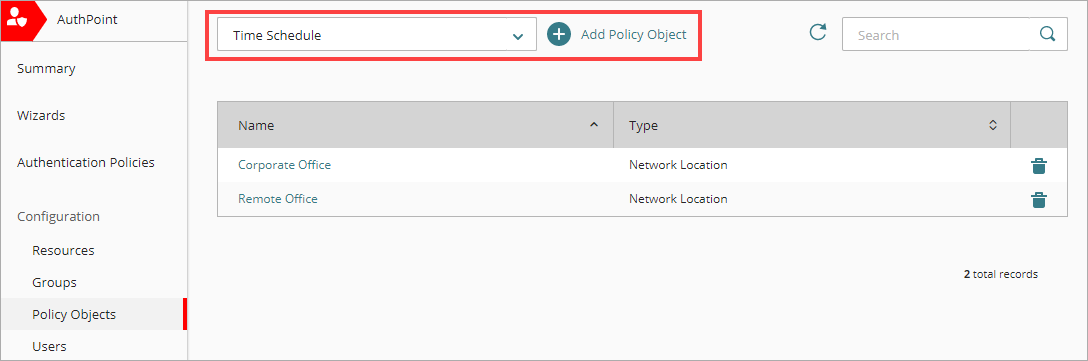

- Dans le menu de navigation AuthPoint, sélectionnez Objets de Stratégie.

- Dans la liste déroulante Choisir un Type d'Objet de Stratégie, sélectionnez Emplacement Réseau. Cliquez sur Ajouter un Objet de Stratégie.

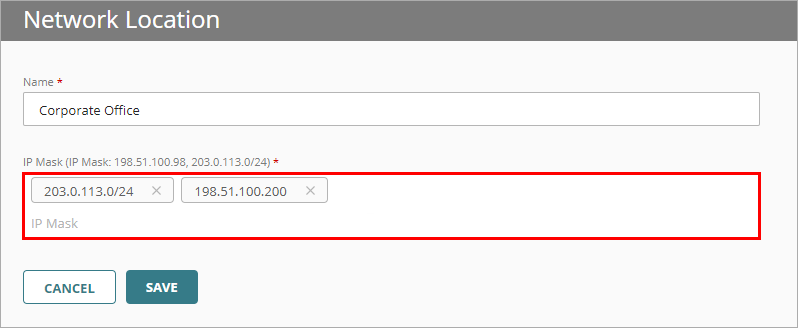

La page Emplacement Réseau s'affiche.

- Dans la zone de texte Nom, saisissez un nom afin d'identifier cet objet de stratégie d'emplacement réseau. Cela vous aide à identifier l'emplacement réseau lorsque vous l'ajoutez aux stratégies d'authentification.

- Dans la zone de texte Masque IP, saisissez une adresse IP publique ou un masque de réseau définissant la plage d'adresses IP publiques que vous souhaitez identifier pour cet emplacement réseau puis cliquez sur Entrée ou Retour. Vous pouvez spécifier plusieurs adresses IP et plages dans un même emplacement réseau.

Il est impossible de configurer l'adresse IP d'un emplacement réseau sur 0.0.0.0 ou 255.255.255.255.

- Cliquez sur Enregistrer.

- Dans le menu de navigation AuthPoint, sélectionnez Objets de Stratégie.

- Dans la liste déroulante Choisir un Type d'Objet de Stratégie, sélectionnez Planification Horaire. Cliquez sur Ajouter un Objet de Stratégie.

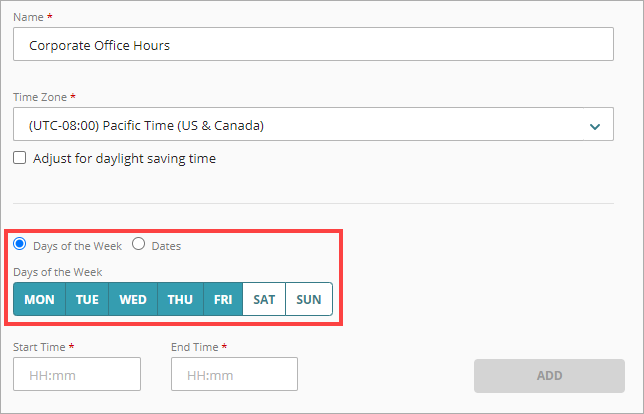

La page Planification Horaire s'affiche. - Dans la zone de texte Nom, saisissez un nom pour cet objet de stratégie de planification horaire. Cela vous aide à identifier la planification horaire lorsque vous l'ajoutez aux stratégies d'authentification.

- Dans la liste déroulante Fuseau Horaire, sélectionnez le fuseau horaire que vous souhaitez utiliser pour cette planification horaire.

- Si vous souhaitez ajuster le fuseau horaire sélectionné à l'heure d'été, sélectionnez la case à cocher Ajuster à l'heure d'été. Lorsque vous sélectionnez cette option, la stratégie de planification horaire ajuste immédiatement le fuseau horaire sélectionné en ajoutant une heure. À titre d'exemple, une planification horaire dont le fuseau horaire est paramétré sur l'heure normale du Pacifique (UTC -8 heures) est immédiatement ajusté à UTC -7 heures (-8 heures + 1 heure).

AuthPoint n'ajuste pas dynamiquement les paramètres à l'heure d'été. Vous devez sélectionner la case à cocher Ajuster à l'heure d'été lorsque l'heure d'été s'applique et désélectionner la case à cocher lorsqu'elle ne s'applique pas .

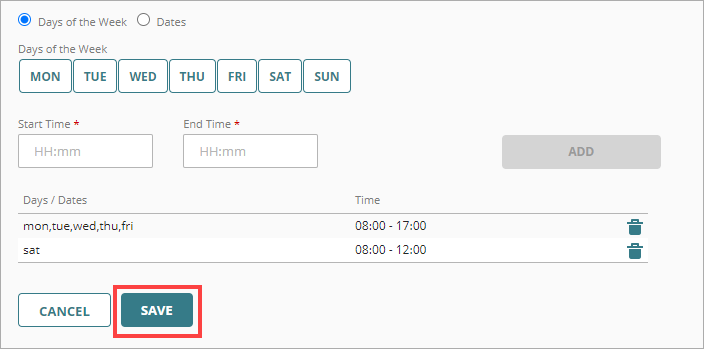

- Sélectionnez une option pour spécifier si vous souhaitez ajouter des jours de la semaine ou une date spécifique à cette planification horaire.

- Jours de la semaine — Pour ajouter des jours de la semaine spécifiques à la planification horaire, sélectionnez cette option et choisissez les jours que vous souhaitez inclure.

- Dates — Pour ajouter une date spécifique à la planification horaire, sélectionnez cette option et utilisez le champ Date pour sélectionner la date. Vous ne pouvez ajouter qu'une seule date à la fois.

Vous ne pouvez ajouter qu'une seule option à la fois. Pour ajouter plusieurs ensembles de jours de la semaine et une ou plusieurs dates à une planification horaire donnée, vous devez les ajouter séparément.

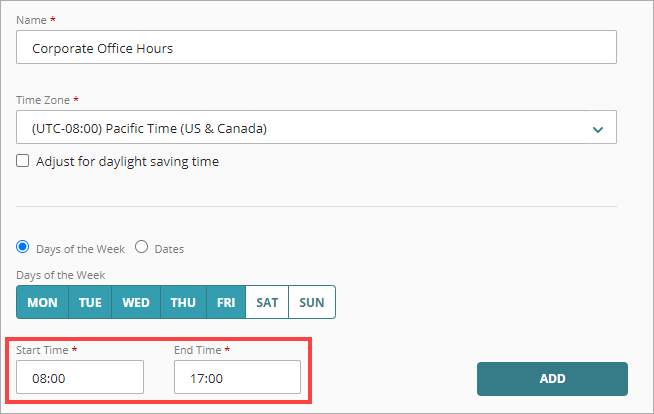

- Saisissez l'Heure de Début et l'Heure de Fin auxquelles vous souhaitez que la planification horaire s'applique les jours ou les dates sélectionnés. Ces valeurs doivent être comprises entre 00:00 et 23:59 et l'Heure de Fin doit être postérieure à l'Heure de Début.

Le fuseau horaire sélectionné à l'Étape 4 s'applique aux heures de début et de fin de toutes les planifications horaires ajoutées à l'objet de stratégie.

- Pour ajouter des jours et des heures à la planification horaire, cliquez sur Ajouter. Pour ajouter des jours ou des dates supplémentaires, ou pour spécifier des périodes supplémentaires pour ces jours ou ces dates, répétez les Étapes 5 à 7.

- Cliquez sur Enregistrer.

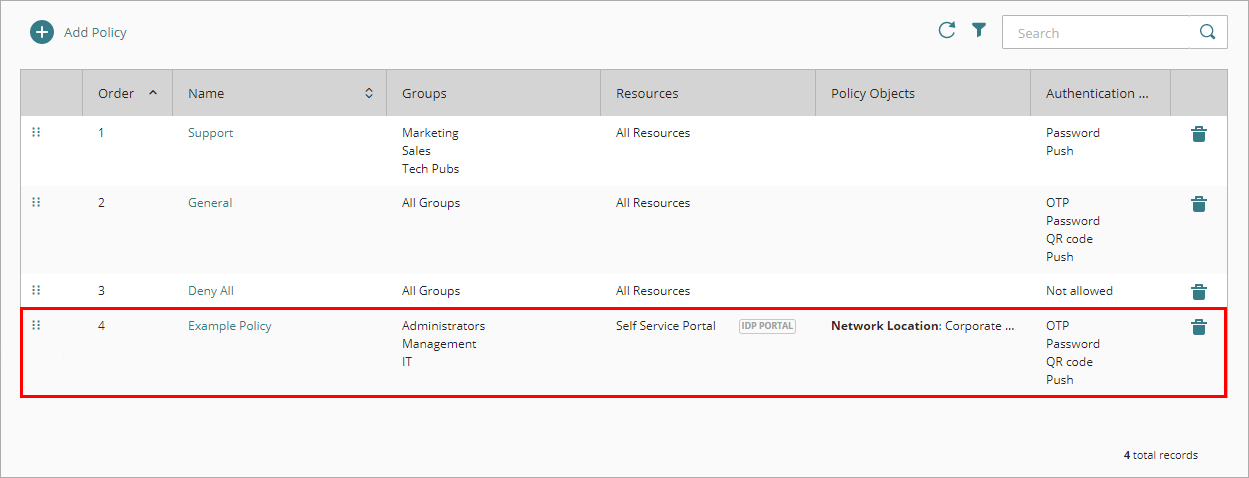

Après avoir ajouté toutes vos ressources et groupes dans AuthPoint, vous devez configurer les stratégies d'authentification. Les stratégies d'authentification spécifient les ressources sur lesquelles les utilisateurs d'AuthPoint peuvent s'authentifier ainsi que les méthodes d'authentification à leur disposition (Push, QR code et OTP).

Lorsque vous configurez une stratégie d'authentification, spécifiez :

- Si la stratégie autorise ou refuse les authentifications.

- Les méthodes d'authentification requises.

- Les ressources auxquelles s'applique la stratégie.

- Les groupes d'utilisateurs auxquels s'applique la stratégie.

- Les objets de stratégie s'appliquant aux authentifications.

Un utilisateur non membre d'un groupe possédant une stratégie d'authentification sur une ressource donnée ne peut pas s'authentifier pour s'y connecter.

Lorsque vous configurez des stratégies, assurez-vous de respecter les exigences et les recommandations suivantes :

- Vous devez configurer au moins un groupe avant de configurer les stratégies d'authentification.

- Pour l'authentification RADIUS et l'authentification de base (ECP), les stratégies possédant un emplacement réseau ne s'appliquent pas, car AuthPoint ne dispose pas de l'adresse IP de l'utilisateur final ni de l'adresse IP d'origine.

- Les stratégies comprenant des emplacements réseau s'appliquent uniquement aux authentifications des utilisateurs provenant de cet emplacement réseau. Les utilisateurs disposant uniquement d'une stratégie incluant un emplacement réseau ne peuvent pas accéder à la ressource lorsqu'ils s'authentifient hors de cet emplacement réseau. Cela est dû au fait qu'ils ne disposent d'aucune stratégie applicable et non car leur authentification est refusée.

- Si vous configurez des objets de stratégie, nous vous recommandons de créer une deuxième stratégie sans objet de stratégie pour ces groupes et ces ressources. Attribuez une priorité plus élevée à la stratégie possédant les objets de stratégie.

- Si vous activez les méthodes d'authentification push et OTP dans une stratégie, les ressources RADIUS associées à cette dernière utilisent les notifications push pour authentifier les utilisateurs.

- Vous devez activer la méthode d'authentification push pour les stratégies comprenant des ressources RADIUS MS-CHAPv2.

- Les ressources RADIUS ne prennent pas en charge l'authentification par QR code.

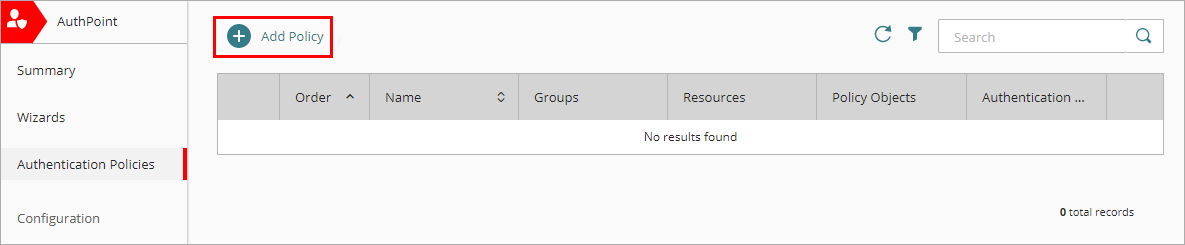

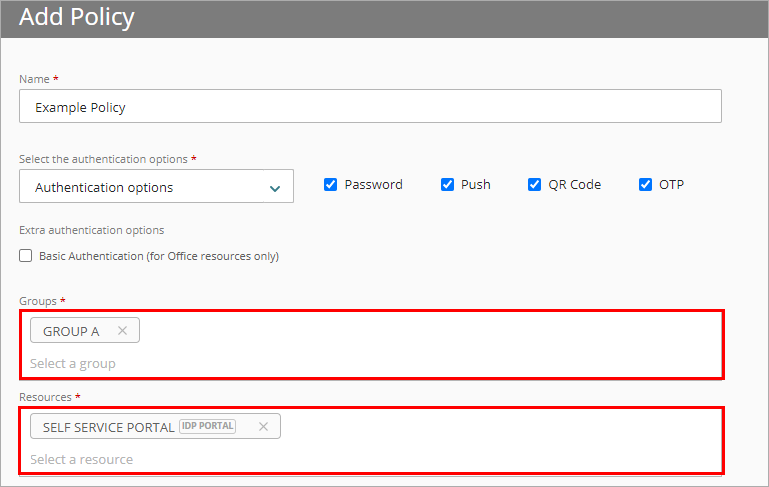

Pour configurer une stratégie d'authentification :

- Sélectionnez Stratégies d'Authentification.

- Cliquez sur Ajouter une Stratégie.

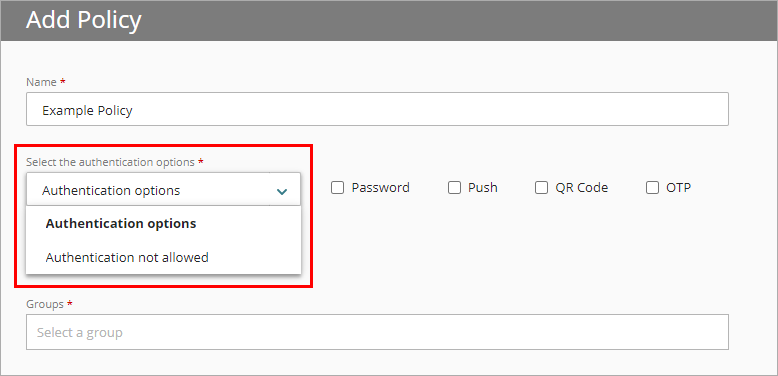

- Saisissez le nom de la stratégie.

- Dans la liste déroulante Sélectionnez les options d'authentification, sélectionnez une option pour spécifier s'il est nécessaire d'exiger l'authentification MFA ou de refuser les authentifications pour cette stratégie.

- Options d'authentification — Exige la MFA lorsque les utilisateurs des groupes associés à cette stratégie s'authentifient sur les ressources associées à celle-ci.

- Authentification non autorisée — Refuse les authentifications lorsque les utilisateurs des groupes associés à cette stratégie tentent de s'authentifier sur les ressources associées à cette stratégie

-

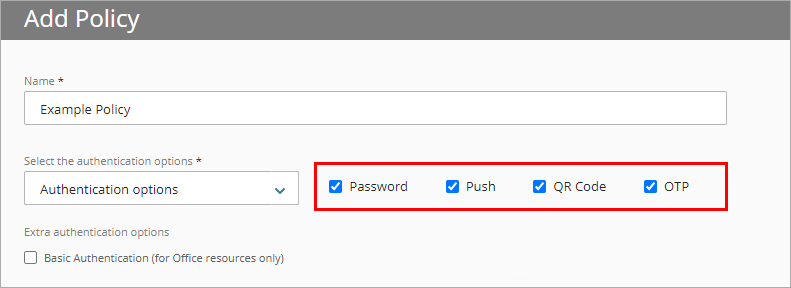

Si vous exigez la MFA pour cette stratégie, sélectionnez la case à cocher correspondant à chaque option d'authentification que les utilisateurs peuvent sélectionner lorsqu'ils s'authentifient. Pour plus d'informations sur les méthodes d'authentification, consultez À propos de l'Authentification.

Si vous activez les méthodes d'authentification push et OTP dans une stratégie, les ressources RADIUS associées à cette dernière utilisent les notifications push pour authentifier les utilisateurs.

L'authentification par QR code n'est pas prise en charge pour les ressources RADIUS.

- Pour les stratégies comprenant une ressource Office 365, si vous exigez une authentification pour un périphérique ou une ressource appartenant à votre domaine Office 365 mais ne pouvant pas utiliser la MFA tel qu'une imprimante, sélectionnez la case à cocher Authentification de Base. L'authentification de base est également appelée Enhanced Client or Proxy (ECP).

- Dans la liste déroulante Groupes, sélectionnez les groupes auxquels s'applique cette stratégie. Vous pouvez sélectionner plusieurs groupes. Pour configurer cette stratégie de manière à l'appliquer à tous les groupes, sélectionnez Tous les Groupes.

- Dans la liste déroulante Ressources, sélectionnez les ressources auxquelles cette stratégie s'applique. Pour configurer cette stratégie afin qu'elle s'applique à toutes les ressources, sélectionnez Toutes les Ressources.

- Dans la liste déroulante Objets de stratégie, sélectionnez les objets de stratégie s'appliquant à cette stratégie. Pour plus d'informations sur les objets de stratégie, consultez À propos des Objets de Stratégie.

- Cliquez sur Enregistrer.

Votre stratégie est créée et ajoutée à la fin de la liste des stratégies.Après avoir créé une nouvelle stratégie, nous vous recommandons de réviser l'ordre des stratégies. AuthPoint ajoute toujours les nouvelles stratégies à la fin de la liste des stratégies.

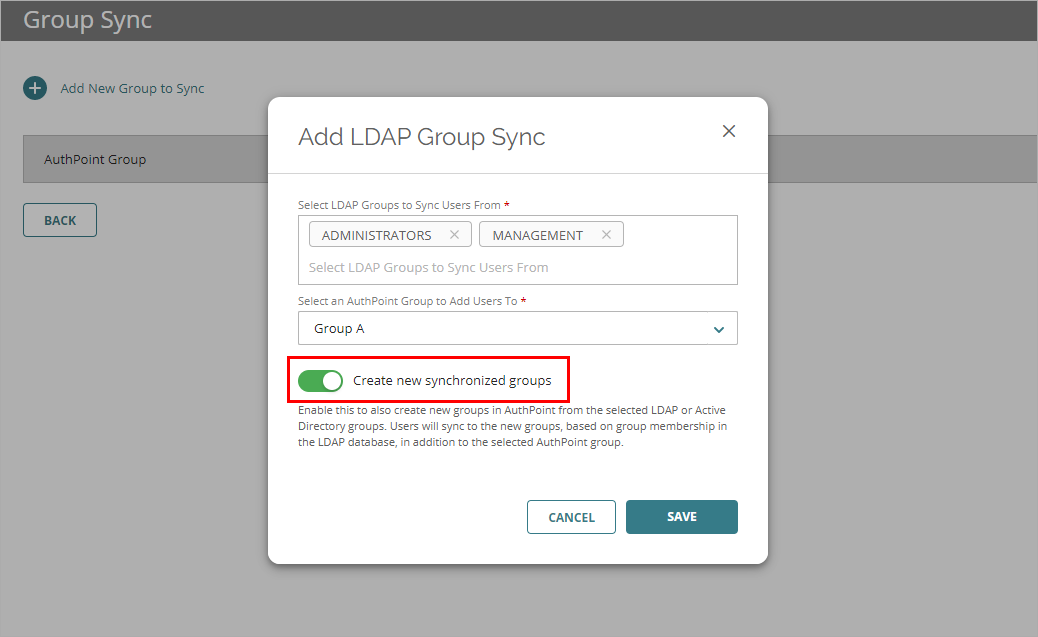

Pour synchroniser les utilisateurs d'une base de données LDAP, vous devez créer une requête pour l'identité externe que vous avez ajoutée. Les requêtes que vous ajoutez à une identité externe spécifient les utilisateurs à synchroniser à partir de votre base de données Active Directory ou LDAP. Elles extraient les informations des utilisateurs dans la base de données et créent les utilisateurs AuthPoint correspondant aux utilisateurs de la requête.

Il y a deux façons d'extraire des utilisateurs :

- Synchronisation de Groupe — Sélectionnez les groupes LDAP dont vous souhaitez synchroniser les utilisateurs et AuthPoint crée la requête pour vous.

- Requêtes Avancées — Créez vos propres requêtes LDAP pour spécifier les groupes ou utilisateurs à synchroniser.

Dans cet exemple, nous montrons les étapes à suivre pour la fonction de synchronisation de groupe.

Avant de continuer, assurez-vous que chaque compte d'utilisateur possède une adresse e-mail valide. Si l'adresse e-mail d'un compte d’utilisateur n'est pas correcte, l'utilisateur ne peut pas recevoir l’e-mail lui permettant de définir un mot de passe et d'activer un jeton.

Si les groupes LDAP sélectionnés ont plus d'utilisateurs que ne le permettent vos licences, la synchronisation ne crée que le nombre d'utilisateurs permis par votre licence.

Les utilisateurs LDAP qui n'ont pas de nom d'utilisateur ou d'adresse e-mail ne sont pas inclus dans la synchronisation.

Pour synchroniser des groupes LDAP :

- Sélectionnez Identités Externes.

- À côté de votre identité externe, cliquez sur

et sélectionnez Synchronisation de Groupe.

et sélectionnez Synchronisation de Groupe.

- Sur la page Synchronisation de Groupe, cliquez sur Ajouter un Nouveau Groupe à Synchroniser.

- Dans la fenêtre Ajouter une Synchronisation de Groupe, dans la liste déroulante Sélectionner les Groupes LDAP à partir desquels Synchroniser les Utilisateurs, sélectionnez les groupes LDAP à partir desquels vous souhaitez synchroniser des utilisateurs. Vous pouvez sélectionner plusieurs groupes.

- Dans la liste déroulante Sélectionner un Groupe AuthPoint pour y Ajouter des Utilisateurs, sélectionnez le groupe AuthPoint auquel vous souhaitez ajouter les utilisateurs.

Pour chaque synchronisation de groupe, tous les utilisateurs sont ajoutés au même groupe AuthPoint. Pour ajouter des utilisateurs à plusieurs groupes AuthPoint, vous devez créer une synchronisation de groupe distincte pour chaque groupe LDAP qui contient les utilisateurs que vous voulez dans un goupe AuthPoint différent.

- Pour créer de nouveaux groupes dans AuthPoint en fonction des groupes Active Directory à partir desquels vous synchronisez les utilisateurs, activez l'option Créer de nouveaux groupes synchronisés. Si vous activez cette option, les utilisateurs sont synchronisés selon les nouveaux groupes en fonction de leur appartenance aux groupes de la base de données LDAP, en plus du groupe AuthPoint sélectionné.

L'option Créer de nouveaux groupes synchronisés est uniquement disponible pour Active Directory et Azure Active Directory.

Pour voir et utiliser cette option, vous devez installer la version 6.1 ou une version ultérieure de AuthPoint Gateway.

- Cliquez sur Enregistrer.

La fenêtre Ajouter une Synchronisation de Groupe se ferme.

Après avoir ajouté une requête pour trouver vos utilisateurs (manuellement ou avec la synchronisation de groupe), AuthPoint se synchronise avec votre base de données Active Directory ou LDAP au prochain intervalle de synchronisation et crée un compte d'utilisateur AuthPoint pour chaque utilisateur identifié par la requête.

Pour lancer une synchronisation immédiatement, sur la page Identités Externes, à côté de votre identité externe, cliquez sur ![]() et sélectionnez Démarrer la Synchronisation.

et sélectionnez Démarrer la Synchronisation.

Les comptes d'utilisateur créés apparaissent sur la page Utilisateurs avec une icône de statut Activé verte à côté du nom d'utilisateur. L'icône d'état Activé indique que l'utilisateur a été créé et qu'il est actuellement actif (non bloqué). Vous pouvez identifier les utilisateurs synchronisés à partir d'une identité externe par la balise LDAP dans la colonne Type dans la liste des utilisateurs.

Chaque utilisateur reçoit un e-mail pour activer son jeton dans l'application mobile AuthPoint. Lorsqu'un utilisateur active son jeton, les informations relatives au jeton s'affichent dans la colonne Jeton avec une icône d'état Activé verte à côté du jeton.

Les utilisateurs synchronisés à partir d'une identité externe utilisent leur mot de passe existant pour l'authentification. Ils ne reçoivent pas d'email pour définir un mot de passe AuthPoint.

Si vous avez activé l'option Créer de nouveaux groupes synchronisés, les groupes synchronisés sont créés dans AuthPoint. Les groupes nouvellement créés figurent sur la page Groupes. Vous pouvez identifier les groupes synchronisés à partir d'Active Directory par la balise LDAP dans la colonne Type de la liste des groupes.

Si vous modifiez le nom d'un groupe synchronisé dans Active Directory, le nom du groupe synchronisé dans AuthPoint est automatiquement mis à jour en conséquence. Il est impossible de modifier les groupes synchronisés dans AuthPoint.

Si vous supprimez le groupe dans Active Directory ou si vous supprimez la synchronisation de groupe, le groupe synchronisé n'est pas supprimé dans AuthPoint. Vous devez supprimer manuellement le groupe synchronisé dans AuthPoint.

Vous avez maintenant ajouté vos ressources à AuthPoint, défini des stratégies d'authentification pour ces ressources et synchronisé vos utilisateurs. Avant de pouvoir s'authentifier avec AuthPoint, vos utilisateurs doivent installer l'application AuthPoint sur leurs périphériques mobiles et activer leur jeton AuthPoint.

Un jeton contient des informations qui servent à vous identifier et vous associer à un périphérique, comme une signature numérique ou une empreinte digitale. Il s'utilise en plus, ou à la place, du mot de passe quand les utilisateurs s'identifient dans une ressource protégée. Les utilisateurs activent un jeton sur un périphérique qu'ils utilisent pour l'authentification, tel qu'un téléphone mobile. Ce périphérique est ensuite utilisé pour avoir accès aux ressources protégées qui exigent une authentification multifacteur.

Pour plus d'informations, consultez Activer un Jeton.

Voir Également

Démarrage Rapide — Configurer AuthPoint

À propos de l'Application Mobile AuthPoint