Vous pouvez ajouter AuthPoint en tant que serveur d'authentification aux Fireboxes qui exécutent Fireware v12.7 ou ultérieur. Cela facilite la configuration de la MFA AuthPoint pour :

- Mobile VPN with SSL

- Mobile VPN with IKEv2

- Firebox Web UI

- Portail d'Authentification Firebox

Pour activer AuthPoint en tant que serveur d'authentification sur un Firebox, vous devez ajouter une ressource Firebox dans AuthPoint. Après avoir configuré une ressource Firebox dans AuthPoint, le serveur d'authentification AuthPoint sur votre Firebox est activé.

Lorsque vous configurez une ressource Firebox pour ajouter la MFA à un Firebox, AuthPoint reçoit l'adresse IP de l'utilisateur final, de sorte que les objets de stratégie d'emplacement réseau s'appliquent lorsqu'un utilisateur s'authentifie avec un client VPN.

Il n'est pas nécessaire d'ajouter une ressource Firebox à la configuration de la Gateway, même si la ressource Firebox a activé MS-CHAPv2. Dans ce scénario, le Firebox valide le mot de passe de l'utilisateur avec NPS et AuthPoint authentifie l'utilisateur avec la MFA.

Votre Firebox doit exécuter Fireware v12.7.1 ou une version ultérieure pour authentifier les utilisateurs Azure Active Directory avec le serveur d'authentification AuthPoint.

Avant de Commencer

Avant d'ajouter AuthPoint en tant que serveur d'authentification sur votre Firebox, confirmez que vous avez enregistré et connecté le périphérique à WatchGuard Cloud en tant que Firebox géré localement. L'intégration d'AuthPoint n'est pas prise en charge pour les Fireboxes gérés sur le cloud.

Pour obtenir des instructions détaillées concernant l'enregistrement et la connexion du Firebox à WatchGuard Cloud, consultez la section Ajouter un Firebox Géré Localement à WatchGuard Cloud.

Flux de Travail d'Authentification

Lorsque vous configurez AuthPoint en tant que serveur d'authentification pour Mobile VPN with SSL, Mobile VPN with IKEv2, le Portail d'Authentification Firebox ou les utilisateurs de Fireware Web UI :

- Le Firebox transmet les requêtes d'authentification des utilisateurs directement à AuthPoint.

- AuthPoint coordonne l'authentification multifacteur (MFA) :

- Utilisateurs locaux — AuthPoint valide le premier facteur (mot de passe) et le second facteur (push ou one-time password)

- Utilisateurs LDAP — AuthPoint ordonne au Firebox de contacter Active Directory pour valider le premier facteur (mot de passe). AuthPoint valide le deuxième facteur (push ou one-time password).

- Utilisateurs Azure Active Directory — AuthPoint contacte Azure Active Directory pour valider le premier facteur (mot de passe). AuthPoint valide le deuxième facteur (push ou one-time password).

- Le Firebox invite l'utilisateur à sélectionner une option d'authentification :

- Si l'utilisateur sélectionne l'option push, AuthPoint envoie une requête push sur son téléphone.

- Si l'utilisateur sélectionne l'option « one-time password », le Firebox l'invite à spécifier un one-time password (OTP).

Le flux de travail d'authentification dépend de la fonctionnalité de Fireware :

- L'utilisateur initie une connexion VPN depuis un client Mobile VPN with SSL vers le Firebox.

- Le Firebox transfère la requête à AuthPoint.

- AuthPoint détermine si l'utilisateur est local et a une stratégie MFA valide.

- Pour Push :

- AuthPoint envoie une notification push au téléphone mobile de l'utilisateur.

- L'utilisateur reçoit et approuve la notification push.

- AuthPoint reçoit l'approbation push et contacte le Firebox.

- Le Firebox reçoit l'approbation et autorise à l'utilisateur de se connecter au VPN.

- Pour l'OTP :

- AuthPoint valide l'OTP.

- Le Firebox reçoit l'approbation et autorise à l'utilisateur de se connecter au VPN.

- Pour Push :

- L'utilisateur initie une connexion VPN depuis un client Mobile VPN with SSL vers le Firebox.

- Le Firebox transfère la requête à AuthPoint.

- AuthPoint détermine si l'utilisateur est un utilisateur Active Directory.

- AuthPoint indique au Firebox que le serveur Active Directory doit valider l'utilisateur.

- Le Firebox transmet les informations d'identification de l'utilisateur au serveur Active Directory (requête LDAP BIND).

- Active Directory valide les informations d'identification de l'utilisateur et répond au Firebox.

- Le Firebox envoie une requête MFA à AuthPoint.

- AuthPoint vérifie que l'utilisateur dispose d'une stratégie MFA valide.

- Pour Push :

- AuthPoint envoie une notification push au téléphone mobile de l'utilisateur.

- L'utilisateur reçoit et approuve la notification push

- AuthPoint reçoit l'approbation push et contacte le Firebox.

- Le Firebox reçoit l'approbation et autorise à l'utilisateur de se connecter au VPN.

- Pour l'OTP :

- AuthPoint valide l'OTP.

- Le Firebox reçoit l'approbation et autorise à l'utilisateur de se connecter au VPN.

- Pour Push :

- L'utilisateur initie une connexion VPN depuis un client Mobile VPN with SSL vers le Firebox.

- Le Firebox transfère la requête à AuthPoint.

- AuthPoint détermine si l'utilisateur est un utilisateur Azure Active Directory.

- AuthPoint contacte Azure Active Directory pour valider le premier facteur (mot de passe).

- AuthPoint vérifie que l'utilisateur dispose d'une stratégie MFA valide et authentifie l'utilisateur.

- Pour Push :

- AuthPoint envoie une notification push au téléphone mobile de l'utilisateur.

- L'utilisateur reçoit et approuve la notification push.

- AuthPoint reçoit l'approbation push et contacte le Firebox.

- Le Firebox reçoit l'approbation et autorise à l'utilisateur de se connecter au VPN.

- Pour l'OTP :

- AuthPoint valide l'OTP.

- Le Firebox reçoit l'approbation et autorise à l'utilisateur de se connecter au VPN.

- Pour Push :

- L'utilisateur initie une connexion VPN depuis un client Mobile VPN with IKEv2 vers le Firebox.

- Le Firebox transfère la requête à AuthPoint.

- AuthPoint détermine si l'utilisateur est local et a une stratégie MFA valide.

- AuthPoint authentifie l'utilisateur.

- Pour Push :

- AuthPoint envoie une notification push au téléphone mobile de l'utilisateur.

- L'utilisateur reçoit et approuve la notification push.

- AuthPoint reçoit l'approbation push et contacte le Firebox.

- Le Firebox reçoit l'approbation et autorise à l'utilisateur de se connecter au VPN.

- Pour l'OTP :

- AuthPoint valide l'OTP.

- Le Firebox reçoit l'approbation et autorise à l'utilisateur de se connecter au VPN.

- Pour Push :

- L'utilisateur initie une connexion VPN depuis un client Mobile VPN with IKEv2 vers le Firebox.

- Le Firebox transfère la requête à AuthPoint.

- AuthPoint détermine si l'utilisateur est un utilisateur Active Directory.

- AuthPoint indique au Firebox que le serveur NPS doit valider l'utilisateur.

- Le Firebox envoie les informations d'identification de l'utilisateur au serveur NPS pour validation (protocole RADIUS). NPS est requis pour les utilisateurs Active Directory qui se connectent à partir d'un client IKEv2.

- Le serveur NPS répond au Firebox.

- Le Firebox envoie une requête MFA à AuthPoint.

- AuthPoint vérifie que l'utilisateur dispose d'une stratégie MFA valide.

- AuthPoint envoie une notification push au téléphone mobile de l'utilisateur.

- L'utilisateur reçoit et approuve la notification push.

- AuthPoint reçoit l'approbation push et contacte le Firebox.

- Le Firebox reçoit l'approbation et autorise à l'utilisateur de se connecter au VPN.

- L'utilisateur initie une connexion VPN depuis un client Mobile VPN with IKEv2 vers le Firebox.

- Le Firebox transfère la requête à AuthPoint.

- AuthPoint détermine si l'utilisateur est un utilisateur Azure Active Directory.

- AuthPoint indique au Firebox que le serveur NPS doit valider l'utilisateur.

- Le Firebox envoie les informations d'identification de l'utilisateur au serveur NPS pour validation (protocole RADIUS). NPS est requis pour les utilisateurs Azure Active Directory qui se connectent à partir d'un client IKEv2.

- Le serveur NPS répond au Firebox.

- Le Firebox envoie une requête MFA à AuthPoint.

- AuthPoint vérifie que l'utilisateur dispose d'une stratégie MFA valide.

- AuthPoint envoie une notification push au téléphone mobile de l'utilisateur.

- L'utilisateur reçoit et approuve la notification push.

- AuthPoint reçoit l'approbation push et contacte le Firebox.

- Le Firebox reçoit l'approbation et autorise à l'utilisateur de se connecter au VPN.

- L'utilisateur se connecte au Portail d'authentification Firebox sur le port 4100.

- L'utilisateur fournit les informations d'identification et sélectionne le domaine d'authentification AuthPoint.

- Le Firebox transfère la requête à AuthPoint.

- AuthPoint détermine si l'utilisateur est local et a une stratégie d'authentification multifacteur (MFA) valide.

- L'utilisateur voit une page d'authentification qui affiche les méthodes d'authentification disponibles.

- L'utilisateur sélectionne une méthode d'authentification.

- Le Firebox envoie une requête MFA à AuthPoint.

- Pour Push :

- AuthPoint envoie une notification push au téléphone mobile de l'utilisateur.

- L'utilisateur reçoit et approuve la notification push.

- AuthPoint reçoit l'approbation push et contacte le Firebox.

- Le Firebox reçoit l'approbation et autorise à l'utilisateur à se connecter.

- Pour l'OTP :

- AuthPoint valide l'OTP.

- Le Firebox reçoit l'approbation et autorise à l'utilisateur à se connecter.

- Pour Push :

- L'utilisateur se connecte au Portail d'authentification Firebox sur le port 4100.

- L'utilisateur fournit les informations d'identification et sélectionne le domaine d'authentification AuthPoint.

- Le Firebox transfère la requête à AuthPoint.

- AuthPoint détermine si l'utilisateur est un utilisateur Active Directory et s'il possède une stratégie de MFA valide.

- AuthPoint communique au Firebox que le serveur Active Directory doit valider l'utilisateur.

- Le Firebox transmet les informations d'identification de l'utilisateur au serveur Active Directory (requête LDAP BIND).

- Active Directory valide les informations d'identification de l'utilisateur et répond au Firebox.

- L'utilisateur voit une page d'authentification qui affiche les méthodes d'authentification disponibles.

- L'utilisateur sélectionne une méthode d'authentification.

- Le Firebox envoie une requête MFA à AuthPoint.

- Pour Push :

- AuthPoint envoie une notification push au téléphone mobile de l'utilisateur.

- L'utilisateur reçoit et approuve la notification push.

- AuthPoint reçoit l'approbation push et contacte le Firebox.

- Le Firebox reçoit l'approbation et autorise à l'utilisateur à se connecter.

- Pour l'OTP :

- AuthPoint valide l'OTP.

- Le Firebox reçoit l'approbation et autorise à l'utilisateur à se connecter.

- Pour Push :

- L'utilisateur se connecte au Portail d'authentification Firebox sur le port 4100.

- L'utilisateur fournit les informations d'identification et sélectionne le domaine d'authentification AuthPoint.

- Le Firebox transfère la requête à AuthPoint.

- AuthPoint détermine si l'utilisateur est un utilisateur Azure Active Directory.

- AuthPoint contacte Azure Active Directory pour valider le premier facteur (mot de passe).

- L'utilisateur voit une page d'authentification qui affiche les méthodes d'authentification disponibles.

- L'utilisateur sélectionne une méthode d'authentification.

- Le Firebox envoie une requête MFA à AuthPoint.

- Pour Push :

- AuthPoint envoie une notification push au téléphone mobile de l'utilisateur.

- L'utilisateur reçoit et approuve la notification push.

- AuthPoint reçoit l'approbation push et contacte le Firebox.

- Le Firebox reçoit l'approbation et autorise à l'utilisateur à se connecter.

- Pour l'OTP :

- AuthPoint valide l'OTP.

- Le Firebox reçoit l'approbation et autorise à l'utilisateur à se connecter.

- Pour Push :

- L'utilisateur se connecte à Firebox Web UI.

- L'utilisateur fournit les informations d'identification et sélectionne le domaine d'authentification AuthPoint.

- Le Firebox transfère la requête à AuthPoint.

- AuthPoint détermine si l'utilisateur est local et a une stratégie d'authentification multifacteur (MFA) valide.

- L'utilisateur voit s'afficher une page d'authentification indiquant les méthodes d'authentification disponibles.

- L'utilisateur sélectionne une méthode d'authentification.

- Le Firebox envoie une requête MFA à AuthPoint.

- Pour Push :

- AuthPoint envoie une notification push au téléphone mobile de l'utilisateur.

- L'utilisateur reçoit et approuve la notification push.

- AuthPoint reçoit l'approbation push et contacte le Firebox.

- Le Firebox reçoit l'approbation et autorise à l'utilisateur à se connecter.

- Pour l'OTP :

- AuthPoint valide l'OTP.

- Le Firebox reçoit l'approbation et autorise à l'utilisateur à se connecter.

- Pour Push :

- L'utilisateur se connecte à Firebox Web UI.

- L'utilisateur fournit les informations d'identification et sélectionne le domaine d'authentification AuthPoint.

- Le Firebox transfère la requête à AuthPoint.

- AuthPoint détermine si l'utilisateur est un utilisateur Active Directory et s'il possède une stratégie de MFA valide.

- AuthPoint communique au Firebox que le serveur Active Directory doit valider l'utilisateur.

- Le Firebox transmet les informations d'identification de l'utilisateur au serveur Active Directory (requête LDAP BIND).

- Active Directory valide les informations d'identification de l'utilisateur et répond au Firebox.

- L'utilisateur voit une page d'authentification qui affiche les méthodes d'authentification disponibles.

- L'utilisateur sélectionne une méthode d'authentification.

- Le Firebox envoie une requête MFA à AuthPoint.

- Pour Push :

- AuthPoint envoie une notification push au téléphone mobile de l'utilisateur.

- L'utilisateur reçoit et approuve la notification push.

- AuthPoint reçoit l'approbation push et contacte le Firebox.

- Le Firebox reçoit l'approbation et autorise à l'utilisateur à se connecter.

- Pour l'OTP :

- AuthPoint valide l'OTP.

- Le Firebox reçoit l'approbation et autorise à l'utilisateur à se connecter.

- Pour Push :

Convertir les Configurations depuis Fireware 12.6.x ou une Version Antérieure

Cette section s'applique uniquement aux configurations employant un serveur d'authentification RADIUS AuthPoint créé manuellement. Si vous avez déjà configuré la MFA AuthPoint pour votre Firebox avec une ressource client RADIUS et un serveur RADIUS sur le Firebox, suivez les étapes de cette section pour convertir la configuration de manière à utiliser le serveur d'authentification AuthPoint.

Les configurations créées avant Fireware v12.7 employant un serveur d'authentification RADIUS pour l'AuthPoint Gateway continueront à fonctionner suite à la mise à niveau vers Fireware v12.7.

Si vous possédez un serveur d'authentification existant nommé AuthPoint, ce serveur d'authentification est automatiquement renommé AuthPoint.1 si vous :

- Mettez à niveau votre Firebox vers Fireware v12.7.

- Utilisez WSM ou Policy Manager v12.7 ou une version ultérieure pour gérer un Firebox exécutant Fireware 12.6.x ou une version antérieure.

Si votre serveur d'authentification AuthPoint existant est renommé et qu'il n'est pas le serveur d'authentification par défaut, les utilisateurs doivent saisir le nouveau nom du serveur d'authentification (AuthPoint.1) lorsqu'ils se connectent et utilisent ce serveur d'authentification.

Pour convertir la configuration de manière à utiliser le serveur d'authentification AuthPoint :

- Mettez à niveau votre Firebox vers Fireware v12.7 ou une version ultérieure.

- Dans AuthPoint :

- Ajoutez une ressource Firebox pour votre Firebox.

- Configurez une stratégie d'authentification pour la nouvelle ressource Firebox ou ajoutez la ressource Firebox à l'une des stratégies d'authentification existantes.

- Dans Fireware :

- Pour configurer la MFA AuthPoint pour un VPN, ajoutez AuthPoint comme serveur d'authentification principal pour la configuration Mobile VPN with SSL ou Mobile VPN with IKEv2.

- Pour configurer la MFA AuthPoint pour le Portail d'Authentification Firebox, spécifiez AuthPoint comme le serveur d'authentification pour les utilisateurs et les groupes.

- Testez la MFA avec la nouvelle configuration.

- Supprimez la configuration précédente :

- Dans AuthPoint, supprimez la ressource du client RADIUS existante et supprimez la ressource du client RADIUS de votre Gateway.

- Dans Fireware, supprimez le serveur RADIUS que vous avez configuré pour l'AuthPoint Gateway.

Configurer une Ressource Firebox

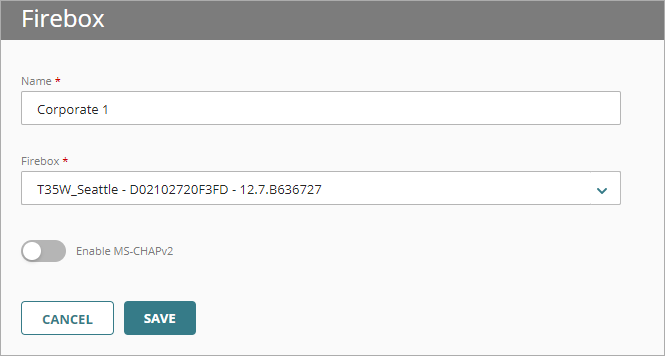

Pour ajouter une ressource Firebox :

- Dans le menu de navigation, sélectionnez Ressources.

La page Ressources s'ouvre.

- Dans la liste déroulante Choisir un Type de Ressources, sélectionnez Firebox. Cliquez sur Ajouter la Ressource.

La page Ressource Firebox s'ouvre.

- Dans la zone de texte Nom, tapez un nom décrivant la ressource.

- Dans la liste déroulante Firebox, sélectionnez le Firebox ou le FireCluster que vous souhaitez connecter à AuthPoint. Cette liste indique uniquement les Fireboxes et FireClusters gérés localement que vous avez ajoutés à WatchGuard Cloud.

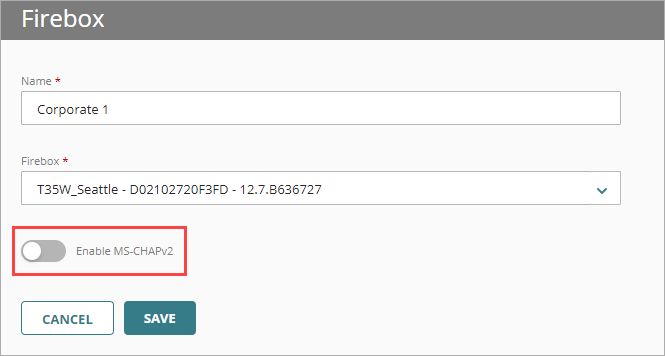

- Pour configurer la ressource Firebox de sorte qu'elle accepte les requêtes d'authentification MS-CHAPv2, activez l'option Activer MS-CHAPv2.

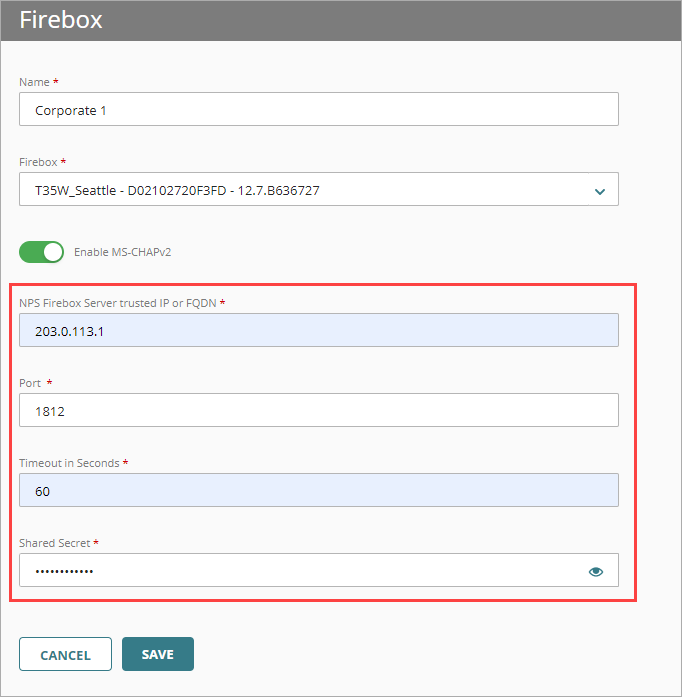

Des zones de texte supplémentaires apparaissent.Il n'est pas nécessaire d'activer MS-CHAPv2 si le client VPN IKEv2 est uniquement utilisé par les utilisateurs locaux d'AuthPoint.

- Dans la zone de texte IP ou FQDN Approuvé du Serveur RADIUS NPS, saisissez l'adresse IP ou le nom de domaine complet (FQDN) du serveur RADIUS NPS.

- Dans la zone de texte Port, saisissez le port utilisé par NPS pour communiquer. Le numéro de port par défaut est 1812.

- Dans la zone de texte Délai d'attente En Secondes, saisissez une valeur en secondes. La valeur de délai d'attente est le laps de temps s'écoulant avant l'expiration d'une authentification push.

- Dans la zone de texte Secret Partagé, saisissez la clé secrète partagée que NPS et le Firebox utiliseront pour communiquer.

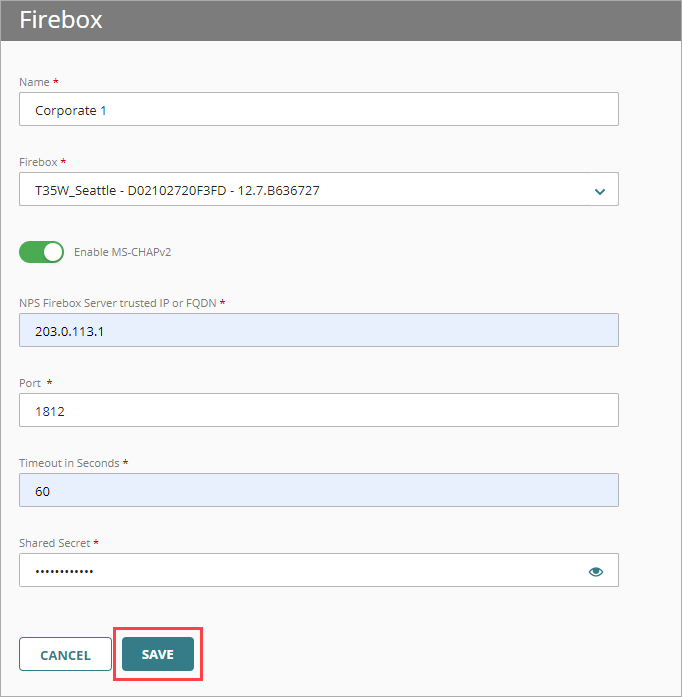

- Cliquez sur Enregistrer.

Après avoir ajouté la ressource Firebox dans AuthPoint, le serveur d'authentification AuthPoint est activé sur votre Firebox. Pour ajouter la MFA, vous devez configurer le Firebox pour utiliser le serveur d'authentification AuthPoint.

-

Mobile VPN with SSL — Dans Fireware, configurez AuthPoint en tant que serveur d'authentification principal de votre configuration Mobile VPN with SSL. Pour des étapes détaillées, consultez Intégration Mobile VPN with SSL du Firebox à AuthPoint.

Si vous ajoutez le serveur d'authentification AuthPoint à la configuration Mobile VPN with SSL, les utilisateurs doivent télécharger et utiliser le client WatchGuard Mobile VPN with SSL v12.7 ou une version ultérieure, ou le client OpenVPN SSL.

- Mobile VPN with IKEv2 — Dans Fireware, configurez AuthPoint en tant que serveur d'authentification principal de votre configuration Mobile VPN with IKEv2. Pour consulter les étapes détaillées, consultez la section Intégration Mobile VPN with IKEv2 du Firebox à AuthPoint pour les Utilisateurs Active Directory ou Intégration Mobile VPN with IKEv2 du Firebox à AuthPoint pour les Utilisateurs Azure Active Directory.

- Portail d'Authentification Firebox — Dans Fireware, spécifiez AuthPoint en tant que serveur d'authentification pour les utilisateurs et les groupes. Pour consulter les étapes détaillées, consultez la section Authentification du Firebox avec AuthPoint.

- Fireware Web UI — Dans Fireware, accédez à Système > Utilisateurs et Rôles puis ajoutez les utilisateurs de Gestion du Périphérique avec AuthPoint en tant que serveur d'authentification. Pour plus d'informations, consultez Gérer les Utilisateurs et les Rôles sur Votre Firebox

Voir Également

À propos des Stratégies d'Authentification AuthPoint

Intégration Mobile VPN with SSL du Firebox à AuthPoint

Intégration Mobile VPN with IKEv2 du Firebox à AuthPoint pour les Utilisateurs Active Directory