Les ressources client RADIUS représentent des périphériques qui envoient des paquets RADIUS à AuthPoint Gateway. Elles sont couramment utilisées pour authentifier les utilisateurs pour des pare-feux et des réseaux privés VPN (Virtual Private Network).

Vous devez associer les ressources client RADIUS à AuthPoint Gateway et spécifier une clé secrète partagée afin que le serveur RADIUS (AuthPoint Gateway) et le client RADIUS puissent communiquer.

Consultez les Guides d'Intégration AuthPoint pour connaître les étapes de configuration de l'authentification multifacteur (MFA) AuthPoint pour des ressources client RADIUS spécifiques.

AuthPoint prend en charge l'authentification RADIUS avec PAP et MS-CHAPv2. L'authentification 802.1x n'est pas prise en charge.

AuthPoint tronque les paquets RADIUS contenant plus de 3 000 caractères d'informations de groupe d'un utilisateur. Si les noms de tous les groupes d'un utilisateur totalisent plus de 3 000 caractères, AuthPoint tronque les informations des groupes et la réponse n'inclut que les 3 000 premiers caractères.

Flux de Travail de l'Authentification RADIUS

Cette section explique le flux de travail d'authentification lorsqu'un utilisateur s'authentifie avec le protocole RADIUS. Le flux de travail d'authentification diffère pour les utilisateurs AuthPoint locaux et les utilisateurs synchronisés à partir d'une base de données LDAP, ainsi que pour les ressources client RADIUS employant MS-CHAPv2.

- L'utilisateur établit une connexion au client RADIUS, par exemple un Firebox ou un autre pare-feu.

- Le client RADIUS transfère la requête à AuthPoint.

- AuthPoint détermine si l'utilisateur est local et a une stratégie MFA valide.

- Pour Push :

- AuthPoint envoie une notification push au téléphone mobile de l'utilisateur.

- L'utilisateur reçoit et approuve la notification push.

- AuthPoint reçoit l'approbation push et contacte le client RADIUS.

- Le client RADIUS reçoit l'approbation et autorise à l'utilisateur à se connecter.

- Pour l'OTP :

- AuthPoint valide l'OTP.

- Le client RADIUS reçoit l'approbation et autorise à l'utilisateur à se connecter.

- Pour Push :

- L'utilisateur établit une connexion au client RADIUS, par exemple un Firebox ou un autre pare-feu.

- Le client RADIUS transfère la requête à AuthPoint.

- AuthPoint détermine si l'utilisateur est un utilisateur Active Directory.

- AuthPoint, via l'AuthPoint Gateway, transmet les informations d'identification de l'utilisateur au serveur Active Directory (requête LDAP BIND).

- Active Directory valide les informations d'identification de l'utilisateur et répond à AuthPoint.

- AuthPoint vérifie que l'utilisateur dispose d'une stratégie MFA valide.

- Pour Push :

- AuthPoint envoie une notification push au téléphone mobile de l'utilisateur.

- L'utilisateur reçoit et approuve la notification push.

- AuthPoint reçoit l'approbation push et contacte le client RADIUS.

- Le client RADIUS reçoit l'approbation et autorise à l'utilisateur à se connecter.

- Pour l'OTP :

- AuthPoint valide l'OTP.

- Le client RADIUS reçoit l'approbation et autorise à l'utilisateur à se connecter.

- Pour Push :

- L'utilisateur établit une connexion au client RADIUS, par exemple un Firebox ou un autre pare-feu.

- Le client RADIUS transfère la requête à AuthPoint.

- AuthPoint détermine si l'utilisateur est un utilisateur Active Directory.

- AuthPoint, via l'AuthPoint Gateway, transmet les informations d'identification de l'utilisateur au serveur NPS afin de les valider (protocole RADIUS).

- Le serveur NPS valide les informations d'identification de l'utilisateur.

- Le serveur NPS répond à AuthPoint via l'AuthPoint Gateway.

- AuthPoint vérifie que l'utilisateur dispose d'une stratégie MFA valide.

- AuthPoint envoie une notification push au téléphone mobile de l'utilisateur.

- L'utilisateur reçoit et approuve la notification push.

- AuthPoint reçoit l'approbation push et contacte le client RADIUS.

- Le client RADIUS reçoit l'approbation et autorise à l'utilisateur à se connecter.

Ajouter une Ressource Client RADIUS

- Dans l'AuthPoint management UI, sélectionnez Ressources.

La page Ressources s'ouvre.

- Dans la liste déroulante Choisir un type de ressource, sélectionnez Client RADIUS. Cliquez sur Ajouter la Ressource.

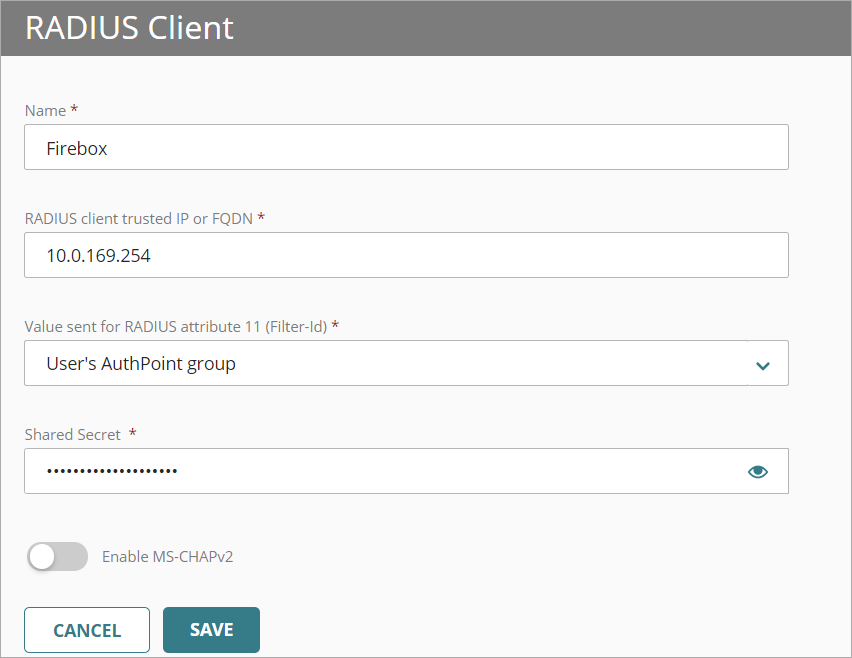

La page de la ressource du client RADIUS s'ouvre. - Dans la zone de texte Nom, tapez un nom décrivant la ressource.

- Dans la zone de texte IP approuvée ou FQDN du client RADIUS, saisissez l'adresse IP que votre client RADIUS utilise pour envoyer des paquets RADIUS à AuthPoint Gateway. Il doit s'agir d'une adresse IP privée. Pour les Fireboxes, c'est généralement l'adresse IP Approuvée de votre Firebox.

- Dans la liste déroulante Valeur envoyée pour l'attribut RADIUS 11, indiquez la valeur à envoyer correspondant à la valeur de l'attribut 11 (Filter-ID) dans les réponses RADIUS. Vous pouvez envoyer les groupes AuthPoint de l'utilisateur ou ses groupes Active Directory.

Si vous avez configuré une synchronisation de groupe pour synchroniser les groupes d'Active Directory ou d'Azure Active Directory vers AuthPoint, l'option d'envoi des groupes AuthPoint de l'utilisateur inclut tous les groupes Active Directory ou Azure Active Directory dont l'utilisateur est membre.

- Dans la zone de texte Secret Partagé, saisissez le mot de passe que le serveur RADIUS (AuthPoint Gateway) et le client RADIUS utiliseront pour communiquer.

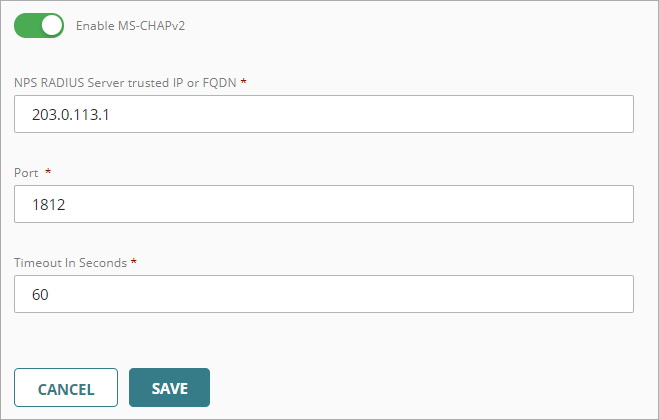

- Pour configurer la ressource client RADIUS de sorte qu'elle accepte les requêtes d'authentification MS-CHAPv2, activez l'option Activer MS-CHAPv2. Il convient de procéder ainsi si vous souhaitez configurer la MFA AuthPoint pour IKEv2.

Des champs supplémentaires s'affichent.Pour utiliser la fonctionnalité MS-CHAPv2, vous devez installer la version 5.3.1 ou une version ultérieure de AuthPoint Gateway.

- Dans la zone de texte IP ou FQDN approuvé du Serveur RADIUS NPS, saisissez l'adresse IP ou le FQDN du serveur RADIUS NPS.

- Dans la zone de texte Port, saisissez le numéro de port que la Gateway (serveur RADIUS) doit utiliser pour communiquer avec NPS. Le numéro de port par défaut est 1812.

Si NPS et la Gateway sont installés sur le même serveur, le port que la Gateway utilise pour communiquer avec NPS doit être différent du port qu'elle utilise pour communiquer avec le client RADIUS.

- Dans la zone de texte Délai d'attente en Secondes, saisissez une valeur en secondes. La valeur de délai d'attente est le laps de temps s'écoulant avant l'expiration d'une authentification push.

- Cliquez sur Enregistrer.

- Ajoutez la ressource RADIUS à vos stratégies d'authentification existantes, ou ajoutez de nouvelles stratégies d'authentification pour la ressource RADIUS. Les stratégies d'authentification spécifient les ressources auxquelles les utilisateurs peuvent s'authentifier et les méthodes d'authentification qu'ils peuvent utiliser. Pour plus d'informations, consultez À propos des Stratégies d'Authentification AuthPoint.

Pour l'authentification RADIUS, les stratégies possédant un Emplacement Réseau ne s'appliquent pas, car AuthPoint ne dispose pas de l'adresse IP de l'utilisateur. Nous vous recommandons de configurer des stratégies pour les ressources RADIUS sans Emplacement Réseau.

Vous devez activer la méthode d'authentification push pour les stratégies comprenant des ressources RADIUS MS-CHAPv2.

Ajouter une Ressource Client RADIUS à une configuration de Gateway

Après avoir ajouté une ressource client RADIUS, vous devez l'ajouter à la configuration de votre AuthPoint Gateway. Le client RADIUS peut ainsi communiquer avec le serveur RADIUS (Gateway) et AuthPoint.

Si vous n'avez pas encore installé AuthPoint Gateway, consultez la section À propos des Gateways pour connaître les étapes détaillées de téléchargement et d'installation d'AuthPoint Gateway.

Pour ajouter une ressource client RADIUS à une configuration de Gateway :

- Dans le menu de navigation, sélectionnez Gateway.

- Cliquez sur le Nom de votre Gateway.

- Dans la section RADIUS, dans la zone de texte Port, saisissez le numéro de port que le client RADIUS doit utiliser pour communiquer avec la Gateway (serveur RADIUS). Par défaut, les ports de la Gateway sont 1812 et 1645.

Si vous avez déjà un serveur RADIUS installé qui utilise le port 1812 ou 1645, vous devez utiliser un port différent pour communiquer avec la Gateway.

- Dans la liste Sélectionner une ressource RADIUS, sélectionnez votre ou vos ressources client RADIUS.

- Cliquez sur Enregistrer.

Configurer le Client RADIUS

Après avoir correctement ajouté une ressource client RADIUS et l'avoir connectée à votre Gateway, la dernière étape consiste à configurer votre client RADIUS pour l'authentification. Reportez-vous à la section pour connaître les étapes de configuration des ressources client RADIUS spécifiques.

Voir Également

Configurer la MFA pour un Firebox

Intégration Mobile VPN with SSL du Firebox à AuthPoint

Intégration Mobile VPN with IKEv2 du Firebox à AuthPoint pour les Utilisateurs Active Directory

Intégration Mobile VPN with IPSec du Firebox à AuthPoint

Intégration Mobile VPN with L2TP du Firebox à AuthPoint

Intégration Mobile VPN with L2TP du Firebox à AuthPoint pour les Utilisateurs Azure Active Directory