Lorsque vous configurez les paramètres globaux d'authentification du Firebox, vous pouvez configurer les valeurs globales pour l'authentication au pare-feu, telles que les valeurs de délai d'expiration, les limites de session de connexion des utilisateurs et les paramètres de redirection vers la page d'authentification. Vous pouvez aussi activer Single Sign-On (SSO) et configurer les paramètres Terminal Services. Pour plus d'informations sur SSO et Terminal Services, consultez Activer Active Directory SSO sur le Firebox et Configurer les Paramètres Terminal Services.

Si vous configurez les limites de session de connexion utilisateurs pour des utilisateurs individuels ou des groupes, les limites définies pour un groupe et pour un utilisateur remplacent le paramètre global.

Vous pouvez aussi configurer les paramètres globaux qui s'appliquent aux comptes d'utilisateur de Gestion des Périphériques.

Spécifier les paramètres d'authentification au pare-feu

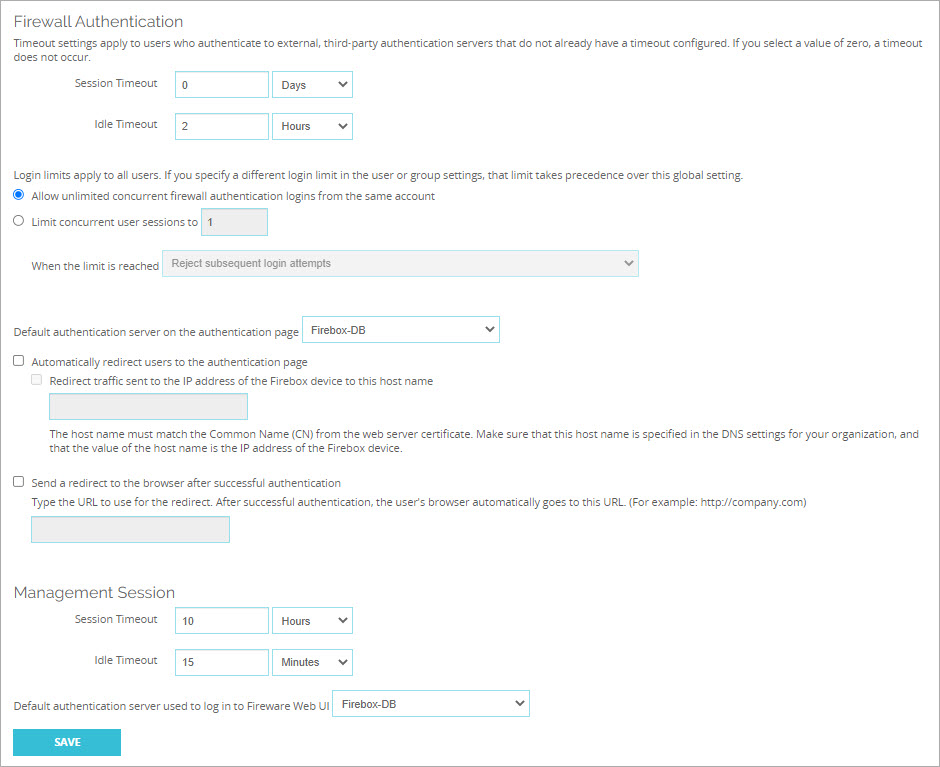

Pour configurer les paramètres d'authentification au pare-feu à partir Fireware Web UI :

- Se Connecter à Fireware Web UI.

- Sélectionnez Authentification > Paramètres.

La page Paramètres s'affiche. - Configurez les paramètres d'authentification selon la procédure décrite dans les sections suivantes.

- Cliquez sur Enregistrer.

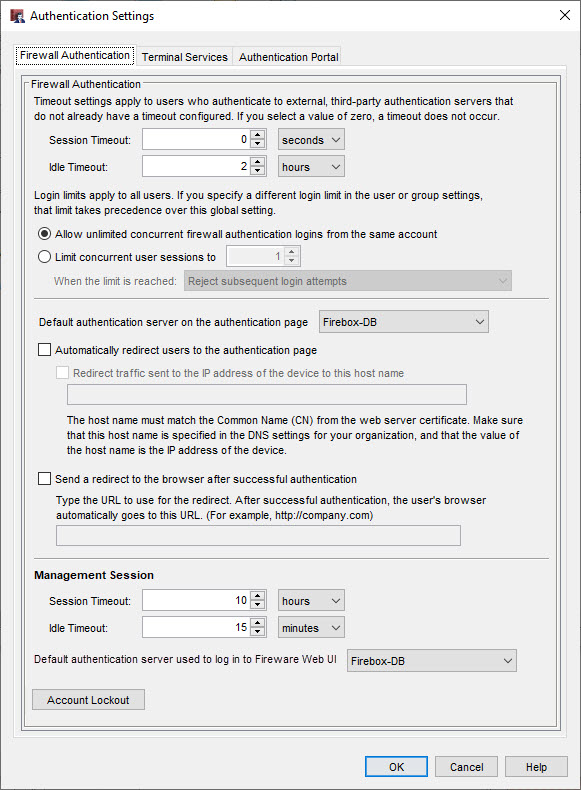

Pour configurer les paramètres d'Authentification au Pare-feu, dans Policy Manager :

- Ouvrir Policy Manager.

- Sélectionnez Configuration > Authentification > Paramètres d'authentification.

La boîte de dialogue Paramètres d'Authentification s'ouvre avec l'onglet Authentification au pare-feu sélectionné par défaut. - Configurez les paramètres d'authentification selon la procédure décrite dans les sections suivantes.

- Cliquez sur OK.

Définir des délais d'authentification globale

Vous pouvez définir la durée pendant laquelle les utilisateurs restent authentifiés après avoir fermé leur dernière connexion authentifiée. Pour les utilisateurs authentifiés par des serveurs tiers, les délais définis par ces serveurs remplacent les délais d'authentification globale.

Les valeurs de délai d'authentification globale pour l'authentification au pare-feu ne remplacent pas les paramètres de délai d'authentification des utilisateurs individuels pour les utilisateurs de Mobile VPN with IKEv2 et de Mobile VPN with L2TP.

Délai d'Expiration de Session

Durée maximale pendant laquelle l'utilisateur peut envoyer du trafic au réseau externe. Si vous entrez dans ce champ un nombre de secondes, de minutes, d'heures ou de jours égal à zéro (0), aucun délai d'expiration de la session n'est utilisé et l'utilisateur peut rester connecté aussi longtemps qu'il le souhaite.

Délai d'Inactivité

Durée maximale pendant laquelle l'utilisateur peut rester authentifié tout en étant inactif (sans passer de trafic au réseau externe). Si vous entrez dans ce champ un nombre de secondes, de minutes, d'heures ou de jours égal à zéro (0), aucun délai d'inactivité ne sera défini pour la session et l'utilisateur pourra rester inactif aussi longtemps qu'il le souhaite.

Si une page ouverte récupère activement des données du Firebox, telles que le Panneau Avant ou Traffic Monitor, la connexion n'est pas considérée comme inactive.

Si vous réglez le Délai d'attente de la session ou le Délai d'Inactivité sur 0, les utilisateurs authentifiés resteront authentifiés jusqu'à ce que le Firebox soit réinitialisé. Si votre réseau utilise le DHCP, l'adresse IP d'un utilisateur authentifié pourrait être réattribuée à un tout autre utilisateur. Si cela se produit, le nouvel utilisateur pourra se connecter à votre réseau sans authentification.

Pour plus d'informations sur les paramètres d'authentification de l'utilisateur, consultez Définir un nouvel Utilisateur pour l'Authentification Firebox.

Autoriser un nombre illimité de sessions de connexion simultanées

Par défaut, l'option Autoriser des connexions simultanées d'authentification illimitées au pare-feu à partir d'un même compte est sélectionnée. Cette option permet à plusieurs utilisateurs de s'authentifier sur le serveur d'authentification en même temps. Cette option est utile pour les comptes invités ou les environnements de laboratoire.

Les paramètres globaux d'authentification pour les sessions d'utilisateur simultanées ne s'appliquent pas aux sessions de mobile VPN.

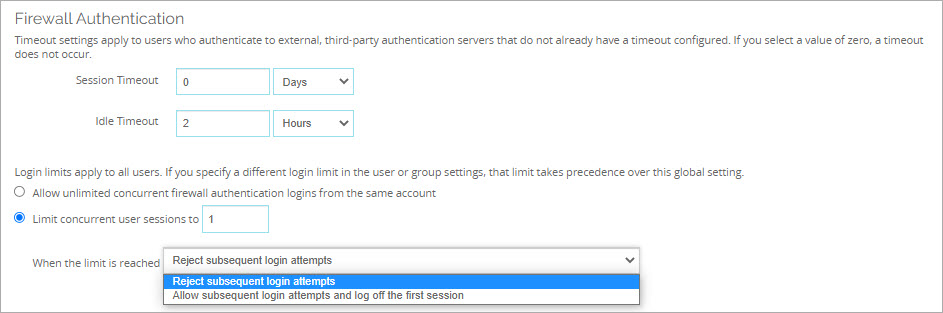

Limiter les sessions de connexion

Pour limiter vos utilisateurs à un nombre spécifique de sessions authentifiées, sélectionnez Limiter les sessions d'utilisateur simultanées à. Si vous sélectionnez cette option, vous pouvez spécifier le nombre de fois que vos utilisateurs peuvent utiliser les mêmes informations d'identification pour se connecter à un serveur d'authentification à partir de différentes adresses IP. Lorsqu'un utilisateur authentifié essaie de s'authentifier à nouveau, vous pouvez opter soit pour la fermeture de la session du premier utilisateur lorsque la seconde session est authentifiée, soit pour le rejet de la seconde session.

Vous pouvez configurer les limites de session de connexion au niveau global, du groupe et de l'utilisateur.

- Les paramètres utilisateur ont priorité sur le groupe et les paramètres globaux.

- Si les limites de session de connexion de l'utilisateur ne sont pas configurées, les paramètres de groupe prévalent, s'ils sont configurés.

- Si un utilisateur appartient à plusieurs groupes, les paramètres du premier groupe de la liste des groupes de l'utilisateur sont prioritaires.

- Si les limites de session de connexion utilisateur ou groupe ne sont pas configurées, les paramètres globaux sont utilisés.

- Sélectionnez Authentification > Paramètres.

La page Paramètres d'Authentification s'affiche. - Sélectionnez Limiter les sessions utilisateurs simultanées à.

- Dans la zone de texte, tapez ou sélectionnez le nombre de sessions utilisateurs simultanées autorisées.

- Dans la liste déroulante, sélectionnez une option :

- Rejeter les tentatives de connexion suivantes

- Autoriser les tentatives de connexion suivantes et déconnecter la première session.

Les paramètres d'authentification au pare-feu dans Fireware Web UI

Paramètres d'authentification au pare-feu dans Policy Manager

Spécifier le serveur d'authentification par défaut sur le portail d'authentification

Lorsque vos utilisateurs se connectent au Portail d'Authentification ou à Fireware Web UI, ils doivent sélectionner le serveur d'authentification à utiliser pour l'authentification. Les utilisateurs peuvent choisir n'importe lequel des serveurs d'authentification que vous avez activés. Par défaut, le premier serveur dans la liste est Firebox-DB. Vous pouvez modifier ce paramètre de sorte qu'un autre serveur d'authentification activé figure en premier dans la liste des serveurs d'authentification. Cette fonction est utile si vous voulez que vos utilisateurs s'authentifient sur un serveur autre que Firebox-DB.

Pour sélectionner le serveur d'authentification par défaut du Portail d'Authentification :

Dans la liste déroulante Serveur d'authentification sur la page d'authentification, sélectionnez un serveur d'authentification.

Par exemple, si vous voulez que vos utilisateurs s'authentifient sur votre serveur Active Directory appelé Home AD, sélectionnez Home AD dans la liste déroulante.

Le serveur d'authentification par défaut que vous indiquez ici est également utilisé comme serveur d'authentification par défaut pour les connexions depuis l'appli FireClient lorsque la Sécurité Mobile est activée. Pour plus d'informations, consultez À propos de FireClient.

Pour sélectionner le serveur d'authentification par défaut de Fireware Web UI :

Dans la liste déroulante Serveur d'authentification par défaut utilisé pour se connecter à Fireware Web UI, sélectionnez un serveur d'authentification.

À titre d'exemple, si vous souhaitez que vos utilisateurs s'authentifient avec la MFA AuthPoint, dans la liste déroulante, sélectionnez le serveur d'authentification AuthPoint.

Rediriger Automatiquement les Utilisateurs vers le Portail d'Authentification

Si vous exigez que les utilisateurs s'authentifient avant de pouvoir accéder à Internet, vous pouvez choisir d'envoyer automatiquement les utilisateurs qui ne sont pas encore authentifiés sur le portail d'authentification, ou les faire naviguer manuellement jusqu'au portail. Cela concerne uniquement les connexions HTTP et HTTPS.

Rediriger automatiquement les utilisateurs vers la page d'authentification

En activant cette case à cocher, tous les utilisateurs qui ne se sont pas encore authentifiés sont automatiquement redirigés vers le portail d'authentification lorsqu'ils essaient d'accéder à Internet. Si cette case n'est pas activée, les utilisateurs non authentifiés doivent naviguer manuellement jusqu'au portail d'authentification.

Si cette option est sélectionnée, les utilisateurs sont redirigés uniquement si la configuration du périphérique ne comprend pas de stratégie autorisant le trafic HTTP ou HTTPS à partir des adresses IP des utilisateurs. Pour vous assurer que vos utilisateurs sont automatiquement redirigés vers la page d'authentification, vous pouvez supprimer toute stratégie HTTP ou HTTPS autorisée autre que celles incluant vos utilisateurs ou groupes autorisés.

Pour plus d'informations sur l'authentification des utilisateurs, consultez Étapes d'Authentification des Utilisateurs.

Rediriger le trafic envoyé à l'adresse IP du Firebox à ce nom d'hôte

Sélectionner cette case à cocher pour spécifier le nom d'hôte d'une page vers laquelle les utilisateurs sont redirigés lorsque vous choisissez de rediriger automatiquement les utilisateurs vers le portail d'authentification. Tapez le nom d'hôte dans la zone de texte.

Vérifiez que le nom d'hôte correspond au nom commun du certificat de serveur Web. Ce nom d'hôte doit être spécifié dans les paramètres DNS de votre organisation et avoir pour valeur l'adresse IP du Firebox.

Si certains utilisateurs doivent s'authentifier manuellement sur le portail d'authentification alors que vous utilisez SSO, vous pouvez ajouter une exception SSO à ces utilisateurs pour accélérer leur authentification. Pour plus d'informations sur les exceptions SSO, consultez Activer Active Directory SSO sur le Firebox.

Les utilisateurs ne sont redirigés vers le Portail d'Authentification que si la requête HTTP ou HTTPS ne correspond pas aux stratégies de votre Firebox. Pour être sûr que les utilisateurs sont redirigés vers le Portail d'authentification, vous devez vous assurer que la configuration de votre périphérique ne comprend pas de stratégie HTTP ou HTTPS autorisant les connexions d'utilisateur et de nom d'utilisateur ou groupe d'utilisateurs de la liste De. La stratégie Sortante par défaut inclut tous les ports TCP et UDP. Par conséquent, vous devez désactiver ou modifier la stratégie Sortante de sorte à inclure les noms d'utilisateur ou groupes d'utilisateurs dans la liste De.

Une fois les modifications de configuration nécessaires réalisées, pour vous assurer que vos utilisateurs peuvent atteindre le Portail d'authentification, vérifiez que les utilisateurs peuvent se connecter à un serveur DNS local ou externe. Avant qu'une demande HTTP ou HTTPS puisse être complétée pour un utilisateur, ce dernier doit être en mesure de résoudre le nom DNS d'un site Web externe vers votre réseau.

Si la redirection d'authentification est activée et qu'un utilisateur accède à un site Web HTTPS, un message d'avertissement de certificat apparaît dans le navigateur. Cela est dû au fait que la demande de page redirigée ne correspond pas à l'adresse indiquée dans la barre d'adresse du navigateur.

Utiliser une page de démarrage par défaut personnalisée

Quand vous cochez la case Rediriger automatiquement les utilisateurs vers la page d'authentification pour qu'ils s'authentifient avant d'accéder à Internet, le Portail d'authentification s'affiche dès qu'un utilisateur ouvre un navigateur Web. Si vous voulez que le navigateur accède à une page différente une fois vos utilisateurs connectés, définissez une redirection.

Pour spécifier une redirection :

- Activez la case à cocher Envoyer une redirection au navigateur après l'authentification.

- Dans la zone de texte, entrez l'URL du site Web vers lequel les utilisateurs seront redirigés.

Définir les Délais d'une Session de Gestion

Ces options permettent de définir la durée pendant laquelle un utilisateur connecté bénéficiant de privilèges de lecture/écriture reste authentifié avant que le Firebox ferme la session.

Délai d'Expiration de Session

Durée maximale pendant laquelle l'utilisateur peut envoyer du trafic au réseau externe. Si vous réglez le nombre de secondes, de minutes, d'heures ou de jours à zéro (0), aucun délai d'expiration ne sera défini pour la session et l'utilisateur pourra rester connecté aussi longtemps qu'il le souhaite.

Délai d'Inactivité

Durée maximale pendant laquelle l'utilisateur peut rester authentifié tout en étant inactif (sans passer de trafic au réseau externe). Si vous réglez le nombre de secondes, de minutes, d'heures ou de jours à zéro (0), aucun délai d'inactivité ne sera défini pour la session et l'utilisateur pourra rester inactif aussi longtemps qu'il le souhaite.

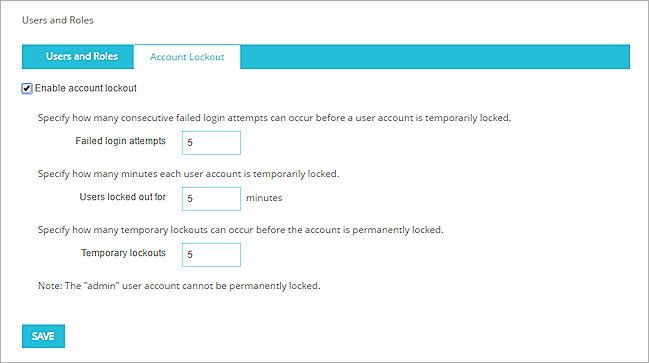

Configurer les Paramètres de Verrouillage de Gestion des Périphériques

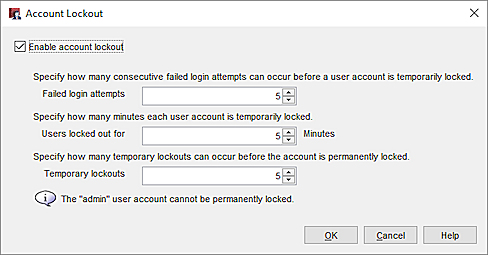

Vous pouvez activer le Verrouillage de Compte pour éviter les attaques en force visant à deviner les mots de passe des comptes d'utilisateur. Lorsque le Verrouillage de Compte est activé, le Firebox verrouille temporairement un compte d'utilisateur à l'issue du nombre spécifié de tentatives répétées de connexion et verrouille de manière permanente un compte d'utilisateur à l'issue du nombre spécifié de verrouillages de compte temporaires. Un compte d'utilisateur verrouillé de manière permanente ne peut être déverrouillé que par un utilisateur ayant les informations d'identification d'un Administrateur de Périphérique.

Le comte d'utilisateur admin par défaut peut être verrouillé de manière temporaire, mais pas permanente.

- Sélectionnez Système > Utilisateurs et Rôles.

La page Utilisateurs et Rôles s'ouvre. - Sélectionnez l'onglet Verrouillage de Compte.

- Cochez la case Autoriser le verrouillage de compte.

- Dans la zone de texte Nombre autorisé d'erreurs, saisissez le nombre d'erreurs de connexions qui peuvent être autorisées avant qu'un compte d'utilisateur soit verrouillé de manière temporaire.

- Dans la zone de texte Utilisateurs verrouillés pendant, saisissez le nombre de minutes pendant lesquelles un compte reste verrouillé de manière temporaire.

- Dans la zone de texte Verrouillages temporaires, saisissez le nombre de verrouillages temporaires autorisés avant qu'un compte soit verrouillé de manière permanente. Astuce !

- Cliquez sur Enregistrer.

- Sélectionnez Configuration > Authentification > Paramètres d'authentification.

- Dans la section Session de Gestion, cliquez sur Verrouillage de Compte.

La boîte de dialogue Verrouillage de Compte s'ouvre.

- Cochez la case Autoriser le verrouillage de compte.

- Dans la zone de texte Nombre autorisé d'erreurs, saisissez le nombre d'erreurs de connexions qui peuvent être autorisées avant qu'un compte d'utilisateur soit verrouillé de manière temporaire.

- Dans la zone de texte Utilisateurs verrouillés pendant, saisissez le nombre de minutes pendant lesquelles un compte reste verrouillé de manière temporaire.

- Dans la zone de texte Verrouillages temporaires, saisissez le nombre de verrouillages temporaires autorisés avant qu'un compte soit verrouillé de manière permanente. Astuce !

- Cliquez sur OK.

Pour des informations sur la manière de déverrouiller un compte d'utilisateur de Gestion des Périphériques verrouillé, consultez Gérer les Utilisateurs et les Rôles sur Votre Firebox.

Voir Également

À propos de l'Authentification des Utilisateurs

Configurer Votre Firebox en tant que Serveur d'Authentification

Comment fonctionne Active Directory SSO ?

Installer l'Agent WatchGuard Single Sign-On (SSO) et Event Log Monitor