Configurer un Firebox en tant que Périphérique Géré

Si votre Firebox dispose d'une adresse IP dynamique ou si Management Server WSM ne peut pas s'y connecter pour une autre raison, vous pouvez configurer manuellement le Firebox en tant que périphérique géré avant de l'ajouter à Management Server.

Si votre Management Server n'est pas situé derrière une passerelle Firebox, vous devez configurer un pare-feu entre Management Server et Internet de manière à autoriser les connexions à l'adresse IP publique de Management Server sur les ports TCP 4110, 4112 et 4113.

Pour vous connecter à un Firebox géré, vous devez être en mesure d'atteindre le Firebox géré depuis votre ordinateur local sur les ports TCP 4105, 4117 et 4118.

Pour plus d'informations sur la passerelle Firebox, voir À propos de la Passerelle Firebox.

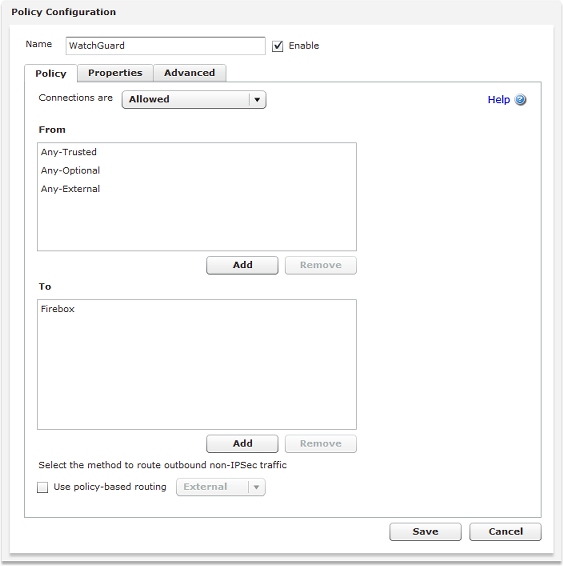

Modifier la stratégie WatchGuard

- Sélectionnez Pare-Feu > Stratégies de Pare-Feu.

La page stratégies de Pare-feu s'affiche. - Double-cliquez sur la stratégie WatchGuard pour l'ouvrir.

La page Configuration de Stratégie vous permettant de configurer la stratégie de WatchGuard s'affiche.

- Dans la liste déroulante Les connexions sont, sélectionnez Autorisées.

- Dans la section De, cliquez sur Ajouter.

La boîte de dialogue Ajouter un membre s'affiche. - Dans la liste déroulante Type de Membre, sélectionnez Adresse IP de l'Hôte.

- Dans la zone de texte Type de Membre, saisissez l'adresse IP de l'interface externe de la passerelle Firebox.

Si aucune passerelle Firebox ne protège Management Server d'Internet, tapez l'adresse IP statique de votre serveur Management Server. - Cliquez sur OK pour fermer la boîte de dialogue Ajouter un membre.

- Vérifiez que la section À inclut une entrée Firebox ou Tout.

- Cliquez sur Enregistrer.

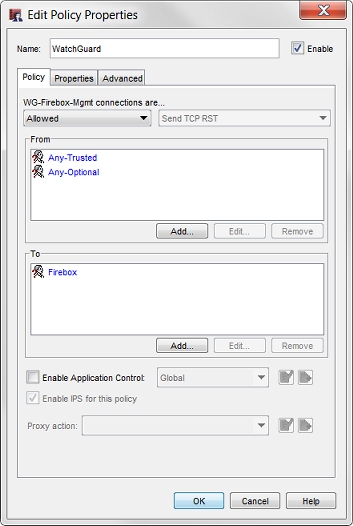

- Ouvrir Policy Manager pour le Firebox à activer en tant que périphérique géré.

- Double-cliquez sur la stratégie WatchGuard pour l'ouvrir.

La boîte de dialogue Modifier les Propriétés de la Stratégie pour la stratégie WatchGuard apparaît.

- Dans la liste déroulante Les connexions WG-Firebox-Mgmt sont, vérifiez que l'option Autorisées est activée.

- Dans la section De, cliquez sur Ajouter.

La boîte de dialogue Ajouter un membre s'affiche. - Cliquez sur Ajouter autre.

La boîte de dialogue Ajouter un membre s'affiche. - Dans la liste déroulante Choisir le Type, sélectionnez Adresse IP de l'Hôte.

- Dans la zone de texte Valeur, saisissez l'adresse IP d'une interface externe de la passerelle Firebox.

Si aucune passerelle Firebox ne protège Management Server d'Internet, tapez l'adresse IP statique publique pour le trafic sortant de votre serveur Management Server. Si le Management Server se trouve derrière une passerelle tierce, tapez l'adresse IP publique pour le trafic sortant passant par cette passerelle. Astuce ! - Cliquez sur OK pour fermer la boîte de dialogue Ajouter un membre.

- Cliquez sur OK pour fermer la boîte de dialogue Ajouter une adresse.

- Vérifiez que la section À inclut une entrée Firebox ou Tout.

- Enregistrez le Fichier de Configuration..

Vous pouvez désormais ajouter le périphérique à votre configuration du Management Server

Configurer le périphérique géré

Si votre Firebox dispose d'une adresse IP dynamique ou si Management Server ne parvient pas à trouver l'adresse IP du périphérique pour une raison ou une autre, cette procédure vous permet de préparer votre Firebox à être géré par Management Server.

Pour gérer votre Firebox avec WatchGuard Dimension, vous devez effectuer cette procédure pour indiquer à votre instance de Dimension de gérer le Firebox, au lieu du Management Server WSM, et ensuite importer le fichier de paramètres de gestion (fichier .WGD). Pour plus d'informations sur le fichier .WGD, consultez Ajouter un Firebox à Gérer à Dimension.

Configurer la passerelle Firebox

Le Firebox qui protège votre Management Server (la passerelle Firebox) analyse automatiquement tous les ports utilisés par celui-ci et transmet toutes les connexions de ces ports au Management Server configuré. Lorsque vous utilisez le Server Center Setup Wizard de WatchGuard, pour configurer Management Server, l'assistant ajoute une stratégie serveur WG-Mgmt à votre configuration pour gérer ces connexions. Si vous n'avez pas utilisé l'assistant, ou si vous avez ignoré l'étape Passerelle Firebox de cet assistant, vous devez ajouter manuellement la stratégie WG-Mgmt-Server à la configuration de votre passerelle Firebox. Configurer la stratégie pour autoriser le trafic entrant de l'interface externe vers une action NAT statique qui traduit l'adresse IP publique de l'interface externe en adresse IP de Management Server. Cette stratégie sur la passerelle Firebox autorise les connexions entrantes du Management Server sur les ports TCP 4110, 4112 et 4113. Pour plus d'informations, consultez À propos de la Passerelle Firebox.

Si votre Management Server n'est pas situé derrière une passerelle Firebox, veillez à configurer un pare-feu entre Management Server et Internet de manière à autoriser les connexions à l'adresse IP publique de Management Server sur les ports TCP 4110, 4112 et 4113.

Obtenir le Certificat d'autorité de certification de Management Server

Lorsque vous configurez un Firebox comme un périphérique géré, vous devez inclure le contenu du certificat d'Autorité de Certification de Management Server dans les paramètres du Périphérique Géré. Le certificat d'Autorité de Certification de Management Server peut être obtenu à via CA Manager. Si vous utilisez Fireware Web UI pour configurer les paramètres de Périphérique Géré, vous pouvez copier/coller le contenu du certificat d'Autorité de Certification à partir de CA Manager au moment de configurer votre périphérique Firebox. Si vous utilisez Policy Manager pour configurer les paramètres de Périphérique Géré, vous devez importer le certificat d'Autorité de Certification de Management Server à partir du fichier CA-Admin.pem au moment de configurer votre périphérique Firebox. Lorsque vous vous connectez au Management Server dans WSM, le fichier CA-Admin.pem est enregistré sur votre ordinateur dans le répertoire suivant : C:\Users\<votre nom d'utilisateur>\Documents\My WatchGuard\certs\<Adresse IP du Management Server>.

Pour plus d'informations sur la méthode pour trouver le Certificat d'Autorité de Certification de Management Server, voir Gérer les certificats sur Management Server.

Configurer Votre Firebox pour la Gestion par un Management Server WSM

Vous pouvez configurer les paramètres du Périphérique Géré pour votre Firebox depuis Fireware Web UI ou Policy Manager.

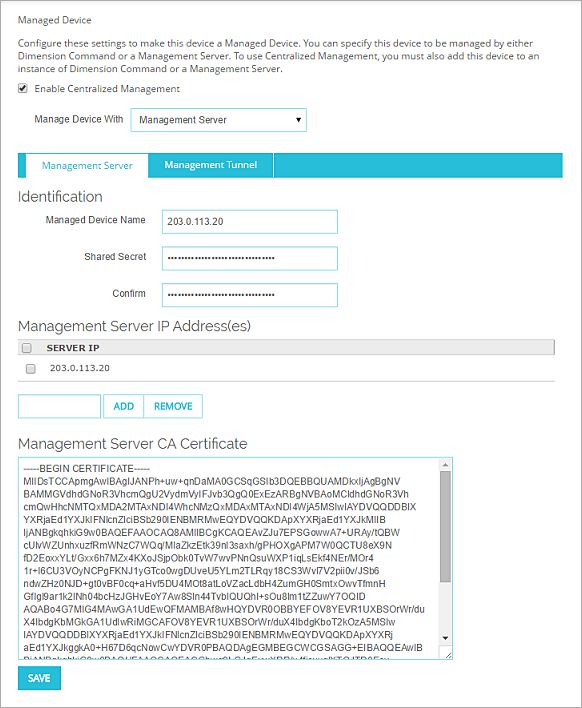

- Sélectionnez Système > Périphériques Gérés.

La page Périphérique Géré s'affiche.

- Cochez la case Activer la Gestion Centralisée.

- Dans la liste déroulante du Gérer le Périphérique Avec, sélectionnez Management Server.

- Dans la zone de texte Nom du Périphérique Géré, saisissez le nom que vous souhaitez donner au Firebox lors de son ajout à la configuration du Management Server.

Ce nom est sensible à la casse et doit correspondre à celui que vous utilisez lorsque vous ajoutez le Firebox à la configuration du Management Server. Cela peut également être l'adresse IP du Firebox. - Dans la liste Adresse(s) IP de Management Server, sélectionnez l'adresse IP publique de Management Server.

Ou, si Management Server est situé derrière une passerelle Firebox, sélectionnez l'adresse IP publique de cette passerelle Firebox pour le Management Server. - Pour ajouter une Adresse IP à Management Server, saisissez l'adresse IP dans la zone de texte et cliquez sur Ajouter.

- Dans les champs Secret partagé et Confirmer, entrez le secret partagé.

Le secret partagé que vous tapez ici doit correspondre à celui que vous tapez lorsque vous ajoutez le Firebox à la configuration du Management Server. - Copiez le texte du certificat d'Autorité de Certification de Management Server et collez-le dans la zone de texte Certificat de d'Autorité de Certification de Management Server.

- Cliquez sur Enregistrer.

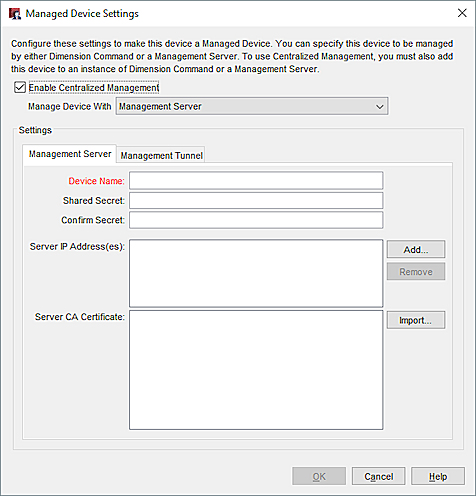

- Sélectionnez Configurer > Paramètres des périphériques gérés.

La boîte de dialogue Paramètres des Périphériques Gérés apparaît avec l'onglet Management Server sélectionné. - Cochez la case Activer la Gestion Centralisée.

- Dans la liste déroulante du Gérer le Périphérique Avec, sélectionnez Management Server.

- Dans la zone de texte Nom de Périphérique, saisissez le nom que vous souhaitez donner au Firebox lors de son ajout à la configuration du Management Server.

Ce nom respecte la casse et doit correspondre à celui que vous utilisez lorsque vous ajoutez le périphérique à la configuration du Management Server. Cela peut également être l'adresse IP du Firebox. - Dans les champs Secret partagé et Confirmer, entrez le secret partagé.

Le secret partagé que vous tapez ici doit correspondre à celui que vous tapez lorsque vous ajoutez le Firebox à la configuration du Management Server. - À côté de la liste Adresse(s) IP du Serveur, cliquez sur Ajouter et spécifiez l'adresse IP publique du Management Server.

Ou, si Management Server est situé derrière une passerelle Firebox, spécifiez l'adresse IP publique de cette passerelle Firebox pour le Management Server. - Cliquez sur Importer et sélectionnez le fichier CA-Admin.pem avec le texte de votre certificat d'Autorité de Certification de Management Server.

- Cliquez sur OK.

Lorsque vous enregistrez la configuration sur le Firebox, celui-ci est activé en tant que périphérique géré. Le périphérique géré essaie de se connecter à l'adresse IP de Dimension, ou du Management Server sur le port TCP 4110. Les connexions de gestion sont autorisées à partir du Management Server vers ce périphérique géré.

Vous pouvez maintenant ajouter le Firebox à votre Configuration du Management Server

Vous pouvez également utiliser WSM pour configurer le mode de gestion de votre Firebox

Après avoir configuré votre Firebox en tant que périphérique géré, si celui-ci est distant derrière une passerelle NAT tierce, vous pouvez configurer un Tunnel de Gestion pour autoriser le contact avec le Firebox.

Configurer Votre Firebox pour la Gestion par Dimension

Avant d'activer votre Firebox pour qu'il soit géré par votre instance de Dimension, vous devez télécharger le fichier .WGD pour votre Firebox à partir de votre instance de Dimension. Pour configurer votre Firebox pour qu'il soit géré par Dimension, vous importez le fichier .WGD sur votre Firebox.

Pour des instruction pour générer et télécharger le fichier .WGD pour votre Firebox, consultez Ajouter un Firebox à Gérer à Dimension.

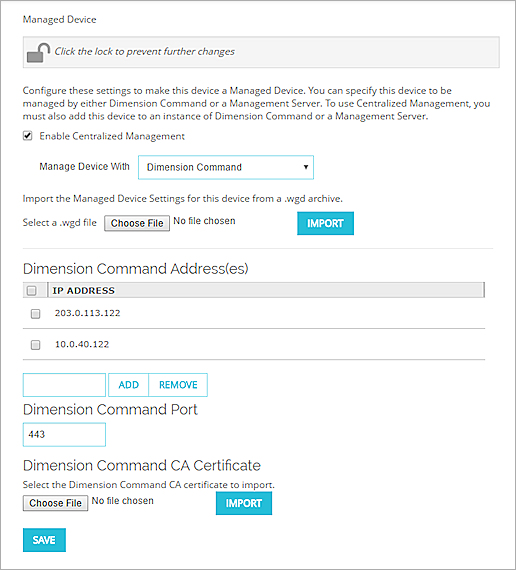

- Sélectionnez Système > Périphériques Gérés.

La page Périphérique Géré s'affiche. - Cochez la case Activer la Gestion Centralisée.

- Dans la liste déroulante Gérer le Périphérique Avec, sélectionnez Dimension Command.

- Parcourez vos fichiers pour localiser le fichier de configuration de gestion (fichier .WGD) que vous avez téléchargé pour ce Firebox depuis Dimension. Cliquez sur Importer.

L'adresse IP pour votre instance de Dimension est automatiquement ajoutée à la liste d'Adresse(s) de Dimension Command. - (Facultatif) Pour ajouter une autre adresse IP pour votre instance de Dimension, dans la zone de texte Adresse(s) de Dimension Command, tapez l'adresse IP publique de Dimension. Cliquez sur Ajouter.

Si Dimension est derrière une passerelle Firebox ou un autre périphérique pare-feu NAT, ajoutez l'adresse IP publique de la passerelle Firebox ou du périphérique pare-feu. - (Facultatif) Si vous devez importer un nouveau certificat pour Dimension, parcourez vos fichiers pour localiser le fichier du certificat. Cliquez sur Importer.

- Cliquez sur Enregistrer.

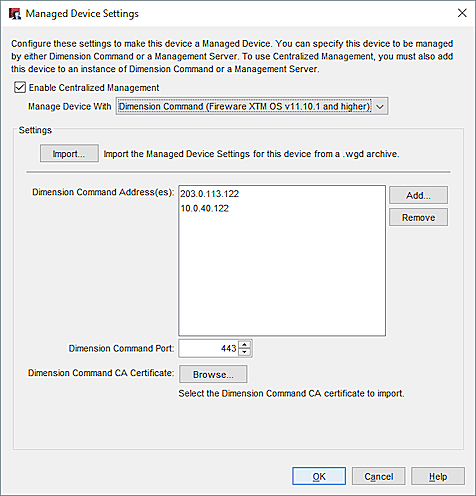

- Sélectionnez Configurer > Paramètres des périphériques gérés.

La boîte de dialogue Paramètres des Périphériques Gérés apparaît avec l'onglet Management Server sélectionné. - Pour configurer un Firebox en tant que périphérique géré, cochez la case Activer Centralized Management.

- Dans la liste déroulante Gérer le Périphérique Avec, sélectionnez Dimension Command.

Les paramètres du Périphérique Géré pour Dimension Command apparaissent.

- Pour localiser le fichier de paramètres de gestion (fichier .WGD) que vous avez téléchargé pour ce Firebox depuis Dimension, cliquez sur Importer et parcourez vos fichiers pour le sélectionner.

L'adresse IP pour votre instance de Dimension est automatiquement ajoutée à la liste d'Adresse(s) de Dimension Command. - (Facultatif) Pour ajouter une autre adresse IP pour votre instance de Dimension :

- Cliquez sur Ajouter.

La boîte de dialogue du Serveur Dimension s'affiche. - Dans la zone de texte Serveur, saisissez l'adresse IP publique de Dimension.

Si Dimension est derrière une passerelle Firebox ou un autre périphérique pare-feu NAT, ajoutez l'adresse IP publique de la passerelle Firebox ou du périphérique pare-feu. - Cliquez sur OK.

- Cliquez sur Ajouter.

- (Facultatif) Si vous devez importer un nouveau certificat pour Dimension, cliquez sur Parcourir et localisez le fichier du certificat.

- Cliquez sur OK.

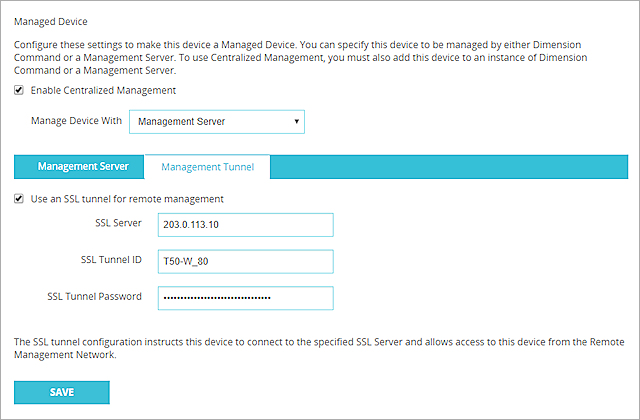

Configurer un Périphérique Distant Déployé pour un Tunnel de Gestion SSL

Si vous souhaitez activer un Tunnel de Gestion SSL pour un Firebox distant déjà déployé à un emplacement distant derrière un périphérique NAT tiers, vous pouvez vous connecter directement au Firebox et configurer manuellement ses Paramètres de Périphérique Géré. Cette option est utile lorsque le Firebox distant ne peut pas contacter le Management Server via le Tunnel de Gestion SSL parce que la connexion est bloquée par le périphérique NAT tiers.

Avant d'effectuer les étapes de cette procédure de configuration de votre périphérique distant pour un Tunnel de Gestion SSL, vous devez l'ajouter au Management Server. Pour plus d'informations, consultez Configurer les Tunnels de Gestion.

- Sélectionnez Système > Paramètre de Périphérique Géré.

- Veillez à cocher la case Activer Centralized Management.

- Sélectionnez l'onglet Tunnel de Gestion.

- Cochez la case Utiliser un tunnel SSL pour la gestion à distance.

- Dans la zone de texte Serveur SSL, saisissez l'adresse IP du serveur OpenVPN.

Il s'agit de l'adresse IP de votre périphérique concentrateur passerelle Firebox de Tunnel de Gestion. - Dans la zone de texte ID du Tunnel SSL, saisissez le Nom de Périphérique ou un autre nom unique pour le Tunnel de Gestion SSL.

- Dans la zone de texte du Mot de Passe du Tunnel SSL, saisissez le mot de passe à utiliser pour le Tunnel de Gestion SSL.

- Cliquez sur Enregistrer.

Vous pouvez également utiliser Policy Manager ou WatchGuard Command Line Interface pour configurer le périphérique distant pour un Tunnel de Gestion SSL. Pour de plus amples informations, consultez :

- Policy Manager — Configurer les Tunnels de Gestion

- WatchGuard Command Line Interface — Référence Command Line Interface

Voir Également

Définir les Propriétés de Gestion des Périphériques

À propos de la page Gestion des Périphériques