Configurer les Tunnels de Gestion

Si vous avez des Fireboxes distants qui sont derrière un périphérique passerelle NAT, pour permettre à vos Firebox de se connecter à votre Management Server WSM, vous pouvez configurer un Tunnel de Gestion.

Avant de Commencer

Veillez à suivre attentivement les instructions de chaque rubrique pour configurer correctement le Tunnel de Gestion.

Pour utiliser les Tunnels de Gestion pour vous connecter à vos périphériques distants, vous devez :

- Configurer votre passerelle Firebox en tant que périphérique Hub pour le Tunnel de Gestion avant d'activer les Tunnels de Gestion de vos périphériques distants.

- Configurer chaque périphérique distant et l'ajouter à votre Management Server comme un périphérique géré.

- Vérifiez que l'adresse IP privée du serveur Management Server est incluse dans la liste Adresse IP de Distribution et dans la boîte de dialogue Paramètres de Périphérique Géré, tel que décrit dans la section Ressources d'un Tunnel de Gestion SSL de la rubrique À propos des Tunnels de Gestion.

- Configurez les périphériques distants pour activer un Tunnel de Gestion depuis chaque périphérique distant (rayon) jusqu'au périphérique Hub.

Avant de commencer les procédures pour installer un Tunnel de Gestion, veillez à lire la totalité de la rubrique À propos des Tunnels de Gestion.

Configurer la Passerelle Firebox du Tunnel de Gestion

Lorsque vous installez un Tunnel de Gestion, votre passerelle Firebox doit être configurée avant les périphériques distants. L'adresse IP externe de la passerelle Firebox ne doit pas être une adresse dynamique. Vous pouvez choisir d'utiliser le protocole IPSec, SSL, ou une combinaison des deux, pour sécuriser les Tunnels de Gestion vers votre passerelle Firebox. Les options de configuration sont différentes pour chaque option de sécurité.

Pour configurer les paramètres du Tunnel de Gestion sur votre passerelle Firebox :

- Dans WSM, connectez-vous à votre Management Server.

- Développez l'arborescence Périphériques et sélectionnez le périphérique qui est votre passerelle Firebox.

La page Périphérique s'ouvre. - Dans la section Informations sur le Périphérique, cliquez sur Configurer.

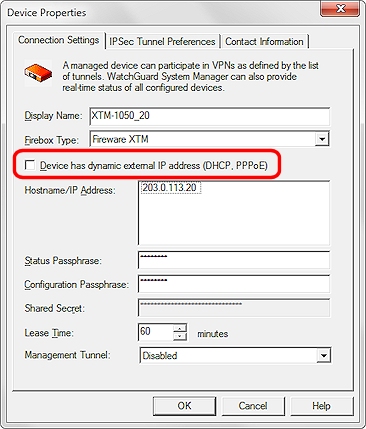

La boîte de dialogue Propriétés du Périphérique apparaît avec l'onglet Paramètres de Connexion sélectionné.

- Vérifiez que la case Le périphérique dispose d'une adresse IP externe dynamique (DHCP, PPPoE) n'est pas cochée.

- Dans la liste déroulante Tunnel de Gestion, sélectionnez Serveur.

L'onglet Paramètres du Tunnel de Gestion apparaît.

- Dans la liste déroulante Type de Tunnel, sélectionnez une option de sécurité pour le tunnel :

- IPSec Uniquement

- SSL Uniquement

- IPSec ou SSL

- Configurez les paramètres pour le Type de Tunnel que vous avez sélectionné :

- Dans la liste déroulante Ressource VPN, sélectionnez la ressource VPN pour le réseau de gestion sur lequel votre Management Server est installé.

Sélectionnez, par exemple, Réseau Approuvé. - Dans la liste déroulante Modèle de Sécurité, sélectionnez le modèle de sécurité à utiliser pour ce Tunnel de Gestion.

- Dans la liste déroulante Ressource VPN, sélectionnez la ressource VPN pour le réseau de gestion sur lequel votre Management Server est installé.

Sélectionnez, par exemple, Réseau Approuvé. - Dans la zone de texte Pool d'Adresses IP de Gestion, saisissez l'adresse IP de réseau à utiliser pour le Tunnel de Gestion. Astuce

Si Mobile VPN with SSL est activé dans la configuration de la passerelle Firebox, veillez à utiliser la même adresse IP spécifiée dans la configuration Mobile VPN with SSL pour le pool d'adresses IP virtuelles. - Dans la section Nom/Adresse IP du Serveur SSL, saisissez l'adresse IP des serveurs SSL Principal et de Sauvegarde (facultatif).

- Dans la liste déroulante Ressource VPN, sélectionnez la ressource VPN pour le réseau de gestion sur lequel votre Management Server est installé.

Sélectionnez, par exemple, Réseau Approuvé. Astuce ! - Dans la liste déroulante Modèle de Sécurité, sélectionnez le modèle de sécurité à utiliser pour ce Tunnel de Gestion.

- Dans la zone de texte Pool d'Adresses IP de Gestion, saisissez l'adresse IP à utiliser pour le Tunnel de Gestion.

Veillez à préciser une adresse IP à partir du sous-réseau que vous avez sélectionné pour le Réseau de Gestion. - Dans la section Nom/Adresse IP du Serveur SSL, saisissez l'adresse IP des serveurs SSL Principal et de Sauvegarde (facultatif).

- Dans la liste déroulante Ressource VPN, sélectionnez la ressource VPN pour le réseau de gestion sur lequel votre Management Server est installé.

- Pour activer l'envoi de messages de journal pour le trafic via ce Tunnel de Gestion, cochez la case Activer la journalisation pour ce tunnel.

Exemple de paramètres du Tunnel de Gestion configurés pour un tunnel SSL uniquement.

- Cliquez sur OK pour enregistrer vos modifications.

Lorsque le bail de la passerelle Firebox expire, Firebox contacte le Management Server pour obtenir les nouvelles données de configuration. Le Firebox est alors disponible en tant que passerelle du Tunnel de Gestion (le périphérique hub) du côté du réseau de gestion du Tunnel de Gestion. Pour un Tunnel de Gestion avec IPSec, si vous désactivez le Tunnel de Gestion sur le périphérique hub, le Management Server exécute automatiquement une tâche de bail expiré pour le périphérique hub.

Déployer des Périphériques Distants

Le processus de déploiement de vos Firebox distants comprend deux étapes :

- Configuration initiale du périphérique distant.

- Ajout du périphérique distant à la gestion.

Étape 1 — Configurer le Périphérique Distant

Avant de déployer vos périphériques distants derrière la passerelle NAT du pare-feu tiers, chaque périphérique doit être configuré correctement.

- Démarrez l'assistant Quick Setup Wizard sur un périphérique avec les paramètres usine par défaut.

- Exécutez l'assistant Quick Setup Wizard :

- Notez le nom et les mots de passe que vous assignez au périphérique.

- Choisissez le protocole DHCP ou PPPoE pour l'interface externe.

- Configurez les paramètres de Management Server :

- Indiquez l'adresse IP privée du Management Server tel qu'elle apparaît dans les paramètres de Management Server.

Vérifiez que l'adresse IP privée du Management Server est la première incluse dans la liste de Distribution des Adresses IP des paramètres de Management Server.

Pour plus d'informations, consultez Configurer l'autorité de certification sur Management Server. - Notez le secret partagé

- Indiquez l'adresse IP privée du Management Server tel qu'elle apparaît dans les paramètres de Management Server.

Par défaut, lorsque le périphérique distant est mis à jour par le Management Server, l'adresse IP qui apparaît dans la liste Adresse IP de Distribution est ajoutée aux paramètres du périphérique. Si l'adresse IP privée du Management Server n'est pas la première adresse IP de la liste, celle que vous indiquez dans l'assistant est retirée des paramètres du périphérique et le périphérique ne peut pas communiquer avec le Management Server lorsque le tunnel est créé. Pour éviter ce problème, vous devez veiller à inclure l'adresse IP privée du Management Server dans la liste Adresse IP de Distribution. Pour plus d'informations, consultez la rubrique Tunnel de Gestion sur Ressources SSL dans À propos des Tunnels de Gestion.

Pour plus d'informations sur les étapes à effectuer avec l'assistant Quick Setup Wizard, voir À propos des Assistants d'Installation Firebox Setup Wizards.

Étape 2 — Ajouter le Périphérique Distant à la Gestion

Après avoir configuré votre périphérique distant, ajoutez-le au Management Server pour qu'il puisse être géré après avoir été installé sur l'emplacement distant.

- Dans WSM, connectez-vous à votre Management Server.

- Faites un clic droit sur le dossier Périphériques et sélectionnez Insérer un Périphérique.

L'assistant Add Device Wizard apparaît. - Cliquez sur Suivant pour démarrer l'assistant.

La page Saisir l'adresse IP et le mot de passe du périphérique s'affiche. - Sélectionnez Je ne connais pas l'adresse IP actuelle dynamiquement attribuée au périphérique (DHCP ou PPPoE). Cliquez sur Suivant.

La page Saisissez un nom pour le périphérique s'affiche. - Saisissez le nom et le secret partagé du périphérique que vous avez spécifiés à l'étape nº1. Cliquez sur Suivant.

La page Entrer les mots de passe d'état et de configuration du périphérique s'affiche. - Saisissez les mots de passe d'état et de configuration que vous avez spécifiés pour le périphérique distant à l'étape nº1. Cliquez sur Suivant.

La page Sélectionner la méthode d'authentification de tunnel s'affiche. - Sélectionnez Clé partagée générée automatiquement. Cliquez sur Suivant.

- Terminez l'assistant.

Une fois que l'assistant a terminé, votre périphérique à distance peut être déployé. Lorsque vous connectez le périphérique à l'alimentation et à l'Internet, il contacte le Management Server pour obtenir le fichier de configuration final. Toutes les mises à jour en attente sont alors appliquées au périphérique.

Avant d'envoyer le périphérique vers l'emplacement distant, nous vous recommandons d'effectuer les étapes de configuration d'un Tunnel de Gestion pour ce périphérique. Lorsque les Tunnels de Gestion sont activés sur le périphérique avant son déploiement, toutes les options de gestion sont disponibles dès qu'il est déployé.

Si la fonctionnalité Access Portal est également activée pour votre périphérique distant, assurez-vous que la stratégie générée automatiquement WatchGuard SSLVPN contienne l'interface pour la ressource VPN que vous avez choisie pour le Tunnel de gestion SSL (par exemple, l'alias Tout-Externe) dans la liste De de la stratégie.

Si vous ne configurez pas les paramètres du Tunnel de Gestion pour le périphérique avant de l'installer sur un emplacement distant, les options de gestion sont limitées. Les connexions directes au périphérique ne sont pas autorisées, mais les fonctions suivantes sont disponibles :

- Journalisation et génération de rapports

- Analyse des pulsations

- Glisser-déplacer le VPN

- Configuration de Policy Manager (en Mode Entièrement Géré uniquement)

- Mises à Jour du Modèle de Configuration du Périphérique (en Mode Entièrement Géré uniquement)

Configurer un Périphérique Distant de Tunnel de Gestion

Après avoir activé la passerelle Firebox en tant que Passerelle de Tunnel de Gestion (Hub), vous devez utiliser les informations de la passerelle Firebox pour configurer chaque périphérique Firebox distant (périphérique rayon). Les paramètres de configuration de chaque périphérique distant sont différents pour un Tunnel de Gestion IPSec et un Tunnel de Gestion SSL.

- L'adresse IP de gestion :

- Doit être une adresse IP virtuelle

- Doit être unique parmi les Fireboxes gérés par le même Management Server

- Doit se trouver sur un réseau différent de la ressource VPN que vous avez spécifiée lorsque vous avez activé la passerelle du Tunnel de Gestion sur votre passerelle Firebox

- Est utilisée en tant qu'adresse IP 1-to-1 NAT (adresse IP externe) pour le Tunnel de Gestion et pour créer le tunnel du côté du périphérique distant

- Est une adresse IP unique et non pas une adresse réseau, ni un masque de sous-réseau

- Le trafic entre le réseau de gestion et l'adresse IP de gestion doit être acheminé par la passerelle Firebox.

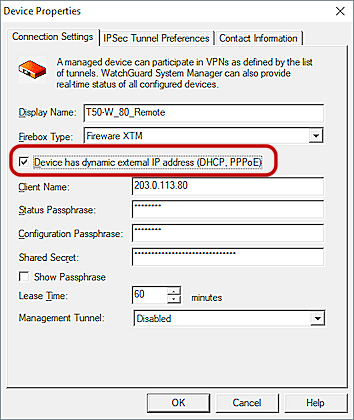

- Avant que le périphérique distant puisse être utilisé dans un Tunnel de Gestion IPSec, vous devez configurer les Paramètres de Connexion pour chaque périphérique distant et sélectionner l'option Le périphérique dispose d'une adresse IP externe dynamique.

- Le pool d'adresses IP de gestion doit se trouver sur un réseau différent de la ressource VPN que vous avez spécifiée lorsque vous avez activé la passerelle du Tunnel de Gestion sur votre passerelle Firebox.

- Le trafic provenant du pool d'adresses IP de gestion du réseau de gestion doit être acheminé par la passerelle Firebox.

- Pour un périphérique distant, l'adresse IP privée (interne) du Management Server, et non pas l'adresse IP externe de la passerelle Firebox, doit figurer dans les Paramètres de Périphérique Géré. Si plus d'une adresse IP du Management Server est incluse dans les Paramètres de Périphérique Géré, le périphérique tentera toujours de se connecter à la première adresse IP de la liste.

Pour plus d'informations, consultez Configurer un Firebox en tant que Périphérique Géré.

L'ID du tunnel SSL et le mot de passe sont compris dans les paramètres de configuration d'un Tunnel de Gestion SSL. Vous devez préciser les valeurs de ces paramètres lorsque vous configurez le périphérique distant. Le Management Server actualise ensuite la configuration de la passerelle Firebox avec l'ID et le mot de passe du tunnel SSL.

Pour activer un Tunnel de Gestion pour un périphérique distant :

- Dans WSM, connectez-vous à votre Management Server.

- Développez l'arborescence Périphériques et sélectionnez l'un de vos périphériques distants.

La page Périphérique s'ouvre. - Dans la section Informations sur le Périphérique, cliquez sur Configurer.

La boîte de dialogue Propriétés du Périphérique apparaît avec l'onglet Paramètres de Connexion sélectionné. - Vérifiez que la case Le périphérique dispose d'une adresse IP externe dynamique (DHCP, PPPoE) est cochée.

- Dans la liste déroulante Tunnel de Gestion, sélectionnez Client.

L'onglet Paramètres du Tunnel de Gestion apparaît.

- Dans la liste déroulante Périphérique Hub, sélectionnez le nom de votre passerelle Firebox que vous avez configurée comme périphérique hub du Tunnel de Gestion dans la rubrique précédente.

- Dans la liste déroulante Type de Tunnel, sélectionnez le même type de tunnel que vous avez précisé pour le périphérique hub du Tunnel de Gestion :

- IPSec

- SSL

Seules les options de type de tunnel que vous avez indiquées pour le Tunnel de Gestion sur le périphérique Hub apparaissent dans la liste Type de Tunnel.

- Configurer les paramètres pour le Type de Tunnel que vous avez sélectionné :

- Dans la zone de texte ID du Tunnel SSL, saisissez le Nom de Périphérique ou un autre nom unique pour le Tunnel de Gestion SSL.

- Dans la zone de texte Mot de Passe du Tunnel SSL, saisissez le mot de passe que le périphérique distant doit utiliser pour le Tunnel de Gestion SSL.

Le Management Server mettra également à jour la configuration de la passerelle Firebox à l'aide de ces paramètres d'authentification.

Dans la zone de texte Adresse IP de Gestion , saisissez l'adresse IP de gestion de votre réseau de gestion.

Pour plus d'informations sur l'adresse IP de gestion, voir les informations détaillées pour un Tunnel de Gestion IPSec. - Cliquez sur OK.

Les propriétés du périphérique sont mises à jour.

Mettre Fin au Bail

Si vous définissez les paramètres du périphérique distant avant de le déployer à l'emplacement distant, le Tunnel de Gestion est créé dès que le périphérique est sous tension et connecté à Internet. Si vous ne configurez pas les paramètres du périphérique à distance alors que celui-ci a déjà été déployé, les nouveaux paramètres sont appliqués sur le périphérique distant lorsque le bail expire et il s'enregistre sur le Management Server pour obtenir des informations actualisées. Cela peut prendre jusqu'à une heure. Une fois que la configuration initiale est terminée, à chaque fois que le périphérique distant contacte le Management Server pour demander une mise à jour de configuration, le Management Server modifie le fichier de configuration du périphérique distant pour ajouter ou actualiser les informations détaillées du Tunnel de Gestion.

Les routes du tunnel pour un Tunnel de Gestion IPSec sont configurées pour utiliser les adresses IP suivantes :

- Locale — 1-to-1 NAT de l'adresse IP de l'interface approuvée à l'adresse IP de gestion

- Distante — Ressource VPN du périphérique hub

Si vous apportez une modification aux adresses IP approuvées ou facultatives sur un périphérique distant, et que l'adresse IP est utilisée par un Tunnel de Gestion IPSec, le Tunnel de Gestion tombe en panne et doit être recréé. Si le périphérique est en Mode Entièrement Géré, sa configuration est automatiquement mise à jour sur le périphérique distant la prochaine fois qu'il contacte le Management Server pour obtenir les informations les plus récentes. Nous vous recommandons de configurer tous vos périphériques distants utilisés dans un Tunnel de Gestion IPSec en Mode Entièrement Géré.

Pour un Tunnel de Gestion SSL, les adresses IP sont choisies dans le pool d'adresses IP et peuvent changer à chaque fois que le tunnel est créé.

Si le périphérique est en Mode Géré de Base, vous devez forcer le périphérique distant à communiquer avec le Management Server pour effectuer la mise à jour avant que le Tunnel de Gestion soit recréé. Après la modification des données de configuration et avant la mise à jour du Tunnel de Gestion, les options de gestion du périphérique sont limitées, comme l'explique l'une des rubriques ci-haut.

Pour forcer un périphérique distant en Mode Géré de Base à contacter le Management Server :

- Dans WSM, sur la page Périphérique de votre périphérique distant, cliquez sur Configurer.

La boîte de dialogue Propriétés du périphérique s'affiche. - N'apportez aucune modification aux paramètres de configuration. Cliquez sur OK.

- Sur la page Périphérique du périphérique distant, cliquez sur Mettre Fin au bail pour inviter le périphérique à contacter le Management Server pour recevoir des informations actualisées.

Lorsque le périphérique distant contacte le Management Server, il obtient les informations actualisées du Tunnel de Gestion et celui-ci est recréé.

Configurer un Périphérique Distant Déployé pour un Tunnel de Gestion SSL

Si votre Firebox distant est déjà déployé à un emplacement distant derrière un périphérique NAT tiers et que vous souhaitez activer un Tunnel de Gestion SSL pour ce périphérique distant, vous pouvez directement vous y connecter et configurer manuellement ses Paramètres de Périphérique Géré. Cette option est utile lorsque le périphérique distant ne peut pas contacter le Management Server via le Tunnel de Gestion SSL parce que la connexion est bloquée par le périphérique NAT tiers.

Avant d'effectuer les étapes de cette procédure afin de configurer votre périphérique distant pour un Tunnel de Gestion SSL, vous devez suivre les étapes de la rubrique Étape 2 — Ajouter le Périphérique Distant à la Gestion pour ajouter votre périphérique au Management Server.

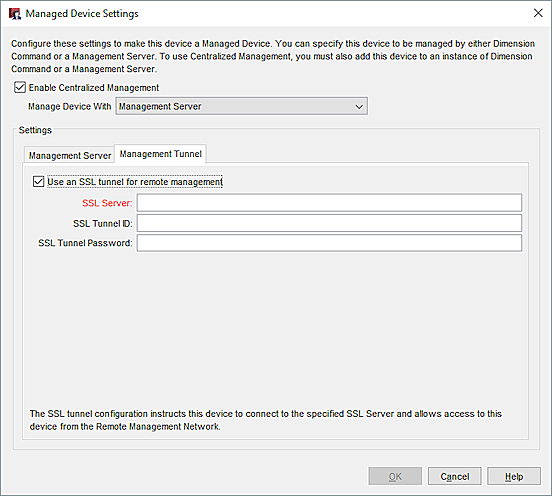

Pour configurer le Firebox distant pour un Tunnel de Gestion SSL depuis Policy Manager :

- Lancez Policy Manager pour le périphérique distant.

- Sélectionnez Configurer > Paramètres des périphériques gérés.

- Veillez à cocher la case Activer Centralized Management.

- Sélectionnez l'onglet Tunnel de Gestion.

- Cochez la case Utiliser un tunnel SSL pour la gestion à distance.

- Dans la zone de texte Serveur SSL, saisissez l'adresse IP du serveur OpenVPN.

Ceci est l'adresse IP de votre passerelle Firebox de Tunnel de Gestion (périphérique Hub). - Dans la zone de texte ID du Tunnel SSL, saisissez le Nom de Périphérique ou un autre nom unique pour le Tunnel de Gestion SSL.

- Dans la zone de texte du Mot de Passe du Tunnel SSL, saisissez le mot de passe à utiliser pour le Tunnel de Gestion SSL.

- Cliquez sur OK.

- Enregistrez la configuration dans le périphérique distant.

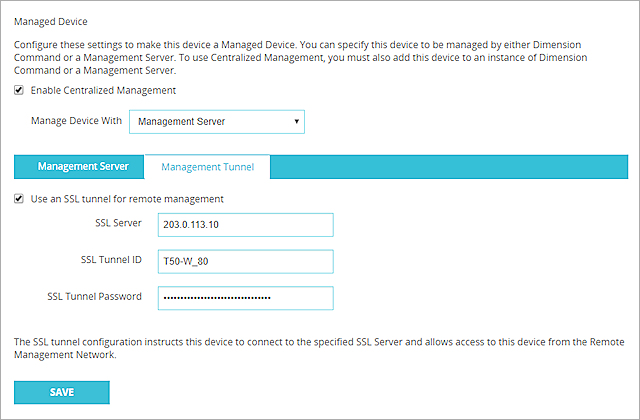

- Connectez-vous à Fireware Web UI du périphérique distant.

- Sélectionnez Système > Périphériques Gérés.

- Veillez à cocher la case Activer Centralized Management.

- Sélectionnez l'onglet Tunnel de Gestion.

- Cochez la case Utiliser un tunnel SSL pour la gestion à distance.

- Dans la zone de texte Serveur SSL, saisissez l'adresse IP du serveur OpenVPN.

Ceci est l'adresse IP de votre passerelle Firebox de Tunnel de Gestion (périphérique Hub). - Dans la zone de texte ID du Tunnel SSL, saisissez le Nom de Périphérique ou un autre nom unique pour le Tunnel de Gestion SSL.

- Dans la zone de texte du Mot de Passe du Tunnel SSL, saisissez le mot de passe à utiliser pour le Tunnel de Gestion SSL.

- Cliquez sur Enregistrer.

Vous pouvez également utiliser Fireware Web UI ou WatchGuard Command Line Interface pour configurer le périphérique distant pour un Tunnel de Gestion SSL. Pour plus d'informations, consultez l'Aide Fireware Web UI ou la Référence Command Line Interface.

Vérifier l'État du Tunnel de Gestion

Une fois le Tunnel de Gestion créé entre la passerelle Firebox du Tunnel de Gestion (Hub) et le Firebox distant (rayon), vous pouvez voir l'état du Tunnel de Gestion sur l'onglet Panneau Avant de Firebox System Manager pour le périphérique Hub ou rayon.

Pour plus d'informations sur l'utilisation de l'onglet Panneau Avant, voir État de base du Réseau et du Périphérique (Panneau Avant).

Lorsque vous vous connectez au Management Server dans WSM et sélectionnez l'un des périphériques gérés à n'importe quelle extrémité du Tunnel de Gestion, la page du périphérique s'affiche avec la section Information du Tunnel de Gestion qui comprend les informations de paramétrage du Tunnel de Gestion :

- Type — IPSec Uniquement, SSL Uniquement, ou IPSec ou SSL

- Périphérique Hub — Le nom du périphérique hub

- ID de Tunnel — Le nom du Tunnel de Gestion

Pour plus d'informations sur la page du périphérique, voir À propos de la page Gestion des Périphériques.

Consultez la Liste des Membres Clients

Dans les propriétés du périphérique Hub (passerelle Firebox), vous trouverez une liste de tous les périphériques clients (périphériques distants) configurés pour les Tunnels de Gestion vers les périphérique concentrateurs. La boîte de dialogue Propriétés du Périphérique du périphérique Hub comprend des périphériques utilisant à la fois les protocoles SSL et IPSec pour créer un Tunnel de Gestion.

Si l'option Mobile VPN with SSL est activée et que vous avez configuré les Tunnels de Gestion SSL pour votre périphérique Hub, vous pouvez également voir la liste des périphériques clients qui se connectent à ce périphérique Hub via un Tunnel de Gestion SSL.

Voir Tous les Membres Clients

Pour consulter la liste des membres clients pour les Tunnels de Gestion vers le périphérique Hub (passerelle Firebox) :

- Dans WSM, sur la page Périphérique de votre périphérique Hub, cliquez sur Configurer.

La boîte de dialogue Propriétés du périphérique s'affiche. - Sélectionnez l'onglet Paramètres du Tunnel de Gestion.

Les paramètres du Tunnel de Gestion apparaissent.

- Cliquez sur Membres Clients.

La boîte de dialogue Membres clients apparaît.

- Consultez la liste des périphériques clients.

- Cliquez sur Fermer.

Voir les Membres Client du Tunnel de Gestion SSL

Si votre périphérique Hub est configuré pour un Tunnel de Gestion SSL, un message vous indiquant que la fonction Tunnel de Gestion est activée apparaît avec le bouton Membres Clients en haut de la boîte de dialogue Configuration Mobile VPN with SSL.

Pour consulter la liste des membres clients pour le Tunnel de Gestion SSL vers le périphérique Hub (passerelle Firebox) :

- Cliquez sur Membres Clients.

La boîte de dialogue Membres Clients apparaît.

- Consultez la liste des périphériques clients.

- Cliquez sur OK.

Gérer un Périphérique Distant

Après avoir configuré un Tunnel de Gestion à votre Firebox distant, vous pouvez utiliser WSM sur l'ordinateur de gestion de votre réseau de gestion (sur lequel sont installés votre Management Server et le client WSM) pour vous connecter au périphérique distant et modifier sa configuration.

Pour modifier la configuration d'un périphérique distant à partir d'un autre ordinateur que l'ordinateur de gestion de votre réseau de gestion (depuis un emplacement distant ou depuis un ordinateur situé sur un autre sous-réseau), vous devez établir une connexion RDP avec l'ordinateur de gestion ou utiliser un autre outil d'accès à distance (terminal services par exemple) pour vous connecter à l'ordinateur de gestion. Vous pouvez alors utiliser WSM sur l'ordinateur de gestion pour gérer votre périphérique distant.

Voir Également

À propos des Tunnels de Gestion

Tunnels Branch Office VPN Gérés (WSM)

Créer des Tunnels Gérés entre les Périphériques