Utiliser le Client IPSec VPN Natif macOS ou iOS

Les périphériques Apple iOS (iPhone, iPad et iPod Touch) ainsi que macOS 10.6 et les versions ultérieures sont pourvus d'un client VPN IPSec Cisco natif. Vous pouvez utiliser ce client pour établir une connexion VPN IPSec avec un Firebox. Pour utiliser le client VPN IPSec natif pour vous connecter à votre Firebox, vous devez configurer ses paramètres VPN de manière identique à ceux des périphériques iOS et macOS.

Pour les connexions VPN IPSec à partir d'un périphérique macOS, vous pouvez également utiliser le Client VPN IPSec WatchGuard pour macOS. Pour plus d'informations, consultez Installer le Logiciel Client IPSec Mobile VPN.

Vous devez configurer Mobile VPN with IPSec pour le VPN avec route par défaut (0.0.0.0/0). Le client VPN des périphériques macOS ou iOS ne prend pas en charge le tunneling fractionné.

Paramètres de Phase 1 et 2 Pris en Charge

Pour les périphériques exécutant iOS 9.3 et les versions ultérieures ou macOS 10.11.4 et les versions ultérieures, les combinaisons suivantes de paramètres de Phase 1 et 2 sont prises en charge.

Si Groupe Diffie-Hellman 14 est sélectionné dans les paramètres de Phase 1 :

- Authentification de Phase 1 — MD5, SHA1, SHA2-256, SHA2-512

- Chiffrement de Phase 1 — AES256

- Authentification de Phase 2 — MD5, SHA1

- Chiffrement de Phase 2 — 3DES, AES128, AES256

- Perfect Forward Secrecy — Non

Si Groupe Diffie-Hellman 2 est sélectionné dans les paramètres de Phase 1 :

- Authentification de Phase 1 — MD5, SHA1

- Chiffrement de Phase 1 — DES, 3DES, AES128, AES256

- Authentification de Phase 2 — SHA1, MD5

- Chiffrement de Phase 2 — 3DES, AES128, AES256

- PFS de Phase 2 — Non

Pour les périphériques exécutant une version d'iOS antérieure à 9.3, les paramètres de Phase 1 et 2 suivants sont pris en charge.

- Groupe Diffie-Hellman 2

- Authentification de Phase 1 — MD5, SHA1

- Chiffrement de Phase 1 — DES, 3DES, AES128, AES256

- Authentification de Phase 2 — MD5, SHA1

- Chiffrement de Phase 2 — 3DES, AES128, AES256

- PFS de Phase 2 — Non

Le Groupe Diffie-Hellman 5 n'est pas pris en charge sur les périphériques Apple en mode agressif. Mobile VPN with IPSec prend uniquement en charge le mode agressif.

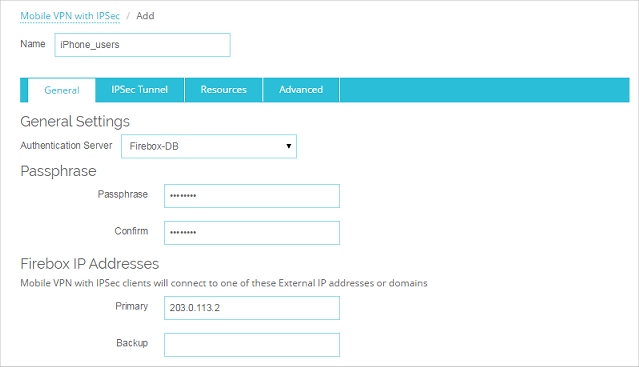

Configurer le Firebox

De nombreux paramètres de configuration du tunnel VPN ne sont pas configurables par l'utilisateur dans le client VPN des périphériques macOS ou iOS. Il est très important de configurer les paramètres sur votre Firebox de manière identique aux paramètres requis par le client VPN sur le périphérique macOS ou iOS.

- (Fireware v12.3 et versions ultérieures) Sélectionnez VPN > Mobile VPN.

- Dans la section IPSec, sélectionnez Configurer.

La page Mobile VPN with IPSec apparaît. - (Fireware v12.2.1 et versions antérieures) Sélectionnez VPN > Mobile VPN with IPSec.

La page Mobile VPN with IPSec apparaît. - Cliquez sur Ajouter.

La page des paramètres Mobile VPN with IPSec s'affiche.

- Dans la zone de texte Nom, saisissez le nom du groupe d'authentification auquel les utilisateurs de votre périphérique macOS ou iOS appartiennent.

Vous pouvez saisir le nom d'un groupe existant ou celui d'un nouveau groupe Mobile VPN. Vérifiez que le nom est unique et qu'il n'a pas été attribué à des noms de groupes VPN, d'interface ou de tunnel VPN.

- Dans la liste déroulante Serveur d'authentification, sélectionnez un serveur d'authentification.

Vous pouvez authentifier les utilisateurs sur le Firebox (Firebox-DB) ou sur un serveur RADIUS, VASCO, SecurID, LDAP ou Active Directory. Vérifiez que la méthode d'authentification choisie est activée.

Si vous créez un groupe d'utilisateurs Mobile VPN s'authentifiant sur un serveur d'authentification externe, créez sur le serveur un groupe portant le nom du serveur spécifié dans l'assistant pour le groupe Mobile VPN. Si vous utilisez Active Directory comme serveur d'authentification, les utilisateurs doivent appartenir à un groupe de sécurité Active Directory du même nom que le nom de groupe que vous avez configuré pour Mobile VPN with IPSec. Pour plus d'informations, consultez Configurer le Serveur d'Authentification externe.

- Tapez et confirmez le mot de passe à utiliser pour ce tunnel.

- Dans la section Adresses IP Firebox, tapez l'adresse IP externe principale ou le nom de domaine auxquels les utilisateurs Mobile VPN de ce groupe peuvent se connecter.

- Sélectionnez l'onglet Tunnel IPSec.

Les paramètres du tunnel IPSec s'affichent.

- Sélectionnez Utiliser le mot de passe du profil d'utilisateur final comme clé pré-partagée.

Cela est le paramètre par défaut. - Dans la liste déroulante Authentification, sélectionnez la méthode d'authentification.

- Dans la liste déroulante Chiffrement, sélectionnez la méthode de chiffrement.

- Dans la rubrique Paramètres de phase 1, cliquez sur Avancés.

Les paramètres avancés de phase 1 s'affichent.

- Définissez la Durée de Vie de la SA à 1 heure.

Le client VPN du périphérique macOS ou iOS est configuré de manière à renouveler la clé au bout d'une heure. Si ce profil est utilisé uniquement pour les connexions établies par le client VPN de périphériques macOS ou iOS, définissez la durée de vie de la SA à 1 heure comme le paramètre du client.

Pour utiliser ce profil VPN avec l'ensemble des clients VPN pris en charge, définissez la Durée de Vie de la SA à 8 heures. Lorsque la Durée de Vie de la SA est fixée à 8 heures, les clients Mobile VPN IPSec WatchGuard renouvellent la clé au bout de 8 heures, mais le client VPN du périphérique macOS ou iOS utilise une valeur plus faible (1 heure).

- Dans la liste déroulante Groupe de Clés, sélectionnez Groupe Diffie-Hellman 14 ou Groupe Diffie-Hellman 2.Astuce !

- Ne modifiez aucun des autres paramètres avancés de phase 1.

- Cliquez sur OK.

- Dans la section Paramètres de phase 2, décochez la case PFS.

- Dans la section Paramètres de phase 2, cliquez sur Avancés.

Les paramètres avancés de phase 2 s'affichent.

- Dans la liste déroulante Authentification, sélectionnez SHA1.

SHA2 n'est pas pris en charge pour la Phase 2 des connexions Mobile VPN with IPSec à partir de périphériques macOS et iOS. - Dans la liste déroulante Chiffrement, sélectionnez la méthode de chiffrement.

- Dans les paramètres Forcer l'expiration de la clé, définissez la Durée d'expiration à 1 heure.

- Dans les paramètres Forcer l'expiration de la clé, décochez la case à cocher Trafic.

- Cliquez sur OK.

- Sélectionnez l'onglet Ressources.

- Cochez la case Autoriser tout le trafic à passer par le tunnel. Vous configurez ainsi le tunnel sur un VPN avec route par défaut (0.0.0.0/0). Le client VPN des périphériques macOS ou iOS ne prend pas en charge le tunneling fractionné.

- Dans la liste Pool d'adresses IP virtuelles, ajoutez les adresses IP internes utilisées par les utilisateurs de Mobile VPN via le tunnel.

Pour ajouter une adresse IP ou une adresse IP réseau au pool d'adresses IP virtuelles, sélectionnez IP d'hôte ou IP du réseau, saisissez l'adresse et cliquez sur Ajouter.

Le nombre d'adresses IP doit être identique au nombre d'utilisateurs de Mobile VPN. Les adresses IP virtuelles n'ont pas besoin d'être sur le même sous-réseau que le réseau approuvé. Si FireCluster est configuré, vous devez ajouter deux adresses IP virtuelles par utilisateur de Mobile VPN.

Vous devez utiliser les adresses IP du pool d'adresses IP virtuelles à cette fin uniquement sur votre réseau.

- Sélectionnez l'onglet Avancé.

- (Fireware v12.2.1 et versions ultérieures) Configurer les paramètres DNS :

Assigner les paramètres DNS/WINS réseau aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les paramètres DNS et WINS que vous spécifiez dans Réseau > Interfaces > DNS/WINS. Par exemple, si vous spécifiez le serveur DNS 10.0.2.53 dans les paramètres DNS/WINS Réseau, les clients Mobile VPN utilisent 10.0.2.53 comme serveur DNS.

Par défaut, le paramètre Assigner les paramètres DNS/WINS réseau aux clients mobiles est sélectionné pour les nouvelles configurations Mobile VPN.

Ne pas assigner de paramètres DNS ou WINS aux clients mobiles

Si vous sélectionnez cette option, les clients n'obtiennent pas les paramètres DNS ou WINS du Firebox.

Assigner ces paramètres aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les paramètres de nom de domaine, de serveur DNS et de serveur WINS que vous spécifiez dans cette section. Par exemple, si vous spécifiez example.com comme nom de domaine et 10.0.2.53 comme serveur DNS, les clients mobiles utilisent example.com pour les noms de domaine non qualifiés et 10.0.2.53 comme serveur DNS.

Vous pouvez spécifier un nom de domaine, jusqu'à deux adresses IP de serveur DNS et jusqu'à deux adresses IP de serveur WINS.

Pour de plus amples informations concernant les paramètres des serveurs DNS et WINS des utilisateurs Mobile VPN with IPSec, consultez Configurer les Serveurs DNS et WINS pour Mobile VPN with IPSec.

- Cliquez sur Enregistrer.

Veillez à ajouter tous les utilisateurs VPN au groupe d'authentification que vous avez sélectionné.

Pour apprendre à ajouter de nouveaux utilisateurs à un groupe d'utilisateurs du Firebox, consultez Définir un nouvel Utilisateur pour l'Authentification Firebox.

Pour commencer, utilisez Mobile VPN with IPSec Wizard pour configurer les paramètres de base :

- Sélectionnez VPN > Mobile VPN > IPSec.

La boîte de dialogue Configuration de Mobile VPN with IPSec s'affiche. - Cliquez sur Ajouter.

L'assistant Add Mobile VPN with IPSec Wizard s'affiche. - Cliquez sur Suivant.

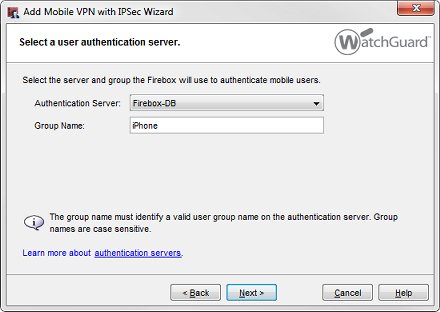

La page Sélectionner un serveur d'authentification utilisateur s'affiche.

- Dans la liste déroulante Serveur d'authentification, sélectionnez un serveur d'authentification.

Vous pouvez authentifier les utilisateurs sur le Firebox (Firebox-DB) ou sur un serveur RADIUS, VASCO, SecurID, LDAP ou Active Directory. Vérifiez que la méthode d'authentification choisie est activée.

- Dans la zone de texte Nom du Groupe, saisissez le nom du groupe d'authentification auquel les utilisateurs de périphériques macOS ou iOS appartiennent.

Vous pouvez saisir le nom d'un groupe Mobile VPN que vous avez déjà créé ou le nom d'un nouveau groupe Mobile VPN. Vérifiez que le nom est unique et qu'il n'a pas été attribué à des noms de groupes VPN, d'interface ou de tunnel.

Si vous créez un groupe d'utilisateurs Mobile VPN s'authentifiant sur un serveur d'authentification externe, créez sur le serveur un groupe portant le nom du serveur spécifié dans l'assistant pour le groupe Mobile VPN. Si vous utilisez Active Directory comme serveur d'authentification, les utilisateurs doivent appartenir à un groupe de sécurité Active Directory du même nom que le nom de groupe que vous avez configuré pour Mobile VPN with IPSec. Pour plus d'informations, consultez Configurer le Serveur d'Authentification externe.

- Cliquez sur Suivant.

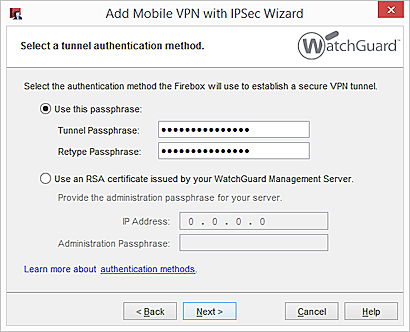

La page Sélectionner une méthode d'authentification de tunnel s'affiche.

- Sélectionnez Utiliser ce mot de passe. Tapez puis confirmez le mot de passe.

- Cliquez sur Suivant.

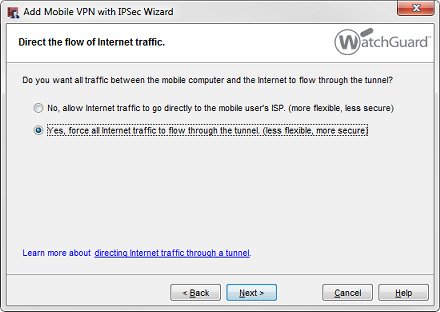

La page Diriger le flux du trafic Internet s'affiche.

- Cochez Oui, obliger tout le trafic Internet à passer par l'intermédiaire du tunnel. Vous configurez ainsi le tunnel sur un VPN avec route par défaut (0.0.0.0/0). Le client VPN des périphériques macOS ou iOS ne prend pas en charge le tunneling fractionné.

- Cliquez sur Suivant.

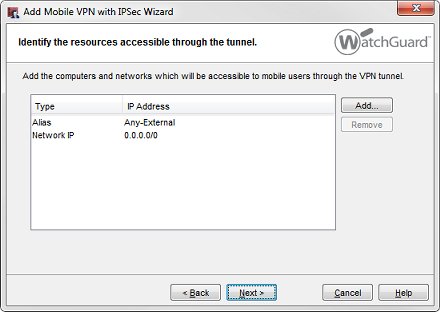

La page Identifier les ressources accessibles via le tunnel s'affiche.

Pour un VPN avec route par défaut, la configuration autorise automatiquement l'accès à toutes les adresses IP du réseau et à l'alias Tout-Externe.

- Cliquez sur Suivant.

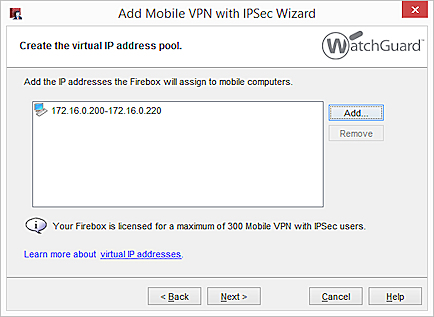

La page Créer le pool d'adresses IP virtuelles s'affiche.

- Cliquez sur Ajouter pour ajouter une adresse IP ou une plage d'adresses IP.

Pour ajouter d'autres adresses IP virtuelles, répétez cette opération.

Une adresse IP issue d'un pool d'adresses IP virtuelles est assignée aux utilisateurs Mobile VPN lorsqu'ils se connectent à votre réseau. Le nombre d'adresses IP d'un pool d'adresses IP virtuelles doit être identique au nombre d'utilisateurs Mobile VPN.

Les adresses IP virtuelles ne doivent pas appartenir au sous-réseau des réseaux locaux. Vous devez utiliser des adresses IP virtuelles uniquement dédiées à cette fin sur votre réseau.

- Cliquez sur Suivant.

- Pour ajouter des utilisateurs au nouveau groupe Mobile VPN with IPSec, cochez la case Ajouter des utilisateurs.

- Cliquez sur Terminer.

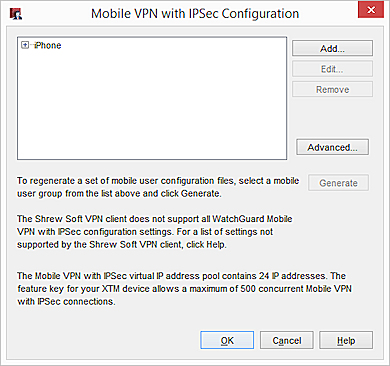

La configuration Mobile VPN que vous avez créée apparaît dans la boîte de dialogue Configuration de Mobile VPN with IPSec.

Vous devez ensuite modifier les paramètres VPN de Phase 1 et Phase 2 de manière identique aux paramètres du client VPN du périphérique macOS ou iOS.

- Dans la boîte de dialogue Configuration de Mobile VPN with IPSec, sélectionnez la configuration que vous venez d'ajouter.

- Cliquez sur Modifier.

La boîte de dialogue Modifier Mobile VPN with IPSec s'affiche. - Sélectionnez l'onglet Tunnel IPSec.

- Dans la liste déroulante Authentification, sélectionnez la méthode d'authentification.

- Dans la liste déroulante Chiffrement, sélectionnez la méthode de chiffrement.

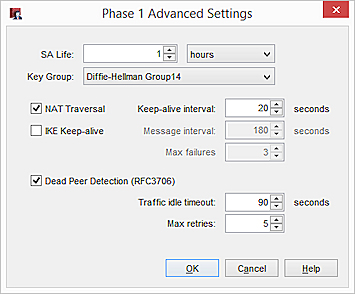

- Dans la section Paramètres de Phase 1, cliquez sur Avancé.

La boîte de dialogue Paramètres avancés de phase 1 s'affiche.

- Définissez la Durée de vie de la SA à 1 heure.

Le client VPN du périphérique macOS ou iOS est configuré de manière à renouveler la clé au bout d'une heure. Si ce profil est utilisé uniquement pour les connexions établies par le client VPN de périphériques macOS ou iOS, définissez la durée de vie de la SA à 1 heure comme le paramètre du client.

Pour utiliser ce profil VPN avec l'ensemble des clients VPN pris en charge, définissez la Durée de Vie de la SA à 8 heures. Lorsque la Durée de Vie de la SA est fixée à 8 heures, les clients Mobile VPN IPSec WatchGuard renouvellent la clé au bout de 8 heures, mais le client VPN du périphérique macOS ou iOS utilise une valeur plus faible (1 heure).

- Dans la liste déroulante Groupe de Clés, sélectionnez Groupe Diffie-Hellman 14 ou Groupe Diffie-Hellman 2.

- Ne modifiez aucun des autres paramètres avancés de phase 1.

- Cliquez sur OK.

- Dans la section Paramètres de Phase 2, cliquez sur Proposition.

- Dans la liste déroulante Authentification, sélectionnez MD5 ou SHA1.

SHA2 n'est pas pris en charge pour la Phase 2 des connexions Mobile VPN with IPSec à partir de périphériques macOS et iOS. - Dans la liste déroulante Chiffrement, sélectionnez la méthode de chiffrement.

- Définissez Forcer l'expiration de la clé à 1 heure et à 0 kilo-octet.

- Dans les paramètres Forcer l'expiration de la clé, définissez la Durée d'expiration à 1 heure.

- Dans les paramètres Forcer l'expiration de la clé, décochez la case à cocher Trafic.

- Cliquez sur OK.

- Dans la boîte de dialogue Modification de Mobile VPN with IPSec, décochez la case PFS.

Le mode Perfect Forward Secrecy n'est pas pris en charge par le client VPN sur le périphérique iOS.

- Cliquez sur l'onglet Avancé.

- (Fireware v12.2.1 et versions ultérieures) Configurer les paramètres DNS :

Assigner les paramètres DNS/WINS réseau aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les paramètres DNS et WINS que vous spécifiez dans Réseau > Interfaces > DNS/WINS. Par exemple, si vous spécifiez le serveur DNS 10.0.2.53 dans les paramètres DNS/WINS Réseau, les clients Mobile VPN utilisent 10.0.2.53 comme serveur DNS.

Par défaut, le paramètre Assigner les paramètres DNS/WINS réseau aux clients mobiles est sélectionné pour les nouvelles configurations Mobile VPN.

Ne pas assigner de paramètres DNS ou WINS aux clients mobiles

Si vous sélectionnez cette option, les clients n'obtiennent pas les paramètres DNS ou WINS du Firebox.

Assigner ces paramètres aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les paramètres de nom de domaine, de serveur DNS et de serveur WINS que vous spécifiez dans cette section. Par exemple, si vous spécifiez example.com comme nom de domaine et 10.0.2.53 comme serveur DNS, les clients mobiles utilisent example.com pour les noms de domaine non qualifiés et 10.0.2.53 comme serveur DNS.

Vous pouvez spécifier un nom de domaine, jusqu'à deux adresses IP de serveur DNS et jusqu'à deux adresses IP de serveur WINS.

Pour de plus amples informations concernant les paramètres des serveurs DNS et WINS des utilisateurs Mobile VPN with IPSec, consultez Configurer les Serveurs DNS et WINS pour Mobile VPN with IPSec.

- Cliquez sur OK.

- Enregistrez le fichier de configuration dans votre Firebox.

Vérifiez que les utilisateurs du périphérique macOS ou iOS appartiennent au groupe d'authentification que vous avez sélectionné.

Ajoutez ensuite les paramètres que vous avez configurés sur votre Firebox aux paramètres du client VPN des périphériques macOS ou iOS.

Configurer le Client Réseau Privé VPN (Virtual Private Network) sur un Périphérique iOS

Pour configurer manuellement les paramètres de client VPN sur le périphérique iOS :

- Sélectionnez Paramètres > Général > VPN > Ajouter une Configuration VPN.

- Configurez les paramètres suivants sur le client VPN :

- Type — IPSec

- Serveur — Il s'agit de l'adresse IP externe du Firebox

- Compte — Il s'agit du nom d'utilisateur sur le serveur d'authentification

Spécifiez seulement le nom d'utilisateur. Ne faites pas précéder le nom d'utilisateur d'un nom de domaine et ne spécifiez pas d'adresse e-mail. - Mot de Passe — Il s'agit du mot de passe de l'utilisateur sur le serveur d'authentification

- Utiliser un Certificat — Sélectionnez DÉSACTIVÉ pour cette option

- Nom du Groupe Il s'agit du nom du groupe que vous avez choisi dans la configuration Mobile VPN with IPSec du Firebox

- Secret Il s'agit du mot de passe du tunnel que vous avez défini dans la configuration Mobile VPN with IPSec du Firebox

Après avoir ajouté la configuration VPN, un commutateur VPN apparaît dans le menu Paramètres sur le périphérique iOS.

Cliquez sur le sélecteur VPN pour activer ou désactiver le client VPN. Une fois la connexion VPN établie, l'icône VPN apparaît dans la barre d'état.

Le client VPN sur le périphérique iOS reste connecté au VPN uniquement durant l'utilisation du périphérique iOS. Si le périphérique iOS se verrouille, le client VPN risque de se déconnecter. Les utilisateurs peuvent se reconnecter manuellement à leurs clients VPN. Si les utilisateurs enregistrent leur mot de passe, ils ne sont pas invités à le saisir chaque fois que le client VPN se reconnecte. Si les utilisateurs n'enregistrent pas leur mot de passe, ils sont invités à le saisir chaque fois que le client se reconnecte.

L'application Mobile VPN iOS WatchGuard n'est plus disponible sur l'Apple Store.

Configurer le Client VPN sur un Périphérique macOS

Le Firebox ne génère pas de fichier de configuration client pour le client VPN sur le périphérique macOS. L'utilisateur doit configurer manuellement les paramètres du client VPN pour qu'ils correspondent aux paramètres configurés sur le Firebox.

Pour configurer les paramètres VPN sur le périphérique macOS :

- Ouvrez Préférences système et sélectionnez Réseau.

- Cliquez sur + au bas de la liste pour ajouter une nouvelle interface. Configurez ces paramètres :

- Interface — VPN

- Type de VPN — Cisco IPSec

- Nom du Service — Saisissez le nom à utiliser pour cette connexion

- Cliquez sur Créer.

La nouvelle interface réseau privé VPN (Virtual Private Network) apparaît dans la liste des interfaces réseau. - Sélectionnez la nouvelle interface dans la liste. Modifiez les paramètres suivants :

- Adresse du Serveur — L'adresse IP externe du Firebox

- Nom du Compte — Il s'agit du nom d'utilisateur sur le serveur d'authentification

Spécifiez seulement le nom d'utilisateur. Ne faites pas précéder le nom d'utilisateur d'un nom de domaine et ne spécifiez pas d'adresse e-mail. - Mot de Passe — Il s'agit du mot de passe de l'utilisateur sur le serveur d'authentification

- Cliquez sur Paramètres d'authentification. Configurez ces paramètres :

- Secret Partagé — Il s'agit du mot de passe du tunnel que vous avez défini dans la configuration Mobile VPN with IPSec du Firebox

- Nom du Groupe — Il s'agit du nom du groupe que vous avez choisi dans la configuration Mobile VPN with IPSec du Firebox

- Cochez la case Afficher l'état du VPN de la barre de menu pour ajouter l'icône d'état du VPN à la barre de menu macOS.

- Cliquez sur Connexion pour démarrer le tunnel VPN.

Après avoir appliqué ces paramètres, l'icône d'état du VPN s'affiche dans la barre de menu du périphérique macOS.

Cliquez sur l'icône d'état du VPN pour établir ou interrompre la connexion client VPN.