Définir des Paramètres de Phase 1 avancés

Vous pouvez définir des paramètres de phase 1 avancés pour votre profil d'utilisateur Mobile VPN.

- Sélectionnez VPN >Mobile VPN.

- Dans la section IPSec, cliquez sur Configurer.

- Sélectionnez une configuration IPSec et cliquez sur Modifier.

- Sélectionnez l'onglet Tunnel IPSec.

- Dans la rubrique Paramètres de phase 1, cliquez sur Avancés.

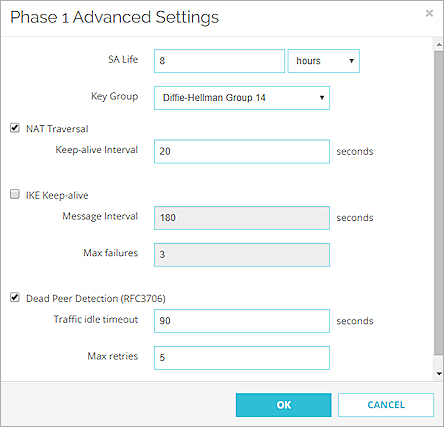

Les Paramètres avancés de phase 1 s'affichent.

- Configurez les paramètres du groupe, comme indiqué dans la section Options de phase 1.

Nous vous recommandons de sélectionner les paramètres par défaut si le client VPN IPSec de votre périphérique est compatible avec ceux-ci. Si vous configurez le client VPN IPSec natif sur iOS, macOS ou Android, consultez Utiliser le Client IPSec VPN Natif macOS ou iOS et Utiliser Mobile VPN with IPSec avec un Périphérique Android pour connaitre les paramètres recommandés. - Cliquez sur OK.

- Cliquez sur Enregistrer.

- Sélectionnez VPN > Mobile VPN > IPSec.

- Sélectionnez une configuration IPSec et cliquez sur Modifier.

- Sélectionnez l'onglet Tunnel IPSec.

- Cliquez sur Avancé.

La boîte de dialogue Paramètres avancés de phase 1 s'affiche.

- Configurez les paramètres du groupe, comme indiqué dans la section Options de phase 1.

Nous vous recommandons de sélectionner les paramètres par défaut si le client VPN IPSec de votre périphérique est compatible avec ceux-ci. Si vous configurez le client VPN IPSec natif sur iOS, macOS ou Android, consultez Utiliser le Client IPSec VPN Natif macOS ou iOS et Utiliser Mobile VPN with IPSec avec un Périphérique Android pour connaitre les paramètres recommandés. - Cliquez sur OK.

Options de phase 1

Durée de vie de la SA

Sélectionnez la durée de vie de la SA (association de sécurité) puis Heure ou Minute dans la liste déroulante. Lors de l'expiration de la SA, une nouvelle négociation de phase 1 démarre. Une durée de vie de la SA plus courte offre plus de sécurité mais la négociation SA peut provoquer un échec des connexions existantes.

Groupe de Clés

Choisissez un groupe Diffie-Hellman pris en charge par le client VPN IPSec que vous utilisez.

- Le client Mobile VPN IPSec de WatchGuard prend en charge les groupes 1, 2, 5 et 14.

- Le client VPN IPSec natif des périphériques macOS et iOS prend en charge les groupes 2 et 14 pour les connexions à un Firebox.

- Le client VPN IPSec Android natif utilise par défaut le groupe 2.

Les groupes Diffie-Hellman déterminent la force de la clé principale utilisée dans le processus d'échange de clés. Les groupes portant un numéro supérieur sont plus sûrs, mais il faut plus de temps pour créer la clé.

Parcours NAT

Cochez cette case pour créer un tunnel Mobile VPN entre le Firebox et un client VPN situé derrière un périphérique NAT. Le parcours NAT ou l'encapsulation UDP permettent d'acheminer le trafic vers les destinations appropriées. Le Parcours NAT est activé par défaut. Ne le désactivez pas sauf si vous ne voulez pas créer de tunnels entre le Firebox et les clients VPN situés derrière un périphérique NAT.

Conservation d'activité IKE (I)

N'activez cette case à cocher que si ce groupe se connecte à un ancien périphérique Firebox qui ne prend pas en charge la détection DPD (Dead Peer Detection). Tous les Fireboxes équipés de Fireware v9.x ou version antérieure, Edge v8.x ou version antérieure et toutes les versions de WFS ne prennent pas en charge la Détection DPD (Dead Peer Detection). Pour ces périphériques, activez cette case à cocher pour que Firebox puisse envoyer des messages à son pair IKE afin que le tunnel VPN reste ouvert. Ne sélectionnez pas à la fois les messages de conservation d'activité IKE et la détection DPD (Dead Peer Detection).

Intervalle entre les messages

Indiquez l'intervalle en secondes entre les messages de conservation d'activité IKE.

Échecs max.

Définissez le nombre maximum de fois que le Firebox attendra une réponse aux messages de conservation d'activité IKE avant d'arrêter la connexion VPN et de lancer une nouvelle négociation de Phase 1.

Détection DPD (Dead Peer Detection)

Activez cette case à cocher pour activer la détection DPD (Dead Peer Detection). Les deux endpoints doivent prendre en charge la détection DPD. Tous les périphériques Firebox ou XTM équipés de Fireware v10.x et version ultérieure, Edge v10.x ou version ultérieure prennent en charge la détection DPD. Ne sélectionnez pas à la fois les messages de conservation d'activité IKE et la détection DPD (Dead Peer Detection).

Basée sur la RFC 3706, la détection DPD s'appuie sur les caractéristiques du trafic IPSec de manière à déterminer si une connexion est disponible avant d'envoyer un paquet. Lorsque vous sélectionnez la détection DPD, un message est envoyé au pair s'il n'a émis aucun trafic dans le délai imparti. La détection DPD n'effectue plus aucune tentative de connexion si elle détermine qu'un pair est inactif.

Délai d'inactivité du trafic

Indiquez le délai d'expiration en secondes avant que le Firebox ne vérifie si l'autre périphérique est actif.

Tentatives max.

Indiquez le nombre maximum de tentatives de connexion à un pair entreprises par le Firebox avant qu'il ne le considère comme indisponible, arrête la connexion VPN et lance une nouvelle négociation de Phase 1.