Utiliser Mobile VPN with IPSec avec un Périphérique Android

Pour établir une connexion VPN IPSec d'un périphérique Android vers un Firebox :

- Votre client VPN doit fonctionner en mode Agressif.

- Le Firebox doit être configuré avec les transformations de Phase 1 et Phase 2 prises en charge par le périphérique Android.

Les versions récentes du client VPN natif d'Android utilisent le mode Principal, incompatible avec Mobile VPN with IPSec. Il est impossible d'afficher ou modifier le paramètre de mode du client VPN natif d'Android. Si le fabricant de votre périphérique Android a modifié le client VPN natif, vous avez parfois la possibilité de modifier ce paramètre.

Si vous ne parvenez pas à modifier les paramètres du périphérique de manière à activer le mode Agressif, nous vous recommandons d'employer l'une des méthodes de connexion suivantes :

- Si le fabricant du périphérique Android y a installé son propre client VPN, tentez de vous connecter avec ce client s'il peut fonctionner en mode Agressif. Pour de plus amples informations, consultez la documentation du fabricant.

- Dans les paramètres du client VPN natif d'Android, configurez l'option L2TP with IPSec. Activez ensuite L2TP sur votre Firebox. Le L2TP du Firebox fonctionne en mode Principal. Pour de plus amples informations concernant L2TP, consultez la section À Propos de l'Authentification des Utilisateurs L2TP.

- Installez le client SSL OpenVPN sur votre périphérique Android. Vous devez télécharger manuellement le profil client SSL sur le Portail SSL du Firebox. Pour de plus amples informations concernant le profil client, consultez la section Distribuer et Installer Manuellement le Logiciel Client et le Fichier de Configuration Mobile VPN with SSL.

Paramètres d'Authentification et de Chiffrement

Les périphériques Android possèdent une liste préconfigurée des transformations VPN qu'ils prennent en charge. À moins que le fabricant de votre périphérique ait modifié le client VPN natif d'Android, il est impossible d'afficher cette liste ou de spécifier d'autres transformations par défaut. Les versions récentes du système d'exploitation Android présentent les transformations par défaut suivantes :

Phase 1 — SHA2(256)–AES(256)–DH2

Phase 2 — SHA2(256)–AES(256)

Certaines anciennes versions du système d'exploitation Android présentent les transformations par défaut suivantes :

Phase 1 — SHA1–AES(256)–DH2

Phase 2 — SHA1–AES(256)

Dans certains cas, le fabricant de votre périphérique Android spécifie parfois d'autres transformations par défaut pour le client VPN natif d'Android.

Pour établir une connexion VPN avec le Firebox, le périphérique Android envoie son jeu de transformations par défaut au Firebox. Vous devez configurer le Firebox avec les transformations prises en charge par Android correspondant à la connexion VPN à établir. Nous vous recommandons de spécifier le jeu de transformations par défaut d'Android défini dans les paramètres Mobile VPN with IPSec du Firebox.

Les transformations spécifiées sur le Firebox diffèrent du jeu de transformations par défaut d'Android, le périphérique Android envoie le jeu de transformations suivant de sa liste. Cette opération se répète jusqu'à ce que le périphérique Android trouve un jeu de transformations de sa liste correspondant aux paramètres du Firebox, atteigne le nombre maximal de tentatives ou ne puisse plus tester d'autres transformations.

Pour résoudre les problèmes de connexion, consultez la rubrique Dépanner Mobile VPN with IPSec et Traffic Monitor.

Configurer le Firebox

Avant de vous connecter avec le client VPN natif d'Android, vous devez configurer les paramètres Mobile VPN with IPSec de votre Firebox.

- (Fireware v12.3 et versions ultérieures) Sélectionnez VPN > Mobile VPN.

- Dans la section IPSec, sélectionnez Configurer.

La page Mobile VPN with IPSec apparaît. - (Fireware v12.2.1 et versions antérieures) Sélectionnez VPN > Mobile VPN with IPSec.

La page Mobile VPN with IPSec apparaît. - Cliquez sur Ajouter.

La page des paramètres Mobile VPN with IPSec s'affiche.

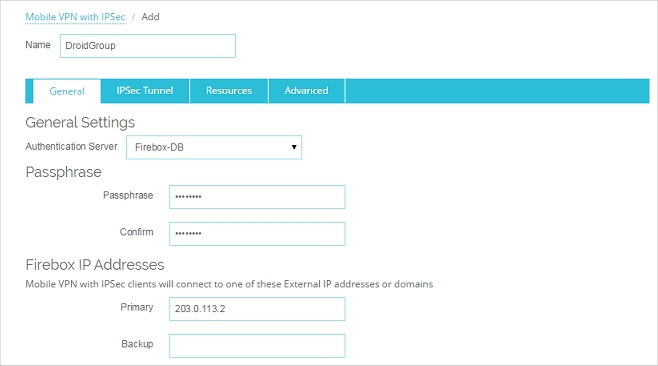

- Dans la zone de texte Nom, saisissez le nom du groupe d'authentification auquel les utilisateurs du VPN Android appartiennent.

Vous pouvez saisir le nom d'un groupe existant ou celui d'un nouveau groupe Mobile VPN. Vérifiez que le nom est unique et qu'il n'a pas été attribué à des noms de groupes VPN, d'interface ou de tunnel VPN.

- Dans la liste déroulante Serveur d'authentification, sélectionnez un serveur d'authentification.

Vérifiez que cette méthode d'authentification est activée.

Si vous créez un groupe d'utilisateurs Mobile VPN s'authentifiant sur un serveur d'authentification externe, créez sur le serveur un groupe portant le nom du serveur spécifié dans l'assistant pour le groupe Mobile VPN. Si vous utilisez Active Directory comme serveur d'authentification, les utilisateurs doivent appartenir à un groupe de sécurité Active Directory du même nom que le nom de groupe que vous avez configuré pour Mobile VPN with IPSec. Pour plus d'informations, consultez Configurer le Serveur d'Authentification externe.

- Tapez et confirmez le mot de passe à utiliser pour ce tunnel.

- Dans la section Adresses IP Firebox, tapez l'adresse IP externe principale ou le nom de domaine auxquels les utilisateurs Mobile VPN de ce groupe peuvent se connecter.

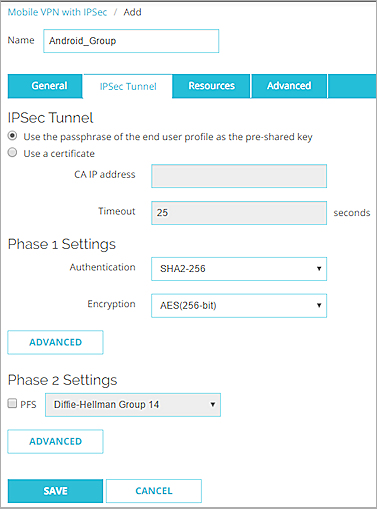

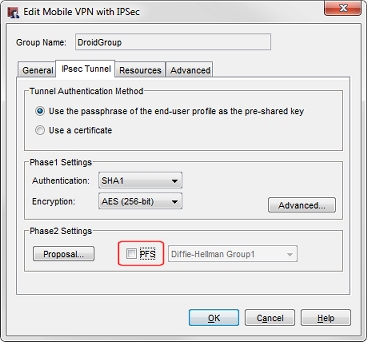

- Sélectionnez l'onglet Tunnel IPSec.

Les paramètres du tunnel IPSec s'affichent.

- Sélectionnez Utiliser le mot de passe du profil d'utilisateur final comme clé pré-partagée.

Cela est le paramètre par défaut. - Dans la liste déroulante Authentification, sélectionnez SHA-2. Sélectionnez SHA-1 si votre périphérique Android ne prend pas en charge SHA-2.

- Dans la liste déroulante Chiffrement, sélectionnez AES (256 bits). Il s'agit du paramètre de chiffrement par défaut des périphériques Android.

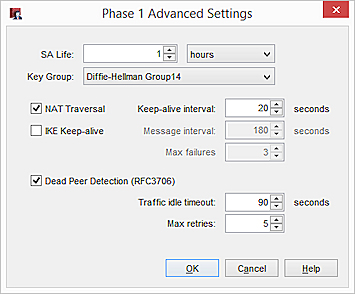

- Dans la rubrique Paramètres de phase 1, cliquez sur Avancés.

La boîte de dialogue Paramètres Avancés de Phase 1 s'affiche.

- Définissez la Durée de Vie de la SA à 1 heure.

Le client VPN Android est configuré pour renouveler la clé après une heure. Si ce profil est utilisé uniquement pour les connexions par le VPN Android, définissez la durée de vie de la SA à 1 heure pour assurer la concordance avec le paramètre du client.

Si vous prévoyez d'utiliser ce profil VPN pour tous les clients VPN pris en charge, définissez la durée de vie de la SA à 8 heures. Le client VPN Android utilise la valeur de renouvellement de clé la plus faible (1 heure).

- Dans la liste déroulante Groupe de clés, sélectionnez Groupe Diffie-Hellman 2. Il s'agit du groupe de clés par défaut des périphériques Android.

- Ne modifiez aucun des autres paramètres avancés de phase 1.

- Cliquez sur OK.

- Dans la section Paramètres de phase 2, décochez la case PFS.

- Dans la section Paramètres de phase 2, cliquez sur Avancés.

La boîte de dialogue Paramètres avancés de Phase 2 s'affiche.

- Dans la liste déroulante Authentification, sélectionnez SHA-2. Sélectionnez SHA-1 si votre périphérique Android ne prend pas en charge SHA-2.

- Dans la liste déroulante Chiffrement, sélectionnez AES (256 bits), le paramètre de chiffrement par défaut des périphériques Android.

- Dans les paramètres Forcer l'expiration de la clé, définissez la Durée d'expiration à 1 heure et décochez la case à cocher Trafic.

- Cliquez sur OK.

- Sélectionnez l'onglet Ressources.

- Cochez la case Autoriser tout le trafic à passer par le tunnel.

Vous configurez ainsi le tunnel sur un VPN avec route par défaut. Le client VPN Android ne prend pas en charge le tunneling fractionné. - Dans la liste Pool d'adresses IP virtuelles, ajoutez les adresses IP internes utilisées par les utilisateurs de Mobile VPN via le tunnel.

Pour ajouter une adresse IP ou une adresse IP réseau au pool d'adresses IP virtuelles, sélectionnez IP d'hôte ou IP du réseau, saisissez l'adresse et cliquez sur Ajouter.

Une adresse IP issue d'un pool d'adresses IP virtuelles est assignée aux utilisateurs Mobile VPN lorsqu'ils se connectent à votre réseau. Le nombre d'adresses IP d'un pool d'adresses IP virtuelles doit être identique au nombre d'utilisateurs Mobile VPN.

Les adresses IP virtuelles ne doivent pas appartenir au sous-réseau des réseaux locaux. Vous devez utiliser des adresses IP virtuelles uniquement dédiées à cette fin sur votre réseau.

- Cliquez sur OK.

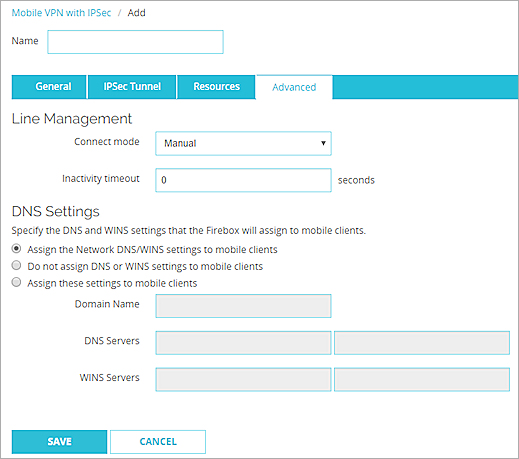

- Cliquez sur l'onglet Avancé.

- Configurez les paramètres DNS :

Assigner les paramètres DNS/WINS réseau aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les paramètres DNS et WINS que vous spécifiez dans Réseau > Interfaces > DNS/WINS. Par exemple, si vous spécifiez le serveur DNS 10.0.2.53 dans les paramètres DNS/WINS Réseau, les clients Mobile VPN utilisent 10.0.2.53 comme serveur DNS.

Par défaut, le paramètre Assigner les paramètres DNS/WINS réseau aux clients mobiles est sélectionné pour les nouvelles configurations Mobile VPN.

Ne pas assigner de paramètres DNS ou WINS aux clients mobiles

Si vous sélectionnez cette option, les clients n'obtiennent pas les paramètres DNS ou WINS du Firebox.

Assigner ces paramètres aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les paramètres de nom de domaine, de serveur DNS et de serveur WINS que vous spécifiez dans cette section. Par exemple, si vous spécifiez example.com comme nom de domaine et 10.0.2.53 comme serveur DNS, les clients mobiles utilisent example.com pour les noms de domaine non qualifiés et 10.0.2.53 comme serveur DNS.

Vous pouvez spécifier un nom de domaine, jusqu'à deux adresses IP de serveur DNS et jusqu'à deux adresses IP de serveur WINS.

Pour de plus amples informations concernant les paramètres des serveurs DNS et WINS des utilisateurs Mobile VPN with IPSec, consultez Configurer les Serveurs DNS et WINS pour Mobile VPN with IPSec.

- Cliquez sur Enregistrer.

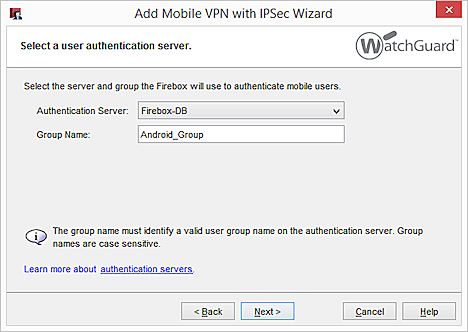

Pour commencer, utilisez Mobile VPN with IPSec Wizard pour configurer les paramètres de base :

- Sélectionnez VPN > Mobile VPN > IPSec.

La boîte de dialogue Configuration de Mobile VPN with IPSec s'affiche. - Cliquez sur Ajouter.

L'assistant Add Mobile VPN with IPSec Wizard s'affiche. - Cliquez sur Suivant.

La page Sélectionner un serveur d'authentification utilisateur s'affiche.

- Dans la liste déroulante Serveur d'authentification, sélectionnez un serveur d'authentification.

Vous pouvez authentifier les utilisateurs sur le Firebox (Firebox-DB) ou sur un serveur RADIUS ou Active Directory. Vérifiez que la méthode d'authentification que vous choisissez est activée.

- Dans la zone de texte Nom de groupe, tapez le nom du groupe d'authentification auquel les utilisateurs Android appartiennent.

Vous pouvez saisir le nom d'un groupe Mobile VPN déjà créé ou d'un nouveau groupe Mobile VPN. Vérifiez que le nom est unique et qu'il n'a pas été attribué à des noms de groupes VPN, d'interface ou de tunnel.

Si vous créez un groupe d'utilisateurs Mobile VPN s'authentifiant sur un serveur d'authentification externe, créez sur le serveur un groupe portant le nom du serveur spécifié dans l'assistant pour le groupe Mobile VPN. Si vous utilisez Active Directory comme serveur d'authentification, les utilisateurs doivent appartenir à un groupe de sécurité Active Directory du même nom que le nom de groupe que vous avez configuré pour Mobile VPN with IPSec. Pour plus d'informations, consultez Configurer le Serveur d'Authentification externe.

- Cliquez sur Suivant.

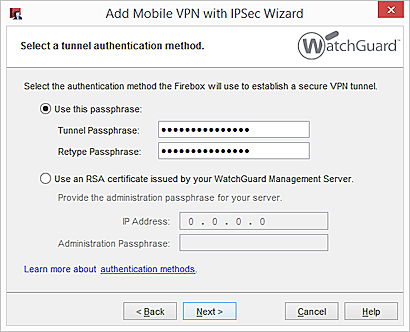

La page Sélectionner une méthode d'authentification de tunnel s'affiche.

- Sélectionnez Utiliser ce mot de passe. Tapez puis confirmez le mot de passe.

- Cliquez sur Suivant.

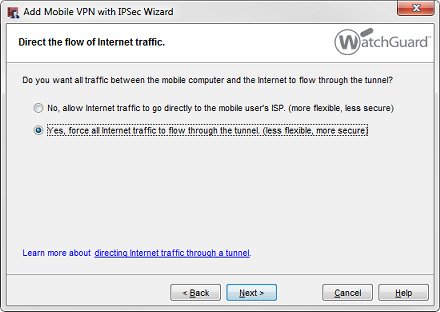

La page Diriger le flux du trafic Internet s'affiche.

- Cochez Oui, obliger tout le trafic Internet à passer par l'intermédiaire du tunnel.

Vous configurez ainsi le tunnel sur un VPN avec route par défaut. Le client VPN Android ne prend pas en charge le tunneling fractionné. - Cliquez sur Suivant.

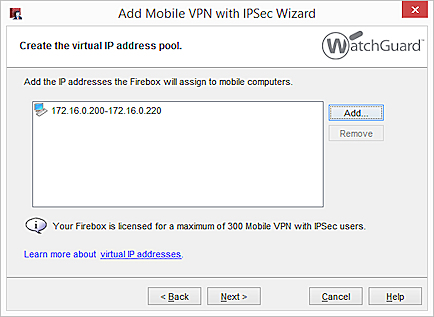

La page Créer le pool d'adresses IP virtuelles s'affiche.

- Cliquez sur Suivant et Terminer.

- Pour un VPN avec route par défaut, la configuration autorise automatiquement l'accès à toutes les adresses IP du réseau et à l'alias Tout-Externe.

Une adresse IP issue d'un pool d'adresses IP virtuelles est assignée aux utilisateurs Mobile VPN lorsqu'ils se connectent à votre réseau. Le nombre d'adresses IP d'un pool d'adresses IP virtuelles doit être identique au nombre d'utilisateurs Mobile VPN.

Les adresses IP virtuelles ne doivent pas appartenir au sous-réseau des réseaux locaux. Vous devez utiliser des adresses IP virtuelles uniquement dédiées à cette fin sur votre réseau.

- Cliquez sur Suivant.

- Pour ajouter des utilisateurs au nouveau groupe Mobile VPN with IPSec, cochez la case Ajouter des utilisateurs.

- Cliquez sur Terminer.

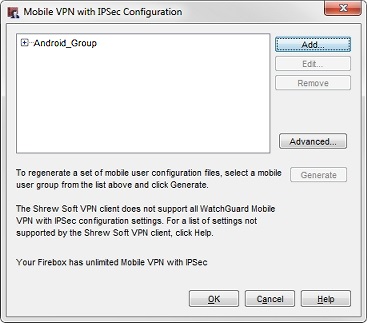

La configuration Mobile VPN que vous avez créée apparaît dans la boîte de dialogue Configuration de Mobile VPN with IPSec.

Ensuite, vous devez modifier les paramètres VPN de Phase 1 et de Phase 2 pour assurer la concordance avec les paramètres du client VPN Android.

- Dans la boîte de dialogue Configuration de Mobile VPN with IPSec, sélectionnez la configuration que vous venez d'ajouter.

- Cliquez sur Modifier.

La boîte de dialogue Modifier Mobile VPN with IPSec s'affiche. - Sélectionnez l'onglet Tunnel IPSec.

- Dans la liste déroulante Authentification, sélectionnez SHA2-256. Sélectionnez SHA-1 si votre périphérique Android ne prend pas en charge SHA-2.

- Dans la liste déroulante Chiffrement, sélectionnez AES (256 bits), le paramètre de chiffrement par défaut des périphériques Android.

- Cliquez sur Avancé.

La boîte de dialogue Paramètres Avancés de Phase 1 s'affiche.

- Définissez la Durée de vie de la SA à 1 heure.

Le client VPN Android est configuré pour renouveler la clé après une heure. Si ce profil est utilisé uniquement pour les connexions par le VPN Android, définissez la durée de vie de la SA à 1 heure pour assurer la concordance avec le paramètre du client.

Si vous voulez utiliser ce profil VPN pour tous les clients VPN pris en charge, définissez la durée de vie de la SA à 8 heures. Le client VPN Android utilise la valeur de renouvellement de clé la plus faible (1 heure).

- Dans la liste déroulante Groupe de clés, sélectionnez Groupe Diffie-Hellman 2.

- Ne modifiez aucun des autres paramètres avancés de phase 1.

- Cliquez sur OK.

- Dans la boîte de dialogue Modification de Mobile VPN with IPSec, cliquez sur Proposition.

- Dans la liste déroulante Authentification, sélectionnez SHA2-256. Sélectionnez SHA-1 si votre périphérique Android ne prend pas en charge SHA-2.

- Dans la liste déroulante Chiffrement, sélectionnez AES (256 bits), le paramètre de chiffrement par défaut des périphériques Android.

- Dans les paramètres Forcer l'expiration de la clé, définissez la Durée d'expiration à 1 heure et décochez la case Trafic.

- Cliquez sur OK.

- Dans la boîte de dialogue Modification de Mobile VPN with IPSec, décochez la case PFS.

Le mode Perfect Forward Secrecy n'est pas pris en charge par VPN Android.

Configurez enfin les paramètres DNS.

- Cliquez sur l'onglet Avancé.

- Configurez les paramètres DNS :

Assigner les paramètres DNS/WINS réseau aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les paramètres DNS et WINS que vous spécifiez dans Réseau > Interfaces > DNS/WINS. Par exemple, si vous spécifiez le serveur DNS 10.0.2.53 dans les paramètres DNS/WINS Réseau, les clients Mobile VPN utilisent 10.0.2.53 comme serveur DNS.

Par défaut, le paramètre Assigner les paramètres DNS/WINS réseau aux clients mobiles est sélectionné pour les nouvelles configurations Mobile VPN.

Ne pas assigner de paramètres DNS ou WINS aux clients mobiles

Si vous sélectionnez cette option, les clients n'obtiennent pas les paramètres DNS ou WINS du Firebox.

Assigner ces paramètres aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les paramètres de nom de domaine, de serveur DNS et de serveur WINS que vous spécifiez dans cette section. Par exemple, si vous spécifiez example.com comme nom de domaine et 10.0.2.53 comme serveur DNS, les clients mobiles utilisent example.com pour les noms de domaine non qualifiés et 10.0.2.53 comme serveur DNS.

Vous pouvez spécifier un nom de domaine, jusqu'à deux adresses IP de serveur DNS et jusqu'à deux adresses IP de serveur WINS.

Pour de plus amples informations concernant les paramètres des serveurs DNS et WINS des utilisateurs Mobile VPN with IPSec, consultez Configurer les Serveurs DNS et WINS pour Mobile VPN with IPSec.

- Cliquez sur OK.

- Enregistrez le fichier de configuration dans votre Firebox.

Pour s'authentifier depuis le client VPN Android, les utilisateurs de VPN Android doivent être membres du groupe d'authentification que vous avez spécifié dans l'assistant Add Mobile VPN with IPSec Wizard.

- Pour apprendre à ajouter de nouveaux utilisateurs à un groupe d'utilisateurs du Firebox, consultez Définir un nouvel Utilisateur pour l'Authentification Firebox.

- Si vous faites appel à un serveur d'authentification tierce, reportez-vous aux instructions de la documentation fournie par votre fournisseur.

Configurer le Client VPN Android Natif

Après avoir configuré le Firebox, les utilisateurs du groupe d'authentification que vous avez spécifié dans le profil Mobile VPN with IPSec sur le Firebox peuvent utiliser le client VPN Android natif pour se connecter. Pour utiliser le client VPN Android natif, l'utilisateur doit configurer manuellement les paramètres du client VPN pour qu'ils correspondent aux paramètres configurés sur le Firebox.

WatchGuard fournit des instructions d'interopérabilité pour aider nos clients à configurer des produits WatchGuard afin qu'ils fonctionnent avec des produits créés par d'autres organisations. Si vous avez besoin de plus d'informations ou d'un support technique concernant la configuration d'un produit autre que WatchGuard, consultez la documentation et les ressources de support de ce produit.

Pour configurer manuellement le client VPN natif sur le périphérique Android, sous Android 8.0 (Oreo) :

- Accédez à Paramètres > Réseau et Internet > VPN.

- Touchez le bouton +.

La boite de dialogue Modifier le profil VPN s'affiche. - Dans la zone de texte Nom, entrez un nom pour la connexion VPN.

- Dans la liste déroulante Type, sélectionnez IPSec Xauth PSK.

- Dans la zone de texte Adresse du serveur, saisissez l'adresse IP externe du Firebox.

- Dans la zone de texte Identifiant IPSec, saisissez le nom de groupe que vous avez spécifié dans la configuration de Mobile VPN with IPSec sur le Firebox.

- Faites descendre le curseur pour afficher plus de paramètres.

- Dans la zone de texte Clé IPSec prépartagée, saisissez le mot de passe de tunnel que vous avez spécifié dans la configuration de Mobile VPN with IPSec sur le Firebox.

- Dans la zone de texte Nom d'utilisateur, saisissez le nom d'un utilisateur du groupe d'authentification spécifié.

Spécifiez seulement le nom d'utilisateur. Ne faites pas précéder le nom d'utilisateur d'un nom de domaine et ne spécifiez pas d'adresse e-mail. - Dans la zone de texte Mot de Passe, saisissez le mot de passe de l'utilisateur du groupe d'authentification spécifié.

- Cliquez sur Enregistrer.

La connexion VPN que vous avez créée est enregistrée dans la liste des VPN.

- Pour vous connecter, cliquez sur la connexion VPN que vous avez créée.

La boîte de dialogue Se connecter À s'affiche.

- Cliquez sur Connecter.

Pour vérifier que vous êtes connecté et que le tunnel VPN est actif, accédez à un site Web qui indique votre adresse IP tel que www.whatismyip.com. Si votre périphérique Android est connecté via le VPN, votre adresse IP est l'adresse IP externe du Firebox.

Si votre périphérique exécute une version ultérieure d'Android, la marche à suivre pour configurer le client VPN natif peut être différente. Pour obtenir des instructions relatives à votre version d'Android, consultez la documentation du fabricant de votre périphérique.