Définir des Paramètres de Phase 2 avancés

Dans les paramètres avancés de Phase 2, vous pouvez modifier le type de proposition pour la Phase 2, la méthode d'authentification, la méthode de chiffrement et les paramètres d'expiration. Pour plus d'informations sur les différents algorithmes disponibles, consultez À propos des algorithmes et Protocoles IPSec.

- Sur la page Modifier Mobile VPN with IPSec, sélectionnez l'onglet Tunnel IPSec.

- Dans la rubrique Paramètres de Phase 2, cliquez sur Avancés.

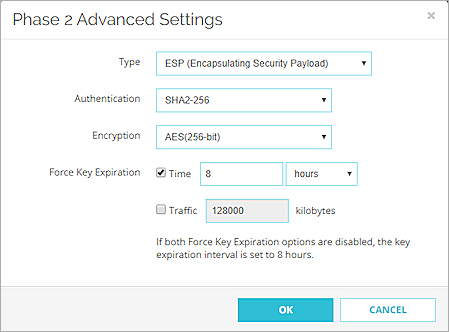

Les Paramètres Avancés de Phase 2 s'affichent.

- Configurez les options de Phase 2, comme indiqué dans la section Options de phase 2.

Nous vous recommandons de sélectionner les paramètres par défaut si le client VPN IPSec de votre périphérique est compatible avec ceux-ci. Si vous configurez le client VPN IPSec natif sur iOS, macOS ou Android, consultez Utiliser le Client IPSec VPN Natif macOS ou iOS et Utiliser Mobile VPN with IPSec avec un Périphérique Android pour connaitre les paramètres recommandés. - Cliquez sur OK.

- Cliquez sur Enregistrer.

- Sélectionnez VPN > Mobile VPN > IPSec.

- Sélectionnez une configuration IPSec et cliquez sur Modifier.

- Sélectionnez l'onglet Tunnel IPSec.

- Cliquez sur Proposition.

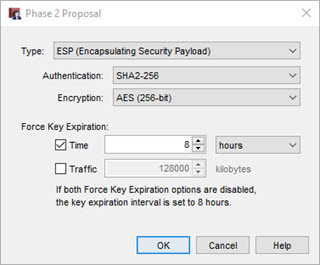

La boîte de dialogue Proposition de Phase 2 s'affiche.

- Configurez les options des paramètres, comme indiqué dans la section Options de phase 2.

Nous vous recommandons de sélectionner les paramètres par défaut si le client VPN IPSec de votre périphérique est compatible avec ceux-ci. Si vous configurez le client VPN IPSec natif sur iOS, macOS ou Android, consultez Utiliser le Client IPSec VPN Natif macOS ou iOS et Utiliser Mobile VPN with IPSec avec un Périphérique Android pour connaitre les paramètres recommandés. - Enregistrez la configuration sur le Firebox.

Options de phase 2

Type

Seule la méthode de proposition ESP est prise en charge.

Authentification

Sélectionnez une méthode de chiffrement dans la liste déroulante. Les options sont répertoriées de la moins complexe et sécurisée à la plus complexe et sécurisée.

- MD5

- SHA1

- SHA2-256 (paramètre par défaut)

- SHA2-384

- SHA2-512

Nous vous recommandons les variantes SHA-2 SHA-256, SHA2-384 et SHA-512, plus robustes que SHA-1.

SHA-2 n'est pas pris en charge sur les périphériques XTM

Le SHA2 est pris en charge pour les connexions VPN du client WatchGuard Mobile VPN IPSec v11.32. Le SHA2 n'est pas pris en charge pour les connexions VPN des périphériques Android et iOS. De même, il n'est pas pris en charge par des versions plus anciennes du client VPN IPSec WatchGuard.

Chiffrement

Sélectionnez une méthode de chiffrement. Les options sont répertoriées de la moins complexe et sécurisée à la plus complexe et sécurisée.

- DES

- 3DES

- AES (128 bits)

- AES (192 bits)

- AES (256 bits) (paramètre par défaut)

Nous recommandons le chiffrement AES. Pour la meilleure performance, choisissez AES (128 bit). Pour le chiffrement le plus sécurisé, choisissez AES (256 bit). Nous ne recommandons pas DES ou 3DES.

Forcer l'expiration de la clé

Pour que les endpoints de passerelle génèrent et échangent de nouvelles clés après un certain laps de temps ou le passage d'un certain volume de trafic, configurez les paramètres dans la section Forcer l'expiration de la clé.

- Sélectionnez la case à cocher Temps pour que la clé expire après un temps donné. Tapez ou sélectionnez la durée qui doit s'écouler avant que la clé expire.

- Sélectionnez la case à cocher Trafic pour que la clé expire après une quantité de trafic donnée. Tapez ou sélectionnez le nombre de kilo-octets de trafic qui doit passer avant que la clé expire.

- Si les deux options Forcer l'expiration de la clé sont désactivées, l'intervalle d'expiration de la clé sera défini à 8 heures.