適用対象: WatchGuard Advanced EPDR

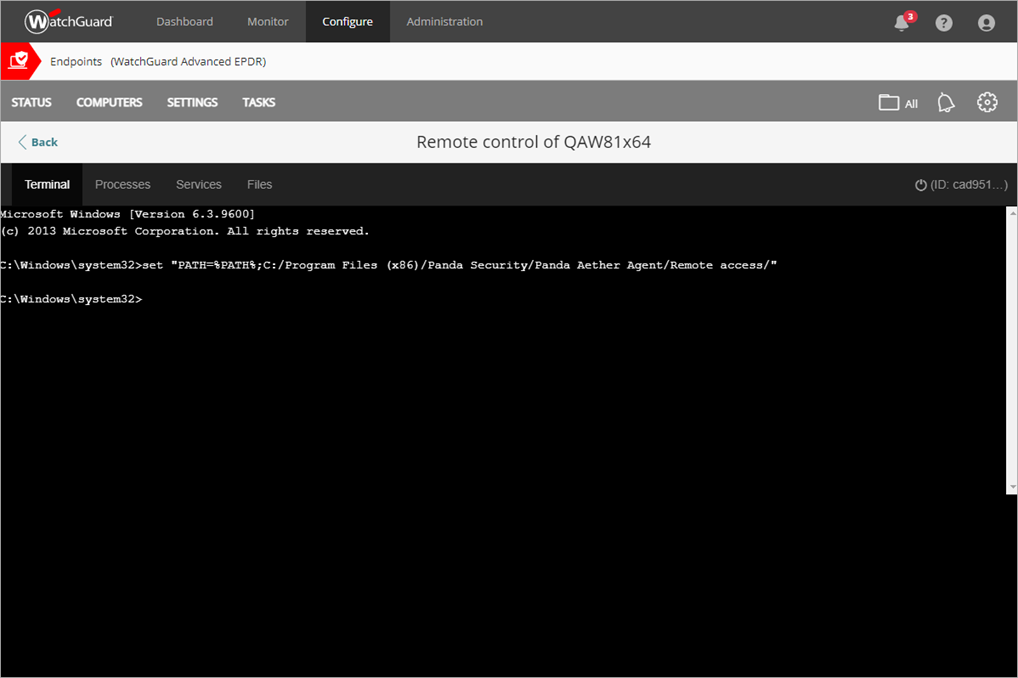

リモート コントロール ツールのターミナル ページでは、リモート Windows コンピュータ上で cmd.exe インタープリタと互換性のあるコマンドを実行することができます。テキスト出力を生成するプログラムを起動することができます。リモート コントロール ターミナルはリモート コンピュータの LOCAL_SYSTEM アカウントで実行され、以下にインストールされています:

C:\Program Files (x86)\Panda Security\Panda Aether Agent\Remote access\

リモート コントロール ターミナルを開くには、コンピュータ ページで以下の手順を実行します:

- WatchGuard Cloud で、構成 > Endpoint の順に選択します。

- コンピュータ を選択します。

- 左ペインで、自分の組織 タブを選択します。

- リモート接続する Windows コンピュータまたはコンピュータ グループの横にある

をクリックします。

をクリックします。 - リモート コントロール を選択します。

コンピュータのリモート コントロール ウィンドウが開き、ターミナル ページが表示されます。

RT.exe について

WatchGuard Advanced EPDR も rt.exe をサポートしています。このプログラムは、セキュリティ インシデントに対応するために使用できる一連のツールへのアクセスを提供します。これらのツールを使用すると、情報を回復してその後にフォレンジック分析を実行したり、セキュリティ侵害の影響を受けたデバイスを元の状態に復元したりすることが可能になります。

rt.exe プログラムへはリモート コマンド行からアクセスすることができます。このプログラムの構文は次のようになっています:

rt.exe [コマンド] [-h|--help]

各コマンドは実行すべきアクションを表し、各コマンドは異なるパラメータに対応しています。一部のパラメータでは、文字列の冒頭、中間、または末尾を表す文字の部分文字列を使用した部分検索が可能です。たとえば、「マルウェア」を検索するために「マル」または「ウェア」と部分文字列を入力することができます。

以下のルールも考慮する必要があります:

- ワイルドカードの * と ? はサポートされていません。

- コマンドがファイルへの出力のダンプをサポートしている場合は、-f を使って指定します。

- 同じ種類の複数のアイテムを区切るには、パイプ文字 (|) を入力します。

コマンド

リモート コントロール セッションを開始すると、ターミナル ページのリモートコマンド行で以下のコマンドを使用して、調査を強化し、フォレンジック分析用のデータを回収し、セキュリティ侵害から回復するための情報を収集することができます:

- delete — 対象コンピュータのハード ディスクからファイルを削除します。

- dump — プロセスに割り当てられたメモリをディスクにダンプします。

- netinfo — ネットワーク インターフェイスに関する情報を表示します。

- pcap — ネットワーク パケットをキャプチャし、コンピュータのハード ディスクにダンプします。

- ports — コンピュータ上にオープン ポートがあるプロセスを表示します。

- process — メモリに読み込まれたプロセスとそのモジュールを表示します。

- url — コンピュータのブラウザから開かれたすべての URL の履歴を表示します。

Delete コマンド

このコマンドは、パラメータ -n、-m または -s によって指定され、パラメータ -p で示されたファイルを削除します。ファイルが使用中の場合、削除コマンドはエラーを返します。

| 短文形式 | 完全なパラメータ | 説明 | 備考 |

|---|---|---|---|

|

-h |

--help |

コマンドのヘルプを開きます。 |

|

|

-f |

--force |

ファイルを永久的に削除します。 |

|

|

-r |

--restore |

選択したファイルをごみ箱から復元します。 |

ファイルを元の場所に復元します。 |

|

-p |

--path |

削除するファイルを検索する、ルート ディレクトリからの絶対パス。Endpoint Security は指定されたパス内のファイルしか削除しません。 |

フォルダを区切るにはバックスラッシュ文字 (\) を使用します。 ワイルドカードはサポートされていません。 |

|

-n |

--name |

削除するファイルの名前。 |

複数のファイルを指定するには、ファイル名をパイプ文字 (|) で区切ります。 ワイルドカードはサポートされていません。 |

|

-m |

--md5 |

削除するファイルの MD5 値。 |

複数の MD5 値を指定するには、値をパイプ文字 (|) で区切ります。 ワイルドカードはサポートされていません。 |

| -s | --sha256 | 削除するファイルの SHA256 値。 | 複数の SHA256 値を指定するには、文字「|」を使用します。ワイルドカードはサポートされていません。 |

Dump コマンド

このコマンドは、システムまたはユーザー プロセスに割り当てられたメモリ領域をディスクにダンプします。

| 短文形式 | 完全なパラメータ | 説明 | 備考 |

|---|---|---|---|

|

-h |

--help |

コマンドのヘルプを開きます。 |

|

|

-p |

--pid |

ダンプするプロセスの PID。 |

プロセスの PID をダンプする方法については、Process コマンド を参照してください。 |

|

-s |

--system |

カーネル ダンプ。 |

サポートされている値:

|

|

-f |

--filename |

ダンプを含むファイルの名前。 |

|

| -z | --zip | ダンプを ZIP ファイルに保存します。 |

Netinfo コマンド

-a パラメータで使用するこのコマンドは、コンピュータにインストールされているネットワーク インターフェイスの設定を表示します。

| 短文形式 | 完全なパラメータ | 説明 | 備考 |

|---|---|---|---|

|

-h |

--help |

コマンドのヘルプを開きます。 |

|

|

-a |

--all |

コンピュータにインストールされているネットワーク インターフェイスの設定を表示します。 |

|

|

-f |

--filename |

データを含むファイルの名前。 |

|

|

-z |

--zip |

ZIP ファイルに情報を保存します。 |

|

Pcap Command

このコマンドは、リモート コンピュータによって送受信されたネットワーク トラフィックをキャプチャします。- a start| stop のパラメータを使用して、キャプチャの開始と終了を指定します。パケット キャプチャではコンピュータに一時ファイルが生成されるため、十分なハード ディスク容量が必要です。最終結果は、Wireshark/Ethereal プログラムで直接使用可能な PCAP ファイルです。

| 短文形式 | 完全なパラメータ | 説明 | 備考 |

|---|---|---|---|

| -h | --help | コマンドのヘルプを開きます。 | |

|

-a |

--action |

アクションを実行します:

|

|

|

-m |

--maxsize |

メガバイト単位 (MB) で表した、キャプチャするパケットの最大サイズ。 |

既定値: 200 MB。 |

|

-i |

--maxtime |

秒単位で表した最大キャプチャ時間。 |

既定値: 86400 秒 (1 日)。 |

|

-f |

--filename |

データを含むファイルの名前。 |

|

|

-z |

--zip |

ZIP ファイルに情報を保存します。 |

|

Ports コマンド

- a パラメータを使用した場合、このコマンドは、コンピュータ上のオープン ソケットと、それらを開いたプロセスを表示します。

| 短文形式 | 完全なパラメータ | 説明 | 備考 |

|---|---|---|---|

| -h | --help | コマンドのヘルプを開きます。 | |

| -a | --all | すべてのオープン ポートと関連するプロセスを表示します。 | |

|

-p |

--pid |

プロセス PID によって結果をフィルタリングします。 |

|

|

-n |

--name |

プロセス名によって結果をフィルタリングします。 |

文字列の一部だけを入力できます。 |

|

-f |

--filename |

データを含むファイルの名前。 |

|

Process コマンド

-a パラメータで使用されるこのコマンドは、コンピュータのメモリに読み込まれているすべてのプロセスとそのモジュールを表示します。

| 短文形式 | 完全なパラメータ | 説明 |

|---|---|---|

| -h | --help | コマンドのヘルプ |

| -a | -all | コンピュータのメモリに読み込まれているすべてのプロセスとそのモジュールを表示します。 |

| -p | -pid | プロセス PID により結果をフィルタリングし、プロセス モジュールを表示します。 |

| -u | -user | ユーザーによって起動されたプロセスとそのモジュールを表示します。 |

| -f | -filename | データを含むファイルの名前。 |

Url コマンド

-a any パラメータで使用されるこのコマンドは、リモート コンピュータの Web ブラウザを通じてユーザーがアクセスしたすべての URL を表示します。このコマンドでは、Panda Adaptive Defense Web アクセスの制御機能が有効になっている必要があります。

| 短文形式 | 完全なパラメータ | 説明 | 備考 |

|---|---|---|---|

|

-h |

--help |

コマンドのヘルプを開きます。 |

|

|

-a |

--action |

Web アクセスの制御機能によって実行されるアクションにより URL リストをフィルタリングします |

アクション:

|

|

-c |

--count |

表示する URL の最大数。 |

既定値: 無制限。 |

|

-g |

--category |

Web アクセスの制御機能によって割り当てられたカテゴリにより URL リストをフィルタリングします |

|

|

-b |

--begindate |

アクセスされた URL を表示する開始日を指定できます。 |

日付の形式:「YYYY-MM-DD HH:MM」。 既定値: コマンドを実行する日付の 30 日前。 |

|

-e |

--enddate |

アクセスされた URL を表示する終了日を指定できます。 |

日付の形式:「YYYY-MM-DD HH:MM」。 既定値: コマンドを実行する日付。 |

|

-n |

--urlpattern |

部分文字列により URL をフィルタリングします。 |

|

|

-u |

--userpattern |

ユーザーにより URL をフィルタリングします。 |

|

|

-f |

--filename |

データを含むファイルの名前。 |

|

| -z | --zip | ZIP ファイルに情報を保存します。 |