適用対象: WatchGuard Advanced EPDR、WatchGuard EPDR、WatchGuard EPP

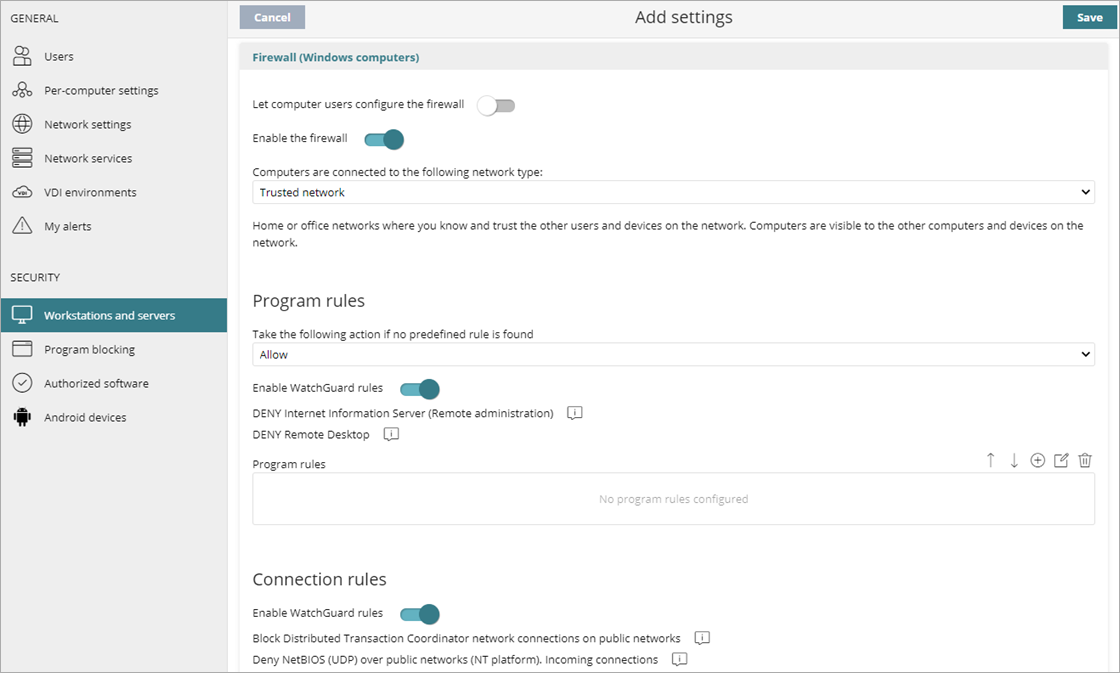

ワークステーションとサーバーの設定プロファイルのファイアウォール設定で、Windows コンピュータでファイアウォールが有効となるように WatchGuard Endpoint Security を構成することができます。

WatchGuard Endpoint Security でマルウェアが検出された場合、または WatchGuard マルウェア対策ラボで不審なファイルが定義された場合に、WatchGuard Endpoint Security で以下のいずれかのアクションが実行されます。

- 駆除できる既知のマルウェア ファイルの場合 — 感染したファイルがクリーンなコピーに置き換えられます。

- 駆除できない既知のマルウェア ファイルの場合 — 感染したファイルのコピーが作成され、元のファイルが削除されます。

ファイアウォール設定を構成するには、以下の手順を実行します。

- WatchGuard Cloud で、構成 > Endpoint の順に選択します。

- 設定 を選択します。

- 左ペインで、ワークステーションとサーバー を選択します。

- 編集する既存のセキュリティ設定プロファイルを選択する、既存のプロファイルをコピーする、またはページの右上隅にある 追加 をクリックして新しいプロファイルを作成します。

設定の追加または設定の編集 ページが開きます。 - 必要に応じて、プロファイルの 名前 と 説明 を入力します。

- ファイアウォール を選択します。

- エンド ユーザーが自分自身のコンピュータの Endpoint Security 管理 UI を使用してファイアウォール保護を管理できるようにするには、コンピュータのユーザーがファイアウォールを設定することを許可する トグルを有効化します。

このトグルが無効になっている場合は、管理者がセキュリティ設定プロファイル経由でネットワークのすべてのコンピュータのファイアウォール保護を構成します。 - ファイアウォールの有効化 を選択します。

- ドロップダウン リストから、コンピュータから接続するネットワークの種類を選択します。

詳細については、ファイアウォール設定 - ネットワークの種類 を参照してください。 - 必要に応じて、以下の設定を構成します。

- 保存 をクリックします。

- 必要に応じて、プロファイルを選択して、受信者を割り当てます。

詳細については、設定プロファイルを割り当てる を参照してください。

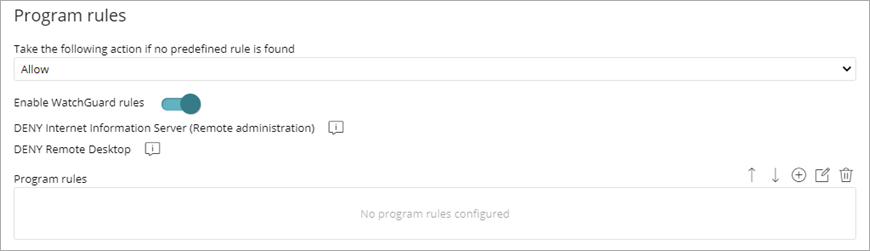

プログラム ルールを構成する

ユーザーのコンピュータにインストールされているプログラムとの通信を許可または禁止するプログラム ルールを構成します。

プログラム ルールを構成するには、以下の手順を実行します。

- 事前定義されたルールがない場合、以下のアクションを実行する ドロップダウン リストから、事前定義済みファイアウォール ルールに一致しないトラフィックに対して実行する既定のアクションを選択します。

- 許可 — ステップ 3 で特定のルールを構成していないすべてのプログラムの接続を承認します。これは既定の基本モードです。

- 拒否 — ステップ 3 で特定のルールを構成していないすべてのプログラムの接続を拒否します。これは詳細モードです。頻繁に使用するプログラムのルールを追加する必要があります。ルールが作成されていない場合、そのプログラムは通信できません。

- 事前定義済みルールを有効化して、IIS とリモート デスクトップのリモート管理を拒否するには、WatchGuard ルールを有効化する トグルを選択します。

このルールは、コンピュータが公共ネットワークに接続されている場合にのみ適用されます。 - カスタム プログラム ルールを追加および構成するには、

をクリックします。

をクリックします。

詳細については、プログラム ルールを構成する (Windows コンピュータ) を参照してください。

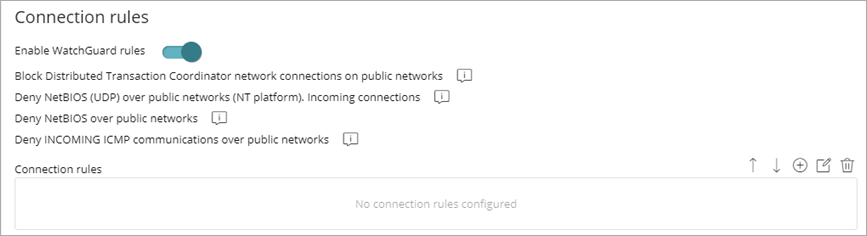

接続ルールを有効化する

事前定義済みルールを有効化して、ユーザー コンピュータにインストールされているプログラムとの間の通信をブロックおよび拒否します。

接続ルールを有効化するには、以下の手順を実行します。

- WatchGuard ルールを有効化する トグルを有効化します。

- カスタム接続ルールを追加および構成するには、

をクリックします。

をクリックします。

詳細については、接続ルールを構成する (Windows コンピュータ) を参照してください。

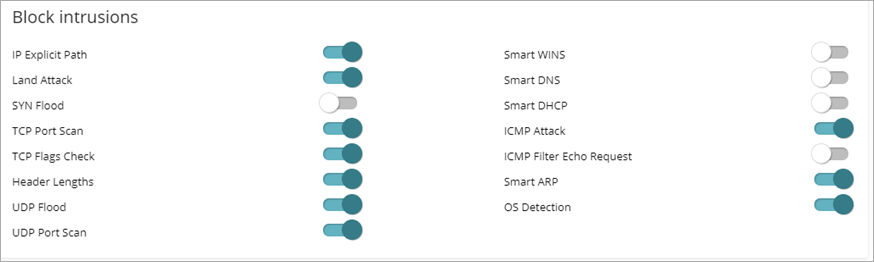

ブロックする侵入を構成する

侵入検知システム (IDS) を利用することで、管理者は、保護対象コンピュータのセキュリティとパフォーマンスに影響を与えるように特別に作成されている不正な形式のトラフィックを検出して拒否することができます。このトラフィックが原因でユーザー プログラムの誤動作が発生し、、深刻なセキュリティ問題が発生し、ハッカーやデータ泥棒などによるアプリケーションのリモート実行が可能となる危険性があります。

侵入のブロック セクションで、ブロックする侵入のトグルを有効化します。

IP Explicit Path

明示的な送信元ルート フィールドが含まれている IP パケットが拒否されます。こうしたパケットは、ターゲット IP アドレスに基づいてルーティングされません。ルーティング情報は事前に定義されています。

Land Attack

TCP/IP スタック ループを使用する DoS 攻撃を阻止することができます。送信元アドレスとターゲット アドレスが同じパケットが検出されます。

SYN Flood

この種類の攻撃では、TCP 接続の試行が開始され、ターゲット コンピュータに接続ごとにリソースをコミットさせる試みが実行されます。保護機能により、1 秒あたりのオープン TCP 接続の最大数が確立され、攻撃の対象となったコンピュータの飽和状態が回避されます。

TCP Port Scan

特定期間に、ホストから保護対象コンピュータの複数ポートへの接続が試みられたかどうかが検出されます。保護機能により、ポートを開く要求および悪意のあるコンピュータへの応答の両方がフィルタリングされます。これにより、攻撃側のコンピュータで、ポートのステータスに関する情報を取得することができなくなります。

TCP Flags Check

フラグの組み合わせが無効な TCP パケットが検出されます。これは、ポート スキャンによる保護機能を補完する要素として機能します。「SYN + FIN」や「NULL FLAGS」などの攻撃をブロックすることができます。また、これらの攻撃の多くは無効な TCP パケットへの応答に基づいているため、OS 指紋攻撃に対する保護機能が補完されます。

Header Lengths

IP:特定の制限を超過している IP ヘッダー長のインバウンド パケットが拒否されます。

TCP:特定の制限を超過している TCP ヘッダー長のインバウンド パケットが拒否されます。

Fragmentation Overlap:宛先で再構築されるパケット フラグメントのステータスがチェックされます。これにより、フラグメントの欠落、UDP としてマスクされた ICMP リダイレクト、コンピュータ スキャンによるメモリ オーバーフロー攻撃からシステムを保護することができます。

UDP Flood

特定期間に UDP パケット数が事前設定されたしきい値を超過した場合に、特定のポートへの UDP ストリームが拒否されます。

UDP Port Scan

UDP ポート スキャン攻撃からシステムを保護することができます。

Smart WINS

コンピュータから送信された要求に対応しない WINS 応答が拒否されます。Smart DNS により、コンピュータから送信された要求に対応しない DNS 応答が拒否されます。

Smart DHCP

コンピュータから送信された要求に対応しない DHCP 応答が拒否されます。

ICMP Attack

スモール PMTU:サービス拒否攻撃の生成およびアウトバウンド トラフィックの遅延に使用される無効なd MTU 値が検出されます。

SMURF:この攻撃では、被害者のアドレスになりすましている送信元アドレスを使用して、ネットワーク ブロードキャスト アドレスに大量の ICMP (エコー要求) トラフィックが送信されます。ネットワークのほとんどのコンピュータから被害者への応答が実行されるため、トラフィック フローが増加します。WatchGuard Endpoint Security では、特定期間に ICMP 応答数が特定のしきい値を超過すると、未承諾 ICMP 応答が拒否されます。

未承諾 ICMP 応答の拒否:未承諾および期限切れの ICMP 応答がすべて拒否されます。

ICMP Filter Echo Request

ICMP エコー要求パケットが拒否されます。

Smart ARP

ARP キャッシュ ポイズニングの発生を回避するため、保護対象コンピュータから送信された要求に対応しない ARP 応答が拒否されます。

OS Detection

送信者への返信のデータが改ざんされ、オペレーティング システムで検出できないようにします。オペレーティング システムに関連する脆弱性への攻撃を防止することができます。この保護機能は、TCP フラグ チェッカーを補完します。

除外

偽検出を防止するため、次の IP アドレスからの侵入をブロックしないでください テキスト ボックスで、ブロックされた侵入のリストに除外を追加することができます。このテキスト ボックスに IP アドレス、Mac アドレスまたは IP 範囲をカンマで区切って追加します。