適用対象: WatchGuard Advanced EPDR、WatchGuard EDR、WatchGuard EDR

RDP 攻撃隔離モードを使用すると、WatchGuard Endpoint Security で RDP (リモート デスクトップ プロトコル) 攻撃を自動的に阻止することができます。WatchGuard Endpoint Security では、RDP に対する総当たり攻撃 (ブルートフォース攻撃) およびその攻撃後に侵害された認証情報が監視されます。

IOA (攻撃の指標) 設定プロファイルで、WatchGuard Endpoint Security で RDP 攻撃が特定されると実行される動作を構成することができます。設定プロファイルで RDP 攻撃トグルを有効化すると、WatchGuard Endpoint Security により、受信者コンピュータで以下のアクションが実行されます。

- 過去 24 時間に各保護対象コンピュータで発生した顧客ネットワーク外部からの RDP 経由のリモート アクセスの試行がログに記録されます。

- コンピュータが RDP 総当たり攻撃の標的であるかどうかが判断されます。

- システムのリソースにアクセスするコンピュータ アカウントのいずれかがすでに侵害されているかどうかが検出されます。

- 攻撃を軽減するために RDP 接続がブロックされます。

RDP 攻撃設定を構成するには、以下の手順を実行します。

- WatchGuard Cloud で、構成 > Endpoint の順に選択します。

- 設定 を選択します。

- 左ペインで、攻撃の指標 を選択します。

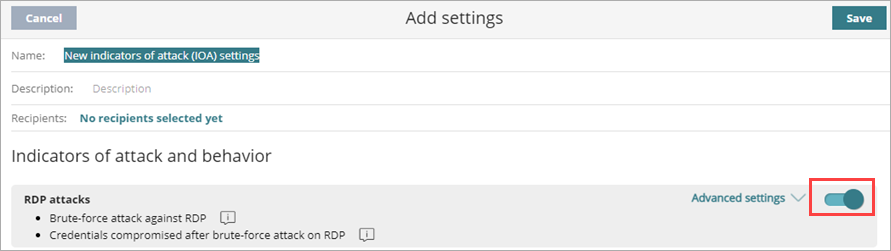

- 編集する既存のセキュリティ設定プロファイルを選択する、既存のプロファイルをコピーする、またはウィンドウの右上隅にある 追加 をクリックして新しいプロファイルを作成します。

設定の追加または設定の編集 ページが開きます。 - 必要に応じて、プロファイルの 名前 と 説明 を入力します。

- RDP 攻撃 トグルを有効化します。

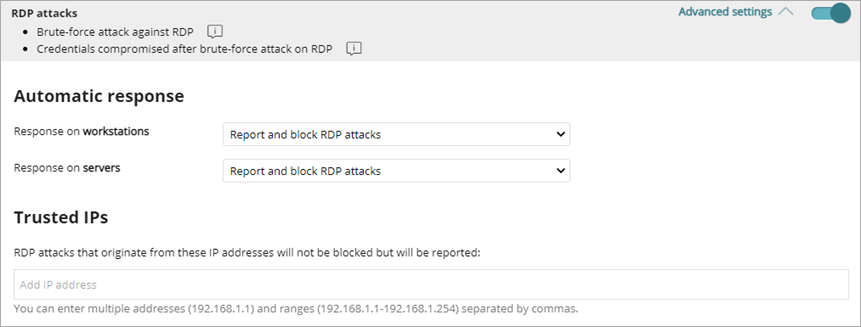

- 詳細設定 を選択します。

- 自動応答 セクションで、ワークステーションとサーバーの自動修正 (レポートまたはレポートとブロック) を指定します。

- 信頼できる IP セクションで、除外する IP アドレスと IP 範囲を追加します。

これは、安全とみなされるコンピュータのリストです。これらの IP はレポートされますが、ブロックはされません。 - プロファイルに含める他の IOA (攻撃の指標) のトグルを有効化します。

IOA の種類については、情報アイコンをクリックしてください。WatchGuard は、サイバー犯罪者が使用する新たな戦略が反映されるように、IOA (攻撃の指標) リストを定期的に更新しています。Advanced EPDR では、高度な IOA を有効にすることもできます。高度な IOA は、コンピュータ上のアプリケーションを詳細に監視し、不審な動作を検出し、イベントが IOA であるかどうかを判断します。 - 保存 をクリックします。

- 必要に応じて、プロファイルを選択して、受信者を割り当てます。

詳細については、設定プロファイルを割り当てる を参照してください。