LDAP 認証を構成する

Lightweight Directory Access Protocol (LDAP) 認証サーバーを使用して、Firebox でユーザーを認証することができます。LDAP は、オンライン ディレクトリ サービスで使用するためのオープン標準プロトコルです。

LDAP 認証用 Firebox を構成する前に、インストールが memberOf (またはそれと同等) 属性をサポートするかどうかを確認するために、LDAP サーバーのドキュメントを参照してください。

Active Directory Server での認証の場合は、LDAP 認証ではなく、Firebox で Active Directory Authentication を構成することをお勧めしています。詳細については、Active Directory Authentication を構成する を参照してください。

LDAP 設定

接続設定

LDAP サーバーの IP アドレスまたは DNS 名を指定できます。

標準の LDAP ポートは次の通りです:

- LDAP — 389

- LDAPS — 636

- Active Directory グローバルカタログクエリ — 3269

検索ベースとグループ文字列

LDAP 認証メソッドを構成する場合、認証サーバーディレクトリのどこで Firebox が認証一致を検索するかを指定するよう検索ベースを設定します。ドメイン名が example.com の場合は、dc=example,dc=com という検索ベースを使用することができます。

検索ベースの例

LDAP 検索を accounts という名称の組織単位 (OU) に制限するには、ou=accounts,dc=example,dc=com という検索ベースを使用することができます。Firebox 構成で使用するすべてのユーザーまたはグループは、この OU 内に含まれている必要があります。

別の OU に groups という名称のユーザー グループ オブジェクトおよび OU に accounts という名称のユーザー アカウントがあり、ドメイン名が example.com である場合は、dc=example,dc=com という検索ベースを使用します。

memberOf 属性オーバーレイ サポートなしで OpenLDAP を使い、複数の OU にユーザーを追加し、memberOf の グループ文字列 が、ユーザーについて正しいグループ情報を返さないことがわかった場合、Firebox を構成して別のグループ属性を使用することができます。ユーザー グループを管理するには、オブジェクト クラス member、memberUID、または gidNumber を追加できます。これらのオブジェクト クラスの詳細については、RFC 2256 および RFC 2307 を参照してください。

SSL を介した LDAP (LDAPS)

既定では、LDAP トラフィックは暗号化されていないプレーンテキストです。LDAP 認証はパスフレーズをハッシュまたは暗号化しません。

ユーザーの認証情報を暗号化するには、LDAPS を有効化する を選択することをお勧めします。LDAPS を使用する場合、Firebox の LDAP クライアントと LDAP サーバー間のトラフィックは、TLS トンネルにより保護されます。このオプションを選択すると、LDAPS クライアントが LDAP サーバー認証情報を検証できるように選択し、中間者攻撃などを防止します。LDAPS の使用を選択し、サーバーの DNS 名を指定する場合に、指定する検索ベースにサーバーの DNS 名が含まれていることを確認してください。

LDAPS を有効化する場合は、インポートされている認証機関 (CA) 証明書で LDAP サーバー証明書を検証するように選択できます。LDAP サーバー証明書の検証を選択した場合は、LDAP サーバー証明書に署名した CA からルート CA 証明書をインポートする必要があります。これにより、Firebox は、LDAP サーバー証明書を検証するために CA 証明書を使用することができます。CA 証明書インポートする時は、IPsec、Web サーバー、その他 のオプションを選択します。

Firebox System Manager で証明書をインポートする方法については、次を参照してください:デバイス証明書を管理する (WSM)。

LDAP を構成する

LDAP 認証を構成するには、Fireware Web UI から以下の手順を実行します:

- 認証 > サーバー の順に選択します。

認証サーバー ページが表示されます。 - サーバー リストから LDAP を選択します。

LDAP サーバー設定 ページが表示されます。 - LDAP サーバーを有効化する チェックボックスを選択します。

LDAP サーバー設定が有効化されます。

- IP アドレス / DNS 名 ドロップダウン リストから、プライマリ LDAP サーバーにコンタクトするための IP アドレスまたは DNS 名のどちらかを選択します。

- IP アドレス / DNS 名 テキスト ボックスに、認証要求でコンタクトするデバイスのプライマリ LDAP サーバーの IP アドレスまたは DNS名を入力します。

LDAP サーバーは任意の Firebox インターフェイスに配置できます。VPN トンネル経由で LDAP サーバーをリモートネットワークに使用するようにデバイスを構成することもできます。 - ポート テキスト ボックスに、LDAP サーバーへの接続に使用する Firebox の TCP ポート番号を入力します。既定のポート番号は 389 です。

LDAPS を実行するには、ポート 636 を選択してください。 - タイムアウト テキスト ボックスで、デバイスが接続を切断して再接続するまで LDAP サーバーからの応答を待機する秒数を入力または選択します。

- 非アクティブ時間 テキスト ボックスに、非アクティブ状態のサーバーが再度アクティブとしてマークされるまでの時間を入力または設定します。

既定値は 3 分です。Fireware v12.1.1 以前では、規定値は 10 分です。 - 非アクティブ時間 ドロップダウン リストで、分または時間を選択して時間を設定します。

認証サーバーが一定時間応答しなかった場合、そのサーバーは停止としてマークされます。追加の認証では、再びこのサーバーがアクティブとマークされるまで、このサーバーに対して認証は試行されません。 - 検索ベース テキスト ボックスに、標準フォーマット内の検索ベース設定を入力します。ou=<組織単体の名称>,dc=<サーバー識別名の最初の部分>,dc=<ドットから後の部分サーバー識別名の任意の部分> がドットの後に表示されます。

例:ou=accounts,dc=example,dc=com - グループ文字列 テキスト ボックスに、グループ文字列を入力します。

既定の属性は memberOf です。

この属性文字列は、LDAP サーバー上のユーザー グループ情報を保持します。多くの LDAP サーバーでは、既定のグループ文字列は "uniqueMember" です。既定のグループ文字列が "member" のLDAPサーバーもあります。memberOf オーバーレイ サポートのない OpenLDAP 上のユーザー グループについては、属性 member、memberUID、または gidNumber も指定できます。 - 検索対象ユーザーのDN テキスト ボックスに、検索操作用の識別名 (DN) を入力します。

管理者など、権限を持つ任意のユーザー DN を追加して、LDAP を検索するすることができます。一部に、検索権限だけを持つ新しいユーザーを作成する管理者もいます。

例:ocn=Administrator,cn=Users,dc=example,dc=com - 検索対象ユーザーのパスワード テキスト ボックスに、検索操作で使用する識別名に関連付けられたパスワードを入力します。

- ログイン属性 テキスト ボックスに、認証に使う LDAP ログイン属性を入力し、ドロップダウン リストから認証に使用する LDAP ログイン属性を選択します。

ログイン属性は LDAP データベースへのバインドに使用される名前です。既定のログイン属性は uid です。uid を使用する場合、検索対象ユーザーの DN と 検索対象ユーザーのパスワード テキスト ボックスは空白で構いません。 - (推奨) LDAP サーバーへ安全に SSL 接続するには、LDAPS の有効化 チェックボックスを選択してください。

- LDAPS を有効化にして、ポート の値を LDAPS の既定のポートに設定しなかった場合、ポート メッセージのダイアログ ボックスが表示されます。既定のポートを使用するには、はい をクリックします。指定したポートを使用するには、いいえ をクリックします。

- インポートされた CA 証明書で LDAP サーバーの証明書を検証するには、サーバ証明書の検証 チェックボックスを選択します。

- プライマリ LDAP サーバーの任意属性を指定するには、LDAP サーバーの任意設定 セクションを実行します。

オプション設定の構成方法についての詳細は、次のセクションを参照してください。 - バックアップ LDAP サーバーを追加するには、セカンダリ タブを選択し、セカンダリ LDAP サーバーの有効化 チェックボックスを選択します。

- バックアップ サーバーを構成するには、ステップ 3~16 を繰り返します。共有シークレットはプライマリ LDAP サーバーとバックアップ LDAP サーバー上で同じでなければなりません。

詳細については、バックアップ認証サーバーを使用する を参照してください。 - 保存 をクリックします。

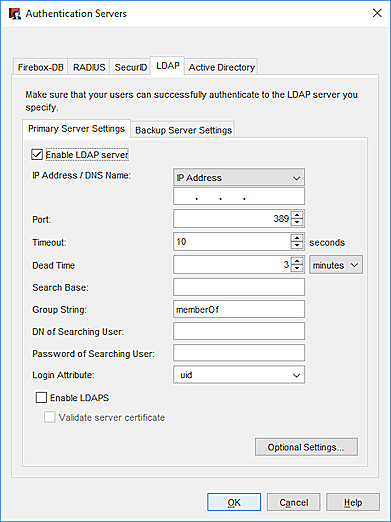

Policy Manager から LDAP 認証を構成するには以下の手順を実行します:

-

をクリックします。

をクリックします。

または、設定 > 認証 > 認証サーバー の順に選択します。

認証サーバー ダイアログ ボックスが表示されます。 - LDAP タブを選択します。

- LDAP サーバーを有効化する チェックボックスを選択します。

LDAP サーバー設定が有効化されます。

- IP アドレス / DNS 名 ドロップダウン リストから、プライマリ LDAP サーバーにコンタクトするための IP アドレスまたは DNS 名のどちらかを選択します。

- IP アドレス / DNS 名 テキスト ボックスに、認証要求でコンタクトするデバイスのプライマリ LDAP サーバーの IP アドレスまたは DNS名を入力します。

LDAP サーバーは任意の Firebox インターフェイスに配置できます。VPN トンネル経由で LDAP サーバーをリモートネットワークに使用するようにデバイスを構成することもできます。 - ポート テキスト ボックスに、LDAP サーバーへの接続に使用する Firebox の TCP ポート番号を入力します。既定のポート番号は 389 です。

LDAPS を実行するには、ポート 636 を選択してください。 - タイムアウト テキスト ボックスで、デバイスが接続を切断して再接続するまで LDAP サーバーからの応答を待機する秒数を入力または選択します。

- 非アクティブ時間 テキスト ボックスに、非アクティブ状態のサーバーが再度アクティブとしてマークされるまでの時間を入力または設定します。

既定値は 3 分です。Fireware v12.1.1 以前では、規定値は 10 分です。 - 非アクティブ時間 ドロップダウン リストで、分または時間を選択して時間を設定します。

認証サーバーが一定時間応答しなかった場合、そのサーバーは停止としてマークされます。追加の認証では、再びこのサーバーがアクティブとマークされるまで、このサーバーに対して認証は試行されません。 - 検索ベース テキスト ボックスに、標準フォーマット内の検索ベース設定を入力します。ou=<組織単体の名称>,dc=<サーバー識別名の最初の部分>,dc=<ドットから後の部分サーバー識別名の任意の部分> がドットの後に表示されます。

例:ou=accounts,dc=example,dc=com - グループ文字列 テキスト ボックスに、グループ文字列を入力します。

既定の属性は memberOf です。

この属性文字列は、LDAP サーバー上のユーザー グループ情報を保持します。多くの LDAP サーバーでは、既定のグループ文字列は "uniqueMember" です。既定のグループ文字列が "member" のLDAPサーバーもあります。memberOf オーバーレイ サポートのない OpenLDAP 上のユーザー グループについては、属性 member、memberUID、または gidNumber も指定できます。 - 検索対象ユーザーのDN テキスト ボックスに、検索操作用の識別名 (DN) を入力します。

管理者など、権限を持つ任意のユーザー DN を追加して、LDAP を検索するすることができます。一部に、検索権限だけを持つ新しいユーザーを作成する管理者もいます。

例:ocn=Administrator,cn=Users,dc=example,dc=com - 検索対象ユーザーのパスワード テキスト ボックスに、検索操作で使用する識別名に関連付けられたパスワードを入力します。

- ログイン属性 テキスト ボックスに、認証に使用する LDAP のログイン属性を入力します。

ログイン属性は LDAP データベースへのバインドに使用される名前です。既定のログイン属性は uid です。uid を使用する場合、検索対象ユーザーの DN と 検索対象ユーザーのパスワード テキスト ボックスは空白で構いません。 - (推奨) LDAP サーバーへ安全に SSL 接続するには、LDAPS の有効化 チェックボックスを選択してください。

- LDAPS を有効化にして、ポート の値を LDAPS の既定のポートに設定しなかった場合、ポート メッセージのダイアログ ボックスが表示されます。既定のポートを使用するには、はい をクリックします。指定したポートを使用するには、いいえ をクリックします。

- インポートされた CA 証明書で LDAP サーバーの証明書を検証するには、サーバ証明書の検証 チェックボックスを選択します。

- プライマリ LDAP サーバーのオプション属性を指定するには、オプション設定 をクリックしてください。

オプション設定の構成方法についての詳細は、次のセクションを参照してください。 - バックアップ LDAP サーバーを追加するには、バックアップ サーバー設定 タブを選択し、バックアップ LDAP サーバーの有効化 チェックボックスを選択します。

- バックアップ サーバーを構成するには、ステップ 3~16 を繰り返します。共有シークレットはプライマリ LDAP サーバーとバックアップ LDAP サーバー上で同じでなければなりません。

詳細については、バックアップ認証サーバーを使用する を参照してください。 - OK をクリックします。

- 構成ファイルを保存する.

LDAP オプション設定について

サーバーの検索応答で属性のリストを読み取る際、Fireware は LDAP サーバーから追加情報を取得することができます。このしくみにより、ディレクトリ サーバーを使用して、タイムアウトや Mobile VPN with IPSec アドレス割り当てなどの追加パラメータを、認証されたユーザー セッションに割り当てることができます。データは個別のユーザーオブジェクトに関連付けられる LDAP 属性から取得されるため、デバイス構成ファイルで指定されたグローバル設定に限定されません。各ユーザーにこれらの追加パラメータを設定できます。

詳細については、Active Directory または LDAP のオプション設定を使用する を参照してください。

サーバーへの接続をテストする

Firebox が LDAP サーバーに接続してユーザーの認証を正常に行うことができることを確認するには、Fireware Web UI から、認証サーバーへの接続をテストします。また、この機能を使用して、特定のユーザーが認証されたかどうかを判定し、そのユーザーの認証グループ情報を取得することができます。

サーバーの 認証サーバー ページから認証サーバーへの接続をテストすることができます。または、Fireware Web UI の サーバー接続 ページに直接移動することができます。

認証サーバー ページから サーバー接続 ページに移動するには:

- LDAP または Active Directory への接続をテストする をクリックします。

サーバー接続 ページが表示されます。 - サーバー接続 トピックの指示に従ってサーバーへの接続をテストします。

Fireware Web UI で直接 サーバー接続 ページに移動する方法については、次を参照してください:サーバー接続。