Branch Office VPN トンネル経由で 1-to-1 NAT を構成する

同じようなプライベート IP アドレス範囲を使用している 2 つのネットワーク間で Branch Office VPN (BOVPN) トンネルを構成すると、IP アドレスの競合が発生します。この競合を発生させずにトンネルを構成するには、両方のネットワークで VPN に 1-to-1 NAT を適用する必要があります。1-to-1 NAT を適用すると、トラフィックを VPN 経由で送信しているときにコンピュータの IP アドレスがそれらの実 IP アドレスと異なっているように表示されます。

1-to-1 NAT では、1 つの範囲における 1 つまたは複数の IP アドレスから同じサイズの別の IP アドレス範囲までのマップが作成されます。最初の範囲にある各 IP アドレスが 2 番目の範囲の IP アドレスに対応します。このトピックでは、最初の範囲を 実 IP アドレス、2 番目の範囲を マスカレード IP アドレスと呼びます。1-to-1 NAT の詳細については、次を参照してください:1-to-1 NAT について。

1-to-1 NAT および VPN

1-to-1 NAT をBOVPN トンネルを経由して使用する

- ネットワークにあるコンピュータがリモートネットワークのコンピュータにトラフィックを送信する場合、Firebox はトラフィックの発信元 IP アドレスをマスカレード IP アドレス範囲にある IP アドレスに変更します。リモートネットワークがマスカレード IP アドレスをトラフィックのソースと見なします。

- リモートネットワークのコンピュータが、VPN 経由でローカル ネットワークのコンピュータにトラフィックを送信すると、リモートオフィスがマスカレード IP アドレス範囲にトラフィックを送信します。Firebox は、宛先 IP アドレスを実 IP アドレス範囲の正しいアドレスに変更して、 正しい送信先にトラフィックを送信します。

VPN を経由する 1-to-1 NAT は、その VPN 経由で送信されるトラフィックにのみ影響を及ぼします。ネットワーク > NAT の順に選択したときに表示されるルールは、VPN 経由のトラフィックには影響しません。

Fireware v12.4 以降では、VPN ゲートウェイ設定で IPv6 アドレス をアドレス ファミリーとして選択した場合、NAT 設定はトンネル構成に使用できません。BOVPN トンネルを介した 1-to-1 NAT を構成するには、アドレス ファミリーとして IPv4 アドレス を選択する必要があります。

1-to-1 NAT を VPN を経由して使用する別の目的

VPN 接続を確立するネットワークに、ネットワークで使用するのと同じプライベート IP アドレスを持つネットワークへの VPN がすでに存在している場合も、VPN 経由の 1-to-1 NAT を使用することができます。2 つのネットワークが同じプライベート IP アドレスを使用している場合、IPSec デバイスからトラフィックを異なる 2 つのリモートネットワークに送信することはできません。VPN 経由で 1-to-1 NAT を使用することで、ローカル ネットワークのコンピュータに異なる (マスカレード) IP アドレスがあるように見せることができます。ただし、このトピックの冒頭で説明した状況とは異なり、NAT の両端ではなく、VPN の終端で NAT を使用する必要があります。

2 つのリモート オフィスが同じプライベート IP アドレスを使用し、両方のリモート オフィスが Firebox への VPN を生成しようとする場合に、同様の状況が発生します。この場合は、いずれかのリモート オフィスが、Firebox への独自の VPN 経由で NAT を使用して、IP アドレスの競合を解決する必要があります。

NAT の代替

オフィスが一般的なプライベート IP アドレス範囲 (たとえば、192.168.0.x または 192.168.1.x) を使用している場合は、将来的に IP アドレスの競合が発生する可能性があります。これらの IP アドレス範囲は、ブロードバンド ルーターまたはホームやスモールオフィスの他の電子デバイスでよく使われています。一般的でないプライベート IP アドレス範囲 (たとえば、10.x.x.x または 172.16.x.x) に変更することをお勧めします。

VPN の設定方法

これらのステップと例は、BOVPN 仮想インターフェイスとして構成されていない Branch Office VPN に適用されます。BOVPN 仮想インターフェイスについては、物理インターフェイスの場合と同じように 1-to-1 NAT を構成します。詳細については、ファイアウォール 1-to-1 NAT を構成する を参照してください。

- BOVPN 経由でトラフィックをローカル ネットワークからリモートネットワークに送信するときに、コンピュータで発信元 IP アドレスとして表示される IP アドレスの範囲を選択します。他のネットワークに対して使用されない IP アドレスの範囲を選択する場合は、ネットワーク管理者に相談してください。

以下の IP アドレスを使用しないでください。- Firebox に接続されている信頼済みネットワーク、任意のネットワーク、または外部ネットワーク

- Firebox の信頼済みインターフェイス、オプショナル インターフェイス、または外部インターフェイスに接続されているセカンダリ ネットワーク

- Firebox ポリシーに構成されているルーティング ネットワーク (ネットワーク > ルート)

- すでに BOVPN トンネルが構成されているネットワーク

- Mobile VPN 仮想 IP アドレス プール

- リモート IPSec デバイスがインターフェイス、 ネットワークのルート、または VPN ルートを通してアクセス可能なネットワーク

- 手動 BOVPN ゲートウェイを構成する(ローカルおよびリモートの Firebox )

- 手動 BOVPN トンネルを構成する。

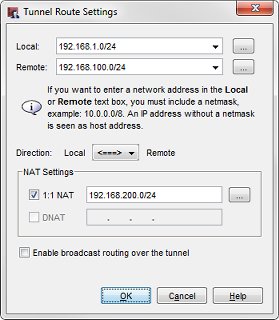

各 Firebox の トンネル ルートの設定 ダイアログ ボックスで、1:1 NAT チェックボックスを選択し、それらのマスカレード IP アドレス範囲を横のテキスト ボックスに入力します。

テキスト ボックスにある IP アドレスの数と、ダイアログ ボックス上部にある ローカル テキスト ボックスの IP アドレスの数は同じでなければいけません。たとえば、サブネットを指定するのにスラッシュ表記を使用する場合は、両方のテキスト ボックスで、スラッシュ表記の後の値が同じになっている必要があります。詳細については、スラッシュ表記法について を参照してください。

ネットワーク> NAT 設定では、パラメータは何も定義する必要はありません。これらの設定は VPN トラフィックに影響しません。

例

- サイト A の信頼済みネットワークは、VPN 経由でトラフィックが送信される際に、192.168.100.0/24 範囲から送信されているように見えるように構成されます。これは、この VPN のサイト A のマスカレード IP アドレス範囲です。

- サイト B の信頼済みネットワークは、VPN 経由でトラフィックが送信される際に、192.168.200.0/24 範囲から送信されているように見えるように構成されます。これは、この VPN のサイト B のマスカレード IP アドレス範囲です。

リモート サイトにあるネットワーク リソースのホスト名が正しく解決されるように、内部 DNS サーバーを構成してください。たとえば、サイト A に存在する intranet.example.com Web サーバーがあるとします。この例の IP アドレスでは、サイト A のユーザーが http://intranet.example.com にアクセスすると、DNS サーバーではドメイン名が 192.168.1.80 に解決されます。サイト B のユーザーが http://intranet.example.com にアクセスする場合は、DNS サーバーでドメイン名が 192.168.200.80 (NAT によって与えられたマスカレード IP アドレス) に解決される必要があります。

各デバイスの Branch Office ゲートウェイを定義する

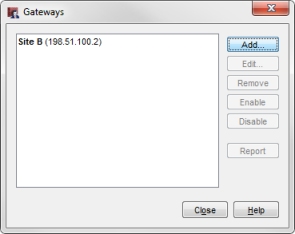

まず、リモート IPSec デバイスを識別するゲートウェイを追加する必要がありす。ゲートウェイを追加すると、それがゲートウェイのリストに表示されます。

ゲートウェイのリストを見るには、Policy Manager から、VPN > Branch Office ゲートウェイ の順に選択します。

Fireware Web UI から、ゲートウェイのリストを見るには、VPN > Branch Office VPN の順に選択します。

サイト A にトンネルを構成する

1-to-1 NAT を使用するようにサイト A の Firebox のローカル トンネルを構成すると、VPN からサイト B に通過する際に、サイト A の信頼済みネットワークからのトラフィックは 192.168.100.0/24 の範囲から送信されているように見えます。

- VPN > Branch Office VPN の順に選択します。

Branch Office VPN ページが表示されます。 - BOVPN ページの トンネル セクションで、追加 をクリックします。

トンネルの設定 ページが表示されます。

- トンネルの記述名を入力します。

この例では、名前は TunnelTo_SiteB です。 - ゲートウェイ ドロップダウン リストから、リモート オフィスの IPSec デバイスのゲートウェイを選択します。

この例では、ゲートウェイは SiteB です。 - フェーズ 2 の設定 タブをクリックします。

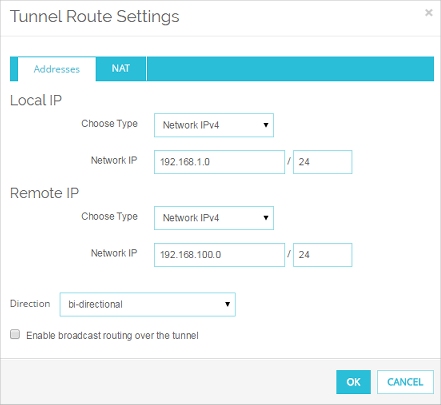

フェーズ 2 の設定が、リモート オフィスでフェーズ 2 に指定されているのと同じ設定になっていることを確認します。 - アドレス タブを選択します。追加 をクリックし、ローカル-リモート ペアを指定します。

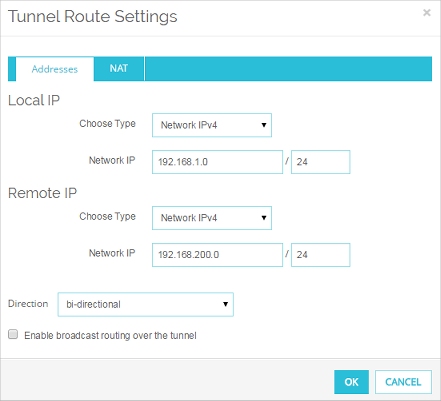

トンネル ルートの設定 ダイアログ ボックスが表示されます。

- ローカル IP セクションの 種類の選択 ドロップダウン リストから、ネットワーク IPv4 を選択します。

ネットワーク IP テキスト ボックスに、この VPN を使用するローカル コンピュータの実際の IP アドレス範囲を入力します。

この例では、実際の IP アドレス範囲は 192.168.1.0/24 です。 - リモート IP セクションの 種類の選択 ドロップダウン リストから、ネットワーク IPv4 を選択します。

ネットワーク IP テキスト ボックスに、ローカル コンピュータがトラフィックを送信する先のプライベート IP アドレス範囲を入力します。

この例では、プライベート アドレス範囲は 192.168.200.0/24 です。

この例では、リモート オフィス Site B は VPN 経由で 1-to-1 NAT を使用します。これにより、サイト B のコンピュータがサイト B のマスカレード範囲 192.168.200.0/24 から送信されているように見えます。サイト A のローカル コンピュータからサイト B のマスカレード IP アドレス範囲にトラフィックが送信されます。リモートネットワークで VPN 経由の NAT が使用されない場合は、リモート テキスト ボックスに実際の IP アドレス範囲を入力します。

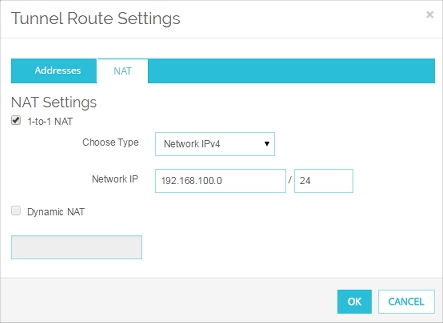

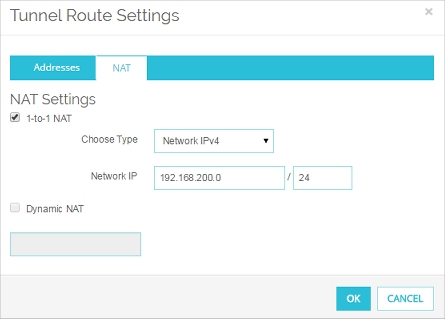

- NAT タブを選択します。

- 1:1 NAT チェックボックスをオンにして、このオフィスのマスカレード IP アドレス範囲を入力します。

これはコンピュータがこの Firebox で保護されている IP アドレス範囲で、トラフィックがこの Firebox から VPN の他方の端に送信される際に、発信元 IP アドレスとして表示されます。

この例では、サイト A のマスカレード IP アドレス範囲は 192.168.100.0/24 です。

アドレス タブの ローカル テキスト ボックスに、有効なホスト IP アドレス、有効なネットワーク IP アドレス、または有効なホスト IP アドレス範囲を入力すると、1:1 NAT チェックボックスが有効になります。

- OK をクリックします。

新しいトンネルが BOVPN-Allow.out ポリシーと BOVPN-Allow.in ポリシーに追加されます。

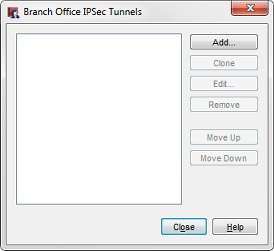

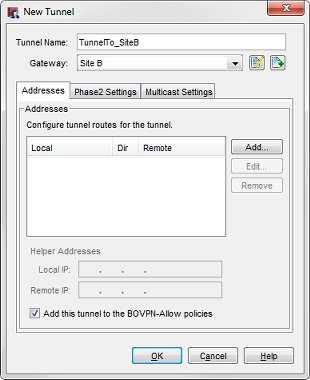

- VPN > Branch Office トンネル の順に選択します。

Branch Office IPSec トンネル ダイアログ ボックスが表示されます。

- 追加 をクリックします。

新しいトンネル ダイアログ ボックスが表示されます。

- トンネルの記述名を入力します。

この例では、名前は TunnelTo_SiteB です。 - ゲートウェイ ドロップダウン リストで、リモート オフィスの IPSec デバイスを指示するゲートウェイを選択します。

この例では、ゲートウェイは SiteB です。 - フェーズ 2 の設定 タブをクリックします。

フェーズ 2 の設定が、リモート オフィスでフェーズ 2 に指定されているのと同じ設定になっていることを確認します。 - アドレス タブを選択します。追加 をクリックし、ローカル-リモート ペアを指定します。

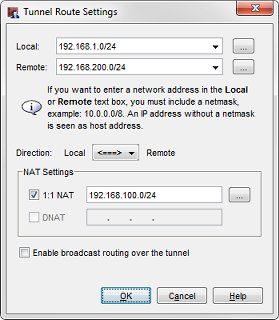

トンネル ルートの設定 ダイアログ ボックスが表示されます。 - ローカル テキスト ボックスに、この VPN を使用するローカル コンピュータの実際の IP アドレス範囲を入力します。

この例では、実際の IP アドレス範囲は 192.168.1.0/24 です。 - リモート テキスト ボックスに、ローカル コンピュータがトラフィックを送信する先のプライベート IP アドレス範囲を入力します。

この例では、プライベート IP アドレス範囲は 192.168.200.0/24 です。

この例では、リモート オフィス Site B は VPN 経由で 1-to-1 NAT を使用します。これにより、サイト B のコンピュータがサイト B のマスカレード範囲 192.168.200.0/24 から送信されているように見えます。サイト A のローカル コンピュータからサイト B のマスカレード IP アドレス範囲にトラフィックが送信されます。リモートネットワークで VPN 経由の NAT が使用されない場合は、リモート テキスト ボックスに実際の IP アドレス範囲を入力します。

- 1:1 NAT チェックボックスをオンにして、このオフィスのマスカレード IP アドレス範囲を入力します。

これはコンピュータがこの Firebox で保護されている IP アドレス範囲で、トラフィックがこの Firebox から VPN の他方の端に送信される際に、発信元 IP アドレスとして表示されます。

この例では、サイト A のマスカレード IP アドレス範囲は 192.168.100.0/24 です。

ローカル テキスト ボックスに、有効なホスト IP アドレス、有効なネットワーク IP アドレス、または有効なホスト IP アドレス範囲を入力すると、1:1 NAT チェックボックスが有効になります。

- OK をクリックします。

新しいトンネルが BOVPN-Allow.out ポリシーと BOVPN-Allow.in ポリシーに追加されます。

1-to-1 NAT を VPN の片方のみに設定する必要がある場合は、以下の手順を完了する必要はありません。トンネルの反対側の Firebox の VPN を、マスカレード IP アドレス範囲からのトラフィックを受け入れるように構成する必要があります。

サイト B にトンネルを構成する

サイト B からサイト A に 1-to-1 NAT を設定する場合は、サイト B デバイスのトンネル ルートが 1-to-1 NAT を使用するように構成します。このように構成すると、サイト B の信頼済みネットワークからのトラフィックは、サイト A への VPN を通過する際に、192.168.200.0/24 のアドレス範囲から送信されているように表示されます 。

- 前の手順のステップ 1〜6 に従って、リモート Firebox にトンネルを追加します。フェーズ 2 設定が同じになっていることを確認します。

- ローカル IP セクションの 種類の選択 ドロップダウン リストから、ネットワーク IP を選択します。

ネットワーク IP テキスト ボックスに、この VPN を使用するローカル コンピュータの実際の IP アドレス範囲を入力します。

この例では、実際の IP アドレス範囲は 192.168.1.0/24 です。 - リモート IP セクションの 種類の選択 ドロップダウン リストから、ネットワーク IP を選択します。

ネットワーク IP テキスト ボックスに、リモート オフィスのコンピュータがトラフィックを送信する先のプライベート IP アドレス範囲を入力します。

この例では、サイト A の VPNに 1-to-1 NAT が構成されています。これにより、サイト A のコンピュータは、マスカレードの範囲 192.168.100.0/24 から送信されているように見えます。サイト B のローカル コンピューターからトラフィックをマスカレードしたサイト A の IP アドレス範囲に送信します。

- NAT タブを選択します。

- 1:1 NAT チェックボックスをオンにして、このオフィスのマスカレード IP アドレス範囲を入力します。

これはコンピュータがこの Firebox で保護されている IP アドレス範囲で、トラフィックがこの Firebox から VPN の他方の端に送信される際に、発信元 IP アドレスとして表示されます。

この例では、サイト B のマスカレード IP アドレス範囲は 192.168.200.0/24 です。

- OK をクリックします。

新しいトンネルが BOVPN-Allow.out ポリシーと BOVPN-Allow.in ポリシーに追加されます。

- 前の手順のステップ 1〜6 に従って、リモート Firebox にトンネルを追加します。フェーズ 2 設定が同じになっていることを確認します。

- ローカル テキスト ボックスに、この VPN を使用するローカル コンピュータの実際の IP アドレス範囲を入力します。

この例では、実際の IP アドレス範囲は 192.168.1.0/24 です。 - リモート テキスト ボックスに、リモート オフィスのコンピュータがトラフィックを送信する先のプライベート IP アドレス範囲を入力します。

この例では、サイト A の VPNに 1-to-1 NAT が構成されています。これにより、サイト A のコンピュータは、マスカレードの範囲 192.168.100.0/24 から送信されているように見えます。サイト B のローカル コンピューターからトラフィックをマスカレードしたサイト A の IP アドレス範囲に送信します。 - 1:1 NAT チェックボックスをオンにして、このオフィスのマスカレード IP アドレス範囲を入力します。

これはコンピュータがこの Firebox で保護されている IP アドレス範囲で、トラフィックがこの Firebox から VPN の他方の端に送信される際に、発信元 IP アドレスとして表示されます。

この例では、サイト B のマスカレード IP アドレス範囲は 192.168.200.0/24 です。

- OK をクリックします。

新しいトンネルが BOVPN-Allow.out ポリシーと BOVPN-Allow.in ポリシーに追加されます。