Cisco への動的ルートの BOVPN 仮想インターフェイス

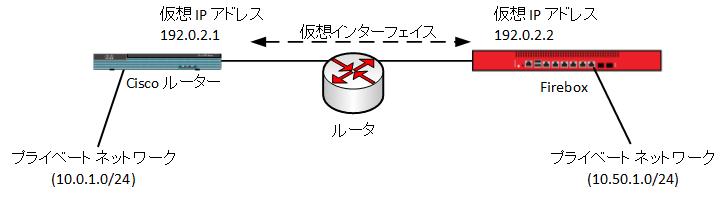

トポロジ

この構成例には、Firebox と Cisco ルータ上の Cisco 仮想トンネリング インターフェイス (VTI) の間に BOVPN 仮想インターフェイスと OSPF 動的ルートを構成する方法が示されています。この例では、Cisco VTI が GRE を使用しない IPSec トンネル モードに構成されています。Cisco VTI では GRE トンネル モードもサポートされています。

この例では、2 つのデバイスに以下の IP アドレスを使用します:

Firebox IP アドレス

外部 IP アドレス — 203.0.113.2

プライベート ネットワーク — 10.50.1.0/24

仮想インターフェイスの IP アドレス — 192.0.2.2、ネットマスク 255.255.255.0

Cisco ルータの IP アドレス

外部 IP アドレス — 198.51.100.2/24

プライベート ネットワーク — 10.0.1.0/24

仮想インターフェイスの IP アドレス — 192.0.2.1、ネットマスク 255.255.255.0

Firebox 構成

Firebox の BOVPN 仮想インターフェイス構成では、2 つのデバイスの外部 IP アドレスを使用して、ローカルおよびリモートのゲートウェイ endpoint を構成します。GRE を 使用しない IPSec トンネルを構成する場合は、クラウド VPN またはサードパーティ ゲートウェイ endpoint タイプを選択する必要があります。

この例のゲートウェイ設定:

リモート endpoint タイプ — クラウド VPN またはサードパーティ ゲートウェイ

認証メソッド — 事前共有キー

ゲートウェイ endpoint ペア — ローカル (203.0.113.2)、リモート (198.51.100.2)

Fireware Web UI における Firebox BOVPN 仮想インターフェイスの構成済みゲートウェイ endpoint ペア

Policy Manager における Firebox BOVPN 仮想インターフェイスの構成済みゲートウェイ endpoint ペア

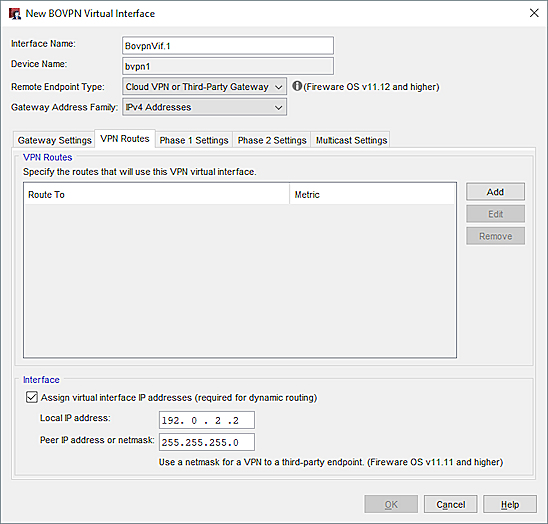

VPN ルート タブで、動的ルートの仮想 IP アドレスとネットマスクを構成します。ローカル IP アドレス(192.0.2.2)は、リモート デバイスのローカル IP アドレス、192.0.2.1 と同じサブネット上にあります。両方のデバイスのネットマスクは、255.255.255.0 となります。

この例では、VPN ルート タブの仮想インターフェイスの IP アドレス設定は以下のようになります。

ローカル IP アドレス — 192.0.2.2

ピア IP アドレスまたはネットマスク — 255.255.255.0

サードパーティ製 VPN endpoint への動的ルートに BOVPN 仮想インターフェイスを使用する場合は、ローカル IP アドレスとサブネット マスクで仮想インターフェイス IP アドレスを構成する必要があります。Firebox の仮想 IP アドレスは、ピアの VPN endpoint の仮想 IP アドレスと同じサブネット上に存在している必要があります。Firebox では、ピアの仮想 IP アドレスの代わりに、サブネット マスクを構成します。仮想 IP アドレスの詳細については、次を参照してください: サードパーティ製 Endpoint への VPN の仮想インターフェイス IP アドレス。

Fireware Web UI における構成済み仮想インターフェイスの IP アドレス

Policy Manager における構成済み仮想インターフェイスの IP アドレス

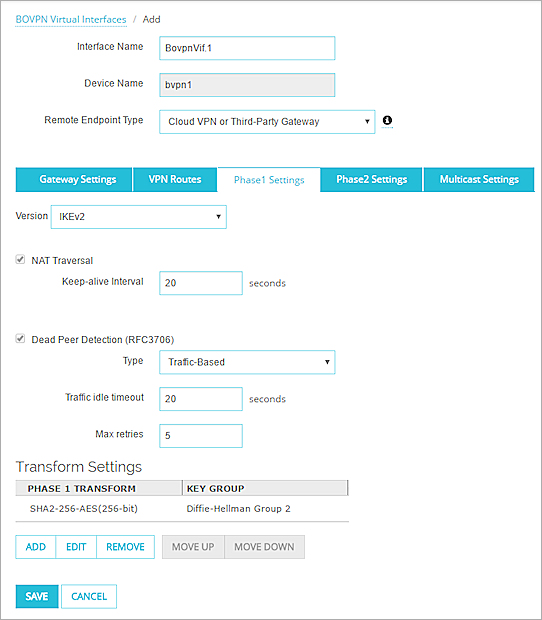

Firebox と Cisco デバイスのフェーズ 1 とフェーズ 2 の設定は一致している必要があります。認証には、SHA-1 と MD5 よりも強力な SHA-2 を使用することをお勧めします。暗号化には、AES を使用することをお勧めします。最高のパフォーマンスを実現するために、AES (128 ビット) を選択してください。暗号化を最も強化するには、AES (256 ビット) を選択します。

一部の WatchGuard と Cisco デバイスでは、SHA-2 がサポートされていません。お使いのデバイスで SHA-2 がサポートされていない場合は、SHA-1 を使用してください。詳細については、フェーズ 1 の変換を追加する を参照してください。

この例では、Firebox で以下のフェーズ 1 の設定が使用されています。

バージョン — IKEv2

変換 — SHA2-256、AES (256 ビット)

キー グループ — Diffie-Hellman グループ 2

Fireware Web UI における構成済みフェーズ 1 設定

Policy Manager における構成済みフェーズ 1 設定

Firebox におけるフェーズ 2 の設定:

タイプ — ESP

認証 — SHA1

暗号化 — AES (256 ビット)

Fireware Web UI における構成済みフェーズ 2 設定

Policy Manager における構成済みフェーズ 2 設定

Firebox OSPF の動的ルート構成には、以下のコマンドがあります。

interface bvpn1

ip ospf mtu-ignore

router ospf

network 192.0.2.0/24 area 0.0.0.0

network 10.50.1.0/24 area 0.0.0.0

Fireware Web UI における構成済み OSPF 設定

Policy Manager における構成済み OSPF 設定

この構成では、一部の Cisco ルータにおける MTU サイズの問題を回避するために、mtu-ignore コマンドが使用されています。

Cisco ルータ構成

この例の Cisco ルータ構成では、以下のコマンドが使用されています。

crypto ikev2 keyring kyr1

peer peer1

address 203.0.113.2

pre-shared-key local key1

pre-shared-key remote key1

!

crypto ikev2 profile profile1

match identity remote address 203.0.113.2 255.255.255.255

identity local address 198.51.100.2

authentication local pre-share

authentication remote pre-share

keyring kyr1

!

crypto ipsec transform-set my-transform-set esp-aes 256 esp-sha256-hmac

!

crypto ipsec profile protect-ikev2

set security-association lifetime seconds 120

set transform-set my-transform-set

set ikev2-profile profile1

!

interface Tunnel1

ip address 192.0.2.1 255.255.255.0

ip ospf mtu-ignore

tunnel source 198.51.100.2

tunnel mode ipsec ipv4

tunnel destination 203.0.113.2

tunnel protection ipsec profile protect-ikev2

!

interface GigabitEthernet0/0

ip address 198.51.100.2 255.255.255.0

duplex auto

speed auto

!

interface GigabitEthernet0/1

ip address 10.0.1.1 255.255.255.0

duplex auto

speed auto

!

router ospf 1

network 10.0.1.0 0.0.0.255 area 0

network 192.0.2.0 0.0.0.255 area 0

!

関連情報:

サードパーティ製 Endpoint への VPN の仮想インターフェイス IP アドレス

WatchGuard ナレッジ ベースで Cisco (Fireware v11.11.x) への動的ルートに GRE を使用する BOVPN 仮想インターフェイスを構成します。