管理トンネルについて

管理トンネル を使うと、サードパーティ NAT ゲートウェイ デバイス配下のリモート Firebox に管理接続を確立し、リモート Firebox を一元管理することができます。管理された Firebox を配下に置くサード パーティ NAT ゲートウェイ デバイスを管理していない場合、特に、リモート Firebox への接続が NAT ゲートウェイ でブロックされている場合に有用です。

リモート Firebox がサード パーティ NAT ゲートウェイの配下にあるとき、リモート デバイスが、アウトバウンドの管理および NAT ゲートウェイ デバイスを通じた Management Server とゲートウェイ Firebox への IPSec 接続を開始することができます。ただし、Management Server がリモート デバイスを管理するインバウンド接続ができるようにするには、管理トンネルを構成することが必要です。Management Server は、リモート デバイスから接続を受け取ってから、管理トンネルを通じてリモートデバイスに情報と更新内容を送り返します。

次の 2 つのトンネル オプションから選択することができます:

- SSL を介した管理トンネル

SSL を介した管理トンネルの場合、管理トンネルは SSL 暗号化トンネルを通じてデータを伝達し、Mobile VPN with SSL VPN トンネルが使用するのと同じ OpenVPN サーバーを使用します。

詳細については、SSL リソースを介した管理トンネル を参照してください。

- IPSec を介した管理トンネル

IPSec を介した管理トンネルを作成すると、ゲートウェイ Firebox およびリモート Firebox デバイスは、IPSec 暗号化トンネルを通じてデータを転送します。

詳細については、次を参照してください:IPSec リソースを介した管理トンネル。

。Mobile VPN with SSL — Firebox で Mobile VPN with SSL を手動で構成する

Access Portal — Access Portal について

TLS 経由の Branch Office VPN — TLS 経由の Branch Office VPN について

管理トンネルの構成について

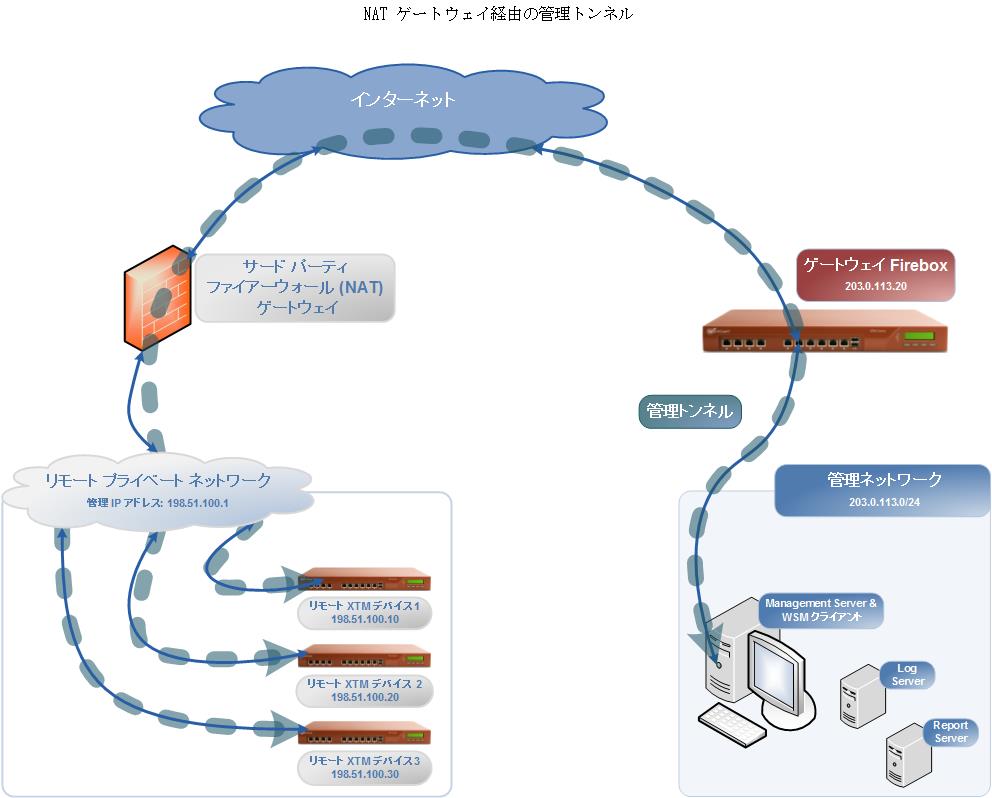

この図は、管理トンネルの構成例を示しています。ゲートウェイ Firebox は、WatchGuard の Management Server と Log Server、Report Server およびインターネットを含む、WatchGuard 管理ネットワークの間にあります。リモート プライベート ネットワークのリモート Firebox は、サードパーティ ファイアウォール(NAT ゲートウェイ デバイス)配下にあります。リモート デバイスのリモート プライベート ネットワークと管理 IP アドレスは、ゲートウェイ Firebox と管理ネットワークとは別の場所に存在しています。

管理トンネルの要件

管理トンネルを構成する前に、Firebox とネットワーク構成が下記の要件を満たしていることを確認します。

- 管理ネットワーク

- WSM クライアントおよび Management Server がインストールされている

- (任意)WatchGuard Dimension インスタンスがインストールされている、または WSM Log Server と Report Server がインストールされている

管理トンネル デバイスからログ メッセージを収集するには、少なくとも 1 つの WatchGuard ログ記録およびレポート ソリューションをインストールし構成する必要があります。 - Management Server がゲートウェイ Firebox の配下にある

- 管理ネットワークに選択したサブネット(管理 IP アドレス プールおよび仮想 IP アドレス プール)が、必要とされる接続に十分に対応できる

リモート Firebox と Mobile VPN with SSL クライアントの両方がこのプールから IP アドレスを取得するため、サブネットがこれらすべてのデバイスの接続に十分に対応できること、およびクライアント デバイスまたはゲートウェイ Firebox のいずれの IP アドレスも重複していないことを確認する必要があります。

- ゲートウェイ Firebox

- 静的 NAT ポリシーで Management Server、Log Server にポート 4112、4113、4115 を通じたインバウンド トラフィックが許可されている構成になっている

これらのポリシーは、Management Server によって自動で生成されます。 - 管理ネットワークのための VPN リソースが含まれる

これは Management Server を通じて WSM で構成します。 - TCP ポート 443 を通じた OpenVPN サーバーを介するトラフィックを許可するポリシーが含まれている

WatchGuard SSLVPN ポリシーは、SSL を介した管理トンネルを追加する際に Management Server により自動的に追加されます。 - Firebox-DB 認証サーバーが有効化および構成されている

- 静的 NAT ポリシーで Management Server、Log Server にポート 4112、4113、4115 を通じたインバウンド トラフィックが許可されている構成になっている

- サード パーティ ファイアウォール NAT ゲートウェイ

- IPSec を介した管理トンネルのアウトバウンド IPSec 接続が許可されている必要がある

- IPSec を介した管理トンネルの、ポート 443 を通じたアウトバウンド接続が許可されている必要がある

- リモート Firebox

- IPSec を介した管理トンネルの場合は、Firebox は混合ルーティング モードで構成される

- SSL を介した管理トンネルの場合は、Firebox は混合ルーティング モード、透過性ブリッジ モード、またはドロップイン モードで構成できる

- 各リモート Firebox は、動的デバイスとして管理に追加される (Firebox の外部インターフェイスは静的、DHCP、PPPoE IP アドレスを持つことができる)

- すべてのリモート Firebox の信頼済みインターフェイスは、同一の IP アドレスか一意の IP アドレスのいずれかとなる

- TCP ポート 443 を通じたトラフィックを許可するポリシーが含まれている

WatchGuard SSLVPN ポリシーは、SSL を介した管理トンネルを追加する際に Management Server により自動的に追加されます。 - Firebox が管理下にある必要があるが、基本管理モードまたは完全管理モードにすることもできる

WatchGuard サービスに必要なポートの詳細については、次を参照してください:デスクトップ ファイアウォールを使用するコンピュータに WatchGuard サーバーをインストールする。

VPN リソースについて

Firebox を Management Server に追加すると、Management Server では自動的に、以下のような Firebox の既定の VPN リソースが作成されます。

- ハブ ネットワーク のリソース

- 外部インターフェイスではない Firebox の各構成済みインターフェイスの インターフェイス ネットワーク (例:信頼済みネットワーク または 任意ネットワーク)

管理トンネルを構成する際は、トンネル経由のトラフィックに使用される VPN リソースを選択します。選択された VPN リソースにより、リモート デバイス上のどのネットワーク インターフェイスによりトンネル経由でトラフィックが送信されるかが指定されます。既定の VPN リソースを選択することも、他の VPN リソースを追加することもできます。VPN リソースを選択する前に、選択した VPN リソースが管理トンネル経由のトラフィックにどのように影響するかを理解することが重要です。

ハブ ネットワーク

管理トラフィックに加えて、ハブ ネットワーク リソースが使用されるように管理トンネル ゲートウェイ Firebox を構成すると、リモート デバイスからすべてのインターネット トラフィックが管理トンネル経由で送信されます。これにより、インターネットの接続速度とトンネルのパフォーマンスが低下する可能性があります。

信頼済みネットワーク

管理トンネル ゲートウェイ Firebox で信頼済みネットワーク リソースが使用されるように構成すると、信頼済みネットワーク インターフェイスからのみ管理トンネル経由でリモート デバイスからトラフィックが送信されます。

任意ネットワーク

管理トンネル ゲートウェイ Firebox で任意ネットワーク リソースが使用されるように構成すると、任意ネットワーク インターフェイスからのみ管理トンネル経由でリモート デバイスからトラフィックが送信されます。

管理トンネルの種類を選択する

構成する管理トンネルの種類を選択できるようにするには、それぞれのトンネルの種類が使用するすべてのリソースを考慮する必要があります。

SSL リソースを介した管理トンネル

SSL を介したそれぞれの管理トンネルは、Mobile VPN with SSL クライアント ライセンスを 1 つずつ使用し、同一の OpenVPN サーバーを サーバー モードの TLS を介した Branch Office VPN、Mobile VPN with SSL および Access Portal 機能で共有します。SSL を介した管理トンネルは、ほとんどのサードパーティー デバイスで通常オープンになっているポート 443 を使用するため、SSL を介した管理トンネルがサードパーティーの NAT ゲートウェイ デバイスによってブロックされる可能性が低くなります。

SSL を介した管理トンネルを有効にすると、 Management Server は サーバー モードの TLS を介した Branch Office VPN、Mobile VPN with SSL および Access Portal 機能によって共有された設定をロックするため、変更できなくなります。これらの設定には以下が含まれます。

- ポート番号(443)

- OpenVPN サーバーの IP アドレス(管理トンネルのハブ デバイスの IP アドレス)

- 管理 IP アドレス プール(これは Mobile VPN with SSL トンネル設定における仮想 IP アドレス プールです)

SSL を介した管理トンネルは、サーバー モードの TLS を介した Firebox 上の サーバー モードの TLS を介した Branch Office VPN、Mobile VPN with SSL および Access Portal 機能で使用するものと同じ OpenVPN サーバーを使用するため、管理トンネルはこれらの機能と同じ IP アドレス プールを共有します。これは、IP アドレス プールが、必要とされる接続に十分に対応できるよう確認する必要があることを意味します。また、他の機能の 仮想 IP アドレス プール 設定で指定されているゲートウェイ Firebox の管理トンネルにおける 管理 IP アドレス プール 設定を指定する際にも、同じネットワーク アドレスを使用するよう確認する必要があります。

SSL を介した管理トンネルおよび Mobile VPN with SSL クライアントはライセンスも共有するため、ゲートウェイ Firebox およびそれぞれのリモート クライアント デバイスは、お使いのライセンスで許可されている接続の 1 つを使用します。ライセンスが、管理トンネルに必要なすべての接続をカバーできることを確認してください。

SSL を介した管理トンネルを追加する際には、仮想 IP アドレス プールとサーバーの詳細が更新され、管理トンネルと同じ OpenVPN サーバーを使用する Mobile VPN with SSL トンネルが再起動します。

Mobile VPN with SSL の詳細については、次を参照してください:Firebox で Mobile VPN with SSL を手動で構成する。

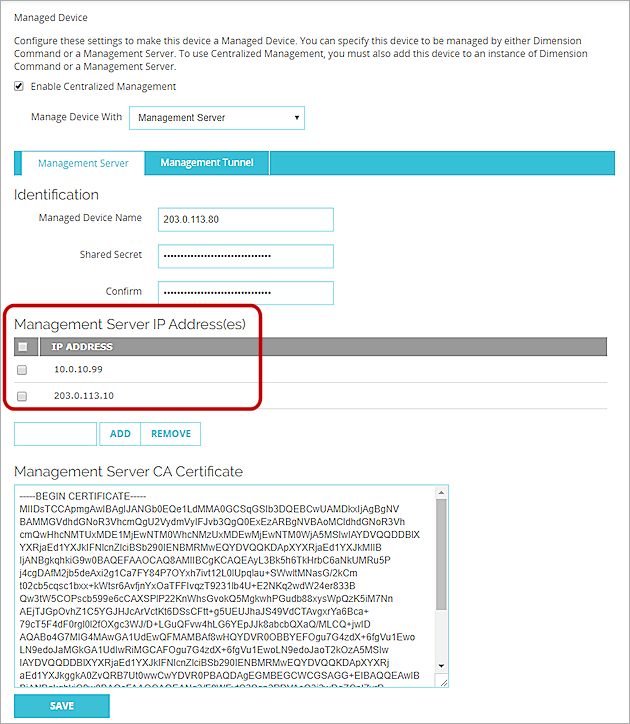

SSL を介した管理トンネルを作成できるようにするには、Management Server のプライベート IP アドレスが 配布 IP アドレス リストおよびリモート (スポーク) デバイスの管理対象デバイス設定に含まれる最初の IP アドレスになるようにしてください。これにより、中断後にトンネルが正常に再構築されます。

![[Management Server 証明書] ページのスクリーンショット](images/wsm_wsc_ms_certs_distribution-ip-address.jpg)

プライベート IP アドレスは、Management Server 配布 IP アドレス リスト内の最初の IP アドレスです

SSL を介する管理トンネルのいずれかの一方で管理対象デバイスのクライアント設定を更新する、リースの期限を終了する、または Management Server configuration をリセットする場合に、そのプライベート IP アドレスが 配布 IP アドレス リストと 管理対象デバイス設定 ダイアログ ボックスに含まれる最初の IP アドレスではない場合は、そのプライベート IP アドレスはトンネル構成で Management Server のパブリック IP アドレスによって置き換えられ、SSL を介する管理トンネルは機能しなくなります。

Management Server のプライベート IP アドレスを 配布 IP アドレス リストに追加する方法の詳細については、次を参照してください:Management Server で認証機関を構成する。

Management Server のプライベート IP アドレスを 管理対象デバイスの設定 の Management Server IP アドレス リストに追加する方法の詳細については、次を参照してください:Firebox を管理対象デバイスとして構成する。

IPSec リソースを介した管理トンネル

IPSec トンネルを介した管理トンネルは Mobile VPN with IPSec ライセンスを使用し、管理トンネルの末端にある各リモート デバイスは、ライセンスで使用可能な 1 つのトンネル ルートを使用します。

IPSec を介した管理トンネルは Mobile VPN with IPSec 構成といかなるリソースも共有しないため、IPSec を通じた管理トンネルを使用する場合、Mobile VPN with SSL の構成がより柔軟になります。

有効な IPSec を通じた管理トンネルがある場合:

- 管理トンネルの各リモート デバイスが 1 つのトンネル ルートを使用する場合です。

- トンネルを確立してデバイスに接続するためにリモート Firebox 管理 IP アドレスが使用されます。この IP アドレスは、 管理トンネル用の 1-to-1 NAT アドレスとして使われます。

- ゲートウェイ Firebox は、管理トンネルの反対側にある各リモート デバイスについて 1 つのトンネルルートを使っています。