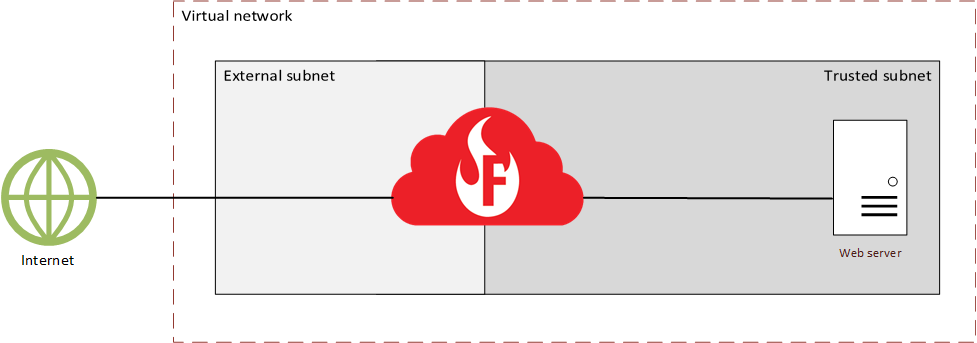

Firebox Cloud で Web サーバーを保護する

Firebox Cloud 構成ファイルのプロキシ ポリシーと登録サービスを構成して、Firebox Cloud インスタンスに接続された仮想ネットワークの Web サーバーを保護することができます。

Firebox Cloud 機能の詳細については、次を参照してください:

手順 1 — Firebox Cloud のインスタンスを起動する

Firebox Cloud で Web サーバーを保護するには、保護する Web サーバーと同じ仮想ネットワークで Firebox Cloud のインスタンスを起動する必要があります。Firebox Cloud のインスタンスの eth0 にパブリック IP アドレスを割り当てる必要があります。これは、Firebox Cloud のパブリック IP アドレスです。保護する Web サーバーは、Firebox Cloud のインスタンスを配備する仮想ネットワークのプライベート サブネット上になければなりません。

AWS または Azure で Firebox Cloud インスタンスを起動および構成する詳細な手順については、次を参照してください:

https://<eth0_public_IP>:8080

Firebox Cloud のインスタンスの Fireware Web UI に接続した後、Firebox Cloud を構成できます。

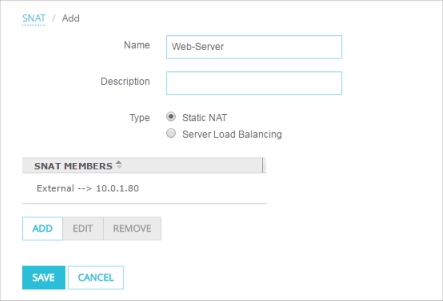

ステップ 2 — 静的 NAT アクションを追加する

外部インターフェイスからのトラフィックを許可する静的 NAT アクションを Web サーバーの内部 IP アドレスに追加します。これで、Web サーバーへのトラフィックを許可するポリシーで静的 NAT アクションを使用できます。

静的 NAT アクションを追加するには、Fireware Web UI から以下の手順を実行します:

- ファイアウォール > SNAT の順に選択します。

- 外部インターフェイスからのトラフィックを許可する静的 NAT アクションを Web サーバーのプライベート IP アドレスに追加します。Fireware v12.2 以降では、静的 NAT アクションの FQDN を指定することもできます。

- 保存 をクリックします。

ステップ 3 — HTTP および HTTPS プロキシ ポリシーを追加する

静的 NAT アクションを追加して、Web サーバーに対して HTTP および HTTPS トラフィックを許可した後、新しい静的 NAT アクションを使用するプロキシ ポリシーを追加できます。個々のポリシーに事前定義されたプロキシ アクションをクローンして、編集可能なユーザー定義プロキシ アクションを作成することもできます。

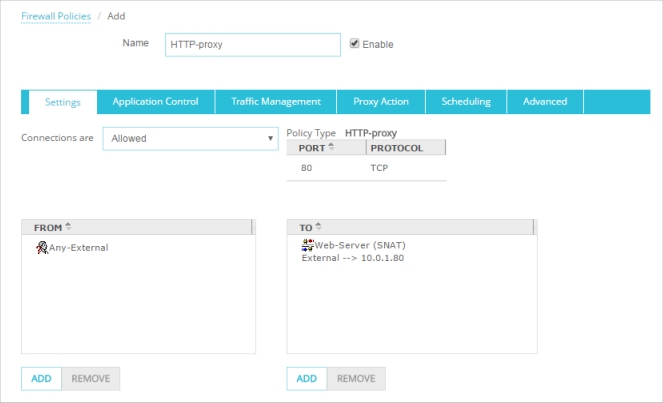

HTTP プロキシ ポリシーを追加する

Firebox Cloud を経由してポート 80 上から Web サーバーへ HTTP トラフィックを許可するには、 HTTP プロキシ ポリシーを Firebox Cloud の構成に追加する必要があります。

HTTP プロキシ ポリシーを追加するには、Fireware Web UI から以下の手順を実行します:

- ファイアウォール > ファイアウォール ポリシー の順に選択します。

- ポリシーを追加する をクリックします。

- プロキシ を選択します。

- HTTP プロキシ と HTTP-Server.Standard プロキシ アクションを選択します。

- ポリシーを追加する をクリックします。

既定では、ポリシーは Any-External から Any-Trusted へのトラフィックを許可します。 - ポリシーの 送信先 リストで、Any-Trusted を削除し、追加 をクリックします。

- メンバーの種類 ドロップダウン リストで、静的 NAT を選択し、追加した静的 NAT アクションを選択します。OK をクリックします。

静的 NAT アクションがポリシーに追加されます。

HTTP トラフィックのユーザー定義プロキシ アクションを選択するには、以下の手順を実行します:

- プロキシ アクション タブを選択します。

- プロキシ アクション ドロップダウン リストから、現在のプロキシ アクションをクローンする を選択します。

事前定義されたプロキシ アクションに基づくユーザー定義プロキシ アクションが作成され、ポリシーに割り当てられます。クローンされたプロキシ アクションの名前に数字が追加されます。たとえば、HTTP-Server.Standard.1。 - 保存 をクリックします。

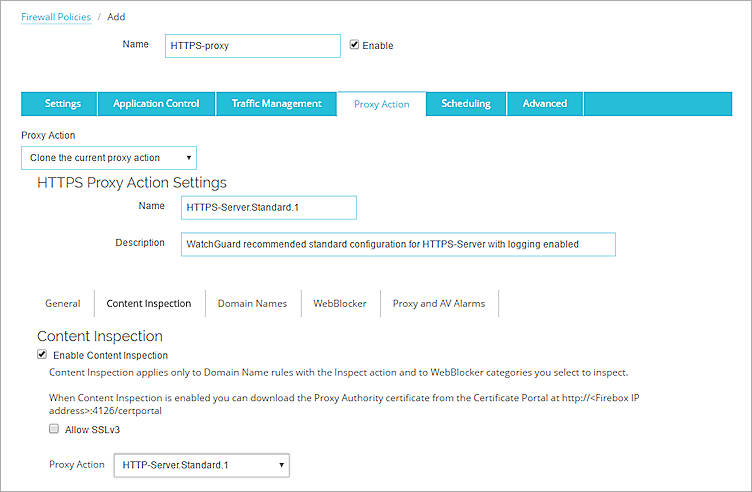

HTTPS プロキシ ポリシーを追加する

安全な Web トラフィック(HTTPS)を Web サーバーに許可するには、ポート 443 上でサーバーへの HTTPS 接続を許可する HTTPS プロキシ ポリシーも併せて追加する必要があります。プロキシの構成で、事前定義された HTTPS プロキシ アクションをクローンして、HTTPS コンテンツの検査を有効にします。

HTTPS プロキシ ポリシーを追加するには、Fireware Web UI から以下の手順を実行します:

- ファイアウォール > ファイアウォール ポリシー の順に選択します。

- ポリシーを追加する をクリックします。

- プロキシ を選択します。

- HTTPS-proxy と HTTPS-Server.Standard プロキシ アクションを選択します。

- ポリシーを追加する をクリックします。

既定では、ポリシーは Any-External から Any-Trusted へのトラフィックを許可します。 - 送信先 リストで、Any-Trusted を削除し、追加 をクリックします。

- メンバーの種類 ドロップダウン リストで、静的 NAT を選択し、追加した静的 NAT アクションを選択します。OK をクリックします。

静的 NAT アクションがポリシーに追加されます。

ユーザー定義プロキシ アクションを選択して、HTTPS コンテンツの検査を有効にするには、以下の手順を実行します:

- プロキシ アクション タブを選択します。

- プロキシ アクション ドロップダウン リストから、現在のプロキシ アクションをクローンする を選択します。

事前定義されたプロキシ アクションに基づくユーザー定義プロキシ アクションが作成され、ポリシーに割り当てられます。クローンされたプロキシ アクションの名前に数字が追加されます。たとえば、HTTPS-Server.Standard.1。

- HTTPS プロキシ アクション設定 セクションで、コンテンツ インスペクション タブを選択します。

- コンテンツ インスペクションを有効化する チェックボックスを選択します。

- プロキシ アクション ドロップダウン リストで、HTTP プロキシ ポリシーで HTTP プロキシ アクションをクローンしたときに作成したユーザー定義の HTTP プロキシ アクションを選択します。たとえば、HTTP-Server.Standard.1 を選択します。

- 保存 をクリックします。

プロキシ サーバー証明書をインポートする

HTTPS コンテンツの検査を有効にした場合、HTTPS プロキシが HTTPS 要求を遮断し、クライアントの代わりに宛先の HTTPS サーバーへの新しい接続を開始します。Firebox Cloud 構成の HTTPS プロキシが、接続を開始したクライアントに自己署名証明書を送信します。HTTPS サーバーに接続するユーザーの Web ブラウザの証明書エラーを回避するため、Web サーバーからプロキシ サーバー証明書とキー ペアを取得し、プロキシ サーバー証明書として Firebox Cloud にインポートする必要があります。

証明書をインポートするには、 Fireware Web UI から以下の手順を実行します:

- システム > 証明書 の順に選択します。

- 証明書 をインポートする を選択します。

- 証明書機能 で、プロキシ サーバー を選択します。

- Web サーバーから証明書ファイルをインポートします。

- 構成を保存します。

詳細については、デバイス証明書を管理する (Web UI) を参照してください。

ステップ 4 — 登録サービスを有効にする

Firebox Cloud には、ネットワーク トラフィックを管理するために使用できるアクティブ化された登録サービスが含まれています。以下の手順に従って、HTTP および HTTPS プロキシ ポリシーの登録サービスを有効にします。

Gateway AntiVirus を有効化する

Gateway AntiVirus は、SMTP、POP3、HTTP、FTP、および TCP-UDP プロキシで機能します。新たなウイルスが特定されると、そのウイルスに固有な特徴が記録されます。これらの記録された特徴は、署名と言われます。プロキシによるコンテンツのスキャンを行う際、Gateway AntiVirus は、これらの署名を使用してウイルスを検索します。

HTTP プロキシ ポリシーに割り当てられたユーザー定義 HTTP プロキシ アクションで Gateway AntiVirus を有効にするには、Fireware Web UI から以下の手順を実行します:

- 登録サービス > Gateway AV の順に選択します。

Gateway AntiVirus が有効になってい ない場合、Gateway AntiVirus Activation Wizard が自動的に起動します。 - ウィザードを完了します。

Intrusion Prevention Service (IPS) を有効にする

Intrusion Prevention Service (IPS) は、スパイウェア、SQL インジェクション、クロスサイト スクリプティング、およびバッファ オーバーフローなどの脅威からリアルタイムで保護します。

IPS を有効にするには、Fireware Web UI から以下の手順を実行します:

- 登録サービス > IPS の順に選択します。

- Intrusion Prevention を有効にする チェックボックスをオンにします。

- 追加した HTTP プロキシおよび HTTPS プロキシ ポリシーで IPS が有効になっていることを確認します。

Botnet Detection を有効化する

ボットネット検出登録サービスは、Reputation Enabled Defense (RED) により収集された既知のボットネット サイトの IP アドレスのリストを使用します。これらの既知のボットネット サイトは ブロックされたサイトリスト に追加され、Firebox Cloud はパケット レベルでこれらのサイトをブロックできます。

Botnet Detection を有効化するには、Fireware Web UI から以下の手順を実行します。

- 登録サービス > Botnet Detection の順に選択します。

- 不審なボットネット サイトからのトラフィックを阻止する チェックボックスを選択します。

- 保存 をクリックします。

Data Loss Prevention の有効化

Data Loss Prevention (DLP) サービスにより、ネットワーク外部またはネットワーク境界を越えて、機密情報が偶発的に許可なく伝送されるのを検出、モニタ、および防止することができます。組み込まれている PCI 監査または HIPAA 監査のセンサーを使用するか、または独自のセンサーを作成できます。

たとえば、PCI コンプライアンスで Data Loss Prevention を有効にするには、Fireware Web UI から以下の手順を実行します:

- 登録サービス > Data Loss Prevention の順に選択します。

- Data Loss Prevention を有効化する チェックボックスをオンにします。

- ロール ポリシー タブを選択します。

- HTTP-proxy と HTTPS-proxy を、PCI 監査センサー を使用するように構成します。

- 保存 をクリックします。

既定の Data Loss Prevention センサーは、ログ メッセージを監視し、センサーで有効化されたルールに一致するデータを検出したときにログ メッセージを送信します。センサーのアクションを変更するには、センサーをクローンし、新しいセンサーの設定を編集します。

Threat Detection and Response を構成する

Threat Detection and Response (TDR) は、WatchGuard がホストするクラウドベースのサービスです。クラウドの Threat Detection and Response アカウントで、ネットワークの Firebox と Host Sensor から送信されたフォレンジック データが収集および分析されます。管理者は WatchGuard Portal の TDR アカウントにログインして、アカウント設定や Host Sensor 設定を構成し、セキュリティ上の脅威を監視および管理します。

Firebox Cloud の構成で Threat Detection and Response を有効にする前に、Threat Detection and Response にログインし、TDR アカウント UUID を取得する必要があります。

詳細については、

アカウント UUID を調べるには、以下の手順を実行します。

- Operator 認証を持つユーザーとして WatchGuard Cloud で TDR にログインします。

- 監視 > Threat Detection の順に選択します。

- デバイス / ユーザー セクションで、Firebox を選択します。

アカウント UUID がページ上部に表示されます。 - アカウント UUID をコピーします。

Threat Detection and Response を有効にするには、Fireware Web UI から以下の手順を実行します:

- 登録サービス > Threat Detection の順に選択します。

- Threat Detection & Response を有効化する チェックボックスを選択します。

- アカウント UUID と 確認 テキスト ボックスに、アカウント UUID を貼り付けます。

- 保存 をクリックします。

詳細については、Firebox で TDR を有効化する を参照してください。

Geolocation を構成する

Geolocation 登録サービスは IP アドレスと国のデータベースを使用して、Firebox を経由する接続の地理的位置情報を特定します。Geolocation は既定で有効になっています。Geolocation は、特定の地域との間の接続をブロックするように構成できます。

内部ネットワークの構成に、RFC 1918、RFC 5737、または RFC 3330 で定義された予約済みの IP アドレス範囲外の IP アドレスが含まれる場合、特定の国をブロックする前に、ネットワークの IP アドレスの地理的位置情報を検索してください。

IP アドレスの地理的位置情報を検索するには、Fireware Web UI から以下の手順を実行します:

- ダッシュボード > Geolocation > 検索 の順に選択します。

- 検索する IP アドレスを指定します。

ブロックする国を選択するには、Fireware Web UI から以下の手順を実行します:

- 登録サービス > Geolocation の順に選択します。

- Geolocation を有効化する チェックボックスをオンにします。

- 地図上またはリストからブロックする国を選択します。

- ブロックされた国の中に許可したいサイトがある場合は、例外を構成します。

- 構成を保存します。

国を選択して例外を構成する方法の詳細については、次を参照してください: Geolocation を構成する。