Fireware v12.2 以降では、ポリシーを構成して Firebox で生成されるトラフィックを制御できます。このようなトラフィックは、自己生成のトラフィック (self-generated traffic) または自己発生トラフィック (self-originated traffic) とも呼ばれます。

たとえば、次のことを実行できます:

- WatchGuard 登録サービストラフィックでどの複数 WAN インターフェイスを使用するかを制御

- Firebox から WebBlocker クラウドへのクエリでどの複数 WAN インターフェイスを使用するかを制御

- ゼロルート (0.0.0.0) BOVPN トンネルの代わりに WAN インターフェイス経由で登録サービストラフィックを送信

- ゼロルート (0.0.0.0) BOVPN 仮想インターフェイストンネルの代わりに WAN インターフェイス経由で登録サービストラフィックを送信

- ゼロルート BOVPN または BOVPN 仮想インターフェイストンネルの代わりに WAN インターフェイス経由で SSL 管理トラフィックを送信

WatchGuard 製品および登録サービスが接続するサーバーのリストについては、次のブロックされたサイトの例外リストを参照してください: ブロックされたサイトについて。

Firebox で生成されたトラフィックに適用されるポリシーを作成する前に、まず Firebox で生成されたトラフィックのポリシーの構成を有効にする グローバル設定を有効にする必要があります。このグローバル設定を有効にしない場合、Firebox で生成されたトラフィックに作成したポリシーは有効になりません。このグローバル設定の詳細については、次を参照してください: Firebox のグローバル設定を定義する。

構成例

Firebox からクラウドベースの WatchGuard サーバーへのトラフィックでどの WAN インターフェイスを使用するかを指定するポリシーを作成できます。これにより、望まないインターフェイスまたは高額なインターフェイスへの登録サービスのトラフィックを防ぎます。

この構成例では、Firebox に 2 つの複数 WAN インターフェイスがあります。1 つ目のインターフェイスは、VoIP トラフィック専用です:

- 外部 1 (203.0.113.2) — VoIP トラフィックを除くすべてのトラフィックのインターフェイス

- 外部 2 (192.0.2.2) — VoIP トラフィック専用のインターフェイス

Firebox のグローバル設定では、Firebox で生成されたトラフィックのポリシーの構成を有効にする オプションが有効です。

Firebox から WatchGuard クラウドベースの登録サービスへのトラフィックで 外部 1 インターフェイスを使用するようにします。これにより、WatchGuard 登録サービストラフィックが、外部 2 インターフェイスの VoIP トラフィックの使用可能な帯域幅を減らさないようにします。実行するには、次の 2 つのオプションがあります:

- カスタム ポリシーテンプレートとカスタム パケット フィルタ ポリシーを作成します。

- cdn.watchguard.com では TCP ポート 80 (HTTP) ポリシー、services.watchguard.com では TCP ポート 443 (HTTPS) ポリシーの 2 つのパケット フィルタポリシーを作成する。

1 つ目のオプションをお勧めします。

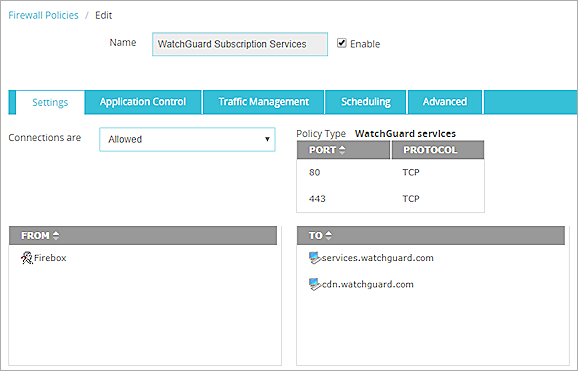

まず、カスタム ポリシー テンプレートを作成します。この例では、テンプレートは WatchGuard 登録サービス と呼ばれ、以下の設定がされています:

- 種類:パケット フィルタ

- プロトコル:TCP

- サーバー ポート:80 および 443

次に、以下の設定で新しいポリシーを作成します:

- 送信元:Firebox

- 送信先:services.watchguard.com、cdn.watchguard.com

- ポリシーの種類:WatchGuard 登録サービスヒント!

- プロトコル:TCP

- ポート:80 および 443

- ポリシーベースのルーティングを使用:外部 1 インターフェイスを選択して有効化

この例では、ポリシーは WatchGuard 登録サービス と名付けられています。

既定設定のポリシーの自動順序指定モードが有効な場合、追加した WatchGuard 登録サービス ポリシーは、組み込み Any From Firebox ポリシーより前に表示されます。この順番は、WatchGuard 登録サービス ポリシーが Any From Firebox ポリシーより詳細なためです。

Firebox で生成された WebBlocker クエリでどの WAN インターフェイスを使用するかを指定するポリシーを作成できます。これにより、望まないインターフェイスまたは高額なインターフェイスへの WebBlocker のトラフィックを防ぎます。

この構成例では、Firebox に 2 つの WAN インターフェイスがあります:

- 外部 1 (203.0.113.2)

- 外部 2 (192.0.2.2)

Firebox のグローバル設定では、Firebox で生成されたトラフィックのポリシーの構成を有効にする オプションが有効です。

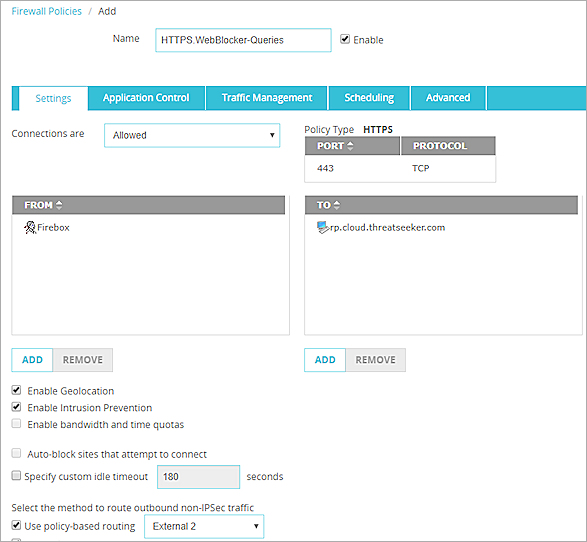

Firebox から WebBlocker クラウドサービスへのトラフィックが強制的に外部 2 インターフェイスを使用するように、以下の設定で新しいポリシーを作成します:

- 送信元:Firebox

- 送信先:rp.cloud.threatseeker.com

- ポリシーの種類:HTTPS

- プロトコル:TCP

- ポート:443

- ポリシーベースのルーティングを使用:外部 2 インターフェイスを選択して有効化

この例では、ポリシーは HTTPS.WebBlocker-Queries と名付けられています。

既定設定のポリシーの自動順序指定モードが有効な場合、追加したHTTPS.WebBlocker-Queries ポリシーは、組み込み Any From Firebox ポリシーより前に表示されます。この順番は、HTTPS.WebBlocker-Queries ポリシーが Any From Firebox ポリシーより詳細なためです。

BOVPN 構成でゼロルート 0.0.0.0 を指定した場合、Firebox で生成されたトラフィックは BOVPN トンネルに送信されます。この動作は、Firebox で生成されたトラフィックの発信元 IP アドレスを VPN トンネルルートに一致するよう、Firebox が自動的に設定するために起こります。たとえば、ローカルの Firebox が WatchGuard サーバーから署名更新を要求した場合、要求はトンネル経由で送信されます。リモートの Firebox が DNS 要求を許可しない場合、署名更新は失敗します。

Fireware v12.2 以降では、Firebox で生成されたトラフィックのポリシーの構成を有効にする グローバル設定を有効にすると、Firebox はirebox で生成されたトラフィックの発信元 IP アドレスを bovpn トンネル ルートに一致しなくなります。これは、Firebox で生成されたトラフィックは BOVPN トンネルではなく WAN インターフェイスを使用することを意味します。

ただし、登録サービスで WAN インターフェイスの代わりに BOVPN トンネルを使用したい場合、トラフィックに新しいポリシーを追加します。ポリシーでは、VPN のトンネルルートに一致する発信元 IP アドレスを指定する必要があります。

例

この例では、サイト A の Firebox が BOVPN トンネル経由でサイト B にあるリモートの Firebox に接続します。ネットワークの設定は以下の通りです:

- サイト A のローカルネットワークは 10.0.1.0/24 です。

- サイト B のローカルネットワークは 10.0.2.0/24 です。

- サイト A の信頼済みインターフェイスの IP アドレスは 10.0.1.10 です。

- Firebox で生成されたトラフィックのポリシーの構成を有効にする グローバル設定が選択されています。

サイト A の BOVPN トンネル 構成で、次のようにトンネル ルート設定を指定します:

- ローカル IP — 10.0.1.0/24

- リモート IP — 10.0.2.0/24

サイト A の Firebox は、クラウドベースの WatchGuard 登録サービス宛てにトラフィックを生成します。このトラフィックで強制的に WAN インターフェイスの代わりに VPN トンネルを使用するには、以下の 2 つのオプションがあります:

- カスタム ポリシーテンプレートとカスタム パケット フィルタ ポリシーを作成する

- cdn.watchguard.com では TCP ポート 80 (HTTP) ポリシー、services.watchguard.com では TCP ポート 443 (HTTPS) ポリシーの 2 つのパケット フィルタポリシーを作成する。

1 つ目のオプションをお勧めします。

まず、カスタム ポリシー テンプレートを作成します。この例では、テンプレートは WatchGuard 登録サービス と呼ばれ、以下の設定がされています:

次に、以下の設定で新しいポリシーを作成します:

- 送信元:Firebox

- 送信先:services.watchguard.com、cdn.watchguard.com

- ポリシーの種類:WatchGuard 登録サービスヒント!

- プロトコル:TCP

- ポート:80 および 443

- 送信元 IP の設定:10.0.1.10

VPN のトンネルルートに一致する発信元 IP アドレスを指定する必要があります。今回は、サイト A の Firebox で物理信頼済みインターフェイスの IP アドレスを指定します。

既定設定のポリシーの自動順序指定モードが有効な場合、追加した WatchGuard 登録サービス ポリシーは、組み込み Any From Firebox ポリシーより前に表示されます。この順番は、WatchGuard 登録サービス ポリシーが Any From Firebox ポリシーより詳細なためです。

Firebox から生成された WatchGuard 登録サービス宛てのトラフィックは、BOVPN トンネルを使用しています。これは、WatchGuard Subscription Services ポリシーがこのトラフィックの発信元 IP アドレスを、トンネルルートに一致する 10.0.1.10 に設定するためです。

Firebox の構成にゼロルート BOVPN トンネルと SSL 管理トンネルが含まれている場合、既定で SSL 管理トンネルが BOVPN トンネル上の構築されます。この動作は、Firebox で生成されたトラフィックの発信元 IP アドレスを BOVPN トンネル ルートに一致するよう、Firebox が自動的に設定するために起こります。結果として、WSM Management Server は BOVPN トンネル経由で接続されているリモートの Firebox を管理できなくなります。

Fireware v12.2 以降では、Firebox で生成されたトラフィックのポリシーの構成を有効にする グローバル設定を有効にすると、Firebox はirebox で生成されたトラフィックの発信元 IP アドレスが bovpn トンネル ルートに一致しなくなるよう設定します。この設定を有効にすると、BOVPN トンネル経由ではなく外部インターフェイス経由で SSL 管理トンネルが構築されます。新しいポリシーを構成する必要はありません。

BOVPN 仮想インターフェイス構成でゼロルート 0.0.0.0 を指定した場合、Firebox で生成されたトラフィックは BOVPN 仮想インターフェイストンネル経由で送信されます。この動作は、Firebox で生成されたトラフィックの発信元 IP アドレスを BOVPN 仮想インターフェイストンネル ルートに一致するよう、Firebox が自動的に設定するために起こります。たとえば、ローカルの Firebox が WatchGuard サーバーから署名更新を要求した場合、要求はトンネル経由で送信されます。リモートの Firebox が DNS 要求を許可しない場合、署名更新は失敗します。

Fireware v12.2 以降では、Firebox から WatchGuard 登録サービスへのトラフィックでゼロルート BOVPN 仮想インターフェイストンネルの代わりに WAN インターフェイスを使用することを許可するポリシーを追加できます。

この例では、サイト A の Firebox が BOVPN 仮想インターフェイストンネル経由でサイト B にあるリモートの Firebox に接続します。サイト A の Firebox の設定は以下の通りです:

- BOVPN 仮想インターフェイス構成で指定されているルートは 0.0.0.0 (ゼロルート) です。

- Firebox で生成されたトラフィックのポリシーの構成を有効にする グローバル設定が選択されています。

2 つのオプションがあります:

- カスタム ポリシーテンプレートとカスタム パケット フィルタ ポリシーを作成する

- cdn.watchguard.com では TCP ポート 80 (HTTP) ポリシー、services.watchguard.com では TCP ポート 443 (HTTPS) ポリシーの 2 つのパケット フィルタポリシーを作成する。

1 つ目のオプションをお勧めします。

カスタム ポリシー テンプレートを作成します。この例では、テンプレートは WatchGuard 登録サービス と呼ばれ、以下の設定がされています:

- 種類:パケット フィルタ

- プロトコル:TCP

- サーバー ポート:80 および 443

次に、以下の設定で新しいポリシーを作成します:

- 送信元:Firebox

- 送信先:services.watchguard.com、cdn.watchguard.com

- ポリシーの種類:WatchGuard 登録サービスヒント!

- プロトコル:TCP

- ポート:80 および 443

- ポリシーベースのルーティングを使用:外部 1 インターフェイスを選択して有効化

この例では、ポリシーは WatchGuard 登録サービス と名付けられています。

既定設定のポリシーの自動順序指定モードが有効な場合、追加した WatchGuard 登録サービス ポリシーは、組み込み Any From Firebox ポリシーより前に表示されます。この順番は、WatchGuard 登録サービス ポリシーが Any From Firebox ポリシーより詳細なためです。

Firebox 構成にゼロルート BOVPN 仮想インターフェイストンネルが含まれている場合、Firebox で生成されたトラフィックを含むすべてのトラフィックが BOVPN 仮想インターフェイスに送信されます。

これは、BOVPN 仮想インターフェイストンネルの既定のメトリックが既定ルートのメトリックより低いためです。BOVPN 仮想インターフェイス設定のルートメトリックは、既定で 1 です。既定ルート (外部インターフェイス) のメトリックは 5 です。仮想インターフェイストンネルルートは、BOVPN 仮想インターフェイスルートのメトリックで 5 以上のメトリックを指定しない限り、既定のルートより優先されます。

SSL 管理トンネルがある場合、BOVPN 仮想インターフェイスルート設定で 5 以下のメトリックを指定すると SSL 管理トンネルは BOVPN 仮想インターフェイストンネル上に構築されます。ただし、SSL 管理トンネルを使用して、BOVPN 仮想インターフェイス トンネル経由ではなく外部インターフェイス経由で構築することをお勧めします。

たとえば、サイト A の WSM Management Server は、サイト C にあるリモート Firebox に向けてゼロルート BOVPN 仮想インターフェイストンネルを開始するサイト B にあるリモートの Firebox を管理できません。これは、サイト B の Firebox から WSM Management Server への SSL 管理トンネルが構築されていないためです。代わりに、ゼロルート BOVPN 仮想インターフェイスからサイト C への SSL 管理トンネルが構築されます。

Fireware v12.2 以降では、Firebox で生成されたトラフィックのポリシーの構成を有効にする グローバル設定を有効にすると、ポリシーを構成して Firebox で生成されたトラフィックを構成できます。SSL 管理トンネルで WAN インターフェイスが使用され、BOVPN 仮想インターフェイストンネル経由で構築されないようにするため、次のセクションにあるようにポリシーを構成する必要があります。

例

この例では、ネットワークに次の 3 つのサイトがあります:

- サイト A — WatchGuard Partner のオフィス

このサイトの WSM Management Server が、SSL トンネル経由でサイト B とサイト C の Firebox を管理しています。このサイトの NAT Firebox には外部 IP アドレス 198.51.100.3 が割り当てられています。 - サイト B — カスタマー オフィス

このサイトの Firebox は、サイト C で終了するゼロルート (0.0.0.0) BOVPN 仮想インターフェイス トンネルで構成されています。また、Firebox で生成されたトラフィックのポリシーの構成を有効にする グローバル設定が選択されています。 - サイト C — カスタマー データセンター

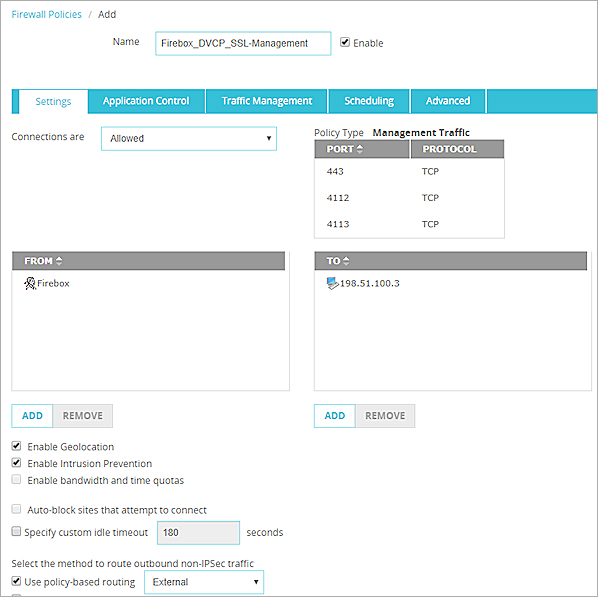

サイト B の Firebox では、Firebox_DVCP_SSL-Management というポリシーが、次のように外部インターフェイス経由でサイト C 宛てに SSL 管理トラフィックを送信します:

- 送信元:Firebox

- 送信先:198.51.100.3

これは、サイト A の NAT Firebox で構成された外部 IP アドレスです。サイト A の NAT Firebox が複数 WAN で構成されている場合、追加の IP アドレスを構成するか、またはリダンダンシーのため、Any-External を構成します。 - ポリシーの種類:管理トラフィックヒント!

- プロトコル:TCP

- ポート:443、4112、4113

バックアップのオプションとして、4112 および 4113 も含まれます。SSL 管理トンネルが失敗した場合、Firebox はこれらのポート経由で Management Server との接続を試みます。 - ポリシーベースのルーティングを使用する:外部

既定設定のポリシーの自動順序指定モードが有効な場合、追加した Firebox_DVCP_SSL-Management ポリシーは、組み込み Any From Firebox ポリシーより前に表示されます。この順番は、Firebox_DVCP_SSL-Management ポリシーが Any From Firebox ポリシーより詳細なためです。