Firebox の DNSWatch をトラブルシューティングする

Firebox で DNSWatch を有効化すると、2 つの異なるアクションが実行されます。これらのアクションは、以下の 2 つです:

Firebox の登録

Firebox は、DNSWatch サーバーに接続し、Firebox が最初に登録された DNSWatch アカウントに登録します。Firebox を登録すると、Firebox は DNSWatch DNS サーバー 2 つとブラック ホール サーバー 1 つの IP アドレスを受信します。

DNS 転送

Firebox は、Firebox で構成されている別の DNS 設定が優先されている限り、DNSWatch DNS サーバーにすべてのアウトバウンド DNS クエリを転送します。DNS 設定の優先順位についての情報は、次を参照してください:Firebox における DNSWatch DNS 設定の優先度。

DNSWatch 使用法の実施が有効なすべてのインターフェイスで、Firebox はポート 53 上のすべての DNS 要求を遮断し、DNS 要求が他の DNS サーバー宛てであった場合でも、別の DNS サーバーにその DNS 要求を転送します。このオプションの詳細については、次を参照してください:Firebox で DNSWatch を有効化する。

登録とステータスのエラーをトラブルシューティングする

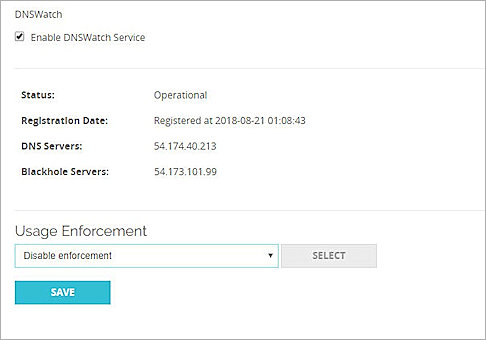

Firebox が登録され、DNSWatch エラーがない場合、Fireware Web UI の DNSWatch ページには以下が表示されます:

登録日:<日時> に登録

ステータス: 動作可能

登録に失敗した場合、または他のエラーが DNSWatch サービスに影響している場合、ステータス 列にトラブルシューティングに役立つ可能性があるエラーメッセージが表示されます。エラーは、DNSWatch アカウントの保護された Firebox ページにある Firebox にも表示されます。

DNSWatch アカウントに Firebox を登録すると、Firebox は Firebox 外部インターフェイスのパブリック IP アドレスを決定するために https://dnswatch.watchguard.com/whatismyip/ 宛てに要求を送信します。Firebox は、この IP アドレスを DNSWatch に送信します。各 Firebox の外部インターフェイスのパブリック IP アドレスは、DNSWatch アカウントの保護された Firebox ページに表示されます。DNSWatch でインターフェイスの情報を更新できない場合、ステータスの更新 列に赤いバツマークが表示されます。詳細については、DNSWatch によって保護された Firebox を表示する を参照してください。

Firebox が NAT デバイス配下にある場合、Firebox が DNSWatch に報告するパブリック IP アドレスは Firebox 自体の外部インターフェイスの IP アドレスと一致しません。

外部 IP アドレスは、ネットワーク上のクライアントから DNSWatch アカウントへの DNS 要求を関連付けるために使用されます。DNSWatch はまた、外部パブリック インターフェイスを使用して、地域に基づいて、Firebox にどの地域 DNS サーバーを関連付けるかを決定します。

Firebox が登録され、DNSWatch に IP パブリック IP アドレスが送信されると、Firebox は DNSWatch サーバーとブラックホール サーバーの IP アドレスを受信します。これらのアドレスは、Fireware Web UI の DNSWatch ページに表示されます。

手順でエラーが発生した場合、次のセクションにあるエラー メッセージを参考に問題をトラブルシューティングします。

DNSWatch のエラー メッセージとログ メッセージ

Firebox の DNSWatch 機能が想定通り機能しない場合、Fireware Web UI の DNSWatch ページにある ステータス セクション、および Firebox ログ メッセージにエラーが表示されます。DNSWatch に関連するログ メッセージを表示するには、Traffic Monitor を開いて診断ログをフィルタします。DNSWatch に関連する Firebox ログ メッセージを見つけるには、dnswatchd のログ ファイルを検索します。

これらのログ メッセージには、DNSWatch の問題のトラブルシューティングに役立つ情報が含まれています。

このメッセージは、Firebox が DNSWatch サービスでの登録に失敗したことを示します。メッセージには、dnswatch ドメイン (dnswatch.watchguard.com) が含まれます。

メッセージには、失敗が発生した特定の原因についての情報も含まれています。例:

"dnswatch.watchguard.com" の DNSWatch サービスでの登録でエラーが発生:このライセンスの記録がありません

このログ メッセージは、WatchGuard Portal Account の Firebox にある DNSWatch のライセンスに問題があることを示します。このログ メッセージが表示されたら、アカウントのライセンスの問題を解決できるよう、Firebox のシリアル番号とポータルのアカウント ID を記載して WatchGuard カスタマー サポートに問い合わせます。

このエラーは、Firebox が DNSWatch に送信するパブリック IP アドレスを取得できなかったことを示します。このエラー メッセージには、この問題のトラブルシューティングに役立つその他の情報も含まれます。

この問題を解決するには、メッセージにある特定のエラーから、問題をトラブルシューティングするための情報を確認します。

このメッセージは、Firebox が DNSWatch サービスから DNS サーバーの IP アドレスの取得に失敗したことを示します。Firebox が登録されると Firebox は DNSWatch DNS サーバーの IP アドレスの取得を試みるため、このエラー メッセージは、Firebox が DNSWatch サービスで正常に登録されたことを示します。

メッセージには、失敗が発生した特定の原因についての情報も含まれています。例:

DNS サーバーの IP アドレスを取得できませんでした:cidr '203.0.113.10/32' はすでに別のクライアントによって使用されているアドレスと重複しています:60 秒後に再試行されます

この例にあるエラーは、Firebox が正常に登録されたものの、Firebox のパブリック IP アドレスがすでに別の DNSWatch アカウントに登録されている Firebox に関連付けられているため、Firebox が DNS サーバーの IP アドレスを取得できなかったことを示します。

同じパブリック IP アドレスを、WatchGuard Portal 内の 2 つの異なるアカウントで有効化された Firebox と関連付けることはできません。

2 つの異なる WatchGuard Portal Account でアクティブ化され、同じ IP アドレスを使用している Firebox で DNSWatch を有効にすると、DNSWatch は DNSWatch に最初に正常に登録された Firebox にパブリック IP アドレスを関連付けます。別の DNSWatch アカウントに登録されている、同じパブリック IP アドレスを持つ他の Firebox は、このエラーを受け取り、DNSWatch DNS サーバーの IP アドレスを受け取りません。このエラーを解決するには、同じパブリック IP アドレスを使用する他の Firebox が WatchGuard Portal の別のアカウントでアクティブ化されていないことを確認してください。

このエラーは、DNSWatch が有効になっているものの、Firebox の機能キーに DNSWatch が含まれていないことを示します。このエラーは、ログ メッセージにのみ表示されます。このエラーは、DNSWatchを有効にして、DNSWatch 機能を有効にしないキーを使用して機能キーを更新した場合に発生する可能性があります。このエラーを解決するには、Firebox に最新の機能キーが追加され、機能キーに DNSWatch が含まれていることを確認してください。

機能キーの DNSWatch の機能が有効期限切れになりました。このエラーを解決するには、Total Security Service 登録、または DNSWatchトライアルの登録を更新し、Firebox の機能キーを更新します。

dnswatch プロセスで、Firebox の機能キーを見つけることができませんでした。エラーには、障害の具体的な原因に関する詳細が含まれています。このエラーを解決するには、Firebox に最新の機能キーが追加されていることを確認してください。

Firebox は、DNSWatch が期限切れになり、Firebox で DNS サーバーが構成されていない場合、このログ メッセージを生成します。Fireboxがこの DNSWatch サーバーをこのまま使用しないようにするには、ネットワーク DNS/WINS 設定で DNS サーバーを指定する必要があります。

クライアントの DNSWatch 保護をトラブルシューティングする

保護をテストするには、test.strongarm.io を使用します。保護されている場合は、フィッシング学習ページが表示されます。保護されていない場合は、問題に関する情報が掲載されたページが表示されます。

保護されたネットワーク上のクライアントから DNSWatch 保護をトラブルシューティングするには、以下の情報が必要です:

- Firebox の内部インターフェイス (信頼済み、オプション、またはカスタム) の IP アドレス

- 公開されている DNS サーバーの IP アドレス。例えば、8.8.8.8 など。

- DNSWatch のテスト ドメイン:test.strongarm.io

- 安全なドメイン:(例) www.google.com

- DNSWatch から除外された Firebox 登録サービスの URL:rp.cloud.threatseeker.com

- DNSWatch ブラックホールのドメイン:blackhole.dnswatch.watchguard.com

ネットワークが DNSWatch によって保護されていること、および DNS 解決が正しく機能することを確認するには、Firebox で保護されているコンピュータから次のテストを実行します:

- Firebox で保護されているコンピュータから、コマンド プロンプト ウィンドウを開きます。

- 次のコマンドを実行します:

nslookup test.strongarm.io <FIREBOX TRUSTED INTERFACE> - 結果を確認します。Firebox が DNSWatch DNS サーバーを使用してドメインを解決した場合、結果は次のようになります:

$ nslookup test.strongarm.io 10.0.1.1 Server: 10.0.1.1 Address: #53 Non-authoritative answer:test.strongarm.io canonical name = blackhole.dnswatch.watchguard.com. Name: blackhole.dnswatch.watchguard.com Address: 54.173.101.99

結果に DNSWatch ブラックホール サーバーの IP アドレスが含まれていない場合、Firebox が DNS 要求を DNSWatch に転送しなかったことを示します。Firebox がトラフィックを DNSWatch に転送することを確認するまで、トラブルシューティングを続行しないでください。

- Firebox で保護されているコンピュータから、コマンド プロンプト ウィンドウを開きます。

- 次のコマンドを実行します:

nslookup test.strongarm.io 8.8.8.8 - 結果を確認します。Firebox が DNSWatch DNS サーバーを使用してドメインを解決した場合、結果は次のようになります:

$ nslookup test.strongarm.io 8.8.8.8

Server: 8.8.8.8

Address: 8.8.8.8#53

Non-authoritative answer:

test.strongarm.io canonical name = blackhole.dnswatch.watchguard.com.

Name: blackhole.dnswatch.watchguard.com

Address: 54.173.101.99

テスト 1 が成功したものの、このテストで DNSWatch ブラックホール サーバーの IP アドレスを受信できなかった場合、使用法の実施はこのネットワーク上で有効になっていません。ネットワークで DNSWatch の使用を強制する場合は、続行する前にこのインターフェイスで DNSWatch を有効にする必要があります。詳細については、Firebox で DNSWatch を有効化する を参照してください。

- Firebox で保護されているコンピュータから、コマンド プロンプト ウィンドウを開きます。

- 正当なドメインで nslookup を実行します。例:

nslookup www.salesforce.com。 - 次のような結果を確認します:

$ nslookup www.salesforce.com

。Server: 10.0.0.1

Address: 10.0.0.1#53

Non-authoritative answer:

www.salesforce.com canonical name = www.gslb.salesforce.com.

Name: www.gslb.salesforce.com

Address: 96.43.144.26

Name: www.gslb.salesforce.com

Address: 96.43.145.26

- この結果を、Firebox で保護されていないシステムで実行した同じテストと比較します。結果が一致する場合、DNSWatch が DNS 要求を正しく解決したことを意味します。

- Firebox で保護されているコンピュータから、コマンド プロンプト ウィンドウを開きます。

- DNSWatch から除外されている WatchGuard ドメインの 1 つで nslookup コマンドを実行します。

nslookup rp.cloud.threatseeker.com - 次のような結果を確認します:

$ nslookup rp.cloud.threatseeker.com 10.0.0.1

Server: 10.0.0.1

Address: 10.0.0.1#53

Non-authoritative answer:

Name: rp.cloud.threatseeker.com

Address: 208.87.234.140

- この結果を、Firebox で保護されていないシステムで実行した同じテストと比較します。結果が一致する場合、DNSWatch が DNS 要求を正しく解決したことを意味します。

上記すべてのテストで期待どおりの結果となった場合、ネットワークは DNSWatch によって保護されています。

既定では、ドメイン test.strongarm.io が DNSWatch アカウントのブロックリストに登録されています。test.strongarm.io を参照して、DNSWatch で DNS 要求が拒否されたときにネットワーク上のクライアントに表示される拒否メッセージを表示することができます。

ブロック ページをカスタマイズする方法については、DNSWatch ブロック ページをカスタマイズする を参照してください。