VLAN とゲスト ネットワークを使用した AP の配備

ワイヤレス ユーザーのためのセキュリティとポリシーが必要とされる複雑なネットワーク環境の場合、ワイヤレス ネットワークで SSID の VLAN を有効化できます。VLAN を有効化すると、Firebox 上の各 SSID にワイヤレス セキュリティ ポリシーを適用し、専用 VLAN 上で SSID ごとにネットワーク トラフィックを分割することができます。

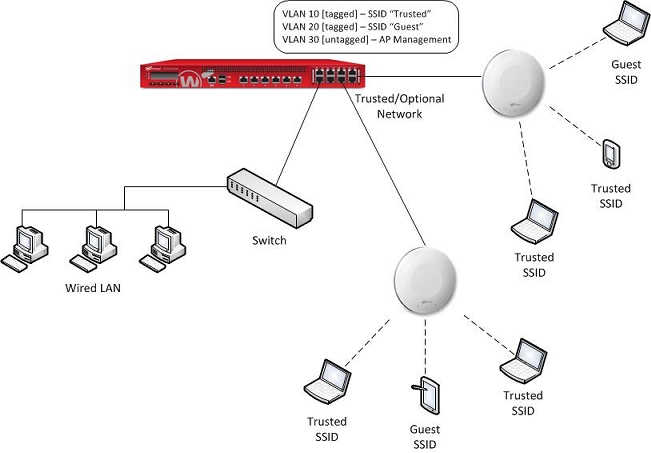

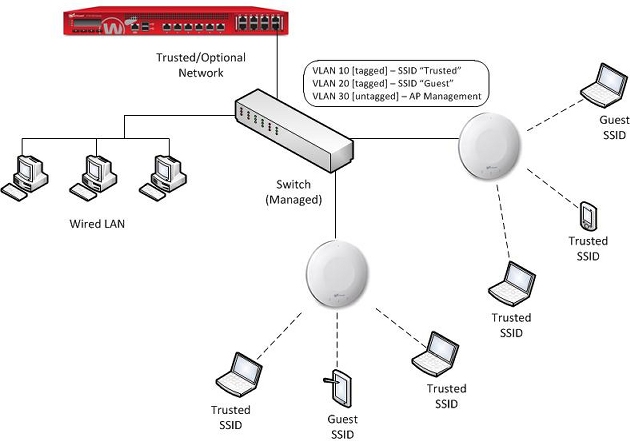

この配備シナリオでは、WatchGuard AP をネットワークに物理的に接続するために使用できる主要な方法が、次のとおり 2 つ存在します:

- VLAN インターフェイスとして構成された信頼済み、任意またはカスタム ネットワーク上の Firebox に、AP を直接接続します。Firebox で、AP 管理用および各ワイヤレス SSID 用の VLAN を作成します。

- 関連する SSID 用の VLAN 情報で構成された管理対象ネットワーク スイッチに AP を接続します。各 SSID 用のファイアウォール ポリシーで VLAN を使用できるように、Firebox 上に同じ VLAN を構成することもできます。

AP 配備と Firebox ポリシー

特定の VLAN の SSID に接続するワイヤレス ユーザーは、同一 VLAN 上の他のリソースにアクセスできますが、信頼済み、カスタム、任意などの同一のセキュリティ ゾーンにある他のインターフェイスや VLAN に接続されたリソースに自動的にアクセスすることはできません。他のインターフェイスや VLAN へのトラフィックを許可する場合は、追加の Firebox ポリシーを作成する必要があります。

カスタム インターフェイスおよびゲスト ワイヤレス セキュリティ

ゲスト ワイヤレス インターフェイスにはカスタム インターフェイス セキュリティ ゾーンを推奨します。既定ではカスタム インターフェイスはファイアウォール ポリシーに含まれていないため、ゲスト ワイヤレス ユーザーが信用済みまたは任意ネットワーク上のネットワークリソースにアクセスするのを防ぐセキュアな開始地点となります。アウトバウンド アクセスや他のインターフェイスやネットワークへのアクセスを含め、カスタム セキュリティ ゾーンのアクセスのポリシーを特別に作成する必要があります。

必要な VLAN の種類

AP の SSID で VLAN タグ付けを有効化するには、次の 2 種類の VLAN を作成する必要があります:

- SSID 用のタグ付き VLAN — AP は、タグ付き VLAN を使用して、各 SSID からのワイヤレス トラフィックを分割します。ワイヤレス ネットワーク内で構成する各 SSID に VLAN 1 つを作成する必要があります。

- AP 管理用のタグなし VLAN — Firebox 上の Gateway Wireless Controller は、WatchGuard AP の発見と管理に特別な管理接続を使用します。AP の管理接続用に使用するタグなしの VLAN を別途作成する必要があります。AP 管理用 IP アドレスは、タグ付き VLAN の IP アドレスと同じにすることはできません。

AP 構成で管理通信用 VLAN のタグ付けを有効にした場合、Firebox は AP への管理接続にタグ付き VLAN を使用できます。タグなし VLAN も、まだペアリングされていない AP への初期接続用に必要です。

VLAN を設定する方法は、AP をネットワークに接続する場所に基づいて、次の 2 種類から選択できます:

- AP を Firebox に直接接続する — AP を Firebox に直接接続するには、AP の接続先の Firebox インターフェイスで VLAN を設定する必要があります。

- Firebox で、AP 管理用 VLAN と、すべてのワイヤレス SSID 用の VLAN を作成します。

- 各 SSID の VLAN のタグ付きトラフィックを送受信するように Firebox インターフェイスを構成し、タグなしトラフィックを AP 通信用 VLAN に送受信するよう構成します。

- AP を管理されたスイッチに接続する — AP を管理されたスイッチに接続するには、管理されたスイッチ インターフェイスと、スイッチが接続する Firebox インターフェイスの両方で VLAN を設定します。

- Firebox で、AP 管理用 VLAN と、すべてのワイヤレス SSID 用の VLAN を作成します。

- 各 SSID の VLAN のタグ付きトラフィックを送受信するように Firebox インターフェイスを構成し、タグなしトラフィックを AP 通信用 VLAN に送受信するよう構成します。

- 各 SSID の VLAN のタグ付きトラフィックを送受信するように Firebox と AP に接続するインターフェイスをスイッチ上で構成します。AP 通信 VLAN に対してタグなしトラフィックを送受信するように、スイッチの同じインターフェイスを構成します。

WatchGuard AP で VLAN の使用を構成する場合やその方法の詳細については、次を参照してください: WatchGuard AP の VLAN を構成する。

タグ付き VLAN とタグなしの VLAN をスイッチのインターフェイス上で有効化する方法の詳細は、スイッチのマニュアルを参照してください。

Firebox で VLAN を作成する

この構成例では、次の 3 種類の VLAN を作成します:

信頼済みワイヤレス アクセス用 VLAN

- 説明 — プライマリ信頼済みワイヤレス ネットワークに使用します。

- VLAN ID — 10

- インターフェイスの種類 — 信頼済み

- IP アドレス — 10.0.10.1/24

- DHCP の範囲 — 10.0.10.2 ~10.0.10.20

ワイヤレス ゲスト アクセス用 VLAN

- 説明 — Guest Wireless Network に使用します。

- VLAN ID — 20

- インターフェイスの種類 — カスタム

- IP アドレス — 10.0.20.1/24

- DHCP の範囲 — 10.0.20.2 ~10.0.20.20

既定ではカスタム インターフェイスにはアクセス ポリシーがなく、ゲスト ワイヤレス ユーザーが信用済みまたは任意ネットワークにアクセスするのを防ぐセキュアな開始地点となるため、ゲスト ワイヤレス インターフェイスにはカスタム インターフェイス セキュリティ ゾーンを推奨します。

AP 管理用のタグなし VLAN

- 説明 — Gateway Wireless Controller が AP 発見・管理に使用します。

- VLAN ID — 30

- インターフェイスの種類 — 信頼済み

- IP アドレス — 10.0.30.1/24

- DHCP の範囲 — 10.0.30.2 ~10.0.30.20

信頼済みワイヤレス SSID 用 VLAN を作成する

- ネットワーク > VLAN の順に選択します。

- 追加 をクリックします。

- 名前 テキスト ボックスに、VLAN の名前を入力します。

この例では、VLAN10 と入力します。 - 説明 テキスト ボックスに、VLAN の説明コメントを入力します。

この例では、信頼済みワイヤレス ネットワーク用 VLAN と入力します。 - VLAN ID テキスト ボックスに、VLAN ID 番号を入力します。

この例では、10 と入力します。 - セキュリティ ゾーン ドロップダウン リストから、この VLAN と SSID のセキュリティ ゾーンを選択します。

この例では、信頼済み VLAN インターフェイス、信頼済み を選択します。 - IP アドレス テキスト ボックスに、VLAN インターフェイスの IP アドレスをスラッシュ表記で入力します。

この VLAN では、10.0.10.1/24 と入力します。 - ネットワーク タブで、DHCP サーバーを追加します。

- 開始 IP と 終了 IP テキスト ボックスに、DHCP 範囲の IP アドレスを入力します。

この VLAN では、10.0.10.2 と 10.0.10.20 を入力します。 - VLAN インターフェイス用の VLAN タグ設定を選択します。この例では、信頼済みワイヤレス VLAN トラフィックをタグ付けします。

- 保存 をクリックし、この VLAN 構成を保存します。

- ネットワーク > 構成 の順に選択します。

- VLAN タブを選択します。

- 追加 をクリックします。

- 名前 (エイリアス) テキスト ボックスに、VLAN の名前を入力します。

この例では、VLAN10 と入力します。 - 説明 テキスト ボックスに、VLAN の説明コメントを入力します。

この例では、信頼済みワイヤレス ネットワーク用 VLAN と入力します。 - VLAN ID テキスト ボックスに、VLAN ID 番号を入力します。

この例では、10 と入力します。 - セキュリティ ゾーン ドロップダウン リストから、この VLAN と SSID のセキュリティ ゾーンを選択します。

この例では、信頼済み VLAN インターフェイス、信頼済み を選択します。 - IP アドレス テキスト ボックスに、VLAN インターフェイスの IP アドレスをスラッシュ表記で入力します。

この VLAN では、10.0.10.1/24 と入力します。 - DHCP サーバーを使用する を選択して 追加 をクリックします。

- 開始 IP と 終了 IP テキスト ボックスに、DHCP 範囲の IP アドレスを入力します。

この VLAN では、10.0.10.2 と 10.0.10.20 を入力します。 - OK をクリックし、VLAN 構成を保存します。

ゲスト ワイヤレス SSID 用 VLAN を作成する

- ネットワーク > VLAN の順に選択します。

- 追加 をクリックします。

- 名前 テキスト ボックスに、VLAN の名前を入力します。

この例では、VLAN20 と入力します。 - 説明 テキスト ボックスに、VLAN の説明コメントを入力します。

この例では、Guest Wireless Network 用 VLAN と入力します。 - VLAN ID テキスト ボックスに、VLAN ID 番号を入力します。

この例では、20 と入力します。 - セキュリティ ゾーン ドロップダウン リストから、この VLAN と SSID のセキュリティ ゾーンを選択します。

この例では、ゲスト ワイヤレス VLAN インターフェイス、カスタム を選択します。 - IP アドレス テキスト ボックスに、VLAN インターフェイスの IP アドレスをスラッシュ表記で入力します。

この VLAN では、10.0.20.1/24 と入力します。 - ネットワーク タブで、DHCP サーバーを追加します。

- 開始 IP と 終了 IP テキスト ボックスに、DHCP 範囲の IP アドレスを入力します。

この VLAN では、10.0.20.2 と 10.0.20.20 を入力します。 - VLAN インターフェイス用の VLAN タグ設定を選択します。この例では、ゲスト ワイヤレス VLAN トラフィックをタグ付けします。

- 保存 をクリックし、この VLAN 構成を保存します。

- ネットワーク > 構成 の順に選択します。

- VLAN タブを選択します。

- 追加 をクリックします。

- 名前 (エイリアス) テキスト ボックスに、VLAN の名前を入力します。

この例では、VLAN20 と入力します。 - 説明 テキスト ボックスに、VLAN の説明コメントを入力します。

この例では、Guest Wireless Network 用 VLAN と入力します。 - VLAN ID テキスト ボックスに、VLAN ID 番号を入力します。

この例では、20 と入力します。 - セキュリティ ゾーン ドロップダウン リストから、この VLAN と SSID のセキュリティ ゾーンを選択します。

たとえば、RADIUS と入力します。カスタム インターフェイスのトラフィックを具体的に許可するポリシーを設定しない限り、カスタム インターフェイスのトラフィックは Firebox を経由することが許可されないため、カスタム ゾーンを推奨します。ゲスト ユーザーが信頼済みまたは任意ネットワークにアクセスできないよう徹底することは、ワイヤレス ゲスト ネットワークのセキュリティにとって重要なことです。

カスタム セキュリティ ゾーンを使用する場合は、ゲスト ワイヤレス ユーザーにアウトバウンド アクセスを許可するため、送信 ポリシーに Guest Wireless Network を特別に追加する必要があります。

- IP アドレス テキスト ボックスに、VLAN インターフェイスの IP アドレスをスラッシュ表記で入力します。

この例では、10.0.20.1/24 と入力します。 - DHCP サーバーを使用する を選択して 追加 をクリックします。

- 開始 IP と 終了 IP テキスト ボックスに、DHCP 範囲の IP アドレスを入力します。

この例では、10.0.20.2 と 10.0.20.20 を入力します。 - OK をクリックし、VLAN 構成を保存します。

AP 管理用の VLAN を作成する

- ネットワーク > VLAN の順に選択します。

- 追加 をクリックします。

- 名前 テキスト ボックスに、VLAN の名前を入力します。

この例では、VLAN30 と入力します。 - 説明 テキスト ボックスに、VLAN の説明コメントを入力します。

この例では、AP 管理接続用 VLAN と入力します。 - VLAN ID テキスト ボックスに、VLAN ID 番号を入力します。

この例では、30 と入力します。 - セキュリティ ゾーン ドロップダウン リストから、この VLAN と SSID のセキュリティ ゾーンを選択します。

この例では、AP 通信用 VLAN インターフェイス、信頼済み を選択します。 - IP アドレス テキスト ボックスに、VLAN インターフェイスの IP アドレスをスラッシュ表記で入力します。

この VLAN では、10.0.30.1/24 と入力します。 - ネットワーク タブで、DHCP サーバーを追加します。

- 開始 IP と 終了 IP テキスト ボックスに、DHCP 範囲の IP アドレスを入力します。

この VLAN では、10.0.30.2 と 10.0.30.20 を入力します。 - VLAN インターフェイス用の VLAN タグ設定を選択します。この例では、AP 通信 VLAN トラフィックにタグを付けません。

- 保存 をクリックし、この VLAN 構成を保存します。

この例の VLAN 設定が完了すると、次のようになります:

- ネットワーク > 構成 の順に選択します。

- VLAN タブを選択します。

- 追加 をクリックします。

- 名前 (エイリアス) テキスト ボックスに、VLAN の名前を入力します。

この例では、VLAN30 と入力します。 - 説明 テキスト ボックスに、VLAN の説明コメントを入力します。

この例では、AP 管理接続用 VLAN と入力します。 - VLAN ID テキスト ボックスに、VLAN ID 番号を入力します。

この例では、30 と入力します。 - セキュリティ ゾーン ドロップダウン リストから、この VLAN と SSID のセキュリティ ゾーンを選択します。

この例では、AP 通信用 VLAN インターフェイス、信頼済み を選択します。 - IP アドレス テキスト ボックスに、VLAN インターフェイスの IP アドレスをスラッシュ表記で入力します。

この例では、10.0.30.1/24 と入力します。 - DHCP サーバーを使用する を選択して 追加 をクリックします。

- 開始 IP と 終了 IP テキスト ボックスに、DHCP 範囲の IP アドレスを入力します。

この例では、10.0.30.2 と 10.0.30.20 を入力します。 - OK をクリックし、VLAN 構成を保存します。

この例の VLAN 設定が完了すると、次のようになります:

ネットワーク インターフェイス (Policy Manager) に VLAN を追加する

Policy Manager を使用する場合は、これらの VLAN をネットワーク インターフェイスに追加し、タグ付けオプションを選択する必要があります。

- ネットワーク > 構成 の順に選択します。

- インターフェイス タブを選択します。

- VLAN で使用するネットワーク インターフェイスを選択して、構成 をクリックします。

選択されたインターフェイスのインターフェイス設定ダイアログ ボックスが表示されます。

- インターフェイスの名前 テキスト ボックスに、この VLAN インターフェイスの名前を入力します。

- インターフェースの説明 テキスト ボックスに、この VLAN インターフェイスの説明を入力します。

- インターフェイスの種類ドロップダウン リストから、VLAN を選択します。

- ネットワーク インターフェイスのタグ付き VLAN データを受信するには、選択した VLAN でタグ付きトラフィックを送受信する チェックボックスを選択します。

- このインターフェイスに含める各タグ付き VLAN の メンバー チェックボックスを選択します。

この例では、VLAN10 と VLAN20 を選択します。

SSID 用の VLAN のみがタグ付きになります。AP 通信用の VLAN は、タグなしのままにする必要があります。 - タグなしデータを受信するようにインターフェイスを構成するには、ダイアログ ボックスの下部にある 選択した VLAN でのタグなしトラフィックを送受信する チェックボックスを選択します。

AP デバイス通信用の VLAN でタグなしデータの送受信を行うには、このオプションを選択する必要があります。 - ドロップダウン リストから、AP 通信用 VLAN、VLAN30 をタグなし VLAN に選択します。

- OK をクリックします。

- 構成ファイルを Firebox に保存します。

Gateway Wireless Controller に SSID を追加する

- ネットワーク > Gateway Wireless Controller の順に選択します。

- Gateway Wireless Controller を有効化 チェックボックスを選択します。

- SSID タブで、追加 をクリックします。

- ネットワーク名 (SSID) テキスト ボックスに、信頼済み と入力します。

- VLAN タグを有効化する チェックボックスを選択します。

これが必要な理由は、この SSID 用 VLAN がタグ付きでなければならないためです。 - VLAN ID テキスト ボックスで、10 と入力するか、これを選択します。

- アクセス ポイント タブで、この SSID を使用したい AP を選択します。

- セキュリティ タブを選択します。

- この SSID のワイヤレス暗号化のセキュリティ設定を構成します。

- 保存 をクリックし、SSID 構成を保存します。

- SSID タブで、追加 をクリックします。

設定タブが選択された状態で SSID の追加ダイアログ ボックスが表示されます。

- ネットワーク名 (SSID) テキスト ボックスに、Guest と入力します。

- VLAN タグを有効化する チェックボックスを選択します。

これが必要な理由は、この SSID 用 VLAN がタグ付きでなければならないためです。 - VLAN ID テキスト ボックスで、20 と入力するか選択します。

- アクセス ポイント タブで、この SSID を使用したい AP を選択します。

- セキュリティ タブを選択します。

- この SSID のワイヤレス暗号化のセキュリティ設定を構成します。

- 保存 をクリックし、SSID 構成を保存します。

- ネットワーク > Gateway Wireless Controller の順に選択します。

Gateway Wireless Controller ダイアログ ボックスが、SSID タブを選択した状態で表示されます。 - Gateway Wireless Controller を有効化 チェックボックスを選択します。

- SSID タブで、追加 をクリックします。

設定タブが選択された状態で SSID の追加ダイアログ ボックスが表示されます。

- ネットワーク名 (SSID) テキスト ボックスに、信頼済み と入力します。

- VLAN タグを有効化する チェックボックスを選択します。

これが必要な理由は、この SSID 用 VLAN がタグ付きでなければならないためです。 - VLAN ID テキスト ボックスで、10 と入力するか、これを選択します。

- アクセス ポイント タブで、この SSID を使用したい AP を、利用可能 リストから メンバー リストに移動します。

- セキュリティ タブを選択します。

- この SSID のワイヤレス暗号化のセキュリティ設定を構成します。

- OK をクリックし、SSID 構成を保存します。

Gateway Wireless Controller ダイアログ ボックスが、SSID リスト内の信頼済み SSID と表示されます。 - SSID タブで、追加 をクリックします。

設定タブが選択された状態で SSID の追加ダイアログ ボックスが表示されます。

- ネットワーク名 (SSID) テキスト ボックスに、Guest と入力します。

- VLAN タグを有効化する チェックボックスを選択します。

これが必要な理由は、この SSID 用 VLAN がタグ付きでなければならないためです。 - VLAN ID テキスト ボックスで、20 と入力するか選択します。

- アクセス ポイント タブで、この SSID を使用したい AP を、利用可能 リストから メンバー リストに移動します。

- セキュリティ タブを選択します。

- この SSID のワイヤレス暗号化のセキュリティ設定を構成します。

- OK をクリックします。

Gateway Wireless Controller ダイアログ ボックスが、SSID リスト内の信頼済み SSID とゲスト SSID と共に表示されます。

- OK をクリックし、Gateway Wireless Controller の設定を保存します。

- 構成ファイルを Firebox に保存します。

SSID を構成した後に、AP を Firebox とペアリングし、この SSID を各 AP の無線に割り当てることができます。