WatchGuard AP の VLAN を構成する

WatchGuard AP で SSID の VLAN と VLAN タグ付けを使用できます。VLAN と WatchGuard Firebox に関する一般的な詳細については、次を参照してください: 仮想ローカル エリア ネットワーク (VLAN) について。

WatchGuard AP の SSID で VLAN タグ付けを有効化した場合、または AP の管理通信用 VLAN のタグ付けを有効にした場合、AP が接続するネットワークでも VLAN を有効にする必要があります。既定では、AP への管理通信用トラフィックにはタグは付いていません。そのため、以下の説明に従って、管理用トラフィックにタグなし VLAN を追加することをお勧めします。管理用トラフィックにタグ付き VLAN を使用する方が望ましい場合は、管理用トラフィックのタグ付けを AP が行うように構成すること、アクセス ポイント構成の管理通信用 VLAN ID が、管理用トラフィックに使用する VLAN に設定されていることを確認します。

タグ付き管理通信用 VLAN は、AP が Firebox の Gateway Wireless Controller にペアリングされてから使用します。ペアリングされていない AP は、タグ付き VLAN トラフィックに応答できません。

SSID で VLAN のタグ付けを有効化すべき場合

WatchGuard APデバイスの SSID の VLAN タグを有効化する理由は、次の 2 つがあります:

同じネットワークに接続する SSID に、異なるファイアウォール ポリシーを構成するには

AP に複数の SSID を構成し、各 SSID に異なるファイアウォール ポリシーを設定したい場合、SSID で VLAN のタグ付けを有効化してから、各 SSID に固有のポリシーで、その SSID に関連付けられた VLAN ID を使用することができます。例えば、各 SSID に関連する VLANを指定する SSID に、異なる HTTP パケット フィルタ ポリシーを追加できます。

同じ物理ネットワークのトラフィックを個別の論理ネットワークに分割するには

同じ物理ネットワークに接続された APデバイスが複数存在する場合、VLAN タグにより、各 SSID に接続されたワイヤレス クライアントについて、個別にトラフィックを診断することができます。例えば、ネットワーク分析を実行している場合、VLAN タグを使用して SSID に関連する VLANIDのトラフィックを確認することができます。

または、信頼済みネットワークについて、すべての AP に 1 つの SSID を設定し、カスタム/任意ネットワークには別の SSID を設定することもできます。信頼済みネットワークと任意/カスタム ネットワークに接続するワイヤレス クライアントのトラフィックを分割するために、信頼済み VLAN と任意/カスタム VLAN を設定することができます。カスタム ネットワークが任意ネットワークよりセキュアな理由は、任意ネットワークに信頼済みリソースが存在する場合に、信頼のないワイヤレス クライアントをそのネットワークにアクセスさせたくないためです。

Firebox で VLAN を構成する

AP に設定された SSID で VLAN のタグ付けを有効化するには、AP の接続先となる Firebox のインターフェイスで VLAN を構成する必要があります。

AP の接続先を意図する Firebox のインターフェイスで、インターフェイスの種類 を VLAN に設定します。次に、AP で使用する VLAN を構成します。

- タグ付きトラフィックを VLAN インターフェイスに送信するよう、各 SSID が使用する VLAN を構成します。

- AP への管理接続用の VLAN を構成し、VLAN インターフェイスにタグなしトラフィックが送信されるようにします。

- 各 VLAN の DHCP サーバー または DHCP リレー を有効化します。

- AP は、管理通信用の VLAN 上の DHCP サーバーから IP アドレスを取得します。

- SSID に接続するワイヤレス クライアントは、その SSID の VLAN にある DHCP サーバーから IPアドレスを取得します。

複数 VLAN に存在する AP を構成する場合、その AP は各 VLAN で DHCP IP アドレスを要求します。

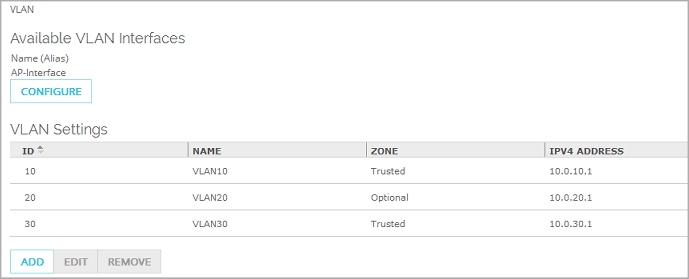

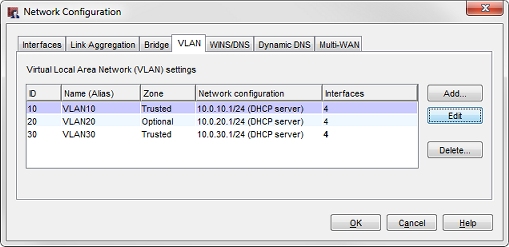

たとえば、VLAN タグを使用する SSID を 2 つ作成したい場合、VLAN を 3 つ作成し、その VLAN ID を 10、20、30 とします。

- 信頼済みネットワーク上の VLAN ID 10 — 信頼済みネットワークへのワイヤレス接続用のための SSID 用

- カスタムまたは任意ゾーンの VLAN ID 20 — インターネットへのワイヤレス ゲスト アクセス用の SSID に使用カスタム ゾーンの方がセキュアです。

- 信頼済みゾーンの VLAN ID 30 — AP への管理通信用

Policy Manager で VLAN を構成する

VLAN を作成する方法の詳細については、次を参照してください: 新しい VLAN を定義する。

VLAN を作成した後、 VLAN インターフェイスとして AP が接続する Firebox インターフェイスを構成します。

AP が接続するインターフェイス設定を構成するには、Policy Manager から以下の手順を実行します:

- AP が接続するインターフェイスを編集します。

- インターフェイスの種類ドロップダウン リストから、VLAN を選択します。

- SSID の 各 VLAN に対してタグ付きトラフィックを送受信するように、そのインターフェイスを構成します。

- AP への管理通信用 VLAN に対してタグなしトラフィックを送受信するように、そのインターフェイスを構成します。

VLAN インターフェイスの構成方法の詳細については、次を参照してください: インターフェイスを VLAN に割り当てる。

信頼済みまたはオプショナル インターフェイスを VLAN インターフェイスに変更する

ワイヤレス VLAN 構成に対応するため、場合によってはプライマリ信頼済みまたは任意の有線ネットワーク インターフェイスを VLAN インターフェイスに変更することをお勧めします。

例えば、信頼済みの有線ネットワーク インターフェイスとは異なるサブネット上の信頼済みワイヤレス インターフェイス上に、信頼済みのワイヤレス インターフェイス ワイヤレス AP を最初に構成している場合があります。これは、ワイヤレス クライアントが信頼済みの優先 LAN 上のサーバーやプリンターなどのデバイスに接続できないことを意味します。

信頼済みまたは任意の有線ネットワーク インターフェイスを VLAN に変更してから VLAN をタグなしとして既存の有線ネットワークに関連付け、その後ワイヤレス VLAN インターフェイスで同じ VLAN をタグ付き VLAN として割り当てます。ワイヤレス アクセス ポイントを直接 Firebox に接続しない限り、VLAN 対応スイッチが必要です。

Policy Manager を使用してこのタスクを実行することをお勧めします。Fireware Web UI は、手順中に一時的に無効にする必要がある信頼済みインターフェイスへの管理接続が必要です。

森羅済みまたはオプショナル インターフェイスを VLAN インターフェイスに変更するには、Policy Manager から以下の手順を実行します:

- WatchGuard System Manager で Firebox デバイスに接続します。

- Policy Manager を開きます。

- ネットワーク> 構成 の順に移動して、VLAN に変更したい信頼済みまたはオプショナル インターフェイスを構成します。

- IP アドレス、DHCP 設定、および IPv6、セカンダリ、MACアクセス制御、詳細タブの設定を含む、このデバイスのすべての設定を控えておきます。

- インターフェイスの種類ドロップダウン リストから VLAN を選択して OK をクリックします。

- 選択したVLAN へのタグ付きトラフィックを送受信する チェックボックスをクリックします。

- 新しい VLAN をクリックします。

- ステップ 4 にある通り、信頼済みインターフェイスの構成と同じ IP アドレス およびその他の設定で、新しい VLAN インターフェイスプロファイルを同様に構成します。

- 新しい VLAN の 名前 または エイリアス を入力します。

- (任意) 説明 テキスト ボックスに、ブリッジの説明を入力します。

- セキュリティ ゾーン リストから、信頼済み を選択します。

- VLAN のスラッシュ表記に IP アドレス を入力します。信頼済み または オプショナル インターフェイスの構成と同様に設定されていることを確認します。

- VLAN の IP アドレス配布の DHCP 設定を構成します。

- OK をクリックし、VLAN インターフェイス構成を保存します。

- (任意)。インターフェイスでタグ付き VLAN を使用する場合は、インターフェイスで使用したいワイヤレス VLAN およびその他の VLAN の メンバー チェックボックスを選択します。

タグ付き VLAN を持たない場合、この手順をスキップします。 - OK をクリックし、インターフェイス構成を保存します。

管理されているスイッチで VLAN を構成する

VLAN タグを有効化し、AP を管理されているスイッチに接続したい場合、そのスイッチでも VLAN を構成する必要があります。そのスイッチは 802.1Q VLANタグをサポートしている必要があります。

対象となるスイッチで、次の操作を行います:

- Firebox 上で構成した VLAN と同じ ID で VLAN を追加します。

- Firebox と AP に接続するスイッチ インターフェイスを構成し、各 SSID に割り当てられた VLAN のタグ付きトラフィックを送受信するようにします。

- Firebox と AP に接続するスイッチ インターフェイスを構成し、AP 管理用タグ付きトラフィックタグ付きまたはタグなしトラフィックを送受信するようにします。

- AP 構成で 管理通信用 VLAN のタグ付けが有効になっていない場合は、AP の管理に使用する VLAN のタグなしトラフィックを送受信するようスイッチを構成します。

- AP の管理通信用 VLAN のタグ付けが有効になっている場合は、AP 管理に使用する VLAN のタグ付きトラフィックを送受信するようにスイッチを構成します。

ご使用のスイッチの VLAN で有効化と構成の行う方法の説明は、スイッチのマニュアルを参照してください。

AP の SSID で VLAN のタグ付けを有効化した場合は、802.1Q の VLAN タグ付けをサポートしないスイッチに AP を接続しないでください。