適用対象:WatchGuard のクラウド管理のアクセス ポイント (AP130、AP330、AP332CR、AP430CR、AP432)

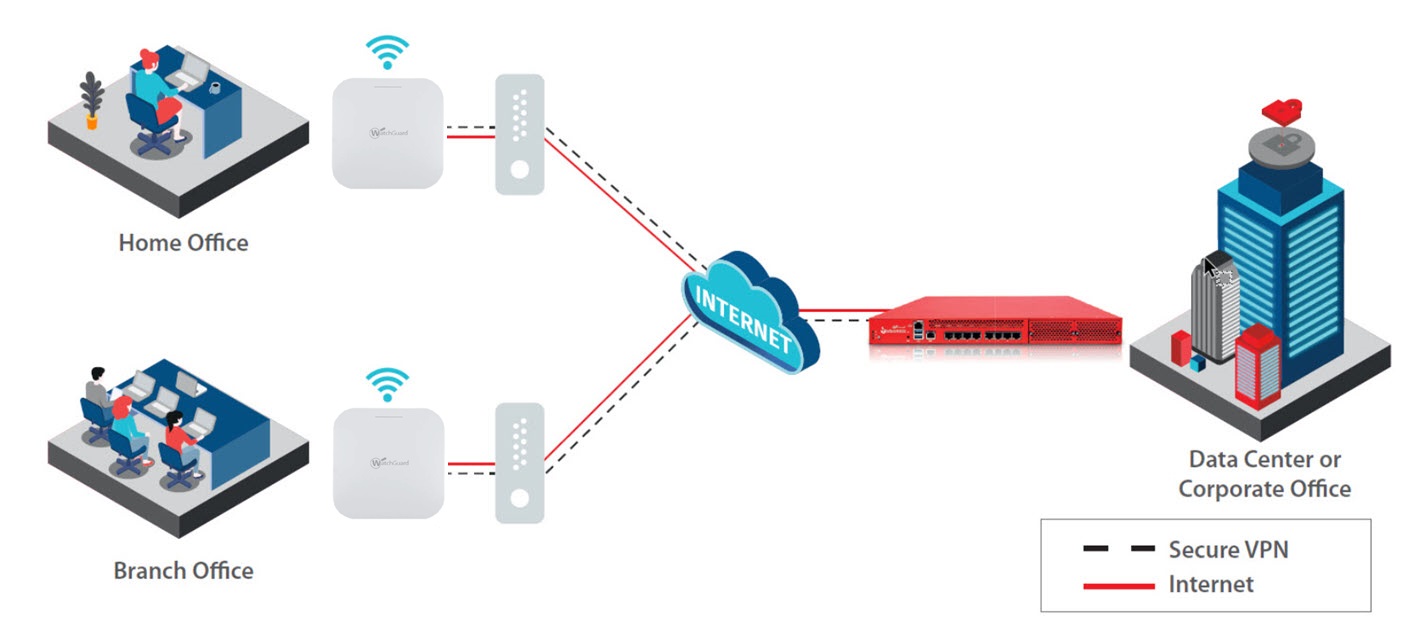

WatchGuard Cloud の管理対象アクセス ポイントとクラウド管理の Firebox 間にセキュア VPN トンネルを構築することができます。

現時点で、アクセス ポイント VPN はクラウド管理の Firebox でのみサポートされています。

VPN トンネルにより、リモートワーカーが IKEv2 (IKE バージョン 2) VPN 経由で企業のデータセンターに安全な方法で接続できるようになります。ユーザー側の構成は必要ありません。

例:

- 企業ネットワークに安全に接続する必要のある自宅のリモートワーカー

- ファイアウォールは必要ないけれども、企業ネットワークに安全に接続する必要のある小規模な支店や支社

アクセス ポイント VPN の要件

アクセス ポイント VPN を構築するには、以下が必要となります。

- Mobile VPN (IKEv2) 対応のクラウド管理の Firebox

- アクセス ポイントにおける NAT 対応 SSID

アクセス ポイント VPN 機能では、VLAN が有効になっている SSID または キャプティブ ポータルに構成されている SSID はサポートされていません。

- WatchGuard USP Wi-Fi ライセンス

ネットワーク要件

VPN に使用するアクセス ポイントが別のファイアウォールやルーターの背後に配置されている場合は、VPN 通信に使用できるように以下のポートが開いていることを確認してください。

- UDP ポート 500

- UDP ポート 4500

通常、ESP IP プロトコル 50 は UDP ポート 4500 パケットにカプセル化されているため、これを指定する必要はありません。このポートは NAT Traversal に使用されます。ESP では NAT は使用できません。ほとんどの場合、アクセス ポイントは周辺デバイスです。また、アクセス ポイントでは常に NAT traversal が使用されます。

ファイアウォールまたはルーターで送信 IPSec パススルーが有効化されていることを確認してください。多くのデバイスでは、これが既定ですでに有効化されています。WatchGuard Firebox では、Fireware Web UI または Policy Manager の VPN グローバル設定で、パススルー ポリシーを追加するオプションを有効化することができます。詳細については、Fireware ヘルプ の グローバル VPN 設定について を参照してください。

アクセス ポイント VPN を構成する

アクセス ポイント VPN を構成するには、以下の手順を実行します。

- Mobile VPN (IKEv2) で Firebox を構成する

- Access Point Site を追加する

- NAT 対応 SSID を追加する

- アクセス ポイント VPN を構成する

- サイト構成をアクセス ポイントに配備する

- アクセス ポイント VPN をテストする

Mobile VPN (IKEv2) で Firebox を構成する

Mobile Virtual Private Networking (Mobile VPN) により、アクセス ポイントなどのリモート デバイスと Firebox の背後に配置されたネットワーク リソースとの間に安全な接続を構築することができます。

クラウド管理の Firebox と WatchGuard アクセス ポイントでは、VPN 接続において Mobile VPN with IKEv2 がサポートされています。これにより、IPSec を使用して、強力な暗号化と認証が実現します。

アクセス ポイントとクラウド管理の Firebox の間に VPN を構成するには、まず Firebox に Mobile VPN with IKEv2 を構成する必要があります。

- Subscriber アカウントで、構成 > デバイス の順に選択します。

- Firebox を選択します。

- デバイス構成 を選択します。

デバイス構成ページが開きます。 - VPN セクションで、Mobile VPN を追加する を選択します。

Mobile VPN を追加する ページが開きます。 - IKEv2 を選択します。

Mobile VPN with IKEv2 構成 ページが開きます。

- VPN の 名前 を入力します。

- Firebox アドレス のセクションで、ドメイン名または IP アドレスを追加する をクリックします。Firebox のドメイン名またはパブリック IP アドレスを追加します。

- 保存 をクリックします。

アクセス ポイント VPN を構成して配備すると、Firebox で、Mobile VPN のアクセス ポイント VPN ユーザーに対応する認証グループとユーザーが自動的に作成されます。グループ名は、Access Point Site の名前となります。グループの詳細に表示されるアクセス ポイントのユーザー名は、デバイスのシリアル番号となります。

詳細については、クラウド管理の Firebox で Mobile VPN with IKEv2 を構成する を参照してください。

Access Point Site を追加する

Access Point Site に VPN を構成するAccess Point Site の詳細については、Access Point Site について を参照してください。

アクセス ポイント VPN を構成するには、WatchGuard Cloud で以下の手順を実行します。

- Subscriber アカウントで、構成 > Access Point Site の順に選択します。

Access Point Site ページが開きます。 - サイトを追加する をクリックします。

また、既存の Access Point Site を選択して構成することができます。

- Access Point Site の 名前 と 説明 を入力して、追加 をクリックします。

Access Point Site 構成ページが開きます。

NAT 対応 SSID を追加する

NAT 対応の SSID をアクセス ポイント VPN のサイトに追加するには、以下の手順を実行します。

- Wi-Fi ネットワーク タイルで、SSID を追加する をクリックします。

SSID を追加する ページが開きます。

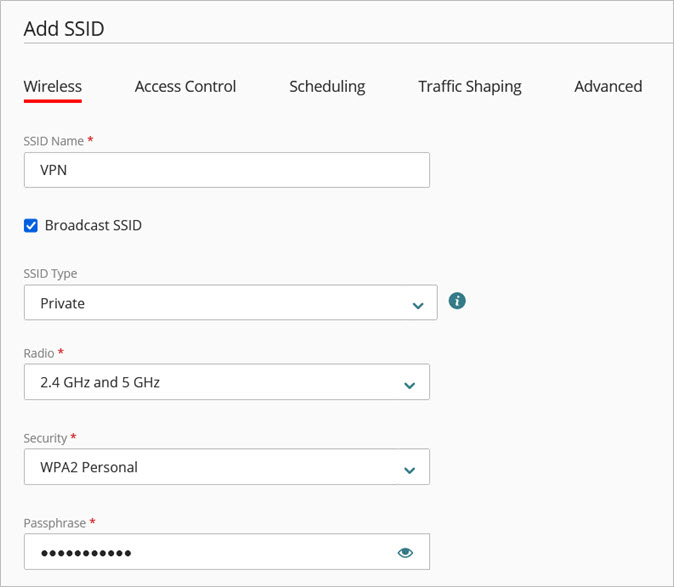

以下の SSID 設定を構成します。

- SSID 名 — SSID 名を入力します。これがクライアントに表示されるこのワイヤレス ネットワークの名前となります。

- ブロードキャスト SSID — ブロードキャスト SSID を選択して、SSID 名をワイヤレス クライアントにブロードキャストします。SSID 名を非表示にする場合は、このチェックボックスを選択解除します。

- SSID の種類 — プライベート ワイヤレス ネットワークを選択します。

- 無線 — この SSID をブロードキャストするアクセス ポイント無線 (2.4 GHz、5 GHz、または 2.4 GHz と 5 GHz の両方) を選択します。

- セキュリティ — この SSID のセキュリティの種類とパスフレーズを選択します。最小でも WPA2 パーソナル を使用することが勧められます。

- ネットワーク セクションで、NAT を選択する必要があります。

アクセス ポイント VPN は、ブリッジ モードの SSID または VLAN が有効化されている SSID では機能しません。

- SSID で NAT を有効化する際に、以下の設定を構成します。

- ローカル IP アドレス (Gateway) — 選択されたネットワークの DHCP アドレス プール外の IP アドレス。このアドレスは、ワイヤレス ネットワークのクライアントのゲートウェイ アドレスとして使用されます。

既存のネットワークの IP アドレスと競合しない IP アドレス範囲を構成してください。

- サブネット マスク — 選択されたネットワークのネット マスク。

- DHCP プールの開始 IP アドレス — 選択されたネットワークの DHCP アドレス プールの開始 IP アドレス。

- DHCP プールの終了 IP アドレス — 選択されたネットワークの DHCP アドレス プールの終了 IP アドレス。

- リース時間 — DHCP リース時間 (時間単位/1 〜 24)。

- プライマリとセカンダリ DNS サーバー — ワイヤレス クライアントから DNS クエリが実行されるプライマリとセカンダリの DNS サーバー。プライマリ DNS サーバーは、企業ネットワークの DNS サーバーとなっている必要があります。

- 追加 をクリックして、サイトに SSID を追加します。

- 戻る をクリックして、サイト構成設定ページに戻ります。

- 配備のスケジュール をクリックして、新しい SSID でサイト構成を配備します。

SSID 構成を配備しないと、次の手順のアクセス ポイント VPN 構成で SSID を選択することができなくなります。

アクセス ポイント VPN を構成する

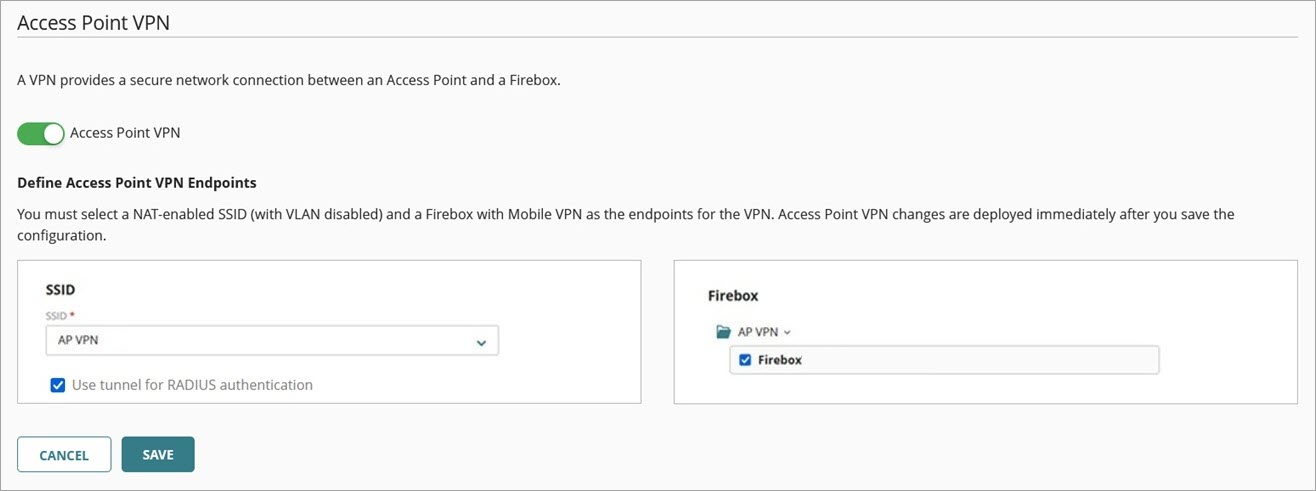

アクセス ポイント VPN を有効化して構成するには、以下の手順を実行します。

- Access Point Site 構成ページで、アクセス ポイント VPN をクリックします。

アクセス ポイント VPN ページが開きます。

- アクセス ポイント VPN を有効化します。

- SSID ドロップダウンリストから、作成した NAT 対応 SSID を選択します。

SSID で VLAN を有効化することはできません。 - (任意) RADIUS 認証にトンネルを使用する チェックボックスを選択して、RADIUS 認証トラフィックがトンネル経由で Firebox トンネル endpoint の背後にある RADIUS サーバーに送信されるようにします。アクセス ポイント VPN に構成されている SSID およびエンタープライズ認証に同じ RADIUS サーバーが使用される他の SSID の場合は、トンネル経由で認証トラフィックが伝達されます。この機能は、アクセス ポイント VPN に構成されている SSID による RADIUS サーバーでエンタープライズ認証が構成されている場合にのみ表示されます。

- Firebox ドロップダウン リストから、Mobile VPN が有効化されているクラウド管理の Firebox を選択します。

VPN 構成に表示されるのは、NAT 対応 SSID および Mobile VPN (IKEv2) が有効化されているクラウド管理の Firebox のみです。アクセス ポイント VPN 構成を開始する前に、上記の項目を必ず構成してください。

- 保存 をクリックします。

アクセス ポイント VPN を保存すると、構成が直ちに配備されます。

アクセス ポイント VPN を保存して配備すると、Firebox で、アクセス ポイント VPN に対応する認証グループとユーザーが自動的に作成されます。

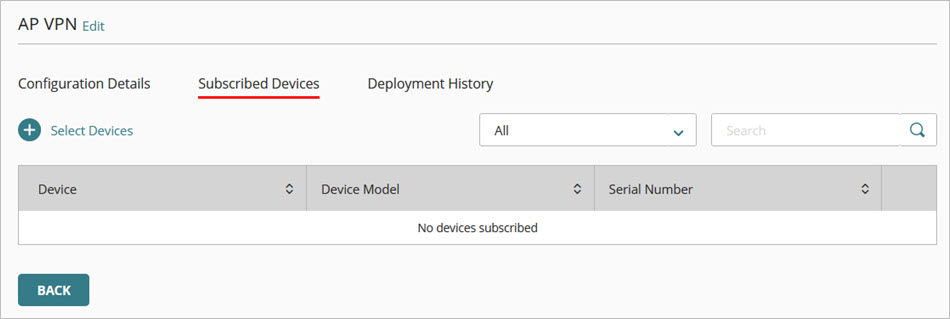

サイト構成をアクセス ポイントに配備する

サイトで SSID と VPN の構成が完了した後、デバイスをサイトに登録することで、構成をアクセス ポイントに配備する必要があります。

- サイト構成設定ページに戻ります。

- 登録済みデバイス タブをクリックします。

登録済みデバイス タブに、サイトに登録されているすべてのデバイスのリストが表示されます。

- このサイトに登録するデバイスを選択するには、デバイスを選択する をクリックします。

デバイスを選択する ページが開きます。リストには、現在選択されているアカウントで、このサイトにまだ登録されていないすべてのデバイスが表示されます。

- VPN サイトに登録するデバイスの横にあるチェックボックスをクリックします。

- 保存 をクリックします。

サイトは直ちにクラウドに配備され、選択されたデバイスでダウンロードできるようになります。

アクセス ポイント VPN をテストする

アクセス ポイント VPN が正しく設定されていれば、Mobile VPN with IKEv2 でセットアップした Firebox で ライブ ステータス > VPN > Mobile VPN の順に移動したページにアクセス ポイントが表示されるはずです。

接続をテストするには、アクセス ポイント VPN に作成した SSID にワイヤレス クライアントを関連付けてから、Firebox の背後に配置されているリソースへの接続を試みます。

VPN 経由で送受信されるトラフィックが表示されるはずです。