ネットワーク ロケーションのポリシー オブジェクトを使用すると、IP アドレスのリストを指定することができます。これにより、指定したネットワーク ロケーションの IP アドレスから認証を受けた場合にのみ適用される、認証ポリシーを構成することができます。これは、ユーザーがオフィスにいるときに MFA なしでログインできるようにすることを許可する際に行います。

認証ポリシーにネットワーク ロケーションを追加すると、そのポリシーは、そのネットワーク ロケーションから行われるユーザー認証にのみ適用されます。ネットワーク ロケーションを含むポリシーのみを持つユーザーが、そのネットワーク ロケーションではない場所で認証されると、そのリソースへアクセスすることはできません (認証が拒否されたためではなく、適用するポリシーを持っていないため)。

ネットワーク ロケーションを含むポリシーを構成する場合は、そのネットワーク ロケーションが含まれていない、同じグループやリソースを対象とした 2 つ目のポリシーを作成することをお勧めします。2 つ目のポリシーは、ユーザーがネットワーク ロケーションにいない場合に適用されます。ネットワーク ロケーションが設定されているポリシーが、ネットワーク ロケーションが設定されていないポリシーよりも優先順位が高いことを確認してください。詳細については、次を参照してください:ポリシーの優先付けについて

ネットワーク ロケーションを使用するには、エンドユーザーがインターネットに接続している必要があります。

RADIUS 認証と基本認証 (ECP) の場合、AuthPoint はエンド ユーザーの IP アドレスや発信元の IP アドレスを特定できないため、ネットワーク ロケーションを含むポリシーは適用されません。

RDP のネットワーク ロケーション

リモート デスクトップ プロトコル (RDP) 接続の場合、AuthPoint は、ポート 3389 またはポート 443 に接続する IP アドレスを使用して、認証がネットワーク ロケーションからのものであることを判断します。

3389 または 443 以外のポートを使用するように RDP を構成した場合、AuthPoint はエンドユーザーの IP アドレスを特定することができません。このシナリオでは、ネットワーク ロケーションが指定されているポリシーは、認証に適用されません。

ファイアウォールを使用している場合、ネットワーク ロケーションはエンドユーザーの IP アドレスではなく、ファイアウォールの信頼済み IP アドレスを受信します。

ネットワーク上のユーザーが RDP を使用して MFA を使用せずにネットワーク上のサーバーに接続できるようにするには、ファイアウォールの内部 IP アドレスではなく、内部ユーザーのプライベート IP アドレスを含む安全な場所を作成することができます。このネットワーク ロケーションを、パスワード認証のみを要求するポリシーに追加します。この構成では、以下のようになります。

- 内部ユーザーは、MFA を使用せずにサーバーに接続することができます。

- ファイアウォールを経由する外部接続には MFA が必要です。

MFA をバイパスするネットワーク ロケーションを作成する

ユーザーの認証時に MFA を必要としない「安全な」場所を構成するには、ネットワーク ロケーションを構成し、これをパスワード認証のみを要求する認証ポリシーに追加する必要があります。これにより、指定したネットワーク ロケーションにいるユーザーが、認証ポリシーに含まれているリソースに対して認証を行う際に、パスワードのみ (MFA なし) でログインできるようになります。

このセクションでは、ローカル ネットワークや外部ネットワークのさまざまなユース ケースに合わせてネットワーク ロケーションを構成するための例を紹介します。これらの例では、以下の定義を使用します。

- ローカル ネットワーク — 会社のネットワークの範囲に含まれているコンピュータは、ローカルであると見なされます。

- 外部ネットワーク — 会社のネットワークの範囲外のコンピュータは、外部であると見なされます。

- VPN 接続 — 会社の VPN に接続されているコンピュータは、ローカル ネットワークの一部であると見なされます。

- パブリック IP アドレス — インターネットに接続するために使用されるパブリック IP アドレス。

- ローカル IP アドレス — ローカル ネットワーク内部で使用されている IP アドレス。

- ユーザー IP アドレス — 外部ネットワーク上にあるユーザーのコンピュータの IP アドレス。

- ターミナル接続 — ユーザーがコンピュータに直接ログインする接続。

- リモート接続— ユーザーが RDP 接続でコンピュータにログインする接続。

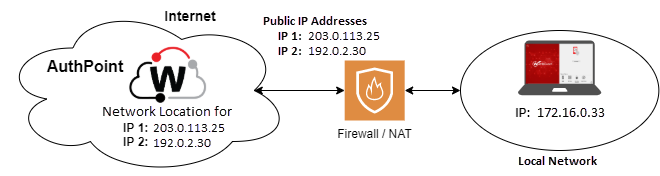

この例では、ローカル ネットワーク上のユーザーが、Agent for Windows または Agent for macOS (Logon app) がインストールされたコンピュータに、パスワードだけでログインできるようにするためのネットワーク ロケーションを作成します。この例では、ユーザーはコンピュータに直接ログインします (RDP 接続なし)。

ネットワーク ロケーションには、ファイアウォールまたは NAT デバイスのパブリック IP アドレスを含める必要があります。この例では、パブリック IP アドレス 203.0.113.25 と 192.0.2.30 が設定されたネットワーク ロケーションを作成します。

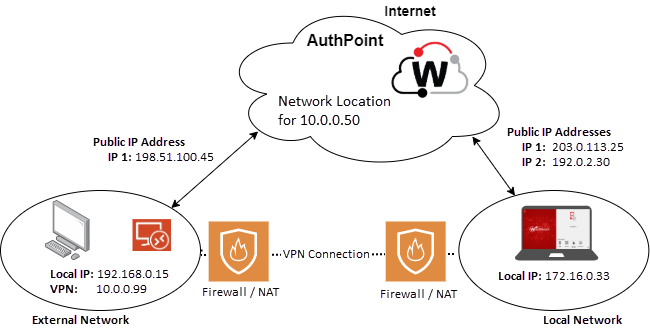

この例では、ユーザーが VPN に接続されている間、そのユーザーのコンピュータを内部ネットワーク上のローカル コンピュータとみなします。VPN に接続されている間、ユーザーは認証ポリシーに関連するリソースに対して、パスワードのみで認証し、ログインすることができます。

VPN 要求の場合、AuthPoint は内部パッケージの IP アドレスを使用して、認証ポリシーのネットワーク ロケーションを検証します。この例では、IP アドレス 10.0.0.50 が設定されたネットワーク ロケーションを作成します。

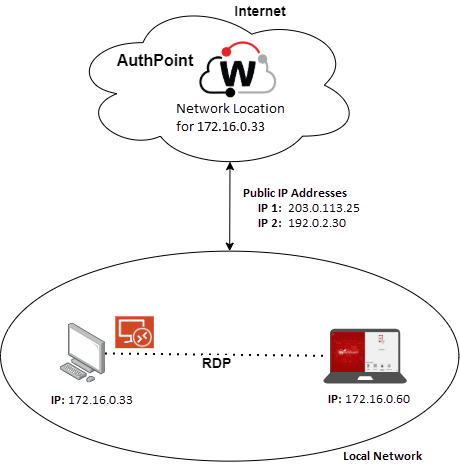

この例は、ローカル サーバー上に配備された仮想マシンのみを使用する組織が該当します。この例では、ローカル ネットワーク上にいるユーザーが、Agent for Windows (Logon app) がインストールされた仮想マシンに接続し、パスワードのみでログインできるようにします。

AuthPoint は内部 IP アドレスを使用して RDP 要求のネットワーク ロケーションを検証するため、ローカル ネットワークの IP アドレスまたは IP 範囲を使用するようにネットワーク ロケーションを構成する必要があります。この例では、コンピュータの IP アドレス 172.16.0.33 が設定されたネットワーク ロケーションを作成します。

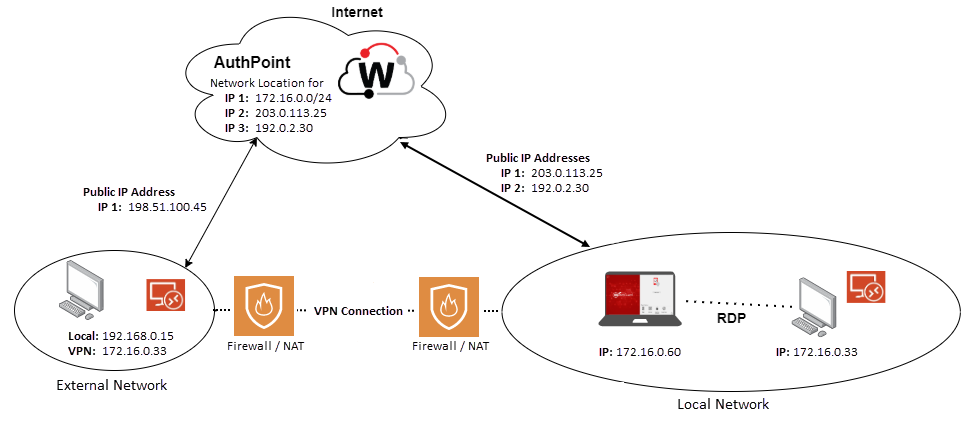

この例では、すべてのローカル ユーザー (ローカルおよびリモート) が、パスワードだけでログインできるようにします。これを行うには、組織のパブリック IP アドレスとローカル ネットワークの IP 範囲を使用してネットワーク ロケーションを構成します。

ネットワーク ロケーションについて、以下のことが言えます。

- パブリック IP アドレス 203.0.113.25 および 192.0.2.30 は、ターミナル接続からの認証に適用されます。

- IP 範囲 172.16.0.0/24 は、VPN に接続されているローカル コンピュータおよび外部コンピュータからの認証に適用されます。

RD Gateway の場合、ユーザーが内部コンピュータに接続する方法は 2 通りあります。

- RD セッションで構成された RDP RemoteApp、または Remote Desktop Service (RDS) の仮想ホスト コレクション

- RDP で接続するためのデバイス リダイレクト

ユーザーがどのように RD Gateway を使用するかによって、ネットワーク ロケーションを構成する際に、ネットワークのパブリック IP アドレスを追加すべきか、RD Gateway サーバーのプライベート IP アドレスを追加すべきかが決まります。

RemoteApps の場合、RD Gateway サーバーが RDP 接続を開始し、この接続はローカル ネットワークからの RDP 接続として処理されます (例 3 と同様)。ユーザーは、RD Gateway のプライベート IP アドレスをネットワーク ロケーションに追加する必要があります。

デバイス リダイレクトの場合、RD Gateway への HTTPS トンネルが作成され、RDP 接続はこのトンネルを通過します。これにより、Logon app は、ローカル (ターミナル) ログオンのように、ネットワーク上のデバイスに割り当てられたパブリック IP アドレスの範囲と一致します。このユース ケースでは、ネットワークのパブリック IP アドレスをネットワーク ロケーションに追加する必要があります。

ネットワーク ロケーションを構成する

ネットワーク ロケーションのポリシー オブジェクトを構成するには、AuthPoint management UI で以下の手順を実行します。

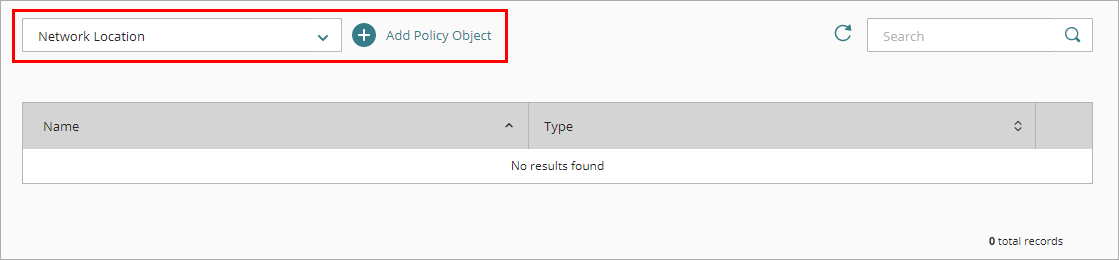

- AuthPoint のナビゲーション メニューから ポリシー オブジェクト を選択します。

- ポリシー オブジェクトのタイプを選択する ドロップダウン リストから、ネットワーク ロケーション を選択します。ポリシー オブジェクトを追加する をクリックします。

ネットワーク ロケーション ページが表示されます。

- 名前 テキスト ボックスに、このネットワーク ロケーションのポリシー オブジェクトを識別するための名前を入力します。これは、ネットワーク ロケーションを認証ポリシーに追加する際に、このネットワーク ロケーションを識別するのに役立ちます。

- IP マスク テキスト ボックスに、このネットワーク ロケーションのパブリック IP アドレス、またはパブリック IP アドレスの範囲を定義するネットマスクを入力し、エンター キーまたは リターン キーを押します。1 つのネットワーク ロケーションに対して、複数の IP アドレスと範囲を指定することができます。

AuthPoint では、ネットワーク ロケーションとして指定できるのは IPv4 アドレスのみです。

ネットワーク ロケーションに 0.0.0.0 や 255.255.255.255 のような IP アドレスを追加することはできません。

- 保存 をクリックします。

- このネットワーク ロケーションを、適用先の認証ポリシーに追加します。詳細については、次を参照してください:認証ポリシーを追加する

ユーザーがネットワーク ロケーション上にいない場合にも適用されるよう、そのネットワーク ロケーションが含まれていない、同じグループやリソースを対象とした 2 つ目のポリシーも作成することをお勧めします。ネットワーク ロケーションが設定されているポリシーが、ネットワーク ロケーションが設定されていないポリシーよりも優先順位が高いことを確認してください。詳細については、次を参照してください:ポリシーの優先付けについて。