RADIUS クライアント リソースは、RADIUS パケットを AuthPoint Gateway に送信するデバイスを表します。これらは通常、ファイアウォールや VPN のユーザーを認証するのに使用されます。

RADIUS クライアント リソースは AuthPoint Gateway にリンクする必要があり、また、RADIUS サーバー (AuthPoint Gateway) と RADIUS クライアントが通信できるように共有シークレット キーを指定する必要があります。

特定の RADIUS クライアント リソースで AuthPoint 多要素認証 (MFA) を構成する手順については、AuthPoint 統合ガイド を参照してください。

AuthPoint では、PAP および MS-CHAPv2 を使用する RADIUS 認証がサポートされています。802.1x 認証はサポートされていません。

AuthPoint は、ユーザーのグループ情報が 3000 文字を超えている RADIUS パケットを切り詰めます。ユーザーが所属するすべてのグループの名前が合計 3000 文字を超える場合、AuthPoint はグループ情報を切り詰め、応答には最初の 3000 文字のみが含まれます。

RADIUS 認証のワークフロー

このセクションでは、ユーザーが RADIUS プロトコルを使用して認証した際の認証ワークフローについて説明します。認証ワークフローは、ローカルの AuthPoint ユーザーと LDAP データベースから同期したユーザー、および MS-CHAPv2 を使用する RADIUS クライアント リソースでは異なります。

- ユーザーが Firebox やその他のファイアウォールなどの RADIUS クライアントへの接続を開始します。

- RADIUS クライアントから AuthPoint に要求が転送されます。

- AuthPoint で、ユーザーがローカルにいることと、有効な MFA ポリシーがあることの確認が行われます。

- プッシュの場合:

- AuthPoint はユーザーの携帯電話にプッシュ通知を送信します。

- ユーザーはプッシュ通知を受け取り、承認します。

- AuthPoint はプッシュが承認されたことを受け取り、RADIUS クライアントに通知します。

- RADIUS クライアントはその承認を受け取り、ユーザーによる接続を許可します。

- OTP の場合:

- AuthPoint で OTP の検証が行われます。

- RADIUS クライアントはその承認を受け取り、ユーザーによる接続を許可します。

- プッシュの場合:

- ユーザーが Firebox やその他のファイアウォールなどの RADIUS クライアントへの接続を開始します。

- RADIUS クライアントから AuthPoint に要求が転送されます。

- AuthPoint で、ユーザーが Active Directory ユーザーであることの確認が行われます。

- AuthPoint から AuthPoint Gateway を経由して、Active Directory サーバーに、ユーザー認証情報が送信されます (LDAP バインド要求)。

- Active Directory でユーザー認証情報の検証を行った後、AuthPoint に応答します。

- AuthPoint は、ユーザーが有効な MFA ポリシーを持っていることを確認します。

- プッシュの場合:

- AuthPoint はユーザーの携帯電話にプッシュ通知を送信します。

- ユーザーはプッシュ通知を受け取り、承認します。

- AuthPoint はプッシュが承認されたことを受け取り、RADIUS クライアントに通知します。

- RADIUS クライアントはその承認を受け取り、ユーザーによる接続を許可します。

- OTP の場合:

- AuthPoint で OTP の検証が行われます。

- RADIUS クライアントはその承認を受け取り、ユーザーによる接続を許可します。

- プッシュの場合:

- ユーザーが Firebox やその他のファイアウォールなどの RADIUS クライアントへの接続を開始します。

- RADIUS クライアントから AuthPoint に要求が転送されます。

- AuthPoint で、ユーザーが Active Directory ユーザーであることの確認が行われます。

- AuthPoint から AuthPoint Gateway を経由して、NPS サーバーに、ユーザー認証情報が送信されます (RADIUS プロトコル)。

- NPS サーバーでユーザー認証情報が検証されます。

- NPS サーバーが AuthPoint Gateway を経由して AuthPoint に応答します。

- AuthPoint は、ユーザーが有効な MFA ポリシーを持っていることを確認します。

- AuthPoint はユーザーの携帯電話にプッシュ通知を送信します。

- ユーザーはプッシュ通知を受け取り、承認します。

- AuthPoint はプッシュが承認されたことを受け取り、RADIUS クライアントに通知します。

- RADIUS クライアントはその承認を受け取り、ユーザーによる接続を許可します。

RADIUS クライアント リソースを追加する

- AuthPoint management UI で リソース を選択します。

リソース ページが開きます。

- リソースの種類の選択 ドロップダウン リストから、RADIUS クライアント を選択します。リソースを追加する をクリックします。

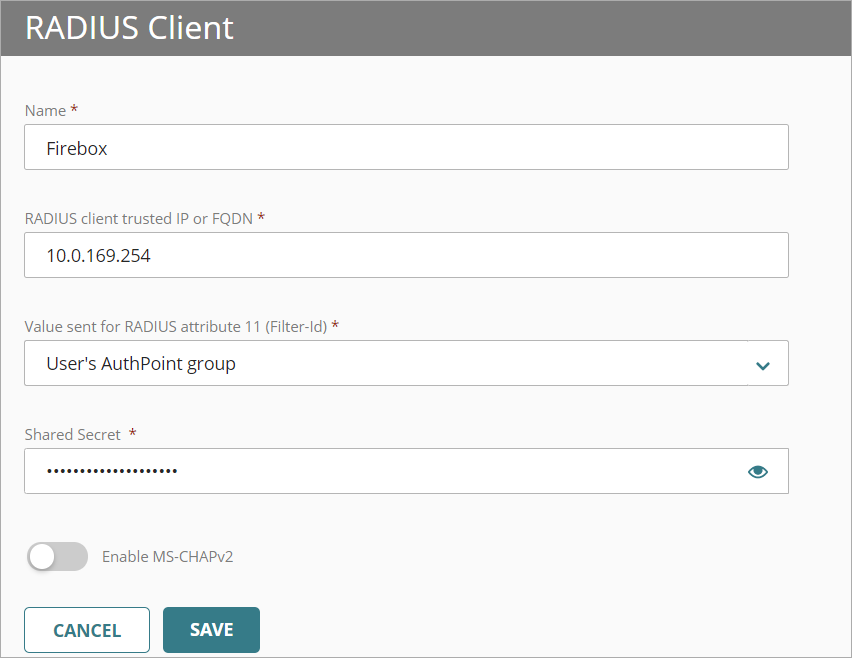

RADIUS クライアント リソース ページが開きます。 - 名前 テキスト ボックスに、リソースの記述的な名前を入力します。

- RADIUS クライアントの信頼済み IP または FQDN テキスト ボックスに、RADIUS クライアントが RADIUS パケットを AuthPoint Gateway に送信するのに使用する IP アドレスを入力します。これはプライベート IP アドレスでなければなりません。Fireboxes の場合、これは通常、Fireboxes の信頼済み IP アドレスです。

- RADIUS 属性 11 の送信された値 ドロップダウン リストから、RADIUS 応答で送信する属性 11 (フィルタ ID) 値を選択します。ユーザーの AuthPoint グループまたはユーザーの Active Directory グループのいずれかを送信することができます。

Active Directory または Azure Active Directory から AuthPoint にグループを同期するようにグループ同期を構成している場合、ユーザーの AuthPoint グループを送信するオプションには、そのユーザー所属している Active Directory または Azure Active Directory のグループも含まれます。

- 共有シークレット テキスト ボックスに、RADIUS サーバー (AuthPoint Gateway) および RADIUS クライアントが通信するのに使用するパスワードを入力します。

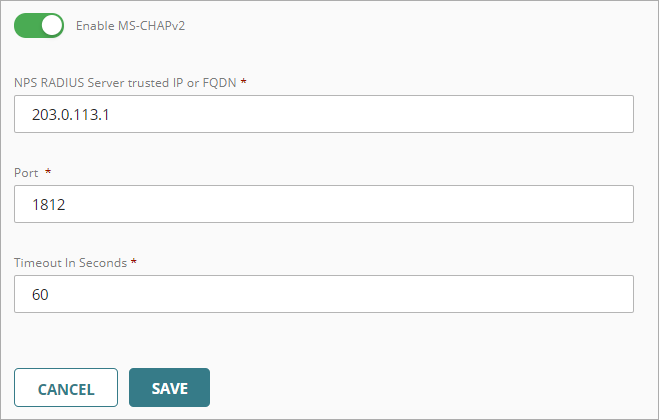

- MS-CHAPv2 認証要求を許可するよう RADIUS クライアント リソースを構成するには、MS-CHAPv2 の有効化 トグルをクリックします。これは、IKEv2 で AuthPoint MFA を構成する場合に行います。

追加のフィールドが表示されます。MS-CHAPv2 機能を利用するには、バージョン 5.3.1 以降の AuthPoint Gateway をインストールする必要があります。

- NPS RADIUS サーバーの信頼済み IP または FQDN テキスト ボックスに、RADIUS サーバーの IP アドレスまたは FQDN を入力します。

- ポート テキスト ボックスに、NPS と通信するのに使用する Gateway (RADIUS サーバー) のポート番号を入力します。既定のポートは 1812 です。

NPS と Gateway が同じサーバーにインストールされている場合、Gateway が NPS と通信する際に使用するポートは、Gateway が RADIUS クライアントと通信する際に使用するポートとは別である必要があります。

- タイムアウトまでの残り時間 (秒) テキスト ボックスに、秒単位で値を入力します。タイムアウト値は、プッシュ認証の有効期限が切れるまでの時間です。

- 保存 をクリックします。

- RADIUS リソースを既存の認証ポリシーに追加するか、RADIUS リソース用の新しい認証ポリシーを追加します。認証ポリシーは、ユーザーが認証後にアクセスできるリソースと、ユーザーが使用できる認証方法を指定します。詳細については、次を参照してください:AuthPoint 認証ポリシーについて

RADIUS 認証の場合、AuthPoint はユーザーの IP アドレスを知らないため、ネットワーク ロケーション を含むポリシーは適用されません。RADIUS リソースのポリシーは、ネットワーク ロケーションを含めずに構成することをお勧めします。

MS-CHAPv2 RADIUS リソースを使用するポリシーでは、プッシュ認証を有効にする必要があります。

RADIUS クライアント リソースを Gateway 構成に追加する

RADIUS クライアント リソースを追加したら、それを AuthPoint Gateway の構成に追加する必要があります。これにより、RADIUS クライアントが RADIUS サーバー (Gateway) および AuthPoint と通信できるようになります。

AuthPoint Gateway をまだインストールしていない場合は、AuthPoint Gateway をダウンロードしてインストールする方法の詳細について Gateway について を参照してください。

RADIUS クライアント リソースを Gateway 構成に追加するには、以下の手順を実行します。

- ナビゲーション メニューから Gateway を選択します。

- Gateway の 名前 をクリックします。

- RADIUS セクションの ポート テキスト ボックスに、Gateway (RADIUS サーバー) と通信するのに使用する RADIUS クライアントのポート番号を入力します。既定の Gateway ポートは 1812 と 1645 です。

既にポート 1812 か 1645 を使用する RADIUS サーバーをインストール済みの場合は、Gateway との通信に異なるポートを使用する必要があります。

- RADIUS リソースの選択 リストから RADIUS クライアント リソースを選択します。

- 保存 をクリックします。

RADIUS クライアントを構成する

RADIUS クライアント リソースを正常に追加し、Gateway に接続したら、最後の手順は RADIUS クライアントを認証のために構成することです。特定の RADIUS クライアント リソースを構成する手順については を参照してください。

関連情報:

Firebox Mobile VPN with SSL と AuthPoint の統合

Active Directory ユーザー向けの Firebox Mobile VPN with IKEv2 と AuthPoint の統合

Azure Active Directory ユーザー向けの Firebox Mobile VPN with IKEv2 と AuthPoint の統合

Azure Active Directory ユーザー向けの Firebox Cloud Mobile VPN with IKEv2 と AuthPoint の統合

Firebox Mobile VPN with IPSec と AuthPoint の統合

Firebox Mobile VPN with L2TP と AuthPoint の統合

Azure Active Directory ユーザー向けの Firebox Mobile VPN with L2TP と AuthPoint の統合