Resolver Problemas de Autenticación de Usuario

Después de configurar la autenticación para usuarios y grupos en su Firebox, puede seguir los pasos de este temario para resolver problemas de autenticación. Estos pasos de resolución de problemas se aplican a cualquier componente de Firebox que requiera autenticación de usuario, como:

- Conexiones de Mobile VPN

- Políticas que utilizan la membresía a un grupo para definir el origen del tráfico

- Informes de Dimension que incluyen nombres de usuario

- Inicio de Sesión Único (SSO) Si el SSO no funciona para un usuario, es importante verificar si la autenticación manual (un aviso para las credenciales de usuario escritas) funciona con Active Directory.

Para probar la autenticación manual, use un equipo en la red protegida por el Firebox.

Antes de Empezar

Antes de crear la política para probar la autenticación, confirme que puede navegar desde el equipo cliente a https://www.watchguard.com y a https://www.watchguard.com. Asegúrese de que el equipo cliente use Firebox como su puerta de enlace predeterminada.

Crear una Política de Prueba para la Autenticación

Para probar la autenticación y la capacidad de configurar políticas que afectan a los usuarios autenticados, puede configurar una política que deniegue el tráfico. A continuación, verifique que la política funcione como se espera para las conexiones de usuarios autenticados en un grupo específico.

Por ejemplo, puede crear una política HTTPS que deniegue todas las conexiones de los usuarios en un grupo específico. A continuación, puede probar las conexiones HTTPS de un usuario autenticado en el grupo para verificar que la política se aplica a las conexiones desde ese usuario autenticado.

Siga estos pasos para configurar una política de denegación HTTPS para las conexiones de un grupo de usuarios.

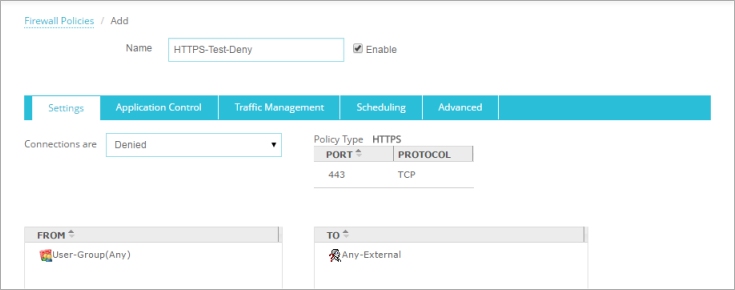

- En Fireware Web UI, seleccione Firewall > Políticas de Firewall.

Aparecerá la página Políticas. - Haga clic en Agregar Política.

Aparece la página Agregar Política de Firewall. - En la lista desplegable Filtrado de Paquetes, seleccione HTTPS.

- Haga clic en Agregar Política.

Aparece la página Agregar. El campo Nombre de la Política se rellena con HTTPS. - Cambie el Nombre de la Política a un nombre descriptivo, como HTTPS - Prueba de Denegación.

- Desde la lista desplegable Las Conexiones son, haga clic en Denegadas.

- En la lista De, seleccione Cualquiera-De Confianza. Haga clic en Eliminar.

- Debajo de la lista De, haga clic en Agregar.

Aparece el cuadro de diálogo Agregar Miembro. - En la lista desplegable Tipo de Miembro, seleccione Grupo de Firewall.

O si desea probar para un usuario específico en lugar de un grupo, seleccione Usuario de Firewall.

Aparece la lista de grupos o usuarios configurados.

Si no aparecen los grupos o usuarios de su Active Directory server o de otro servidor de autenticación externo, debe agregar el nombre de grupo a la configuración de Firebox. Para hacerlo, seleccione Autenticación > Usuarios y Grupos. Este nombre de grupo distingue mayúsculas de minúsculas, y debe coincidir exactamente con el nombre en su servidor de autenticación externo.

- Si seleccionó un grupo, seleccione el nombre de grupo.

- Si seleccionó un usuario, seleccione el grupo al que pertenece el usuario.

- Haga clic en Aceptar.

El grupo o el nombre de usuario se agrega a la lista De.

- Haga clic en Guardar para agregar la política a su configuración de Firebox.

La nueva política aparece en la página Políticas. La política de Autenticación de WatchGuard también se agrega automáticamente si antes no existía. - Asegúrese de que ninguna otra política que permita conexiones HTTPS de este grupo a Cualquiera-Externo aparezca más arriba en la lista de Políticas.

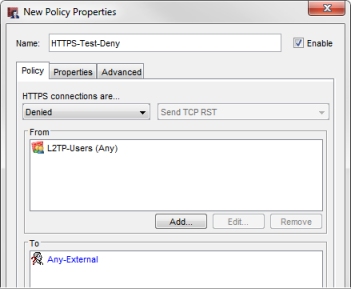

- Abra la configuración del Firebox en Policy Manager.

- Seleccione Editar > Agregar Política.

- En la lista de políticas de filtrado de paquetes, seleccione HTTPS.

- Haga clic en Agregar.

- En el cuadro de texto Nombre, escriba un nombre descriptivo como HTTPS-Prueba-Denegar.

- Desde la lista desplegable Las Conexiones HTTPS son, haga clic en Denegadas.

- En la lista De, seleccione Cualquiera-De Confianza. Haga clic en Eliminar.

- Debajo de la lista De, haga clic en Agregar.

Aparece el cuadro de diálogo Agregar Dirección. - Haga clic en Agregar Usuario.

Aparece el cuadro de diálogo Agregar Miembro. - De las listas desplegables Tipo, seleccione Firewall y Grupo.

O si desea comprobar un usuario específico en lugar de un grupo, seleccione Firewall y Usuario.

Aparece la lista de grupos o usuarios configurados.

Si no aparecen los grupos o usuarios de su Active Directory Server o de otro servidor de autenticación externo, debe agregar el nombre de grupo a la configuración de Firebox. Para hacerlo, seleccione Configuración > Autenticación > Usuarios y Grupos. Este nombre de grupo distingue mayúsculas de minúsculas, y debe coincidir exactamente con el nombre en su servidor de autenticación externo.

- Seleccione el grupo al que pertenece el usuario.

- Haga clic en Aceptar.

El nombre de grupo se agrega a la lista De.

- Haga clic en Guardar para agregar la política a su configuración de Firebox.

La nueva política aparece en la página Políticas. La política de Autenticación de WatchGuard también se agrega automáticamente si antes no existía. - Asegúrese de que ninguna otra política que permita conexiones HTTPS de este grupo a Cualquiera-Externo aparezca más arriba en la lista de Políticas.

- Guardar la configuración en el Firebox.

Probar la Autenticación de Usuario

Autentíquese en el Firebox como un usuario que es un miembro del grupo que especificó en la política HTTPS-Prueba-Rechazar.

- Navegue desde el equipo cliente a la página web del portal de autenticación de Firebox en https://[dirección IP de interfaz Firebox ]:4100

- Si hay más de un tipo de autenticación habilitado, seleccione el servidor de autenticación o el dominio en la lista desplegable Dominio.

- Ingrese el Nombre de Usuario y la Contraseña para el usuario en el grupo.

Si la autenticación falla, investigue si la falla fue causada por uno de estos problemas:

Revise el nombre de usuario para el usuario en la configuración de usuarios y grupos locales de Firebox y en el servidor de autenticación externo. Verifique el uso exacto de mayúsculas y minúsculas y de espacios iniciales o finales.

En el servidor de autenticación, cambie la contraseña de usuario para que coincida con la contraseña que especificó en su prueba. Si utiliza Firebox-DB para la autenticación, cámbielo en el Firebox. Si utiliza un servidor de autenticación externo, cambie la contraseña del usuario en el servidor de autenticación externo.

Revise su configuración de autenticación con cuidado para que coincida con la dirección IP y otros ajustes necesarios para el servidor de autenticación.

- Si utiliza Fireware Web UI para configurar usuarios para la autenticación local del Firebox, revise los usuarios en Autenticación > Servidores, y no en Autenticación > Usuarios y Grupos.

- Si utiliza Policy Manager para configurar usuarios para la autenticación local del Firebox, revise los usuarios en Configuración > Servidores de Autenticación, y no en Configuración > Autenticación > Usuarios y Grupos.

- Si utiliza Active Directory, asegúrese de que haya especificado correctamente la base de búsqueda de Active Directory. Para más información, consulte Encontrar Su Base de Búsqueda del Active Directory.

Después de que la autenticación sea exitosa, está listo para probar las conexiones y las políticas para un usuario autenticado.

Cerrar la Sesión del Usuario Después de los Cambios en la Configuración

Si se hace un cambio a una cuenta de usuario o la membresía a grupos como parte de la resolución de problemas, los cambios no afectan a los usuarios que ya están autenticados. Para probar el cambio, debes cerrar la sesión del usuario en el Firebox antes de iniciar sesión nuevamente para probar cualquier cambio de configuración. Esto asegura que el Firebox asocie correctamente la membresía en el grupo con el usuario.

- Seleccionar Estado del Sistema > Lista de Autenticación.

Aparece la página Lista de Autenticación. - Seleccione la casilla de selección al lado del nombre de usuario en la lista.

- Haga clic en Cerrar la Sesión de Usuarios.

- Seleccione la pestaña Lista de Autenticación.

- Haga clic con el botón derecho en el nombre de usuario en la lista y seleccione Cerrar Sesión de Usuario.

Probar las Conexiones de un Usuario Autenticado

Después de crear la política HTTPS-Prueba-Rechazar y autenticarse correctamente en el Firebox como un usuario que es miembro del grupo especificado en la política, puede probar si la política rechaza con éxito el tráfico para el usuario. Esto confirma que la membresía a un grupo funciona como se esperaba.

Desde un explorador web en el equipo cliente:

- Para probar las conexiones HTTP, intente navegar a https://www.watchguard.com.

Esta conexión se debe permitir, porque la política de prueba HTTPS-Prueba-Rechazar no se aplica al tráfico HTTP. - Para probar las conexiones HTTPS, intente navegar a https://www.watchguard.com.

La política HTTPS-Prueba-Rechazar debe rechazar esto si el equipo cliente está autenticado como usuario que es miembro del grupo especificado en la política.

Si la política de prueba no rechaza la solicitud HTTPS del usuario autenticado, investigue para ver si el comportamiento lo provocó uno de estos problemas:

Para probar si la política está configurada correctamente para denegar el tráfico HTTPS, edite la política HTTPS-Prueba-Denegar y agregue el nombre de usuario de la lista De. A continuación, pruebe la conexión HTTPS de nuevo.

Si la política rechaza el tráfico HTTPS de este usuario después de agregar el nombre de usuario a la política, significa que la política se ha configurado correctamente y el problema está relacionado con la membresía al grupo. Elimine el nombre de usuario de la política después de esta prueba para que pueda utilizar la política para resolver problemas de membresía en el grupo.

Si la política no rechaza las conexiones HTTPS de este usuario después de agregar el nombre de usuario a la política, entonces la política no está configurada correctamente para rechazar este tráfico, u otra política con mayor precedencia permite conexiones HTTPS de este usuario. Asegúrese de que la política esté configurada para rechazar conexiones, y que no haya otras políticas con mayor prioridad que se apliquen a las conexiones HTTPS de este usuario o para un grupo al que este usuario pertenezca.

Si la base de búsqueda especificada en los ajustes de autenticación LDAP o de autenticación en Active Directory en el Firebox son demasiado específicos, podrían no incluir el nombre de grupo. Puede buscar el grupo en su servidor de autenticación para ver si este es el caso.

Como mejor práctica, recomendamos que cambie la base de búsqueda en los ajustes de autenticación LDAP o de autenticación en Active Directory en el Firebox para simplificar la base de búsqueda a la base más amplia posible que funcione con el servidor de autenticación. Por ejemplo, si su base de búsqueda es ou=users,dc=example,dc=com, simplifíquela a dc=example,dc=com.

Para más información acerca de los ajustes de autenticación en Active Directory, consulte Configurar Autenticación de Active Directory.

Para más información acerca de los ajustes de autenticación LDAP, consulte Configurar la Autenticación LDAP.

El nombre de grupo configurado en el Firebox, y utilizado en las políticas, debe coincidir exactamente con el nombre de grupo en el servidor de autenticación externo. Observe el nombre de grupo en el Firebox y compárelo con el nombre de grupo en el servidor de autenticación externo. Verifique la ortografía y el uso exacto de mayúsculas y minúsculas, así como los espacios iniciales o finales.

Si el usuario no es un miembro del grupo, la política no se aplica a conexiones de ese usuario. Si utiliza un servidor de autenticación externo, asegúrese de que la cuenta de usuario en el servidor de autenticación externo sea un miembro de ese grupo. Si utiliza la autenticación de Firebox, asegúrese de que el usuario sea un miembro del grupo en el Firebox. La cuenta de usuario debe ser un miembro del grupo con un nombre de grupo que coincide exactamente con el nombre de grupo especificado en la política. Verifique la ortografía y el uso exacto de mayúsculas y minúsculas, así como los espacios iniciales o finales.

Para los servidores de autenticación RADIUS, como RADIUS y SecurID, la membresía en un grupo es identificada por el atributo Filter-ID.

Para obtener más información sobre cómo usar grupos en políticas, consulte Utilizar Usuarios y Grupos en las Políticas.

Para verificar que el equipo cliente tenga una sesión abierta con el nombre de usuario que espera, puede buscar los mensajes de registro para las solicitudes de la dirección IP del cliente. Al final de cada mensaje de registro para el tráfico de un usuario autenticado, puede ver el nombre de usuario asociado con las direcciones IP, por ejemplo, src_user="TestUser@Firebox-DB".

Si descubre que la dirección IP está asociada con un usuario que no es el esperado, investigue si otra cosa, como el SSO Agent, SSO Client o un cliente de VPN móvil, está configurada para realizar la autenticación de usuario para ese equipo cliente.

Para obtener más información acerca del Inicio de Sesión Único, consulte Cómo Funciona el SSO de Active Directory.

Para obtener más información acerca de cómo enrutar tráfico de Internet a través de clientes VPN móviles, consulte Opciones de Acceso a Internet para Usuarios de Mobile VPN.